目次

経済産業省やIPA(独立行政法人情報処理推進機構)、金融庁をはじめ多くの企業が注視するゼロトラストセキュリティとは、一体どのようなものなのでしょうか。

本記事ではゼロトラストモデルの概要と、ゼロトラストセキュリティを実現するために必要な要件とソリューションを徹底解説します。

本記事の内容としては下記となります。

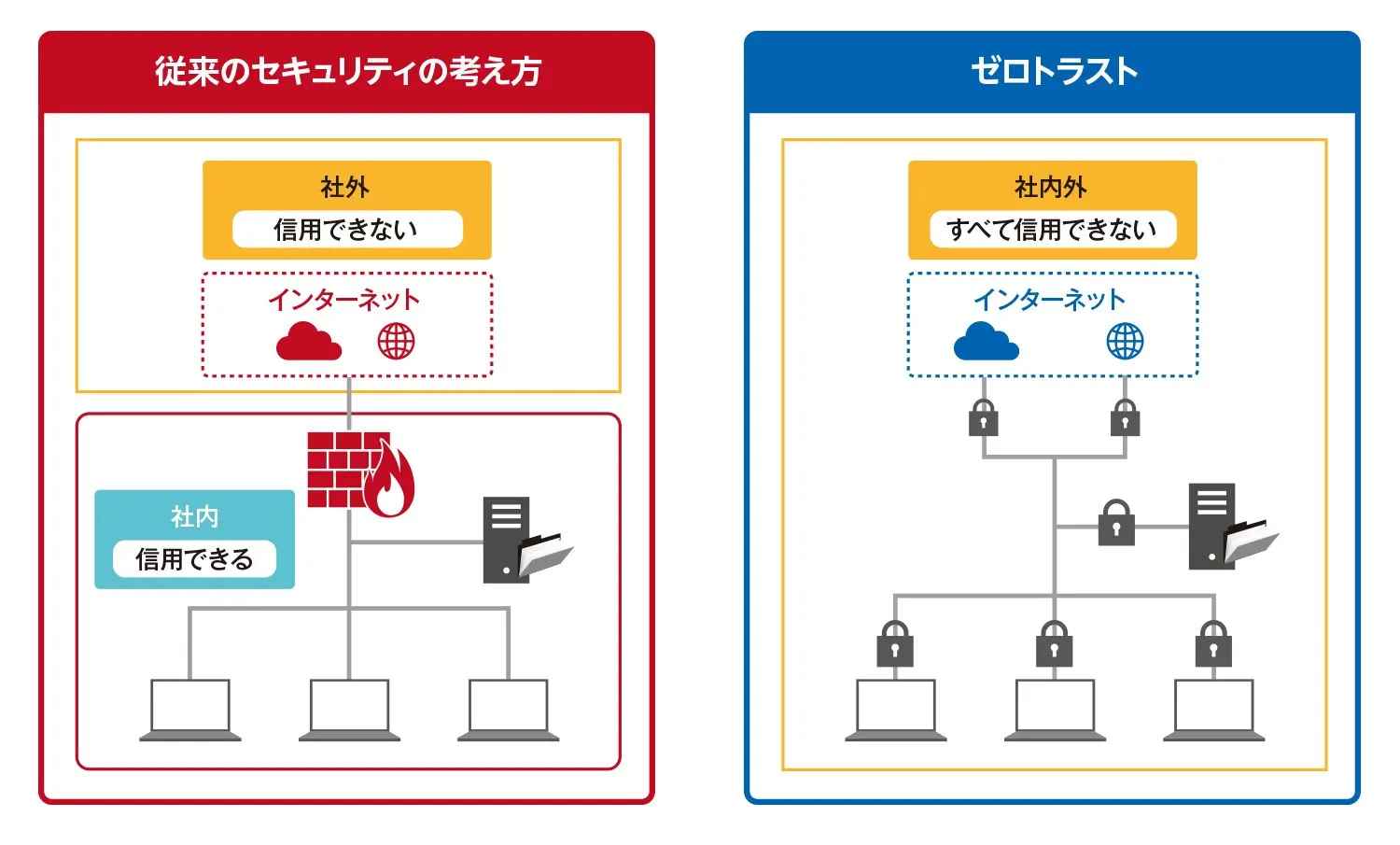

- ゼロトラストとは何か?従来型セキュリティモデルとの違い、これまでのセキュリティアプローチの落とし穴と限界を説明します。

- テレワークや社外コラボレーションの普及に伴い、ゼロトラストが注目される背景となっているポイントを解説します。

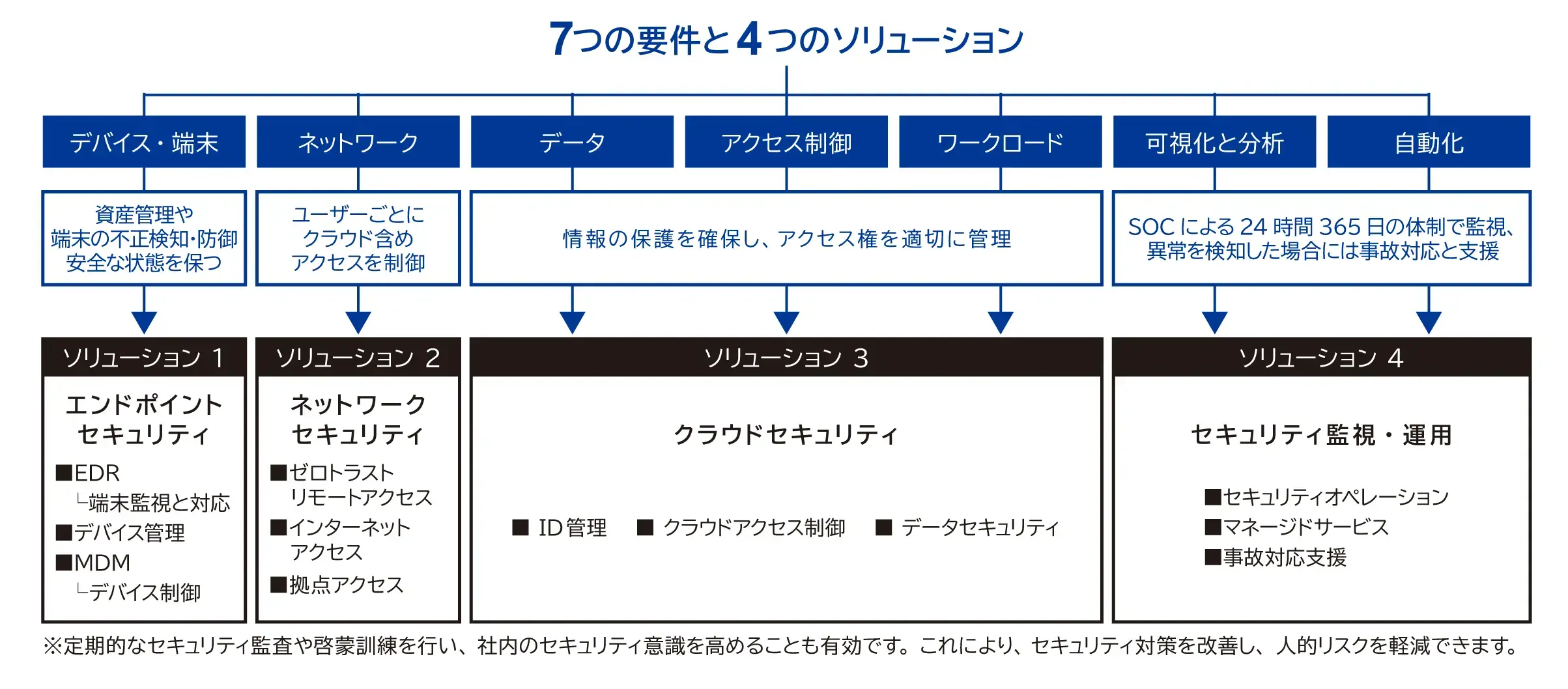

- ゼロトラストセキュリティを実現するために必要な7つの要件と、それをサポートする4つのソリューションを紹介します。

- そして、最後にクエストのセキュリティサービスにおけるゼロトラストセキュリティに関するサービスと具体的な製品を例にあげて詳細をお示しします。

この記事を読むことで、ゼロトラストセキュリティが解決すべき課題を理解し、適切な製品やサービスを導入するための判断材料を得られればと幸いです。

ゼロトラストとは?

ゼロトラストとは、現代のサイバーセキュリティ環境に対応するための考え方です。

もはや、「企業内部のネットワークも安全だと信じることができない」という前提に立ちます。(詳しくは後述)

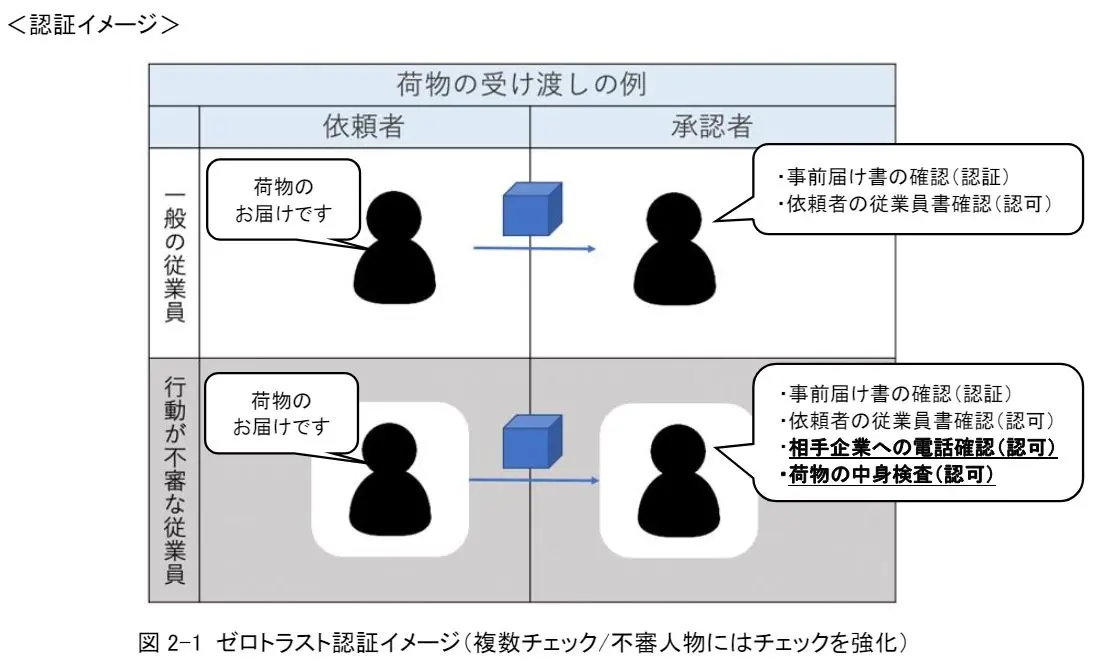

この考え方は、すべてのアクセスを最初から信頼しないというポイントから始め、アクセスが正当であることが証明されるまで、段階的に認証と認可を通じてユーザーやデバイスのアクセスを制限します。

ゼロトラストの実現には、以下の要素が重要です。

- アクセス制御の強化: ユーザーやデバイスが適切な権限を持っていることを確認し、不正なアクセスを防ぐ

データの保護: 重要なデータを特定し、適切な保護策を適用する - ネットワークのセグメンテーション: ネットワークを分割し、限定されたアクセスを許可することで、攻撃者がネットワーク内で自由に動き回れないようにする

- 監視と分析: 継続的にネットワークの状況を監視し、異常な行動や脅威を検出する

- リスクの評価と改善: 定期的にセキュリティの状況を評価し、必要に応じて対策を強化する

ゼロトラストは、企業がデータを保護し、サイバー攻撃に対処するために、従来の内部と外部の境界を無視した柔軟なセキュリティ対策を提供します。

近年のリモートワークの普及やクラウドサービスの利用拡大により、従来のセキュリティ対策だけでは十分でなくなってきており、ゼロトラストが注目されています。

ゼロトラストモデルと従来型セキュリティモデルとの違い

従来のセキュリティモデルは、「信頼できる内部」と「信頼できない外部」の境界に基づいています。

企業の内部ネットワークには、ファイアウォールやVPNなどの対策が施されており、外部からのアクセスを制限することで、内部ネットワークの安全性を確保しようとしていました。

しかし、現代のビジネス環境では、クラウドサービスの利用やリモートワークの増加により、内部と外部の境界が曖昧になっています。

さらに、社内や社外からの不正アクセスや内部の脅威が増加しており、従来のセキュリティモデルでは対応が難しくなっています。

ゼロトラストモデルでは、内部と外部の境界を無視し、すべてのアクセスを信頼しないという前提に立ちます。

これにより、ユーザーやデバイスのアクセスが正当であることが証明されるまで、段階的に認証と認可を通じてアクセスを制限します。

また、リスク評価や監視・分析により、セキュリティ対策を継続的に見直し、改善していくことが可能です。

このような違いから、ゼロトラストは、従来型セキュリティモデルに比べて、より柔軟で効果的なサイバーセキュリティ対策を提供するとされています。

これまでのセキュリティアプローチの落とし穴と限界

これまでのセキュリティアプローチは、企業の内部環境と外部を区切る境界を強化し、内部ネットワークへのアクセスを厳しく制御することで、セキュリティを確保しようとする考え方が主流でした。

しかし、この従来型のアプローチには以下のような問題点があります。

- 外部からの脅威だけでなく、内部からのリスクも無視できない状況に変化している

- 社内外の境界が曖昧になり、モバイルデバイスやクラウドサービスの利用が増える中で、境界を護ることが難しくなっている

- 従来のセキュリティ対策による保護が不十分であることが明らかになり、新しい対策が求められている

これらの問題を解決するために、ゼロトラストという新しいセキュリティアプローチが注目されています。

ゼロトラストが注目される背景

ゼロトラストが注目される背景には、以下のような理由が挙げられます。

- IT環境の急速な変化により、従来型のセキュリティアプローチが限界に達している

- リモートワークやテレワークの普及、クラウドサービスの活用によるセキュリティリスクの増大

- サイバー攻撃の高度化や頻度の増加による被害拡大

これらの要因から、企業は従来の内部ネットワークを守るだけではなく、

- ユーザー

- デバイス(エンドポイント)

- アプリケーション

- データ

上記4点に対する新しいセキュリティ対策が求められるようになりました。

テレワークの普及と、それに伴うセキュリティリスクの増加

近年、テレワークの普及に伴い、セキュリティリスクも増加しています。

以下のような問題が指摘されています。

- リモートアクセスによるセキュリティリスクの増加

- 個人端末を用いた業務利用によるデータ漏洩の危険性

- VPNのセキュリティ対策が十分でない場合のリスク

これらの問題を解決するために、従来型のセキュリティ対策を見直し、新たなゼロトラストアプローチが導入されることが必要となっています。

社外コラボレーションの普及に伴うセキュリティリスクの増加

ビジネスのグローバル化やデジタル化が進む中で、社外とのコラボレーションも増加していますが、それに伴うセキュリティリスクも増えています。

その要因は以下の通りです。

- 社外とのコラボレーションにより、企業内部の情報が第三者に開示されるリスクが増大

- クラウドサービスを利用した情報共有により、データ保護の難しさが増している

- 社外パートナー企業との連携に伴うセキュリティポリシーの統合や取り決めが不十分である場合のリスク

これらの問題を克服するためには、ゼロトラストの考え方を取り入れたセキュリティ対策が必要となります。

経済産業省、IPA、金融庁もゼロトラストを注視

ゼロトラストは、従来のIT環境におけるセキュリティの考え方を変革するアプローチであり、経済産業省、独立行政法人情報処理推進機構(IPA)、金融庁もその重要性に注目しています。

ゼロトラストは、すべてのアクセスを信頼しないという前提から、アクセス制御や認証の強化を通じて、システムの安全性を向上させる考え方です。

経済産業省やIPAなどは、新たな取り組みやガイドラインの策定に動いており、特に金融庁はゼロトラストの導入を促進する取り組みを進めています。

企業にとってゼロトラストは避けて通れないセキュリティの対策だと言えます。

今後、企業はゼロトラストの考え方を取り入れたIT環境の構築や運用が必要になってくると考えられています。

■ゼロトラストの重要性と移⾏状況

Microsoft 社が2021年に組織のセキュリティ意思決定者を対象に⾏った調査(対象 国:⽶国、⽇本、ドイツ、オーストラリア/ニュージーランド)では、ほぼ全員(96%)がゼロトラスト構成への移⾏が必要であると回答している。また、移⾏状況については約76%の組織が移⾏を始めている(うち35%は完全に移⾏済)と回答した。

※参照:IPA_ゼロトラスト移⾏のすゝめ「1.2.ゼロトラスト構成への移⾏に関する実態調査から⾒えること」より抜粋

ゼロトラストの重要性と、企業におけるサイバー攻撃の被害事例

ゼロトラストの重要性は、近年のサイバー攻撃の被害事例を見ると一目瞭然です。

企業におけるサイバー攻撃は増加傾向にあり、多くの企業がデータ漏えいやシステムダウンの被害を受けているからです。

これらの被害は、企業のビジネスや顧客への信頼に大きな影響を与えるだけでなく、経済全体にも悪影響を及ぼす可能性があります。

【セキュリティ対策ソフトウェアを導入しない場合に企業が被るリスク】

| リスク | リスクについての解説 | 被害事例 |

|---|---|---|

| 金銭的損失のおそれがある | ランサムウェア攻撃でデータが人質にとられ、解除のための身代金を払うことを余儀なくされるケースがあります。また、機密情報の盗難による甚大なビジネス上の打撃、サイバー詐欺による資金損失も考えられます。 | 2020年6月、国内の大手自動車会社がランサムウェアに感染。その結果、海外の9工場で生産が一時停止、国内の3工場でも出荷を一時停止する事態となってしまいました。さらに、事務系社員のパソコンも使えなくなるといった被害も生じ、被害企業は大きな金銭的損失を被りました。 |

| 復旧コストがかかる | マルウェアやその他のセキュリティ侵害の後始末には、システムのクリーンアップ、データの復元、将来の攻撃に備えたセキュリティ体制の刷新など、相当な額の投資が伴います。 トレンドマイクロ社の調査「法人組織のセキュリティ動向調査 2020年版」によると、2020年においてサイバー攻撃における被害金額が、1,000万円超えた日本企業は33.5%。年間被害額の平均は約1億4800万円と報告されています。 |

2021年8月、大手建設コンサル会社がサイバー攻撃の被害を受けた際、復旧や調査費用として約6.5億円の特別損失が計上されました。この金額はその年度における営業利益の20%ほどであったといわれています。 |

| 機会損失となる | セキュリティ侵害の結果、顧客の大量離反、プロジェクトの中止、市場参入の遅れなどがあり、収益を大幅に損なう可能性があります。 | 2022年8月、人材会社が運営している資格検定申込サイトのWebサーバーが、SQLインジェクション攻撃を受け、利用者のメールアドレス最大298,826件が流出してしまいました。 原因判明と脆弱性箇所改修のため、当該Webサイトは2022年5月~8月の間に約3ヶ月停止していました。 |

| 顧客からの信頼の喪失、ブランドイメージの損失のおそれがある | 顧客の大切な個人情報や財務情報が流出した場合、それによって消費者や取引関係者の信頼を著しく失い、修復には時間がかかります。 また、企業の情報セキュリティ体制の甘さが発覚することで、ブランドイメージが著しく低下し、その結果、企業イメージ再構築に膨大な時間とコストがかかります。 |

2017年、ECサイト運営を行う企業から1万人以上の顧客のクレジットカード情報が盗まれる事件が発生しました。カード情報の中には有効期限やセキュリティ情報も含まれていたため、カードを不正利用される被害者も多数。このECサイトを運営する企業は、被害状況の公開やその対策を遅らせたため、世間から非難を浴びました。 |

ゼロトラストは、このようなサイバー攻撃の脅威に対抗するための効果的なセキュリティモデルだといえます。

従来のセキュリティ対策では、企業の内部ネットワークを信頼の範囲内と見なしていましたが、ゼロトラストでは、すべてのアクセスを初めから信頼しないことで、より強固なセキュリティ対策を実現しています。

ゼロトラストでは、アクセス制御、認証(多要素認証)、データの保護、ネットワークのセグメンテーションなど、多岐にわたる対策が講じられます。

また、ユーザー、デバイス(エンドポイント)、アプリケーションなど、すべての要素について、厳密な監視と分析が行います。

これにより、不正アクセスやマルウェアの検出、未知の脅威への対応が迅速かつ効果的になります。

企業におけるサイバー攻撃への対策は、ビジネス継続性や企業価値の維持向上に直結します。

ゼロトラストのアプローチを導入することで、従来のセキュリティ対策を強化し、企業がサイバー攻撃に立ち向かう力を高めることができるでしょう。

ゼロトラストセキュリティを実現するには?

ゼロトラストセキュリティは、企業のIT環境を保護するための新たなアプローチであり、社内外のアクセスにおいても常に認証と権限の検証が必要とされています。

その実現には以下の手順があります。

- まず、企業の重要なデータや資産を特定し、それらのリスクレベルを把握することが重要です。

- 次に、企業内のネットワーク環境を評価し、適切なセキュリティ対策を導入することが求められます。

- また、ユーザー認証やデバイス認証を強化し、不正アクセスを防ぐシステムを構築することも必要です。

- 社内外からの通信に対しても、従来のVPNではなく、クラウド環境等におけるゼロトラストネットワークアクセス(ZTNA)を活用し、必要最低限のデータアクセスを許可することで、セキュリティリスクを軽減できます。

- さらに、サイバー攻撃に対する監視体制を強化し、リアルタイムで脅威情報を収集・分析し、迅速な対応ができるようにすることが求められます。

- 最後に、全てのセキュリティ対策を継続的に見直し、企業のビジネス状況や技術の変化に応じて柔軟に対応できる体制を維持することが重要です。

次に、ゼロトラストを実現するための具体的な7つの要件と、それぞれに結びつく4つのソリューションについて詳しく解説します。

ゼロトラストを実現するための7つの要件

ゼロトラストセキュリティの実現に求められる7つの要件を以下のように説明します。

-

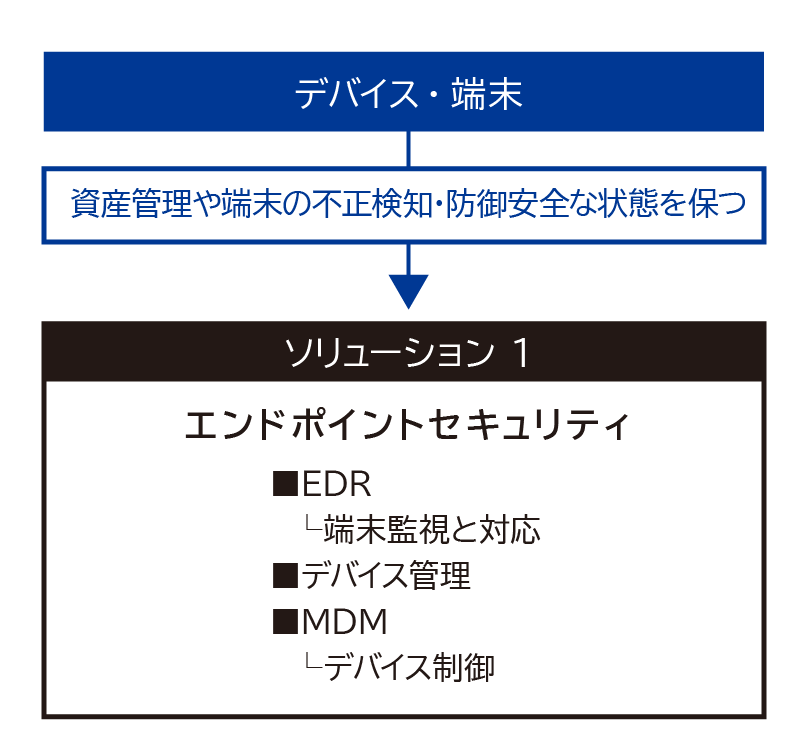

デバイスのセキュリティ向上

各デバイスに対して, セキュリティ対策やポリシーの適用を徹底し、不正利用を防ぎます。マルウェアの侵入防止、対策に加え、IT資産の管理やリモートにおけるデータを削除や、アプリケーションへの利用制限を設定が含まれます。

-

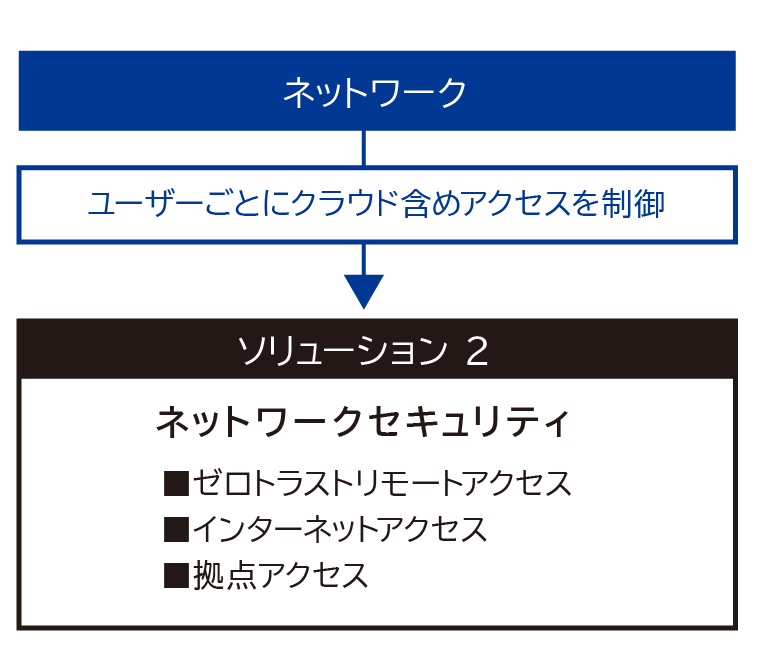

ネットワークのセグメント化とマイクロセグメンテーション

企業内のネットワークを小さなセグメントに分割し、それぞれのセグメント間のアクセスを厳格に制御することで、不正アクセスを防ぎます。具体的には外部・内部間でのアクセスに対し、フィルタリングを実施してアクセス制御等を行います。

-

データのセキュリティ向上

機密情報の暗号化やアクセス権限の適切な管理を行い、データ漏洩リスクを低減します。具体的には外部ツールを活用して監視やアクセス制御などを行って、データの持ち出しや情報漏えいを防止します。

-

アクセス制御

アカウントの認証や権限管理を強化し、不正アクセスや権限外のデータアクセスを防ぐ仕組みが必要です。例えばIDとパスワードとは別の認証方式を組み合わせてログイン認証を強化することが考えられます。

-

ワークロード

ワークロードは、アプリケーションやサービスが実行される環境を指します。ゼロトラストの観点からは、ワークロードのセキュリティを強化するためにワークロードを細かく分割して、アクセス制御を厳格マイクロセグメンテーションがあります。また、コンテナセキュリティとして、コンテナ内のプロセスやネットワークの通信を監視し、不正なアクセスを防ぎます。

-

可視化と分析

ゼロトラストでは、ネットワーク内のアクティビティをリアルタイムで監視し、異常な挙動を検出することが重要です。ユーザーのアクセスパターンやログを分析して、不正アクセスや異常なアクティビティを検出します。

-

自動化

ユーザーやデバイスのアクセス権限を自動的に設定したり、異常なアクティビティ自動的に検出をすることで適切な対応を行います。

その他:定期的な棚卸(アセスメント)と啓蒙含めた訓練:ゼロトラストセキュリティを実現するためには、定期的なセキュリティ監査や評価(アセスメント)を実施し、セキュリティポリシーや対策の改善点を把握します。また、従業員や関係者に対してセキュリティ意識を高めるための啓蒙活動や訓練を定期的に実施することが重要です。これにより、セキュリティ対策の継続的な強化と人的なセキュリティリスクの低減を図ります。

ゼロトラストを実現するための4つのソリューション

ゼロトラストセキュリティの実現には、様々なソリューションが必要です。

主要な4つのソリューションは以下の通りです。

①エンドポイントセキュリティ

エンドポイントセキュリティは、ユーザーのデバイス(エンドポイント)を保護するための対策です。具体的な対策としては、以下の点が含まれます。

- マルウェア対策: マルウェア(ウイルス、トロイの木馬、スパイウェアなど)の検出と防止を行います。

- 不正プログラムの実行防止: 不正なプログラムやスクリプトの実行をブロックします。

- パッチ管理: セキュリティパッチを適用して脆弱性を修正します。

②ネットワークセキュリティ

ネットワークセキュリティは、ネットワーク内の通信を保護するための対策です。以下の要素が含まれます。

- セグメンテーション: ネットワークを細かく分割して、アクセス制御を厳格に行います。不正な通信を遮断します。

- ファイアウォール: ネットワークトラフィックを監視し、不正なアクセスをブロックします。

- VPN(仮想プライベートネットワーク): リモートアクセス時の通信を暗号化してセキュアにします。

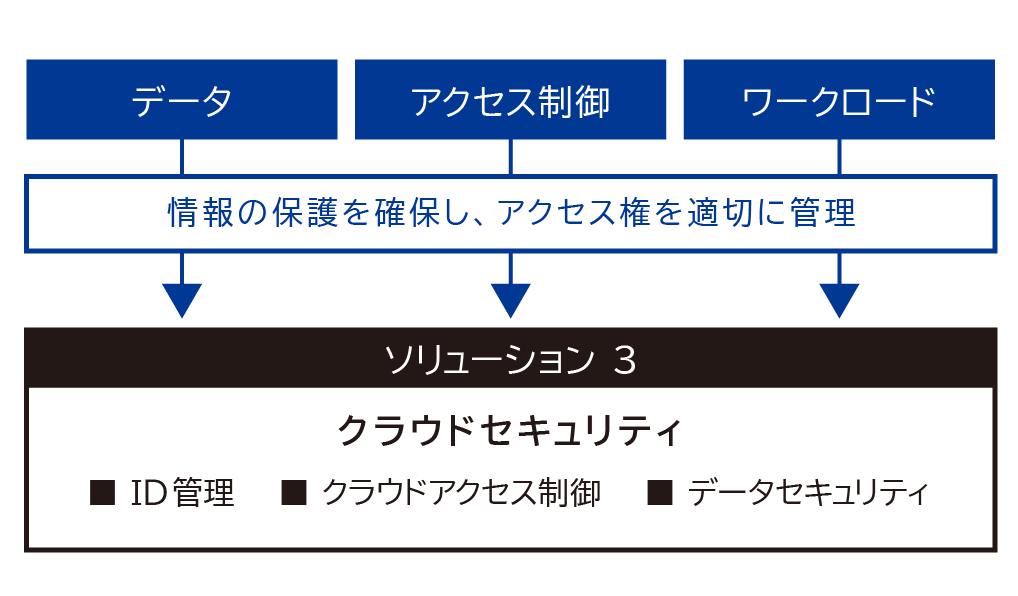

③クラウドセキュリティ

クラウドセキュリティは、クラウド環境でのデータやアプリケーションを保護するための対策です。以下の点が含まれます。

- CASB(Cloud Access Security Broker): クラウドサービスへのアクセスを監視し、セキュリティポリシーを適用します。

- DLP(Data Loss Prevention): 機密情報の漏洩を防ぐためにデータの移動を監視します。

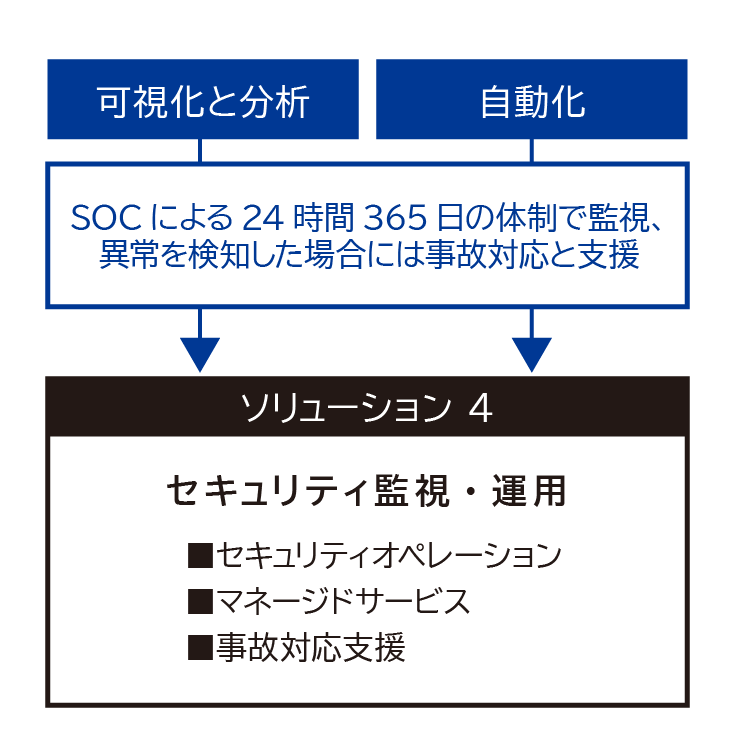

④セキュリティ監視・運用

セキュリティ監視・運用(SOC)は、セキュリティイベントの監視、分析、対応を行う組織や部門を指します。以下の役割が含まれます。

- アラートの収集と分析: セキュリティアラートを収集し、脅威を検出します。

- インシデント対応: セキュリティインシデントに対して適切な対応を行います。

これらのソリューションを組み合わせて、ゼロトラストセキュリティを実現し、企業の情報資産を安全に保護します。

ゼロトラストセキュリティにおける、クエストのセキュリティサービスについて

ゼロトラストセキュリティにおいて、クエストはクラウドセキュリティ、エンドポイントセキュリティ、運用監視、多要素認証などのセキュリティサービスを提供しています。

以下に、それぞれのサービスの概要を紹介します。

-

クラウドセキュリティ

クエストのクラウドセキュリティサービスは、企業のクラウド環境を保護します。パブリッククラウドやプライベートクラウド等での情報漏洩や不正アクセスを防ぐため、適切なセキュリティ対策が施します。

-

エンドポイントセキュリティ

クエストのエンドポイントセキュリティサービスは、個々のデバイスのセキュリティを強化します。マルウェア対策や不正アクセス対策、デバイスの遠隔管理などが含まれます。

-

運用監視(SOC)

クエストの運用監視サービスは、セキュリティ運用を効率化します。24時間365日の監視体制で、異常が検出された場合には迅速な対応が行われ、リスクを最小限に抑えます。※次世代型ファイアウォールの運用監視として、主にPalo Alto Networks PAシリーズやFortinet FortiGateの運用監視に対応しています。

-

多要素認証

クエストはMicrosoft Azure ADなどを活用し、多要素認証サービスとして、IDとパスワードだけでなく、さまざまな認証要素を組み合わせることで、アクセス制御をより厳密に行います。セキュリティを強化し、不正アクセスを防ぎます。

これらのサービスを活用することで、ゼロトラストの考え方に基づいたセキュリティ環境を構築することができます。以下のリンクから、具体的な事例や詳細情報をご参考にしてください。

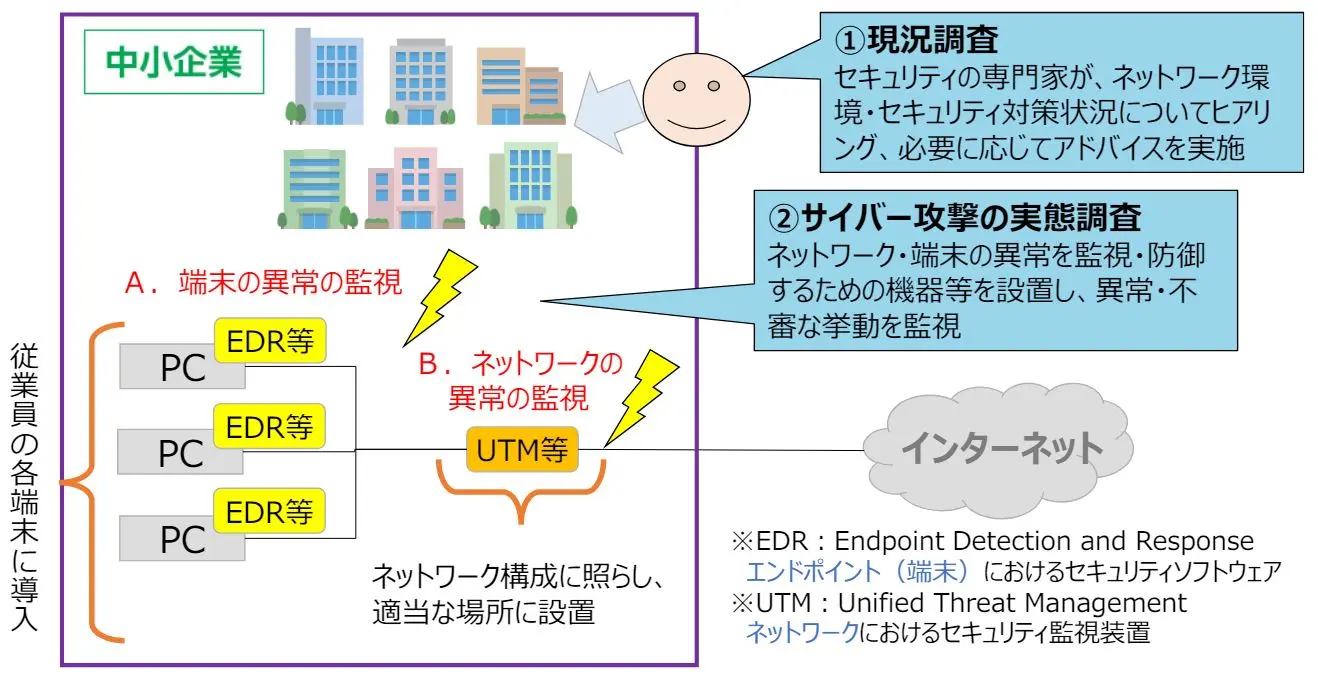

エンドポイントセキュリティサービスと具体的な製品例

エンドポイントセキュリティサービスは、企業のIT環境を守るために不可欠なセキュリティ対策であり、デバイスやネットワークへの不正アクセスを阻止し、重要なデータを保護することを目的としています。

ゼロトラストという考え方は、従来のネットワーク境界に基づくセキュリティから脱却し、社内外のすべてのアクセスに対して認証や認可を行い、データの安全性を実現することを目指しています。

図表参照元:令和4年度中小企業等に対する サイバー攻撃の実態調査 調査実施報告書

エンドポイントセキュリティサービスの一例として現在注目されるセキュリティ製品の一つにCrowdStrike(クラウドストライク)があります。

同製品は、ネットワークを監視し、サイバー攻撃や不正アクセスを検出するための多機能システムであり、クラウドベースのセキュリティサービスを提供しています。

対策としては、以下の要点が考えられます。

- セキュリティイベントのリアルタイムでの分析と可視化

- 社内外からのアクセスを厳密に制御し、リスクを最小限に抑える

- 悪意のあるソフトウェアやマルウェアに対して適切な防御対策を実施

CrowdStrikeは、エンドポイントデバイスの脅威に対応するための強力な機能を兼ね備えており、以下のような特徴が利用者に評価されています。

- AI技術を活用した高度な攻撃検出機能

- クラウドネイティブな構造で軽快な動作と効率的な運用が可能

- システム導入や管理が容易に行える利便性

エンドポイントセキュリティ対策は、企業の業務において欠かせない要素であり、特にリモートワークやモバイル活用が増える中で、その重要性がより高まっています。

クラウドストライクをはじめとするクラウドセキュリティ製品を導入することで、企業は安全なIT環境を維持し、ビジネスをよりスムーズに運営することが可能となります。

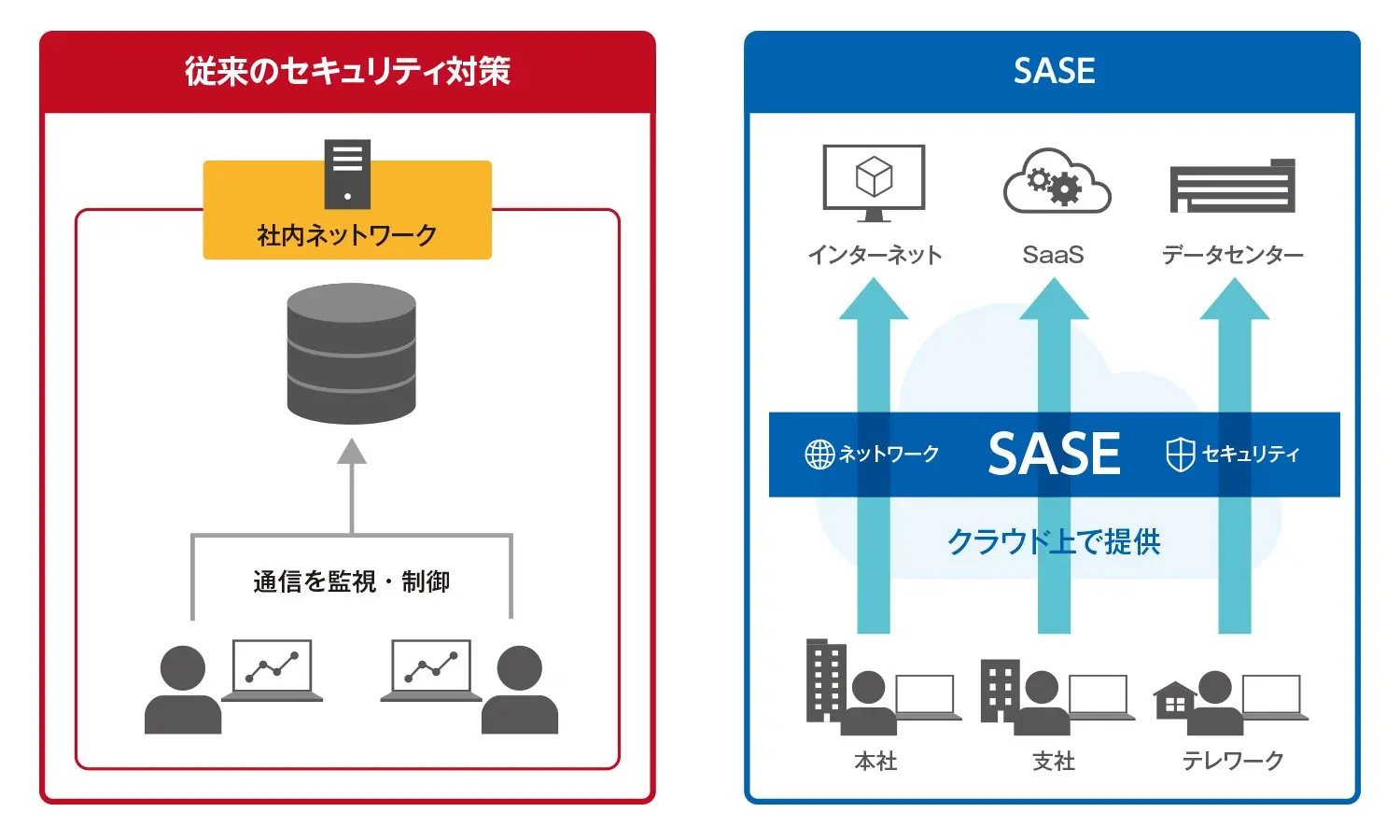

クラウドセキュリティサービスと具体的な製品例

クラウドセキュリティサービスは、企業のデータやアプリケーションをクラウド環境で安全に保護し、不正アクセスやサイバー攻撃から守るための重要な要素です。

ゼロトラストとは、企業内外のネットワーク境界を問わず、すべてのユーザーとデバイスに対して最低限のアクセス権限を付与し、認証とアクセス制御を徹底することで、セキュリティを強化する考え方です。

クラウドセキュリティサービスとゼロトラストの概念を組み合わせたものをSASE(Secure Access Service Edge)といい、企業のデータやアプリケーションをクラウド環境で安全に保護し、ゼロトラストの原則に基づいて認証とアクセス制御を行います。これにより、企業は安全なネットワーク環境を提供し、不正アクセスやサイバー攻撃から効果的に保護することが可能となります。

SASE実現に有効な具体的なクラウドセキュリティ製品の一例として、Palo Alto NetworksのPrisma Accessがあります。

Prisma Accessは、以下のような機能で企業のクラウドセキュリティを支援します。

- クラウドベースのセキュリティ対策

- グローバルネットワークのセキュリティ監視

- エンドポイント保護やデータ損失防止機能

- IDやデバイスに基づくアクセス制御

- VPN接続による遠隔地からの安全なアクセス

- ウェブフィルタリングやアプリケーション制御

Prisma Accessは、企業のITシステムをクラウド環境で一元管理し、外部からの脅威や内部からの不正アクセスを防ぐことが可能です。

また、リアルタイムのネットワーク監視や自動防御機能により、潜在的なリスクも迅速に対処できます。

導入によって、以下のような効果が期待できます。

- セキュリティ対策の統合管理による運用の効率化

- リスクの早期発見と迅速な対応

- IT負荷の軽減とサイバーセキュリティリスクの低減

- クラウド環境の利用促進と業務効率向上

クラウドセキュリティサービスは、企業のデータや業務をより安全で効率的に運用するための重要な要素です。Prisma Accessのような先進的なソリューションを活用し、セキュリティ対策を強化することが求められます。

認証(多要素認証)サービスと具体的な製品例

認証はデータやシステムにアクセスする際のセキュリティ対策の一つであり、多要素認証はさらに強固なセキュリティ対策を実現します。

多要素認証は、以下の要点が一般的です。

- 2つ以上の認証要素を組み合わせる

- パスワード以外の要素を利用する

- 認証要素は、所有物(デバイス)、知識(パスワード)、生体(指紋)の3種類から選択

多要素認証を実現する製品の一例としては、AzureADやOKTAが挙げられます。

まず、Azure ADを例にあげてみます。

Azure ADはMicrosoftが提供するクラウドベースのID管理サービスで、多要素認証を含む様々な認証機能やアクセス制御機能を提供します。

AzureADでの多要素認証では、以下のような手順が実行されます。

- まず、パスワードを入力

- 次に、登録されたデバイス(例:スマホ)に通知が届く

- 通知に対して承認操作を行う

これにより、単にパスワードが漏れただけではアクセスが許可されないため、セキュリティリスクを軽減できます。

一方、OKTAを例に挙げると、

OKTAの場合はIdentity-as-a-Service(IDaaS)というサービスを提供し、多要素認証を含む認証管理やアクセス制御が実現できます。

OKTAでは、ユーザー登録時やログイン時に、以下のような認証要素を利用した多要素認証が可能です。

- パスワード

- ワンタイムパスワード(OTP)

- 知識認証(秘密の質問や回答)

- 生体認証(指紋や顔認証)

これらの要素を組み合わせることで、セキュリティ対策を強化することができます。

ゼロトラストにおいては、認証が重要な役割を果たします。

多要素認証を導入することで、企業内のデータやシステムへのアクセスをより安全にし、外部からの脅威や不正アクセスを防ぐ効果が期待できます。

Azure ADやOKTAのような製品を活用することで、企業は適切なセキュリティ環境を構築し、ビジネスの進行において信頼性を高めることができます。

セキュリティ監視と運用サービス・SOCと具体的な製品例

ゼロトラストにおいて、一般的な監視運用・SOCの重要な要点は、継続的なセキュリティ監視と運用であり、アクセス制御やデータ保護などの対策が必要です。

具体的なサービス例として、クエストのQ-SOCサービスを紹介します。

このSOCサービスでは、次世代ファイアウォールとしてPalo Alto NetworksとFortiGateが中心に扱われており、対策の幅が広がっています。これらの製品により、企業のIT環境におけるセキュリティ対策が強化され、外部からの脅威や不正アクセスに対して適切な監視と対応が可能となります。

また、クエストのSOCサービス「 Q-SOC」は、様々なデバイスやネットワーク環境に対応しており、企業のビジネスニーズに応じて柔軟に運用することができます。

これにより、社内外の通信が安全に保護され、重要なデータが適切に管理されることが実現されます。

さらに、当SOCサービスは、インシデント対応や脆弱性対策など、セキュリティに関する課題やリスクに対しても支援を提供しています。

このため、企業は自社でのセキュリティ運用負担を軽減することができ、業務を効率化することが可能です。

セキュリティ監視と運用サービスは、企業のIT環境やビジネスニーズに応じて、最適なソリューションを提供するものです。

今回紹介したクエストのSOCサービスはその一例であり、継続的なリスク管理やセキュリティ対策の強化に役立つことが期待されます。

まとめ

ゼロトラストセキュリティは、ネットワークやデバイスすべてを信用できないものとしてインシデントを防ぐセキュリティの考え方です。従来のセキュリティは内部を信頼するセキュリティでしたが、リモートワークや内部不正による情報漏えいなどが増えたため、より強力なゼロトラストセキュリティが注目されています。

また、2024年に生成AIがサイバーセキュリティにもたらす影響についても考慮していく必要があるでしょう。

生成AIは、2023年に台頭し、すでに生産性向上に欠かせないツールとして確固たる地位を築きはじめています。

しかし、Trend Micro社が指摘するように、その恩恵はサイバー犯罪者にも与えられてしまった側面があります。

生成AIは、サイバー犯罪者にとって都合の良い側面もあり、詐欺やソーシャルエンジニアリングの手口の進化に繋がってしまいました。

さらに、AI機能を搭載したアプリは、意図的な誤用や乗っ取り行為に脆弱であることも示されました。生成AIを用いた脅威は現在も進化を続けており、組織は「総力戦で対応」することが重要です。

■生成AIの脅威にもゼロトラストが有効

生成AIによってサイバー犯罪者の攻勢は確かに強まりましたが、企業や組織では、変化に対応することで、その脅威に打ち勝つことが可能です。ここでの鍵は、AIの機能とゼロトラストの方針を組み合わせてセキュリティを強化することです。ゼロトラストとは、その名前が示すように、事前に何も信頼しない方針を指します。例えば、本人確認は必ず行い、機密情報やプロセスへのアクセス権は、決められた目的下で決められた時間に限り、必要とするメンバーや端末にのみ付与します。これによって攻撃対象領域(アタックサーフェス)が狭まり、攻撃者の動きも鈍くなるでしょう。

※参考記事:2024年に生成AIがサイバーセキュリティにもたらす影響

2024年度以降も引き続き、セキュリティ対策の重要性は高まることが予想されるため、企業にとっては適切なセキュリティサービス・製品の導入が不可欠となります。

この機会に、ぜひクエストのゼロトラスト関連サービスを検討してみてください。