目次

経済産業省や金融庁を始め、多くの企業が注目しているゼロトラスト。

自社でも導入を検討したいものの「具体的にはどのようなセキュリティ対策をすればいいのか」分からない方も多いのではないでしょうか?

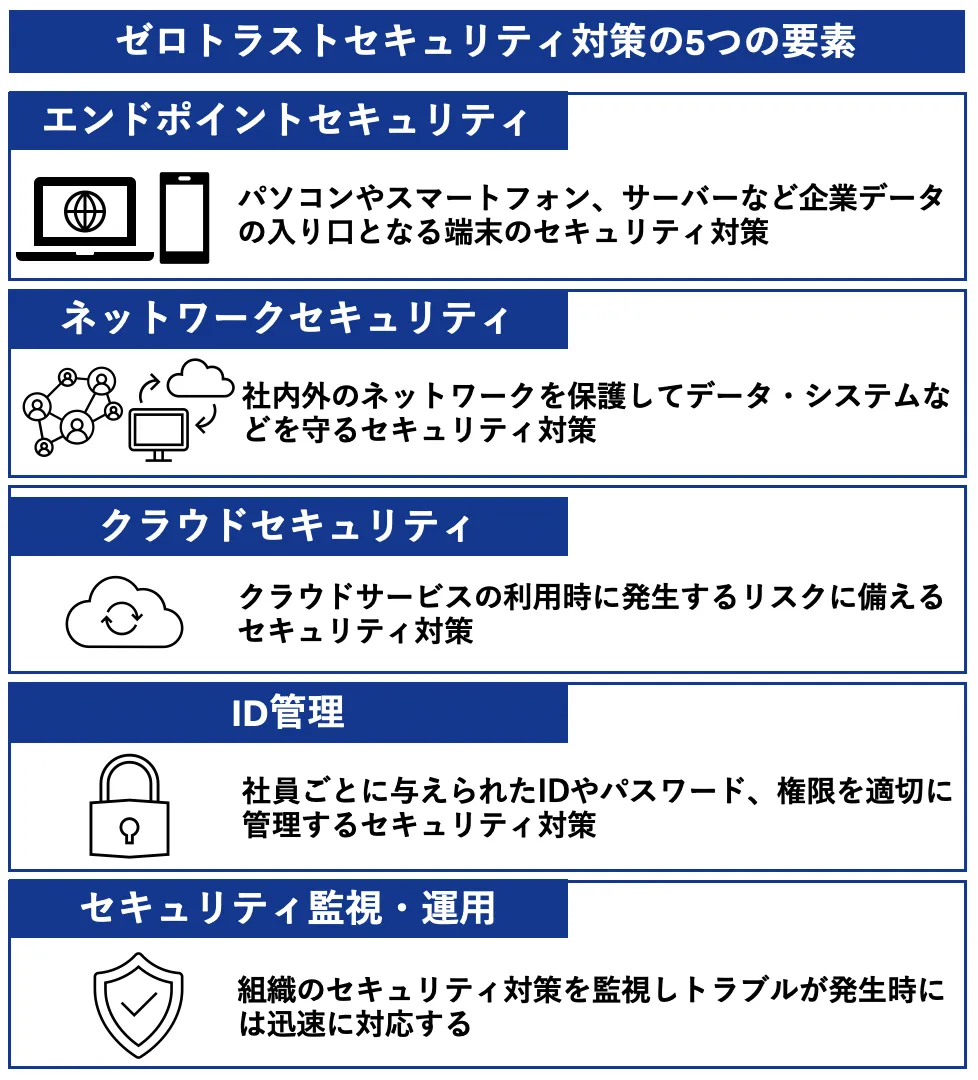

ゼロトラストセキュリティ対策では、主に下記の5つの要素を踏まえてセキュリティ対策を行います。

例えば、クラウドセキュリティであれば、クラウドサービス利用時のセキュリティを強化するために、下記のような具体的な対策、ソリューション導入を検討します。

本記事では、セキュリティ監視について、以下の内容を解説します。

| クラウドセキュリティを強化する方法 | ||

| 具体的なセキュリティ対策 | ・社内ルールの設定・管理 ・データの暗号化 ・ログ監視 ・信頼できるクラウドサービスの選定 |

|

| 検討できるソリューション | SASE:安全なネットワーク機能とネットワークセキュリティ機能を兼ね備えたソリューション CASB:クラウドサービス利用時のセキュリティを一括管理するソリューション CSPM:クラウドサービスの設定監視に特化したソリューション |

|

また、ゼロトラストセキュリティ対策は、特定のソリューションを導入すれば実現できるものではありません。

だからこそ、自社の目的や課題、既存のシステムに応じて必要なソリューションを選定し、ゼロトラストセキュリティが実現できるよう基礎知識を理解しておくことが重要です。

そこで本記事では、ゼロトラストセキュリティ対策の概要や具体的なソリューション、事例など、ゼロトラストセキュリティ対策を実現するために知っておきたい基礎知識をご紹介します。

後半では、具体的な手順や注意点にも触れているので必見です。

この記事を最後まで読めば自社ではどのようにゼロトラストセキュリティ対策を実施すればいいのか理解できます。

セキュリティ不足のまま放置をすると、不正アクセスや情報漏洩など大きなトラブルに発展する可能性があります。

少しでも早く対策するためにも、ぜひ参考にしてみてください。

1. ゼロトラストセキュリティ対策とは

ゼロトラストセキュリティ対策とは、ゼロトラストの概念を実現するセキュリティ対策のことです。

ゼロトラストとは、「Never Trust, Always Verify(信頼するな、常に検証せよ)」という思想のもとネットワークの内部・外部を問わず、すべてのアクセスの安全性を検証する考え方のことです。

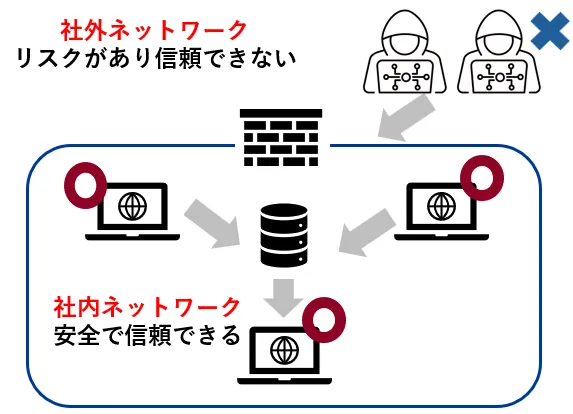

従来のセキュリティ(境界型セキュリティ)は、ネットワークの外側にあるリスクがあると考えていました。

|

【従来のセキュリティ対策の考え方】 社内ネットワーク(内側):安全で信頼できる |

そのため、社内と社外の境界線にセキュリティ機器を設置して、外部の脅威から社内の資産を守るセキュリティ対策が中心でした。

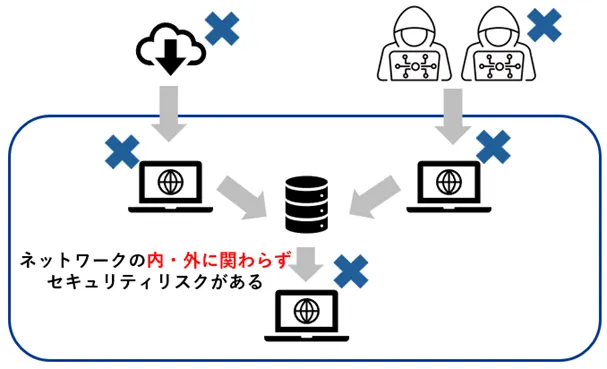

しかし、従来にはなかったテレワークや社内外の垣根を超えた業務、クラウドサービスなどが普及しつつある現在は、従来のセキュリティ対策では十分な成果を得られないと考えられるようになりました。

また、昨今は内部不正が増加しています。

内部不正による情報漏えいなども増加しており、社内は安全だという考え方ではセキュリティを担保できなくなっているのです。

そこで、注目を集めたのがゼロトラストです。

ゼロトラストは社内外問わず、すべてのアクセスにセキュリティリスクがあると考え、常に検証を行い正当なアクセスかどうか判断します。

そのため、社内外の垣根を超えた総合的なセキュリティ対策が実現できます。

|

【ゼロトラストセキュリティ対策の考え方】 ネットワークの内・外に関わらず、すべてのアクセスにはセキュリティリスクが存在している |

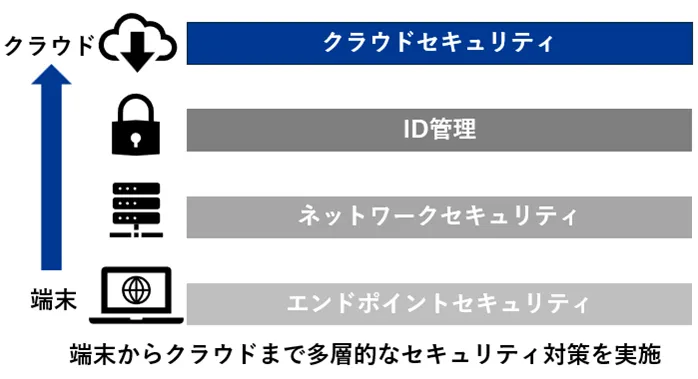

ゼロトラストを実現するゼロトラストセキュリティ対策では「検証」に重きを置き、多層的なセキュリティ対策を実施します。

例えば、ネットワークのセキュリティだけを強化するのではなく、その先にあるクラウドや認証のセキュリティも見直し、総合的な対策を行います。

その結果、社内外問わずセキュリティを強化でき、多様な働き方やクラウドサービス利用にも対応できるようになります。

▼ゼロトラストの概要については、下記の記事で詳しく解説しています。

2. ゼロトラストセキュリティ対策に必要な5つの要素と対策方法

ゼロトラストセキュリティ対策の概要が理解できたところで、ゼロトラストセキュリティ対策を実現する具体的な方法が気になるところです。

ゼロトラストセキュリティ対策は主に下記の5つの要素に着目をして、セキュリティを強化します。

| ゼロトラストセキュリティ対策の5つの要素 | ||||

| エンドポイントセキュリティ | パソコンやスマートフォン、タブレットなどの「エンドポイント」のセキュリティを強化する | |||

| ネットワークセキュリティ | ネットワークを保護して不正アクセスやウイルス感染などを防ぐセキュリティを強化する | |||

| クラウドセキュリティ | クラウドサービス利用時のセキュリティを強化する | |||

| ID管理 | 社員ごとに与えられたIDやパスワード、権限を適切に管理する | |||

| セキュリティ監視・運用 | 組織のネットワークやデバイスなどを監視して、万が一トラブルが発生した時に迅速な対応を取る | |||

ここでは、ゼロトラストセキュリティ対策の5つの要素の概要や検知できるソリューションをご紹介します。

ゼロトラストセキュリティ対策を具体的なイメージができるようになるので、ぜひチェックしてみてください。

2-1. エンドポイントセキュリティ

エンドポイントセキュリティとは、パソコンやスマートフォンなど「エンドポイント」のセキュリティ対策のことです。

昨今は多様な働き方に対応するため、業務用パソコンの持ち出しや社外から社内システムにアクセスするケースが出てきています。

パソコンやスマートフォンなど、企業データの入り口となる端末のセキュリティ対策が不十分だと、ウイルス感染や情報漏えいなどの原因になる可能性があるのです。

そのため、下記のような方法・ソリューションでエンドポイントのセキュリティを強化することが求められます。

| エンドポイントのセキュリティ強化の対策法 | |||

| 端末管理のルール設定 | パソコンなどの端末の持ち出しや管理方法にルールを設ける (USBなど周辺機器の取り扱い方法も決める) |

||

| セキュリティパッチの最適化 | パソコンやスマートフォンのセキュリティパッチ(OSやソフトウェアなどの脆弱性修正のためにベンダーが配布しているプログラム)を最適化する | ||

| マルウェアの検知 | エンドポイントにマルウェアが侵入した時にいち早く検知して警告を促す | ||

| 振る舞い検知 | データの流れや通信パターンなどから普段とは異なる振る舞いを検知して警告を促す | ||

| エンドポイントのセキュリティを強化するソリューション | |||

| EPP (Endpoint Protection Platform) |

マルウェアなどの脅威からエンドポイントを守る事前防御ソリューション <機能例> ・検知したマルウェアの自動駆除 ・マルウェアの実行を防ぐ対処 |

||

| EDR (Endpoint Detection and Response) |

エンドポイントの不審な挙動をリアルタイムで検出していち早く管理者に通知するソリューション <機能例> ・操作ログの監視 ・マルウェアが侵入した端末の隔離 |

||

| XDR (Extended Detection and Response) |

マルウェアなどの脅威を自動検出して分析、対処するソリューション エンドポイントだけでなくネットワークやアプリケーションなど対象の幅が広い <機能例> ・ログの一元管理 ・マルウェアなどのインシデントの検出 ・内部不正の検出 |

||

| DLP (Data Loss Prevention) |

あらかじめ設定したポリシーをもとに機密情報を識別して外部への情報漏洩を防ぐソリューション <機能例> ・コピーやメール送信の禁止 ・重要データの持ち出し制限 |

||

| MDM (Mobile Device Management) |

スマートフォンやタブレットなどのモバイル端末を管理するためのソリューション <機能例> ・一括でのOSアップデート ・遠隔操作での端末のロック、データ削除 |

||

例えば、EPPでマルウェアなどの脅威を未然に防ぐ対策を行い、EDRで万が一マルウェアが侵入した際にいち早く検出できる状況を作ります。

事前防御と侵入後の対応を組み合わせることで、エンドポイントのセキュリティを強化できるでしょう。

また、エンドポイントのセキュリティの強化と併せて、社外で業務用のパソコンやスマートフォンを使用する時のルールなどを決めておくと、人的ミスによるトラブルを避けられるでしょう。

2-2. ネットワークセキュリティ

ネットワークセキュリティとは、ネットワーク(複数のパソコンや機器を接続してやり取りをする仕組み)を保護してデータやシステムを不正アクセスやサイバー攻撃などから守るセキュリティ対策です。

「1.ゼロトラストセキュリティ対策とは」でも触れたように、以前は社内のネットワークと社外のインターネット環境を分けてセキュリティ対策をするケースが主流でした。

しかし、テレワークやクラウドサービスが普及したことで、社内外のネットワークを行き来する機会が増えました。

どのような環境で社内外のネットワークにアクセスしても安全性を担保できるように、ゼロトラストセキュリティ対策ではネットワークセキュリティの強化を求めています。

| ネットワークセキュリティ強化の対策法 | |||

| 社内ルールの設定 | 公衆Wi-Fiの利用制限やインターネット環境などネットワークに関するルールを設ける | ||

| アクセス制限 | 特定のデータにアクセスできるユーザーを制限し情報漏えいを防ぐ | ||

| ファイアウォールの設置 | ネットワークの出入り口のセキュリティを強化する | ||

| ログ監視 | 通信ログを監視し不正検出をする | ||

| ネットワークセキュリティを強化するソリューション | |||

| NGFW (Next Generation FireWall) |

次世代ファイアウォールと呼ばれている通信の出入り口のセキュリティを強化するソリューション <機能例> ・ポートやプロトコルの検査、ブロック ・アプリケーション層の検査 |

||

| UTM (Unified Threat Management) |

ネットワークのセキュリティを総合的に管理できるソリューション <機能例> ・ファイアウォール機能 ・Webサイトの通信制御 ・マルウェアなどの検出 |

||

| FWaaS (Firewall as a Service) |

クラウドベースのファイアウォールソリューション <機能例> ・Webサイトの通信制御 ・マルウェアなどの検出 |

||

ネットワークセキュリティの代表格は、ファイアウォールです。

ファイアウォールはネットワークの外側と内側の境界線に設置をして、不正な通信やマルウェアなどの検出、防御を行います。

ゼロトラストセキュリティ対策では中長期的な運用をするために、NGFWやUTMなどのソリューションを導入して、多角的な視点からネットワークのセキュリティ強化を検討するケースが多いです。

2-3. クラウドセキュリティ

クラウドセキュリティとは、クラウドサービス利用時のセキュリティを強化する対策のことです。

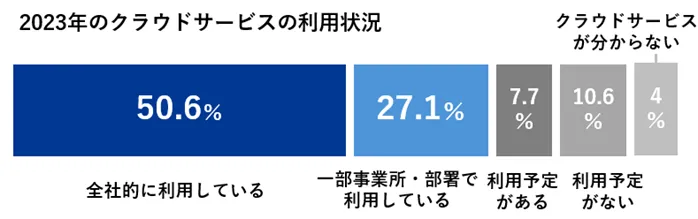

総務省の調査によると、クラウドサービスを利用している企業は増加傾向にあります。

2023年には77.7%の企業が何らかのクラウドサービスを利用している状況です。

一方で、クラウドセキュリティリスクへの対応が追いつかない企業も少なくありません。

実際に、クラウドサービス経由での情報漏えいなども起きています。

そこで、ゼロトラストセキュリティ対策では、クラウドサービス利用に備えたセキュリティ強化を求めています。

クラウドサービスのセキュリティ強化では、主に下記のような方法を検討できます。

| クラウドサービスのセキュリティ強化の対策法 | |||

| 社内ルールの設定・管理 | クラウドサービスの利用方法のルールを設け、利用状況を管理する | ||

| データの暗号化 | クラウドサービスへの通信を暗号化して情報漏えいを防ぐ | ||

| ログ監視 | 通信ログを監視し不正検出をする | ||

| 信頼できるクラウドサービスの選定 | クラウドサービスのセキュリティは提供元に依存するため信頼できるサービスを選定する | ||

| クラウドサービスのセキュリティを強化するソリューション | |||

| SASE (Secure Access Service Edge) |

安全なネットワーク機能とネットワークセキュリティ機能を兼ね備えたソリューション <機能例> ・クラウドサービスへのアクセスの可視化 ・悪意のあるトラフィックの排除 ・ウイルス、マルウェアなどの検出 |

||

| CASB (Cloud Access Security Broker) |

クラウドサービス利用時のセキュリティを一括管理するソリューション <機能例> ・利用状況の可視化 ・セキュリティポリシーへの準拠 ・データのアップロードの制限 |

||

| CSPM (Cloud Security Posture Management) |

クラウドサービスの設定監視に特化したソリューション <機能例> ・クラウドサービスの一元管理 ・設定の自動監視 ・セキュリティチェック |

||

クラウドセキュリティはマルウェアなどの脅威や利用状況の確認、アクセス制御など、やるべきことが多岐にわたります。

そこで、総合的な対策ができる先進的なソリューションを検討する企業が増えています。

例えば、SASEは、クラウドサービスに安全にアクセスするためのネットワークの確保やセキュリティ強化のできるソリューションです。

クラウドサービスへのアクセスの可視化やマルウェアなどの検出など複数の機能を搭載しており、クラウドサービス利用時のセキュリティ強化が実現できます。

2-4. ID管理

ID管理とは、社員ごとに与えられたIDやパスワード、権限を適切に管理するセキュリティ対策です。

ID管理がずさんだと、社内外での情報漏えいや不正アクセスを招きます。

例えば、クラウドサービスにログインするIDとパスワードが安易な組み合わせの場合は、リスト型攻撃(何らかの理由でIDとパスワードがセットで出回り攻撃を受ける)により情報漏えいするリスクがあるでしょう。

ゼロトラストセキュリティには「利用者が必要な企業データにアクセスするために必要最小限の権限を付与する」考え方があります。

ID管理を強化するには、主に下記のような方法を検討できます。

| ID管理のセキュリティ強化の対策法 | |||

| 社内ルールの設定・管理 | IDやパスワードの管理方法、設定方法にルールを設ける | ||

| アカウントサイクルの管理 | アカウントを付与する社員の選定や退職者のアカウント削除など社内のアカウントを適切に管理する | ||

| アクセス制限 | 特定のデータにアクセスできるユーザーを制限し情報漏洩を防ぐ | ||

| 多要素認証 | 2つ以上の要素を組み合わせて認証を行い認証時のセキュリティを強化する | ||

| ID管理のソリューション | |||

| 多要素認証ツール | 多要素認証を実現するためのソリューション <機能例> ・多要素認証 ・シングルサインオン |

||

| シングルサインオン | 一度の認証で他のアプリケーションやクラウドサービスなどにログインできるソリューション <機能例> ・認証作業の簡易化 ・各システムの認証の一元管理 |

||

| EIAM (Enterprise Identity and Access Management) |

ID管理とアクセス管理を統合的に行うソリューション <機能例> ・シングルサインオン ・セキュリティポリシーに基づいた認証 |

||

ID管理はセキュリティを強化した「認証」と、ユーザーごとの権限に基づいた「承認」の2軸を導入することが多いです。

例えば、認証では多要素認証を導入することで、IDパスワード認証よりもセキュリティを強化できます。

承認では導入しているシステムやサービスごとにアクセス制限を設けると、重要なデータの情報漏えいや不正アクセスを防げるでしょう。

一方で、ID管理は認証による手間が増えて負担を感じることがあります。

一度の認証で他のアプリケーション、クラウドサービスなどにログインできる「シングルサインオン」も同時に同時すると、負担感を減らしながら多要素認証を実現できるでしょう。

2-5. セキュリティ監視・運用

セキュリティ監視・運用は、組織のセキュリティ対策を監視して、万が一トラブルが発生した時に迅速な対応を取るセキュリティ対策です。

ゼロトラストセキュリティ対策ではエンドポイントやクラウドサービスなど各ポイントにセキュリティ対策を実施しますが、各データを監視していち早く脅威を発見し適切な対策を実施できる体制が必要です。

そこで、セキュリティ監視・運用ではソリューションと人的なサポートの2軸で対策を行います。

| セキュリティ監視・運用の対策法 | |||

| 社内ルールの設定 | IDやパスワードの管理方法、設定方法にルールを設ける | ||

| 監視 | アカウントを付与する社員の選定や退職者のアカウント削除など社内のアカウントを適切に管理する | ||

| インシデントへの対応 | 特定のデータにアクセスできるユーザーを制限し情報漏洩を防ぐ | ||

| 運用改善 | 2つ以上の要素を組み合わせて認証を行い認証時のセキュリティを強化する | ||

| セキュリティ監視・運用を強化するソリューション・組織 | |||

| SIEM (Security Information and Event Management) |

組織内のセキュリティ機器やネットワーク機器のログなどを収集し、リアルタイムで脅威の分析・通知をするソリューション <機能例> ・ログの収集や管理 ・脅威のアラート通知 ・運用の自動化 |

||

| SOC (Security Operation Center) |

ネットワークやデバイスの監視を行い、的確な分析、対策を講じる組織 <例> ・24時間体制での監視 ・不審な動きの検知 ・アプリやソフトウェアの更新サポート |

||

| SIRT (Computer Security Incident Response Team) |

インシデント発生時に迅速な対応を行う組織 <例> ・インシデント発生時の対応 ・復旧に向けた活動 ・原因究明と再発防止 |

||

例えば、社内にSOCとSIRTを設置することで、24時間365日体制でネットワークやデバイスなどの監視・運用が実現できます。

万が一、インシデントが発生してしまった時には、専門的な知識のあるSIRTが適切な対応をすることで、被害の拡大を防げるでしょう。

自社のみでSOCとSIRTを運用することが難しい場合は、外部サービスの利用や外部業者との連携も検討できます。

| ゼロトラスセキュリティ対策は「クエスト」にご相談ください | ||

| ゼロトラストセキュリティ対策は、企業の目的や課題により導入するソリューションが異なります。 「自社にはどのようなソリューションがいいのか」「どのようにゼロトラストセキュリティ対策を進めればいいのか」などお悩みの場合は、私たち「クエスト」にご相談ください。 お客様企業の現状や課題に応じた提案やゼロトラスト導入支援をさせていただきます。 |

||

3. ゼロトラストセキュリティ対策の事例

3-1. 大和証券株式会社

| 大和証券株式会社 | ||

| 課題 | ファットクライアント端末への移行に伴い、ゼロトラスト型のセキュリティ環境の整備が必要になった | |

| ゼロトラスト導入の取り組み | ・「インターネット利用」と「社内アプリへのアクセス制御」の2段階でゼロトラストを推進 ・ITリテラシーの高い部室店に先行利用してもらい、改善点や課題を抽出 ・2ヶ月で約19,000台の端末をゼロトラスト環境に移行 |

|

有価証券の売買などを行っている「大和証券株式会社」では、シンクライアントからファットクライアント端末(クライアント端末内にOSやアプリケーションなどが備わっている端末のこと)への移行に伴い、「ゼロトラスト」に着目しました。

インフラ設計の有識者や現在の環境の開発担当者を招集して、「インターネット利用」と「社内アプリへのアクセス制御」の2段階でゼロトラストを推進したのです。

| 段階 | 概要 | |

| 段階1 インターネット利用 |

社内外からのインターネット利用を監視・保護する環境を構築して、不審なURL・IPアドレスへのアクセスを遮断 | |

| 段階2 社内アプリへのアクセス制御 |

社外ネットワークから業務アプリへのアクセスを制御する仕組みの導入 | |

段階1では、社内外のインターネット利用を監視、保護する環境を構築。

そのうえで、ダウンロードしたファイルはサーバー上の隔離環境で開き、不審な振る舞いを発見した場合は、入手を禁止しました。

インターネット利用時の信頼性を高めたことで多くのサイトを安全に配慮しながら閲覧できるようになり、利便性の向上も図りました。

一方で、大和証券株式会社には全国に約300の営業部室店があり、同時にゼロトラストへの切り替えはリスクが高いと判断。

そこで、とくにITリテラシーの高い部室店の500名に先行利用してもらい、早期に不具合や課題を把握しました。

その結果、2ヶ月で約19,000台の端末をゼロトラスト環境に移行できました。

大和証券株式会社は今後、オールインターネット業務スタイルでのゼロトラストセキュリティの実現を目指す予定です。

参考:大和総研公式サイト「ゼロトラスト導入で大和証券のセキュリティを強化」

3-2. 旭化成株式会社

| 旭化成株式会社 | ||

| 課題 | サプライチェーンのセキュリティ対策は大きな課題だと考えてゼロトラストに取り組む | |

| ゼロトラスト導入の取り組み | ・SD-WANやSASE、EPPなどゼロトラストを実現するソリューションの導入 ・自社内でSOC・CSIRTの運用を実施 ・全工場150か所以上にUTMを導入 ・1年に2回、従業員向けのセキュリティ教育を実施 ・海外現地法人に対してセキュリティモニタリングやICT環境の標準化を実施 |

|

住宅領域やヘルスケア領域などの製品開発、製造をしている「旭化成株式会社」は、2016年以降デジタル変革のロードマップを描き積極的にDXを推進しています。

その中で、サプライチェーンのセキュリティ対策は大きな課題だと考え、ゼロトラストの導入などに取り組みました。

| 対策項目 | 実施内容 | |

| ゼロトラストの導入 | SD-WAN(ソフトウェアでネットワークを管理するシステム)やSASE(ネットワーク機能とセキュリティ機能を統合したソリューション)などを導入して、ユーザー認証、エンドポイントセキュリティを強化 | |

| SOC・CSIRTの導入 | 自社内でSOC(サイバー攻撃の検知や分析を行うソリューション)とCSIRT(インシデント時に対応する組織)を運用してサイバー攻撃などの検知や分析、復旧ができる体制を整えた | |

| 制御セキュリティの確立 | 全工場150か所以上にUTM(統合脅威管理ソリューション)を導入して制御セキュリティを強化 | |

| セキュリティ教育の実施 | 1年に2回、従業員向けのセキュリティ教育を実施 | |

| グローバルセキュリティの確保 | 海外現地法人に対してセキュリティモニタリングやICT環境の標準化を実施 | |

とくにゼロトラストの導入では、便利かつ安全なIT環境実現のために、ネットワーク環境を再構築しています。

具体的には、エンドポイントセキュリティと多要素認証、統合ログ管理などを組み合わせて、総合的にセキュリティを強化しました。

また、社内システムには自社の端末であればクラウド認証基盤と連携してVPN(仮想専用線)に自動接続できるようにして、セキュリティと利便性を両立しています。

参考:Security Online「旭化成、サプライチェーンの“Weakest Link”をなくすためにグローバル全体で底上げを徹底」

3-3. 大阪府豊中市

| 大阪府豊中市 | ||

| 課題 | ・システムなどの仮想基盤が増えて運用が複雑化する ・ベンダーごとにセキュリティポリシーが異なりセキュリティに不安がある |

|

| ゼロトラスト導入の取り組み | ・ゼロトラストの概念を採用したデジタル基盤の構築を実施 ・4層に分けて一連のデジタル基盤を整えセキュリティ強化と利便性を両立 |

|

大阪府豊中市では、市民サービスの向上を目指して行政手続きのオンライン化や働き方改革などを推進していました。

その中で、システムなどの仮想基盤が増えて運用が複雑化する、ベンダーごとにセキュリティポリシーが異なりセキュリティに不安があるなどの課題が見えてきました。

そこで、ゼロトラストの概念を採り入れたデジタル基盤の構築を実施。

クラウドサービスとシステム、VDI(仮想デスクトップ)、端末の4層に分けて一連のデジタル基盤を整えていきました。

豊中市のセキュリティポリシーに準拠するために、2要素認証やIDaaS(IDやパスワードを一元管理するソリューション)などのセキュリティ対策も取り入れています。

今後は、物理サーバーを更新するタイミングで、デジタル基盤への統合を進める予定です。

参考:NECフィールディング「仮想基盤統合に合わせSASE、IDaaSなどのクラウドサービスを利用した4層モデルの導入により利便性向上」

4. 少しでも早く「ゼロトラストセキュリティ対策」を実現したほうが良い

ここまで、ゼロトラストセキュリティ対策の概要や事例を解説してきました。

ゼロトラストセキュリティ対策は時代に応じたセキュリティ対策ができるため、少しでも早く実現したほう良いでしょう。

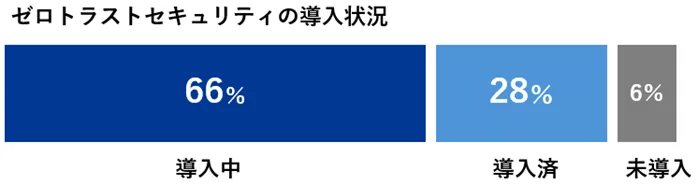

フォーティネットが実施した「ゼロトラストに関する現状レポート」によると、2023年の段階で72%の企業がゼロトラストを導入済、導入中です。

ここから、ゼロトラストセキュリティ対策の導入を進めている企業が増えていることが分かります。

第4章では、ゼロトラストセキュリティ対策を実現したほうが良い3つの大きな理由をご紹介します。

なぜゼロトラストセキュリティ対策が注目されているのか把握するためにも、参考にしてみてください。

| ゼロトラストセキュリティ対策をしたほうが良い理由 | |

| ・サイバー攻撃などの手口が巧妙化している ・多様な働き方に対応できるセキュリティ対策が急務になった ・社内不正にも対応する必要が出てきた |

4-1. 理由1:サイバー攻撃などの手口が巧妙化している

1つ目は、サイバー攻撃などの手口が巧妙化していることです。

警視庁が公表している「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、高度な技術を活用したサイバー攻撃や深刻な被害をもたらすサイバー攻撃が増えています。

|

【2024年サイバー攻撃の被害例】 S社では会員向けサイトのセキュリティ設定に不備があり、サイバー攻撃を受けました。 |

業務環境を取り巻く脅威が進化しているにも関わらず、変化のないセキュリティ対策では脆弱性に付け込まれる可能性があるでしょう。

そこで、ゼロトラストのネットワークの内部・外部を問わず、すべてのアクセスを検証する考え方が重要視されるようになったのです。

ゼロトラストセキュリティ対策では多層防御を目指すため、社内外へのセキュリティ対策が強化できます。

4-2. 理由2:多様な働き方に対応できるセキュリティ対策が急務になった

2つ目は、多様な働き方に対応できるセキュリティ対応が急務になったことです。

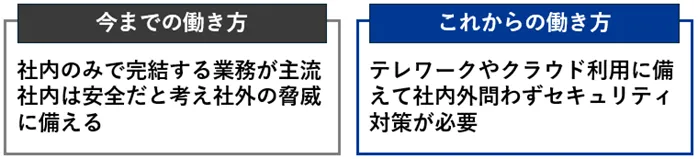

従来の働き方は社内と社外の境界線、情報保存の場所が明確で、社内のセキュリティを中心に強化すれば様々な脅威から守ることができてしました。

しかし、テレワークやクラウドサービスなど以前はなかった働き方、ツールが出てきたことで「社内のセキュリティさえ強化すればいい」状況ではなくなったのです。

例えば、テレワーク環境を見てみると、業務用パソコンは社員の自宅で保管されています。

社内で一元管理ができないため、個々の端末のセキュリティを強化する必要があるでしょう。

また、テレワーク環境下では社外から社内のシステム、クラウドサービスなどにアクセスします。

この時に「社外からのアクセスは監視できていない」状況では、いつトラブルが起こるか分かりません。

このように、時代の流れとともに働き方や扱うシステムが変化しているので、セキュリティ対策も変えていく必要があるでしょう。

4-3. 理由3:社内不正にも対応する必要が出てきた

3つ目は、社内不正にも対応する必要が出てきたことです。

従来のセキュリティ対策の考え方は「社内は安全だ」という前提条件がありました。

しかし、昨今は社内での不正が増加しており、一概に社内は安全だと考えることができなくなりました。

そこで、ゼロトラストのネットワークの内部・外部を問わず、すべてのアクセスを疑う考え方に沿って、セキュリティ対策をする必要性が出てきたのです。

社内であっても多要素認証やログ監視、アクセス制御など総合的に実施することで、内部不正を防止できるでしょう。

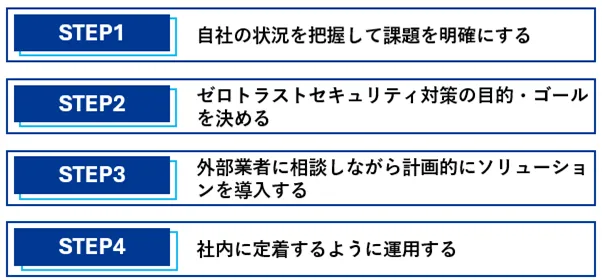

5. ゼロトラストセキュリティ対策に取り組む時の手順

ゼロトラストセキュリティ対策の必要性が理解できたところで、具体的な実施手順をご紹介します。

ゼロトラストセキュリティ対策の取り組み方は業種や規模、目的により大きく変わります。

あくまでも一例として、どのような方法で取り組めば良いのか参考にしてみてください。

5-1. 自社の状況を把握して課題を明確にする

まずは、自社の現状を把握して課題を明確にしましょう。

自社の現状を理解できていないと、適切なセキュリティ対策ができないからです。

|

【現状把握しなかった失敗例】 ・既存システムと連携できなかった |

下記のような視点で自社の情報資産やセキュリティ対策を洗い出してみましょう。

|

【自社の現状を把握するポイント】 ・既存IT環境の構成 |

自社の状況が把握できたら、どこに課題があるのか検討します。

課題の見つけ方としては、下記のような方法が検討できるでしょう。

|

【課題を見つける方法】 ・社内にヒアリングをする |

例えば、テレワークに対応したいものの社内外の脅威に対応できていない状態なら、テレワークに適応できる環境整備が課題になるでしょう。

また、IT基盤が老朽化しており、ゼロトラストに対応するには抜本的な見直しが必要だという課題もあるでしょう。

このように、社内の現状と多方面からの声を踏まえて、現状の課題を明確にしていきましょう。

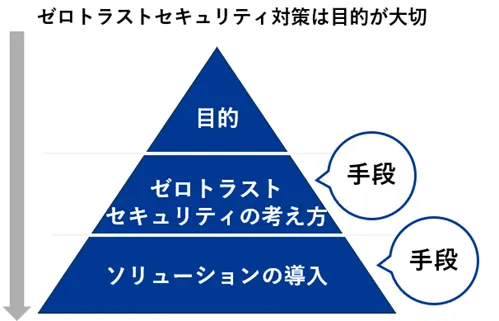

5-2. ゼロトラストセキュリティ対策の目的・ゴールを決める

続いて、ゼロトラストセキュリティ対策の目的とゴールを決めましょう。

ゼロトラストは、自社のセキュリティ課題を達成するための手段です。

ゼロトラストセキュリティ対策自体が目的になると導入後に「成果が実感できない」「使いづらくなった」などと感じる原因になります。

そのため、なぜゼロトラストセキュリティ対策をするのか、目的を明確にしておきましょう。

|

【ゼロトラストセキュリティ対策の目的例】 ・多様な働き方に対応できるセキュリティを確保したい |

また、ゼロトラストセキュリティ対策は中長期的な取り組みなので、目先のゴールと最終的なゴールを決めておくと計画が立てやすくなります。

例えば、富士フイルムホールディングス株式会社では、下記のように段階的なゴールを決めて、ゼロトラストセキュリティ対策を推進しています。

まずはEDRやSIEMなど優先順位の高いシステムの導入から始めて、段階的に取り組んでいます。

| 月日 | ゼロトラストの実施内容 | ||

| 2022年 | ・EDRを導入 ・セキュリティ脅威を検出するSIEMを導入 ・全世界の拠点、ユーザーへのサイバー攻撃を24時間365日監視するSOCを導入 |

||

| 2023年 | SASEを導入予定 | ||

参考:日経クロステック「半年で10万台にEDR導入、富士フイルムが挑む本気のゼロトラスト」

このように、なぜゼロトラストセキュリティ対策を実施するのか目的とゴールを決めると、次の段階であるソリューション選びがしやすくなるでしょう。

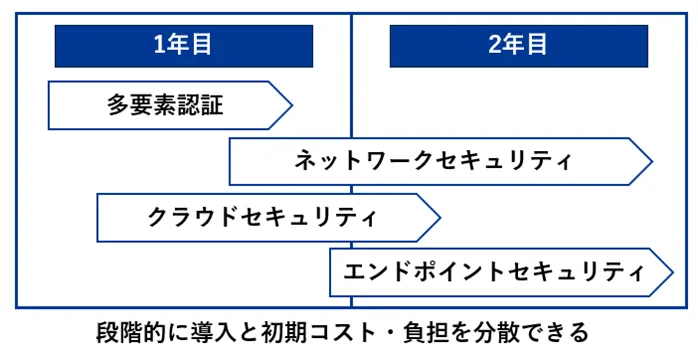

5-3. 外部業者に相談しながら計画的にソリューションを導入する

ゼロトラストセキュリティ対策の目的とゴールが決まったところで、目的に応じたソリューションを検討していきます。

ゼロトラストセキュリティ対策は「このソリューションを導入すれば完了」というものではありません。

ソリューションの選定はゼロトラストセキュリティ対策への理解、ノウハウがないと難しいため、知見のある外部の業者とともに計画、選定をしていくと良いでしょう。

また、Googleでも8年がかりでゼロトラストセキュリティ対策を実現したと言われるように、基本的には中長期的な計画になります。

業者と相談しながら、下記のように段階的なソリューションの導入を検討することがおすすめです。

例えば、まずは優先度の高い多要素認証から導入を開始して、定着後にネットワークセキュリティの導入を検討する計画を組めば、初期コストと導入時の負担を分散できます。

|

【ソリューションによっては事前に検証やテスト導入を実施する】 エンドポイントセキュリティやネットワークセキュリティなど、導入時のトラブルが業務に支障をきたしそうな場合は、事前に検証やテスト導入を実施すると良いでしょう。 まずは、特定の部署に導入して問題がないか確認するなどしておくと、安心です。 |

5-4. 社内に定着するように運用をする

ゼロトラストセキュリティ対策を実現するソリューションの導入が完了したら、運用を開始します。

運用を開始する時のポイントは、次の2つです。

|

【ゼロトラストセキュリティ対策を開始する時のポイント】 ・社員に周知をして定着させる |

ゼロトラストセキュリティ対策のために新しいソリューションを導入した場合は、運用ルールを決めて社員に周知して定着させるようにしましょう。

例えば、多要素認証を導入した場合は、使い方や導入の目的を共通して「多要素認証が必要だ」と感じてもらうことが重要です。

また、ゼロトラストセキュリティ対策はあくまでも手段なので、本来の目的を達成できる成果を出しているのか定期的に確認をします。

成果が出ていない場合や新たな課題が見つかった場合は分析を行い、改善を繰り返して精度を高めていきます。

|

【ソリューションによっては外部業者に運用委託を検討できる】 セキュリティ監視・運用など社内のみでの運用が難しい場合は、外部業者と連携しながら運用することも検討できます。 |

6. ゼロトラストセキュリティ対策に取り組む時の注意点

ここでは、ゼロトラストセキュリティ対策に取り組む時に知っておきたい注意点をご紹介します。

事前に把握しておくことで、ゼロトラストセキュリティ対策の不安や悩みを解消できる可能性があるので、参考にしてみてください。

| ゼロトラストセキュリティ対策に取り組む時の注意点 | ||

| ・まずはハイブリッド型からスモールスタートすると良い ・コストはどうしてもかかるけれど先行投資だと考える ・社員の利便性が低下しないように工夫する |

||

6-1. まずはハイブリッド型からスモールスタートすると良い

ゼロトラストセキュリティ対策を実施するハードルが高いと感じた場合は、「ハイブリッド型からスモールスタートをする」ことを意識してみましょう。

ハイブリッド型とは、現在導入しているセキュリティ対策のソリューションとゼロトラストセキュリティ対策のソリューションの双方を活用する方法です。

将来的にはゼロトラストセキュリティ対策への完全移行を目指すにしても、時間とコスト、労力がかかります。

そこで、まずは自社の導入しているソリューションを活かしながら、不足している部分を新しいソリューションで補うハイブリッド型が検討できます。

ハイブリッド型を検討する場合は手順に沿って自社の情報資産を整理しつつ、まずはどのようなソリューションを選定してスモールスタートをすれば良いのか検討してみてください。

6-2. コストはどうしてもかかるけれど先行投資だと考える

「1.ゼロトラストセキュリティ対策とは」で触れたように、ゼロトラストセキュリティ対策は特定のソリューションを導入すれば完了するものではありません。

自社の課題やソリューションに応じて、複数のソリューションを組み合わせることが多いです。

そのため、どうしても一定のコストがかかります。

しかし、コストだけに注目をして、ソリューション選定をするのは好ましくありません。

時代や働き方に応じて必要なセキュリティが備わっていないと、ウイルス感染や情報漏洩の危険性が高まるでしょう。

|

【不正アクセスによる情報漏洩の事例】 L社では委託先の社員のパソコンがマルウェアに感染しました。 |

ゼロトラストセキュリティ対策は企業として必要な危機管理をするためにも、必要な投資だと考えることが大切です。

6-3. 社員の利便性が低下しないように工夫する

ゼロトラストセキュリティ対策を推進する時にはセキュリティ強化を優先するあまり、社員の利便性が低下しないように工夫しましょう。

社員の利便性が低下するシーンとしては、下記のようなケースが考えられます。

| 利便性が低下する例 |

解決策の例 |

|||

| 認証が必要なソリューションが増えて負担を感じる | シングルサインオンを導入して認証回数を減らす | |||

| アクセス制限により資料の閲覧に手間がかかる | アクセス制限の対象者を適切に判断する | |||

| 新しいソリューションに対応しきれず負担に感じる | ソリューション導入時のフォローを実施する | |||

ゼロトラストセキュリティ対策では多要素認証やアクセス制御などで、情報資産へのアクセスの安全性を検証するため、従来とは異なる負担が増えます。

・社員の負担を減らすソリューションも同時に導入する

・社員の負担感を考慮したシステム設計、ソリューション選定をする

・安定した運用ができるまではフォローを行う

など、ゼロトラストセキュリティ対策が負担にならない工夫を検討してみましょう。

7. ゼロトラストセキュリティ対策は専門性が高い!判断に迷う場合は「クエスト」にご相談ください

ここまで、ゼロトラストセキュリティ対策の具体的な方法や手順を解説してきました。

ゼロトラストセキュリティ対策は、時代や働き方に応じたセキュリティ対策ができる点が大きなメリットです。

一方で、ゼロトラストセキュリティや各ソリューションに関する知識がないと適切な判断ができないため、自社だけではなかなか前に進まないケースも多いのではないでしょうか。

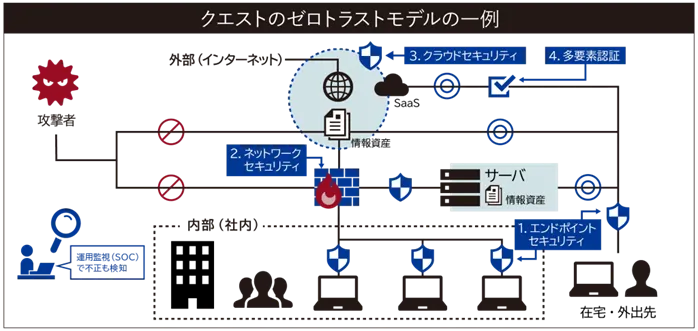

ゼロトラストセキュリティ対策にお悩みの場合は、私たち「クエスト」にご相談ください。

「クエスト」は1965年の設立以降50年以上に渡り、IT技術を駆使して多種多様なサービス・ソリューションを提供してきた実績があります。

ゼロトラストセキュリティ対策では、下記のようなソリューションの導入支援を行っています。

|

【クエストが提供しているソリューション】 ・エンドポイント(端末)セキュリティ |

「ゼロトラストセキュリティ対策のソリューション選定に悩んでいる」「ゼロトラストセキュリティ対策をどこから始めればいいのか分からない」などゼロトラストに関するお悩みは、ぜひ私たち「クエスト」にご相談ください。

8. まとめ

この記事では、ゼロトラストセキュリティ対策の概要や進め方など、これからゼロトラストセキュリティ対策を始めたい方向けの基礎知識を解説しました。

最後に、この記事の内容を簡単に振り返ってみましょう。

○ゼロトラストセキュリティ対策とは、ゼロトラストの概念を実現するセキュリティ対策のこと

○ゼロトラストセキュリティ対策の4つの要素は下記のとおり

| ゼロトラストセキュリティ対策の5つの要素 | ||||

| エンドポイントセキュリティ |

パソコンやスマートフォン、タブレットなどの「エンドポイント」のセキュリティを強化する | |||

| ネットワークセキュリティ |

ネットワークを保護して不正アクセスやウイルス感染などを防ぐセキュリティを強化する | |||

| クラウドセキュリティ |

クラウドサービス利用時のセキュリティを強化する | |||

| ID管理 |

社員ごとに与えられたIDやパスワード、権限を適切に管理する | |||

| セキュリティ監視・運用 |

組織のネットワークやデバイスなどを監視して、万が一トラブルが発生してしまった時に迅速な対応を取る | |||

○ゼロトラストセキュリティ対策をしたほうが良い理由は下記の3つ

1.サイバー攻撃などの手口が巧妙化している

2.多様な働き方に対応できるセキュリティ対策が急務になった

3.社内不正にも対応する必要が出てきた

○ゼロトラストセキュリティ対策に取り組む時の手順は下記のとおり

ステップ1.自社の状況を把握して課題を明確にする

ステップ2.ゼロトラストセキュリティ対策の目的・ゴールを決める

ステップ3.外部業者に相談しながら計画的にソリューションを導入する

ステップ4.社内に定着するように運用する

○ゼロトラストセキュリティ対策に取り組む時の注意点は次の3つ

1.まずはハイブリッド型からスモールスタートすると良い

2.コストはどうしてもかかるけれど先行投資だと考える

3.社員の利便性が低下しないように工夫する

ゼロトラストセキュリティ対策は多様な働き方の実現とセキュリティ強化を両立するために、必要なセキュリティ対策です。

どのようにゼロトラストセキュリティ対策を進めればいいのか悩む場合は、ぜひ当社にご相談ください。