目次

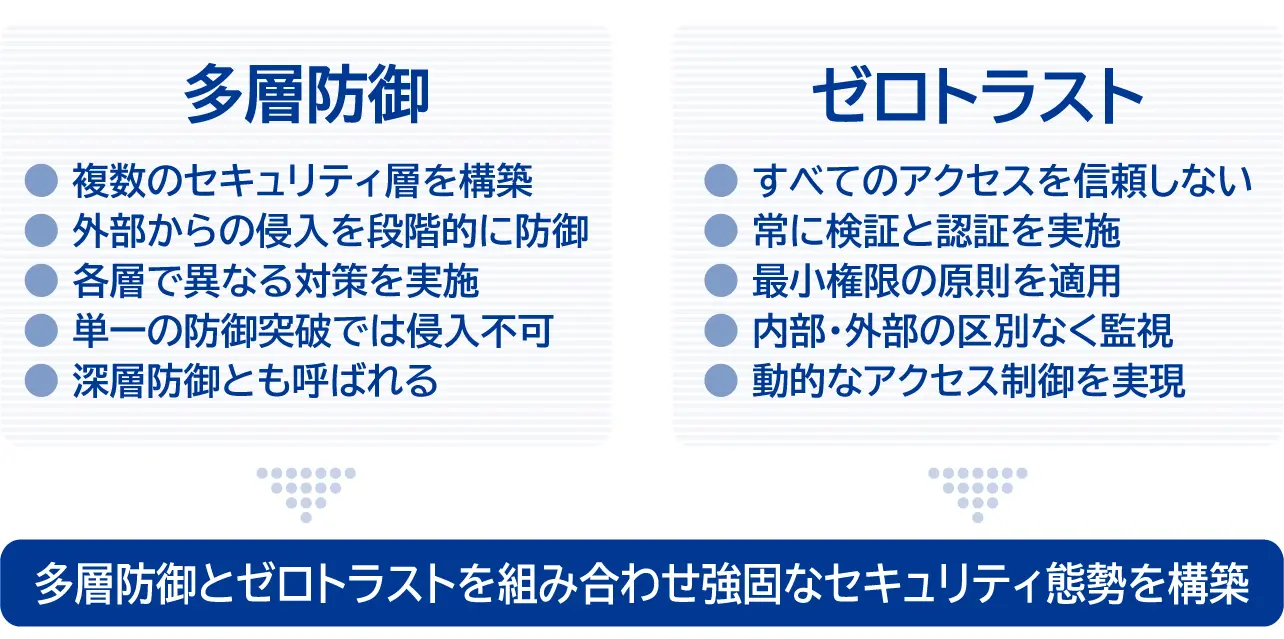

簡単にいえば、「多層防御」とは複数のセキュリティ層を構築して段階的に防御すること、「ゼロトラスト」とはすべてのアクセスを信頼しない前提に立つ概念です。

この記事では、現代に不可欠なセキュリティ戦略である「多層防御」と「ゼロトラスト」の基本を解説し、具体的な実装手順やポイントをお伝えします。

最適なセキュリティ対策を立案し、重要な情報資産を確実に守るための知見をお持ち帰りください。

1.多層防御とゼロトラストの基本概念と違い

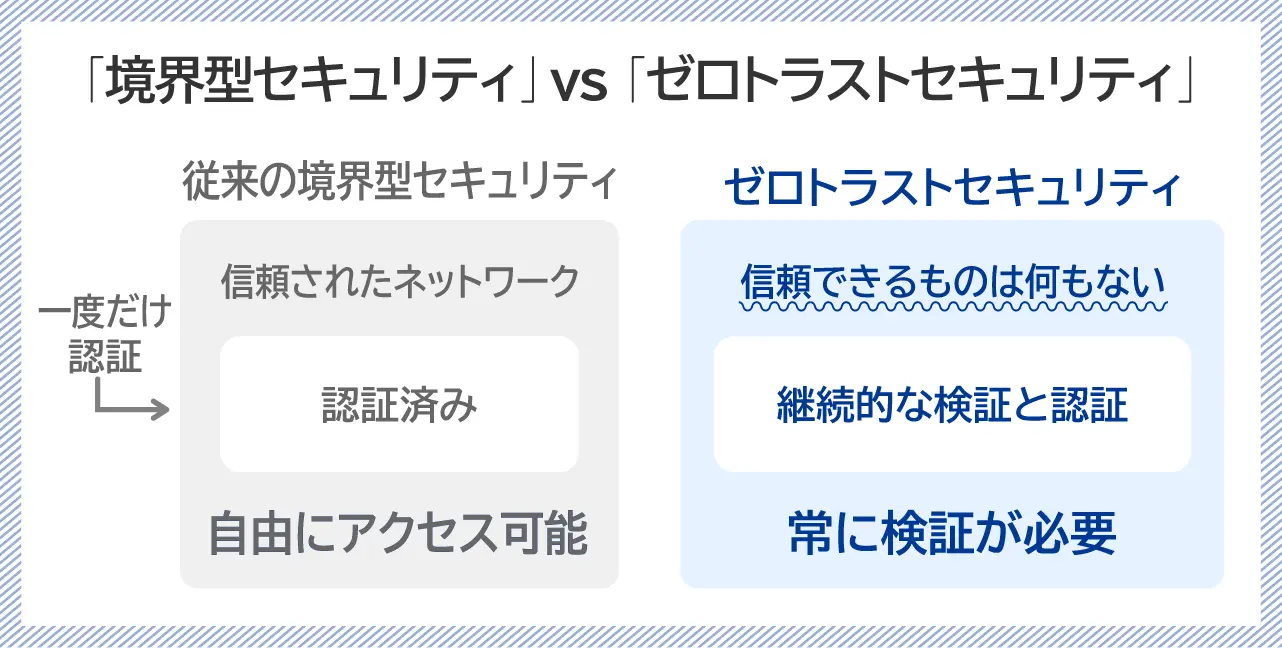

従来のセキュリティ対策は、おもに境界防御に重点を置いていましたが、クラウドやモバイルの普及により、その境界が曖昧になっています。

そこで注目されているのが、「多層防御」と「ゼロトラスト」という2つの戦略です。

両者は補完関係にありますが、アプローチに違いがあることを理解しておく必要があります。

最初に、以下のポイントを確認していきましょう。

- 多層防御:複数の防御層でリスクを軽減する考え方

- ゼロトラスト:信頼を前提としない新しいセキュリティモデル

- 多層防御とゼロトラストの関係

1-1.多層防御:複数の防御層でリスクを軽減する考え方

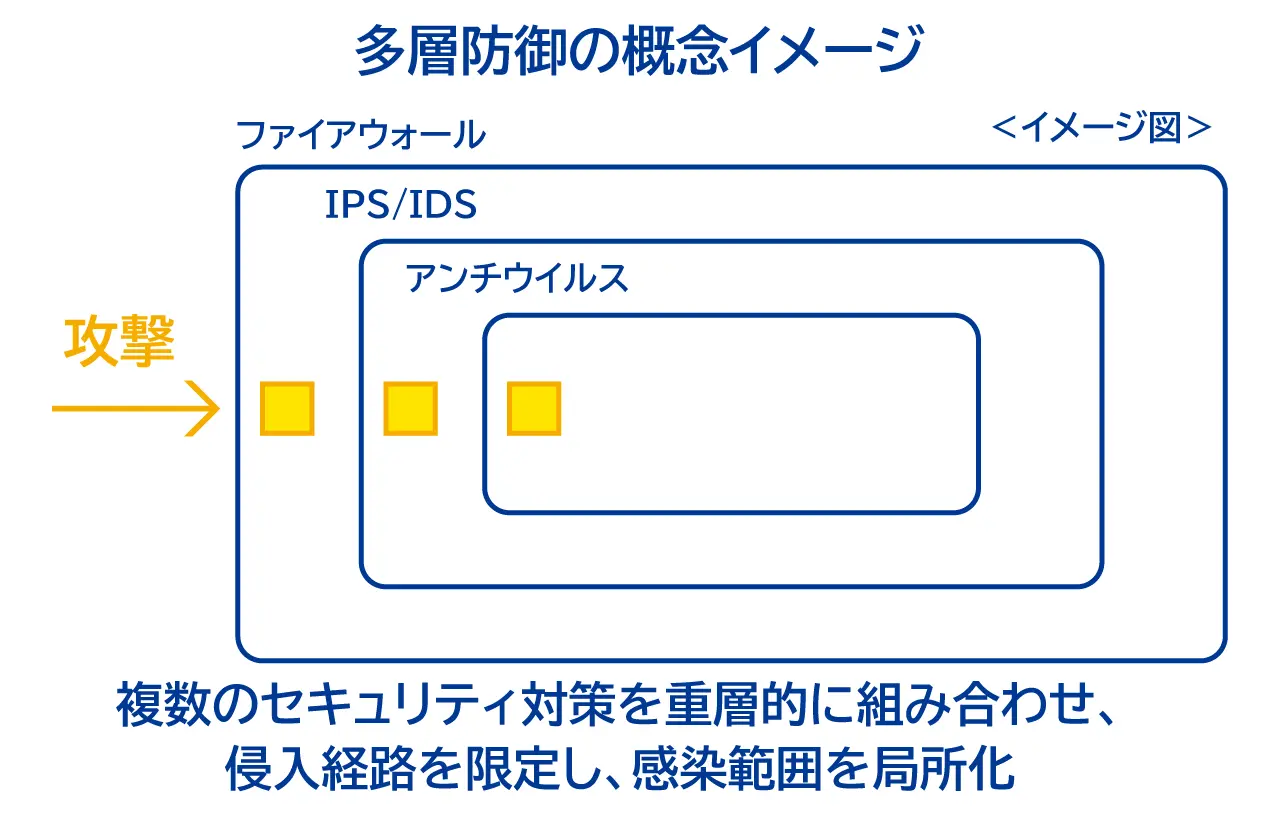

まず、「多層防御」とは、ネットワークの入口から出口まで、複数のセキュリティ対策を重層的に組み合わせて、サイバー攻撃のリスクを最小限に抑える考え方です。

多層防御では、侵入経路を限定し、感染範囲を局所化して、被害を食い止めることを目指します。

ファイアウォール、IPS(侵入防止システム)、エンドポイントセキュリティ、暗号化などの多様な技術を組み合わせるのが特徴です。1つの防御層が突破されても、ほかの層で脅威を検知・遮断できるよう設計されています。

【多層防御の構成要素の例】

- 境界防御:ファイアウォール(外部ネットワークからの不正アクセスを防ぐセキュリティ装置)やVPN(仮想プライベートネットワーク)で外部からの侵入を防御する。

- ネットワーク防御:IPS(侵入防止システム)やIDS(侵入検知システム)、SWG(セキュアWebゲートウェイ)で内部ネットワークを監視し、脅威から保護する。

- エンドポイント防御:PC、スマートフォンなどの端末にセキュリティソフトを導入し、マルウェアの侵入や情報漏えいを防ぐ。

- アプリケーション防御:Webアプリケーションファイアウォール(アプリケーション層の攻撃を検知・遮断するセキュリティ対策)でアプリの脆弱性を突く攻撃から守る。

- データ防御:機密情報を暗号化し、アクセス制御とバックアップによって重要データを保護する。

多層防御の考え方自体は新しいものではありませんが、従来の手法は「境界型セキュリティ」と呼ばれ、内部ネットワークのユーザーやデバイスは基本的に信頼する前提がありました。

現代のサイバーセキュリティ環境では、この考え方に変化が生じています。それが「ゼロトラスト」の概念です。以下に続きます。

1-2.ゼロトラスト:信頼を前提としない新しいセキュリティモデル

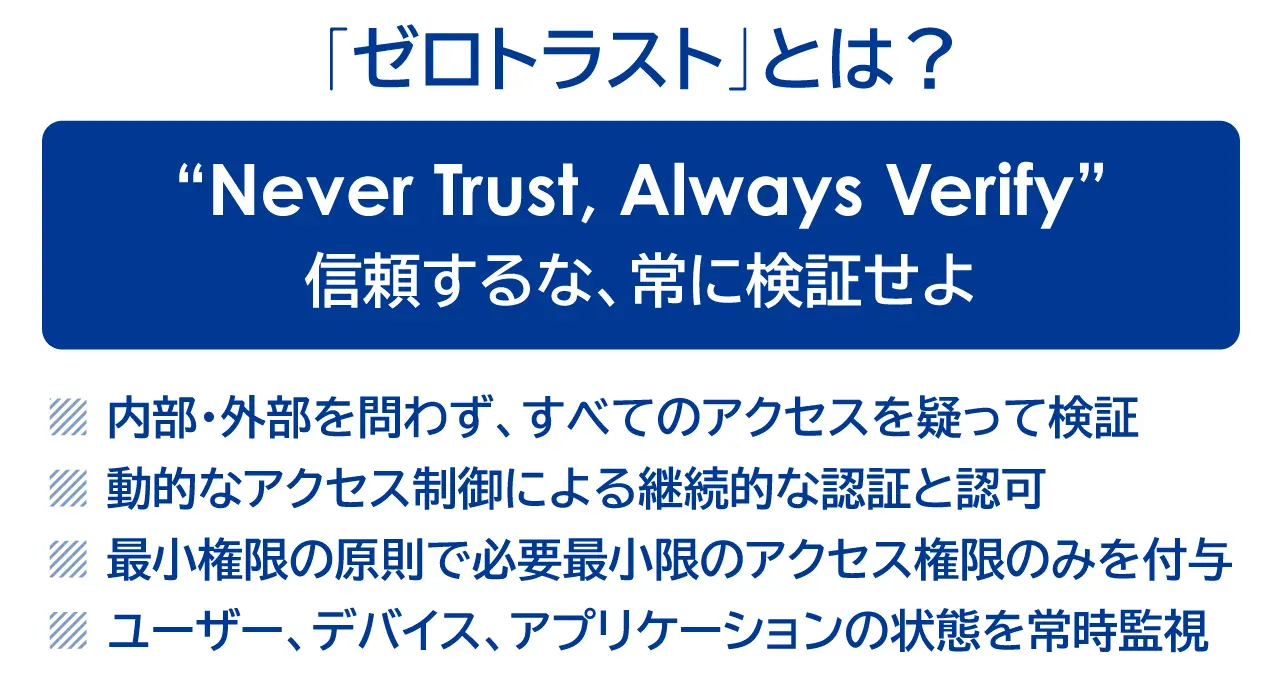

「ゼロトラスト」は、「信頼せず、常に検証する」という考え方に基づく、新しいセキュリティモデルです。

このモデルでは、内部・外部を問わず、すべてのユーザー、デバイス、アプリケーションを潜在的な脅威とみなし、アクセスのたびに厳密な認証と検証を行います。

従来の境界型セキュリティで想定されていた「内部は安全」という考えを排除し、より動的で柔軟なアクセス制御を実現します。

ゼロトラストの特徴は、アクセス権限を必要最小限に抑え、細分化することです。万が一セキュリティ侵害が発生しても、影響を最小限に抑えられます。

【ゼロトラストの構成要素の例】

- アイデンティティ管理:ユーザーやデバイスの身元を厳密に確認し、常にその信頼性を検証します。

- デバイスセキュリティ:各端末のセキュリティ状態を継続的に監視し、信頼性を維持します。

- ネットワーク保護:すべての通信を暗号化し、安全な通信経路を確保します。

- アプリケーション検証:アプリの設定や脆弱性を継続的に評価し、使用状況を常に監視します。

- データセキュリティ:データ暗号化やアクセス制御、ログ管理などにより、機密情報を厳格に保護します。

クエストはお客様のゼロトラストセキュリティの実現を支援するために、エンドポイント(端末)やクラウド環境、ネットワークのセキュリティ対策をはじめ、運用監視、多要素認証の導入支援など、包括的なセキュリティサービスを提供します。セキュリティでお困りのお客様は是非当社にご相談ください。

1-3.多層防御とゼロトラストの関係

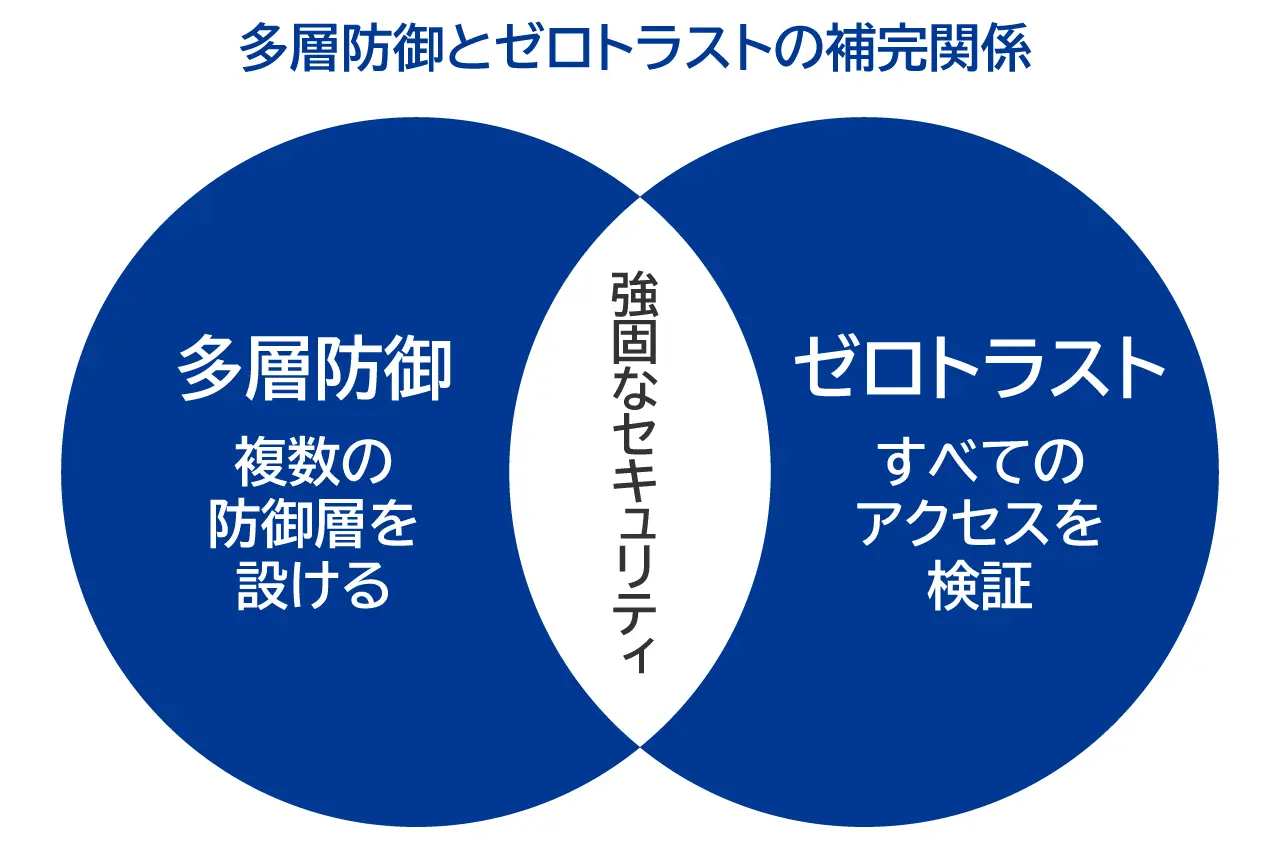

多層防御とゼロトラストは、現代のサイバーセキュリティ戦略において相互補完的な関係にあります。

多層防御が複数の防御層を設けることでセキュリティを強化するのに対し、ゼロトラストはすべてのアクセスを信頼せず検証する原則を導入します。

ゼロトラストは、「従来の多層防御を進化させ、より包括的かつ柔軟なセキュリティアプローチを提供するもの」といえるでしょう。

この2つのアプローチの組み合わせによって、より強固なセキュリティ態勢を構築できます。

以下では、「多層防御」と「ゼロトラスト」それぞれの実装のポイントについて、解説します。

2.多層防御の具体的実装手順とポイント

まず、「多層防御」を具体的に実装するには、どのような手順を踏めばよいのでしょうか。

ここでは、ネットワークの入口から出口まで、各防御層の役割と実装のポイントを詳しく解説します。

- 入口対策:外部からの脅威侵入を防ぐ方法

- 内部対策:感染拡大を最小限に抑える技術

- 出口対策:情報漏洩を防止するための施策

- エンドポイントセキュリティの強化ポイント

2-1.入口対策:外部からの脅威侵入を防ぐ方法

ネットワークの入口対策は、外部からの不正アクセスや攻撃を防ぐ要となります。

その核心は、ファイアウォール(ネットワークの境界に設置され、通信を監視・制御するセキュリティ装置)の設置と不要なポートの閉鎖にあります。

さらに、VPN(仮想プライベートネットワーク:インターネット上に仮想的な専用線を構築する技術)の導入により、暗号化された安全な通信経路を確保し、セキュリティを強化します。

【入口対策の具体的な実装手順】

- 外部接続ポイントの可視化:ネットワーク構成図を作成し、すべての外部接続ポイントを洗い出します。各ポイントにファイアウォールを配置し、通信を厳格に管理します。

- セキュアゲートウェイの導入:インターネット接続を一点に集約し、専用のセキュアゲートウェイ(外部ネットワークとの境界に設置され、高度なセキュリティ機能を提供する装置)を設置します。外部通信を一元的に把握し、統一されたセキュリティポリシーを適用します。

- クラウド接続の保護:パブリッククラウド(インターネットを介して利用できる共有型クラウドサービス)との接続には、IPsecVPN(インターネットプロトコルセキュリティ:通信を暗号化し、改ざんを防ぐプロトコル)または専用線を採用します。

- 仮想環境のセキュリティ強化:プライベートクラウド環境では、仮想ファイアウォールを活用します。物理的なサーバーだけでなく、仮想マシン間の通信も適切な制御を行います。

- リモートアクセスの安全性確保:リモートワーク用のVPNを導入し、多要素認証を必須とします。正規ユーザーのみがネットワークにアクセスできる環境を構築し、不正アクセスのリスクを大幅に軽減します。

これらの多層的な対策を組み合わせれば、外部からの脅威侵入を効果的に阻止し、堅牢なネットワーク環境を実現できます。

2-2.内部対策:感染拡大を最小限に抑える技術

内部ネットワークにマルウェアなどの脅威が侵入した場合、その拡散を最小限に抑えることが重要です。ネットワーク内の通信を監視・制御し、異常を即座に検知して遮断する技術が必須となります。

具体的には、IPS(不正侵入防止システム)や次世代ファイアウォール、SWG(セキュアWebゲートウェイ)などの導入が効果的です。

これらの技術を統合的に活用し、内部ネットワークのセキュリティを強化します。

【内部対策の具体的な実装手順】

- ネットワークセグメンテーション:業務要件をもとに、ネットワークを論理的に分割します。重要度や機密性に応じて、各セグメントに異なるセキュリティレベルを適用します。

- 次世代ファイアウォールの戦略的配置:各セグメントに次世代ファイアウォールを配置し、アプリケーション層で通信を制御します。きめ細かなセキュリティポリシーの適用が可能になります。

- IPSやサンドボックスによる高度な脅威検知:IPS(ネットワーク上の不正な活動をリアルタイムで検知し、遮断するシステム)で既知の攻撃パターンを検知し、未知の脅威にはサンドボックス(隔離された仮想環境で不審なプログラムを実行し挙動を分析する技術)で対処します。

- SWGによるWebアクセスの最適化:SWG(トラフィックを監視・制御しWebベースの脅威から組織を保護する装置)を導入し、Webアクセスの可視化と制御を実現します。不適切なサイトへのアクセスを制限し、マルウェア感染リスクを低減します。

これらの多層防御システムを適切に設計・運用し、内部ネットワークの安全性を向上させます。定期的な監査とポリシーの見直しを行い、常に最適な防御体制を維持することが不可欠です。

2-3.出口対策:情報漏洩を防止するための施策

内部の機密情報が外部に漏洩するリスクは、組織にとって看過できない脅威です。

情報漏洩の防止には、データの暗号化、アクセス制御、監査ログの取得など、総合的な対策が必要です。

とくに、機密データを扱うサーバーやストレージ、クラウドサービスには、厳格なアクセス管理が求められます。

【出口対策の具体的な実装手順】

- 機密情報の特定と分類:組織内のすべての情報資産を精査し、重要度に応じて分類します。機密レベルごとに適切な保護措置を講じます。

- データ暗号化の徹底:サーバーやストレージのデータは、AES-256などの高度な暗号化アルゴリズムで保護します。暗号化キーの管理も厳重に行います。

- クラウドストレージの監査:クラウドストレージ利用時は、詳細なアクセスログを取得し定期的に監査します。異常なアクセスパターンを即座に検知し、迅速に対応します。

- DLP(Data Loss Prevention:情報漏洩防止)の導入:メールやWebの送信時に、機密情報の漏洩をリアルタイムでチェックします。不適切な情報の外部送信を自動的にブロックします。

これらの施策を組織全体で徹底し、情報漏洩のリスクに対処します。定期的な従業員教育とセキュリティポリシーの見直しも、防御体制の維持に不可欠です。

2-4.エンドポイントセキュリティの強化ポイント

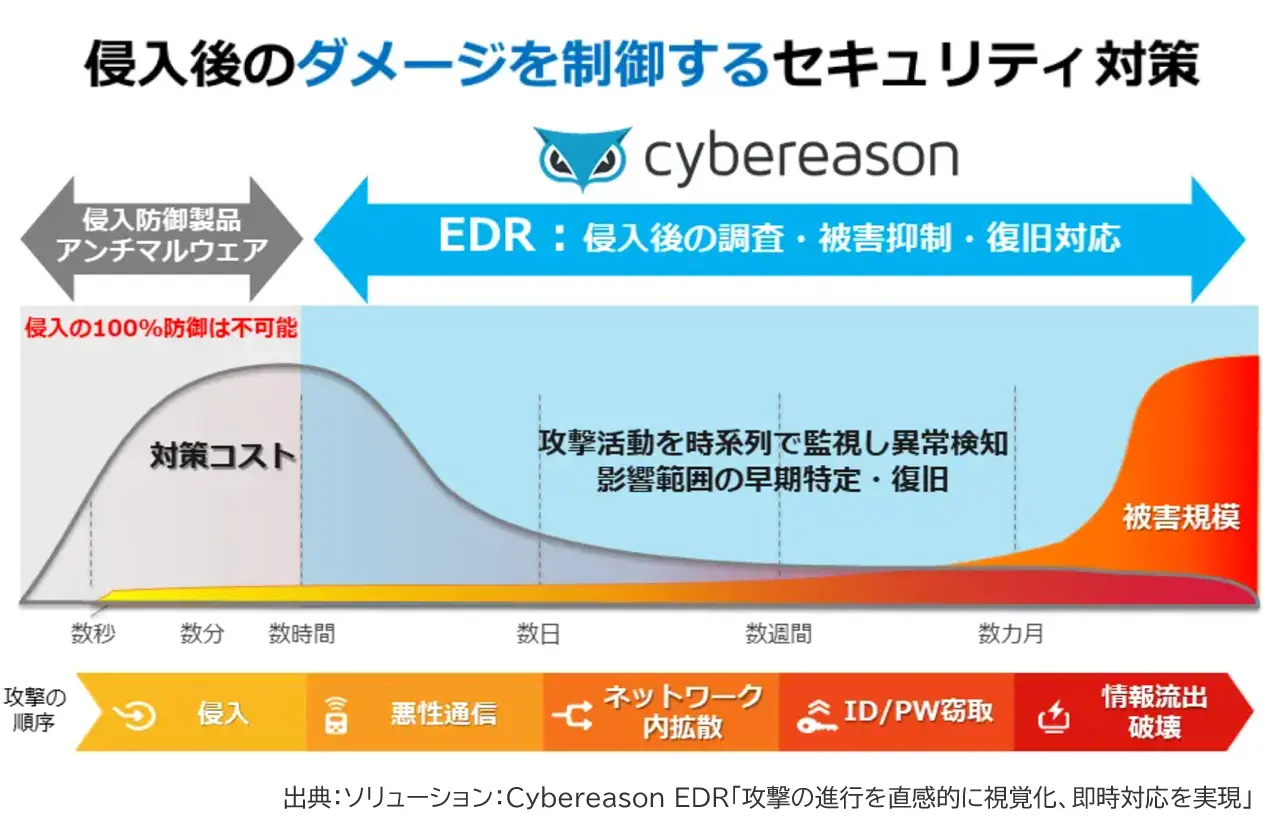

パソコンやスマートフォンなどのエンドポイントは、サイバー攻撃の主要な侵入口となっています。

エンドポイントセキュリティを強化するには、セキュリティソフトの導入に加え、脆弱性管理やデバイス制御など、多面的な対策が必要です。

【エンドポイントセキュリティの強化手順】

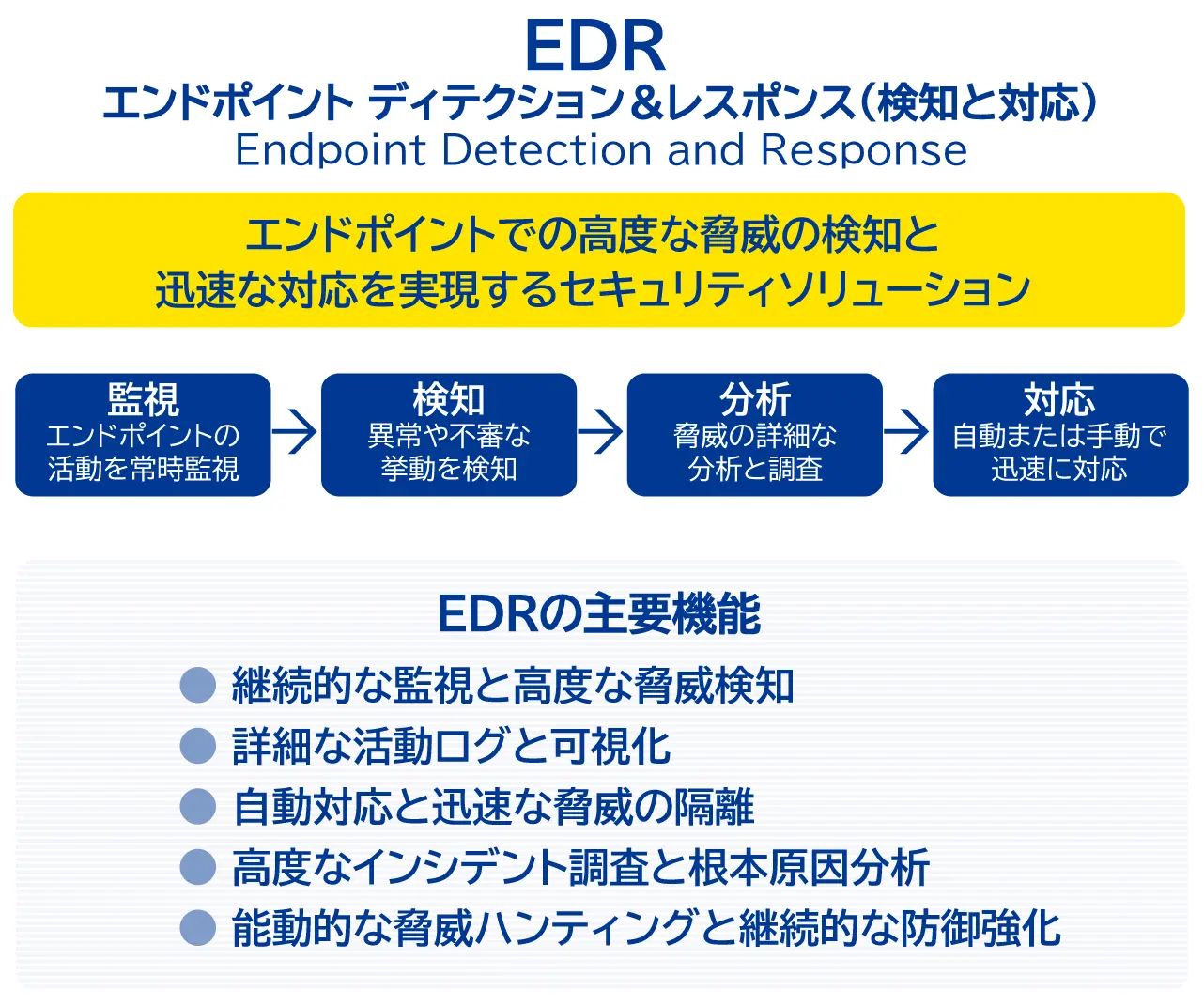

- 包括的なセキュリティソフトの導入:すべてのエンドポイントに、最新のアンチウイルス、アンチマルウェア機能を持つセキュリティソフトを導入します。EDR機能(*1)を含む製品を選択し、高度な脅威にも対応します。

- 迅速な脆弱性管理:OSやアプリケーションの脆弱性を定期的にスキャンし、発見された脆弱性には速やかにパッチを適用します。自動パッチ管理ツールの導入も検討します。

- デバイス制御の徹底:無許可のデバイス接続やソフトウェアのインストールを制限します。USBポートの無効化や、許可リストに基づくアプリケーション制御を実施します。

- エンドポイント間通信の制御:エンドポイント同士の不要な通信は、ホストベースファイアウォール(各デバイスに直接インストールされ通信を監視・制御するソフトウェア)で遮断します。マルウェアの横方向拡散を防ぎます。

- 継続的な状態監視:エンドポイントの状態を常時モニタリングし、異常を検知します。振る舞い分析や機械学習を活用し、未知の脅威にも対応できる体制を整えます。

*1:EDRとは、Endpoint Detection and Response(エンドポイント ディテクション&レスポンス、検知と対応)の略で、エンドポイントでの高度な脅威の検知と迅速な対応を実現するセキュリティソリューションです。

具体的な製品としては、『Cybereason(サイバーリーズン) EDR』があります。

詳しくは、以下のページにてご確認ください。

エンドポイントセキュリティ Cybereason EDR/MDR

また、ゼロトラストの考え方に基づき、エンドポイントの信頼性を常に検証することも重要です。これらの施策により、エンドポイントを起点とした攻撃のリスクを大幅に低減できます。

クエストは、EDRの導入支援に加え、複雑化する運用についてもサポートをしております。また、クエストではEDRだけに留まらず、包括的なセキュリティ対策を支援しておりますので、セキュリティでお困りのお客様は是非当社にご相談ください。

ゼロトラストについては、以下に続きます。

3.ゼロトラストの段階的導入ステップ

続いて、ゼロトラストの導入に話を移しましょう。

ゼロトラストは、従来のセキュリティモデルからの大きな転換を必要とするため、一度に導入するのは困難です。

ここでは、ゼロトラストを段階的に導入するための5つの具体的なステップを解説します。

- 重要資産の特定と優先順位付け

- ID管理と認証システムの刷新

- マイクロセグメンテーションの適用

- アプリケーションアクセスポリシーの最適化

- 継続的な監視と分析体制の構築

3-1.重要資産の特定と優先順位付け

1つめのステップは「重要資産の特定と優先順位付け」です。

ゼロトラスト実装の第一歩は、自社の重要情報資産を特定し、優先順位を付けることです。業務への影響度やリスクの大きさを基準に、保護すべき資産を明確にします。

【重要資産の特定と優先順位付けの手順】

- 情報資産の棚卸し:組織内のすべての情報資産をリストアップし、各資産の機密度や重要度を評価します。データベース・アプリケーション・知的財産など、幅広い資産を対象とします。

- 脅威とリスクの分析:各資産に対する潜在的な脅威を特定し、それらが現実化した場合の影響を評価します。サイバー攻撃・内部不正・自然災害など、さまざまな角度からリスクを分析します。

- 業務影響度の評価:資産が損なわれた場合の業務への影響を定量的に評価します。収益への影響・法的リスク・評判への影響などを考慮し、総合的に判断します。

- 優先順位の決定:リスクと業務影響度を総合的に勘案し、各資産の優先順位を決定します。高優先度の資産から順に、ゼロトラストのポリシーを適用していきます。

- 定期的な見直し:少なくとも年1回、またはビジネス環境に大きな変化があった際に、リスク評価を見直します。新たな脅威や規制要件の変更にも対応し、優先順位を適宜調整します。

このプロセスは、限られたリソースを効果的に配分し、最も重要な資産を確実に守るために重要な意味を持ちます。

定期的なリスク評価の見直しも不可欠です。ビジネス環境の変化に応じて、優先順位を調整しましょう。

3-2. ID管理と認証システムの刷新

2つめのステップは「ID管理と認証システムの刷新」です。

ゼロトラストの核心となるのが、ID管理と認証システムの刷新です。

従来のID管理では、ユーザーの所属や役割に基づいてアクセス権を付与していましたが、ゼロトラストではより細かな粒度での認証が鍵となります。

【ID管理と認証システムの刷新手順】

- ID管理基盤の再構築:ユーザーの役割・所属・場所・デバイスなど、多様な属性に基づいてアクセス権を動的に制御する新しいID管理基盤を構築します。

- シングルサインオン(SSO)の導入:個別アプリケーションのID管理を統合し、SSOシステムに集約します。ユーザーの利便性を向上させつつ、セキュリティの強化を狙います。

- 多要素認証の義務化:全ユーザーに対して、パスワードに加えて生体認証やワンタイムパスワードなどの第2の認証要素を義務付けます。とくに重要なシステムへのアクセスには、さらに厳格な認証を要求します。

- 特権IDの厳格管理:管理者権限を持つ特権IDに対しては、アクセスの都度、多要素認証を要求します。また、特権IDの使用状況を常時監視し、不正使用の兆候を即座に検知します。

- 定期的なID棚卸し:少なくとも四半期に一度、すべてのIDを棚卸しします。不要となったIDや長期間使用されていないIDを特定し、速やかに削除または停止します。

これらの施策を通じて、ゼロトラストに適したID管理と認証の仕組みを整備し、セキュリティを強化しつつユーザビリティも向上させます。

3-3.マイクロセグメンテーションの適用

3つめのステップは「マイクロセグメンテーションの適用」です。

ゼロトラストにおけるネットワークのセキュリティ確保には、マイクロセグメンテーションが有効です。

マイクロセグメンテーションとは、ネットワークを細かく分割し、各セグメント間の通信を厳密に制御する手法です。攻撃者の移動を制限し、被害の拡大を防ぐ効果があります。

【マイクロセグメンテーションの適用手順】

- アプリケーション構造の分析:各システムの構成要素と通信フローを詳細に調査し、最適な分割単位を定義します。マイクロサービスアーキテクチャ(複数の小規模で独立したサービスから構成される設計手法)を採用している場合、各サービスを独立した区画として扱うことも検討します。

- ワークロード単位での分割:仮想環境やコンテナ環境(アプリケーションの独立実行環境)では、個々の処理単位(ワークロード)を独立した区画として扱います。システム間の不要な通信を遮断し、攻撃の影響範囲を最小限に抑えます。

- セグメント間通信ポリシーの策定:必要最小限の通信のみを許可するルールを作成します。通信の送信元・宛先・プロトコル・ポートなどを詳細に指定し、ファイアウォールなどのセキュリティ機器に実装します。

- 動的なポリシー更新:システムの変更や新規導入に合わせて、通信ルールを自動的に更新します。継続的な開発・展開の自動化プロセスと連携し、システムの変更と同時にルールも更新することが理想的です。

- 包括的な通信ログの取得と監査:すべてのセグメント間通信を記録し、定期的に分析します。セキュリティポリシーの遵守状況を確認し、不適切な通信パターンがないかチェックします。

このようなマイクロセグメンテーションにより、アプリケーションレベルでの強固なアクセス制御を実現し、サイバー攻撃の影響範囲を最小限に抑えます。

3-4.アプリケーションアクセスポリシーの最適化

4つめのステップは「アプリケーションアクセスポリシーの最適化」です。

ゼロトラストでは、アプリケーションへのアクセスを細かく制御することが重要です。誰がどのアプリケーションにアクセスできるのか、そのポリシーを定義し、動的に適用していく必要があります。

【アプリケーションアクセスポリシーの最適化手順】

- 業務要件の分析:各部門の業務内容を詳しく調べ、必要最小限のアプリケーションアクセス権限を特定します。役割や属性に基づくアクセス制御方法を組み合わせ、柔軟かつ厳密なルールを作ります。

- 動的アクセス制御の実装:ユーザーの役割や所属、使用デバイスなどの状況に応じて、アクセスの可否をリアルタイムで判断するシステムを構築します。通常とは異なる使用パターンを見つけ、必要に応じて追加の本人確認を求めるなどの対応を自動化します。

- AI活用の脅威分析:新しい種類の脅威にも対応できるよう、AIを使った分析・対応の仕組みを整えます。ユーザーの普段の行動を学習し、異常をすぐに見つけて対応する仕組みを作ります。

- 定期的な脆弱性チェック:すべてのアプリケーションに対して、少なくとも月に1回、セキュリティの弱点がないかチェックします。見つかった弱点は、国際的な基準に基づいてリスクを評価し、危険度の高いものから順に対処します。

- 変更管理の強化:アプリケーションを変更する際は、かならずアクセスルールの見直しを行います。変更内容に合わせてルールを調整し、セキュリティリスクが高まらないようにします。

これらの施策を通じて、最小権限の原則に基づいたアプリケーションアクセス管理を実現し、内部からの不正アクセスや外部からの攻撃リスクを大幅に低減します。

3-5.継続的な監視と分析体制の構築

5つめのステップは「継続的な監視と分析体制の構築」です。

ゼロトラストを維持・向上させるには、ネットワークやユーザーの行動を常時監視し、リスクを検知・分析する体制が不可欠です。

単なるログの記録にとどまらず、機械学習などを活用して、異常を自動検知する仕組みを構築します。

【継続的な監視と分析体制の構築手順】

- ログ管理の実現:すべての通信記録とアクセス記録を一箇所に集めて分析するSIEM(セキュリティ情報イベント管理:セキュリティデータを集約・分析するシステム)を導入します。記録の保存期間は最低1年以上とし、詳細な調査や確認に対応できるようにします。

- AI/ML活用の異常検知:AI(人工知能)とML(機械学習)を用いて、ユーザーや機器の通常の行動パターンを学習し、通常とは異なる行動を自動的に検知します。高度な確率計算や深層学習などの手法を活用し、精度の高い異常検知を実現します。

- インシデント対応体制の確立:SOC(Security Operation Center:セキュリティオペレーションセンター)を設置し、24時間365日のセキュリティ監視と対応体制を整えます。SOC内で明確な役割分担と対応手順を確立し、セキュリティインシデント(セキュリティ上の問題や脅威となる事象)に迅速かつ効果的に対処できる体制を構築します。

- 定期的な見直しとフィードバック:監視・分析結果を月ごとに確認し、セキュリティ方針やゼロトラスト戦略に反映します。新たな脅威の傾向や攻撃手法の変化を取り入れ、常に最新の防御態勢を維持します。

これらの施策を通じて、ゼロトラスト環境における脅威をリアルタイムで検知し、迅速かつ適切に対応する体制を整えます。

実践には専門的な知見と技術が必要となりますので、適宜、セキュリティの専門家と連携することが重要です。ご不明な点やご質問があれば、以下のページよりお気軽にご相談ください。

また、上記に登場した各ソリューションの詳細は、以下の記事もあわせてご覧ください。

▼ SIEM(セキュリティ情報・イベント管理)

他人事では済まされない、最新標的型攻撃の状況と対策とは?

▼ AI活用のセキュリティ

AIセキュリティ EDR

▼ SOC(セキュリティオペレーションセンター)

SOCとは?【2024年最新】セキュリティ運用の全貌を解説

▼ ゼロトラストセキュリティ全般

ゼロトラストセキュリティとは? 【2024年版_徹底解説】実現の要件とソリューションを紹介

4.多層防御とゼロトラストの戦略ポイント

最後に、多層防御とゼロトラストを自社に導入する際の戦略的なポイントをまとめます。以下3つの留意点を確認しましょう。

- 組織文化と人材育成の重視

- ビジネスとセキュリティの融合

- 外部リソースの戦略的活用

4-1.組織文化と人材育成の重視

1つめのポイントは「組織文化と人材育成の重視」です。

セキュリティ対策の成功は、技術だけでなく、組織全体のセキュリティ意識と人材の能力が鍵となります。

セキュリティを重視する文化を醸成し、全従業員のスキルアップを図ることが重要です。

【組織文化と人材育成のポイント】

- 経営層のコミットメント:セキュリティの重要性を経営層が率先して発信し、組織全体の意識向上を図ります。

- 定期的な教育・訓練:全従業員を対象としたセキュリティ教育を実施し、最新の脅威動向や対策について学ぶ機会を設けます。

- インセンティブ(報奨や動機付けの仕組み)の設定:セキュリティ対策に積極的な従業員や部門を評価・表彰し、前向きな取り組みを促進します。

- スキルアップ支援:セキュリティ専門家の育成の目的とした研修プログラムや資格取得支援を行います。

- オープンなコミュニケーション:セキュリティに関する懸念や提案を自由に発信できる環境を整備します。

これらの取り組みを通じて、組織全体でセキュリティを重視する文化を醸成し、リテラシーやスキルの向上を図りましょう。

4-2.ビジネスとセキュリティの融合

2つめのポイントは「ビジネスとセキュリティの融合」です。

セキュリティ対策はビジネスの阻害要因として捉えられがちですが、実際には、競争力の源泉として位置づけることが重要です。

ビジネス戦略とセキュリティ戦略を密接に連携させ、両者のバランスを取りながら推進していく必要があります。

【ビジネスとセキュリティの融合ポイント】

- 経営戦略との整合:セキュリティ戦略を経営戦略の一部として明確に位置づけ、ビジネス目標達成への貢献を可視化します。

- リスクベースのアプローチ:ビジネスリスクとセキュリティリスクを総合的に評価し、投資の優先順位を決定します。

- イノベーションの促進:セキュリティを考慮しつつ、新たなビジネスモデルやサービスの創出を支援します。セキュリティを制約ではなく、イノベーションを促進する要素として活用します。

- 顧客の信頼獲得:高度なセキュリティ対策を競争優位性のひとつとして、顧客や取引先にアピールします。信頼性の向上が新規顧客の獲得や既存顧客の維持につながります。

- 柔軟な対応:ビジネスニーズの変化に応じて、セキュリティ対策を柔軟に調整できる体制を整えます。急激な市場変化にも迅速に対応できるよう、セキュリティ戦略の柔軟性を確保します。

ビジネスとセキュリティを融合させ、セキュリティ投資の効果を最大化し、組織の持続的な成長を実現しましょう。

4-3.外部リソースの戦略的活用

3つめのポイントは「外部リソースの戦略的活用」です。

セキュリティ分野の急速な進化に対応するためには、外部の専門家やサービスを戦略的に活用することが重要です。

自社のリソースと外部の知見を効果的に組み合わせ、より強固なセキュリティ態勢を構築しましょう。

【外部リソース活用のポイント】

- 専門家の知見活用:業界をリードするセキュリティ専門家との協力関係を構築し、最新の動向やベストプラクティス(最適な実践方法)を学びます。

- マネージドサービス(専門会社による運用管理サービス)の利用:24時間365日の監視など、専門性の高い業務は外部のサービスに委託することを検討します。自社のリソースを戦略的な業務に集中させつつ、専門的なセキュリティ管理を実現できます。

※関連サービス:セキュリティ製品の導入から運用・監視までのワンストップサービス - 情報共有コミュニティへの参加:同業他社や業界団体との情報交換を通じて、脅威情報や対策のノウハウを共有します。集合知の活用で、セキュリティの質を向上させましょう。

- 定期的な第三者評価:外部の専門家による客観的な評価を定期的に受け、自社のセキュリティ態勢の改善に活かします。

外部リソースをうまく活用すれば、自社だけでは対応が難しい課題にも、効果的な取り組みが可能です。

弊社では、高レベルな専門家チームが多層防御やゼロトラストセキュリティの実装をお手伝いしています。各状況に合わせて最適なアプローチをご提案いたしますので、お気軽にご相談ください。

5.まとめ

本記事では「多層防御とゼロトラスト」をテーマに解説しました。要点をまとめておきましょう。

多層防御とゼロトラストの基本概念と違いとして以下を解説しました。

- 多層防御:複数の防御層でリスクを軽減する考え方

- ゼロトラスト:信頼を前提としない新しいセキュリティモデル

- 多層防御とゼロトラストは効果的に組み合わせることが重要

多層防御の具体的な実装手順は以下のとおりです。

- 入口対策:外部からの脅威侵入を防ぐ

- 内部対策:感染拡大を最小限に抑える

- 出口対策:情報漏洩を防止する

ゼロトラストの段階的導入ステップを5つに分けて解説しました。

- 重要資産の特定と優先順位付け

- ID管理と認証システムの刷新

- マイクロセグメンテーションの適用

- アプリケーションアクセスポリシーの最適化

- 継続的な監視と分析体制の構築

多層防御とゼロトラストの戦略ポイントは以下のとおりです。

- 組織文化と人材育成の重視

- ビジネスとセキュリティの融合

- 外部リソースの戦略的活用

サイバー脅威のリスクが高まるなか、多層防御およびゼロトラストの考え方を自社の状況に合わせて適切に取り入れることが、セキュリティ強化の鍵となります。

本記事を参考にしながら、自社に最適なセキュリティ戦略を描いていただければ幸いです。

さいごに、クエストはお客様のゼロトラストセキュリティの実現を支援するために、エンドポイント(端末)やクラウド環境、ネットワークのセキュリティ対策をはじめ、運用監視、多要素認証の導入支援など、包括的なセキュリティサービスを提供しています。セキュリティでお困りの際は、ぜひご相談ください。