目次

「具体例を知って、ゼロトラストについてのイメージを鮮明にしたい!」

「ゼロトラストについて具体的に思い描いて、自社への導入を検討してもいいものか判断したい!」

と感じていませんか?

ゼロトラストの具体例としては、主に以下の4つが挙げられます。

| ゼロトラストの具体例 |

|

◆エンドポイントセキュリティ

不正なアクセスやウイルスなどからネットワークを守るセキュリティ対策のこと

クラウド環境で発生するセキュリティリスクに対して施す対策のこと

「知識情報(パスワードなど)」「所持情報(スマートフォン、トークンなど)」「生体情報(指紋、声紋など)」の3つのうち、2つ以上を組み合わせて本人確認するセキュリティ対策のこと |

これら4つの具体例は、ゼロトラストセキュリティを実現するためにはいずれも必要なものです。

いずれか一つを実施すれば良いのではなく、こうした4つの具体例を複合的に実行することではじめて、ゼロトラストとして堅牢なセキュリティ対策が出来上がるのです。

そのためゼロトラストセキュリティを理解するためにも、4つの具体例をそれぞれ理解しておくことが重要だといえるでしょう。

ただし、具体例を知るだけでは自社に導入するかどうかを明確に判断するのは難しいでしょう。

ゼロトラストの導入には向き・不向きがあり、判断を誤ると、手間やコストばかりかかって意味のない導入になる可能性があるのです。

そこでこの記事では、以下の内容をお伝えします。

| この記事でわかること |

|

本記事を読むことで、ゼロトラストへの解像度を高め、より深く理解できるようになります。

そして、自社への導入に向いているかどうかを適切に判断できるようになるでしょう。

ぜひ最後までお読みください。

1.具体例を知る前に理解しておきたいゼロトラストの全体像

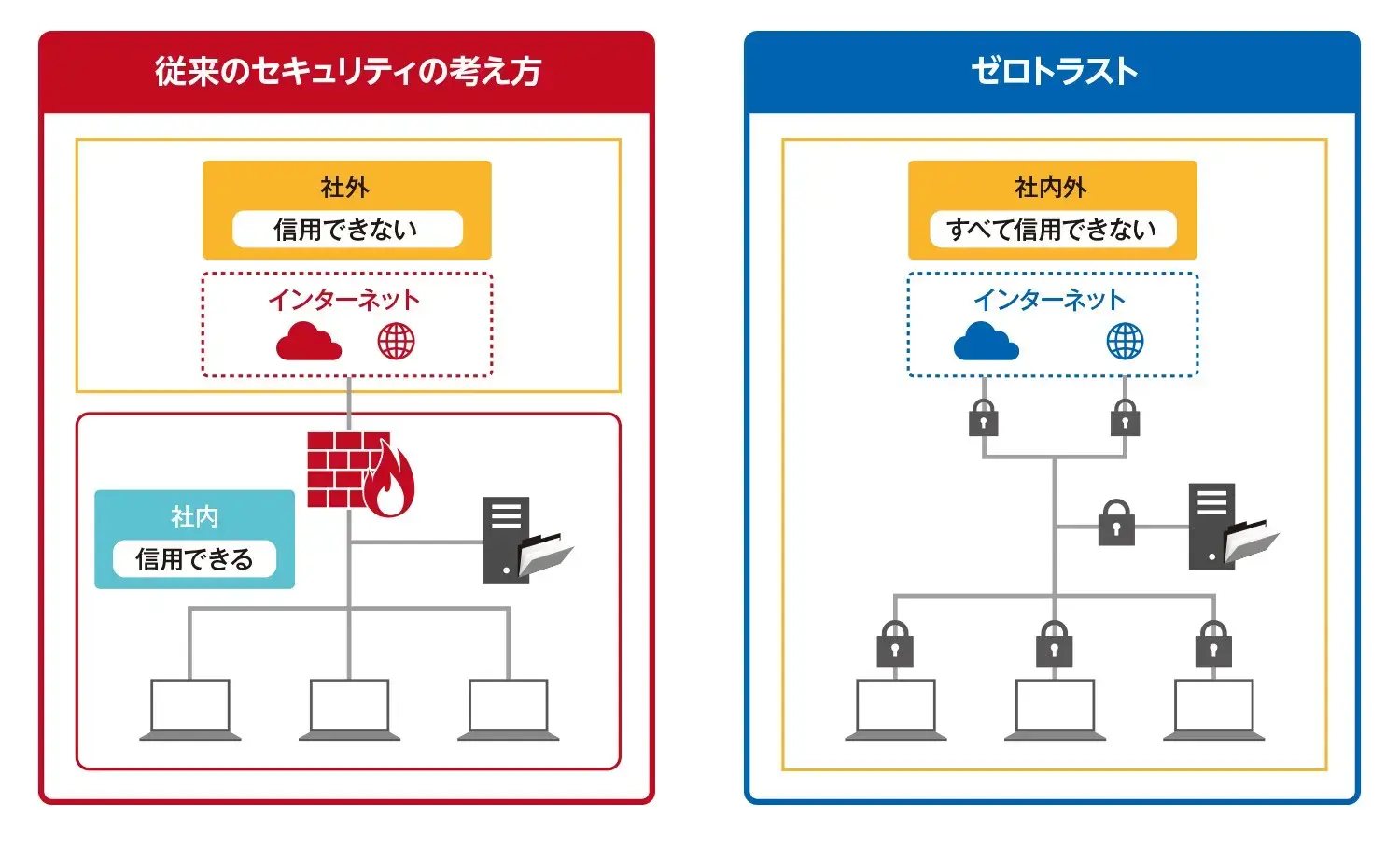

そもそもゼロトラストとは、すべてのアクセスを信頼しないで、常に検証を行うというセキュリティ対策の考え方です。

従来のセキュリティ対策では、以下のように社内ネットワークを信用し、社外アクセスは「信用できない」として境界(セキュリティの壁のようなもの)を設けていました。

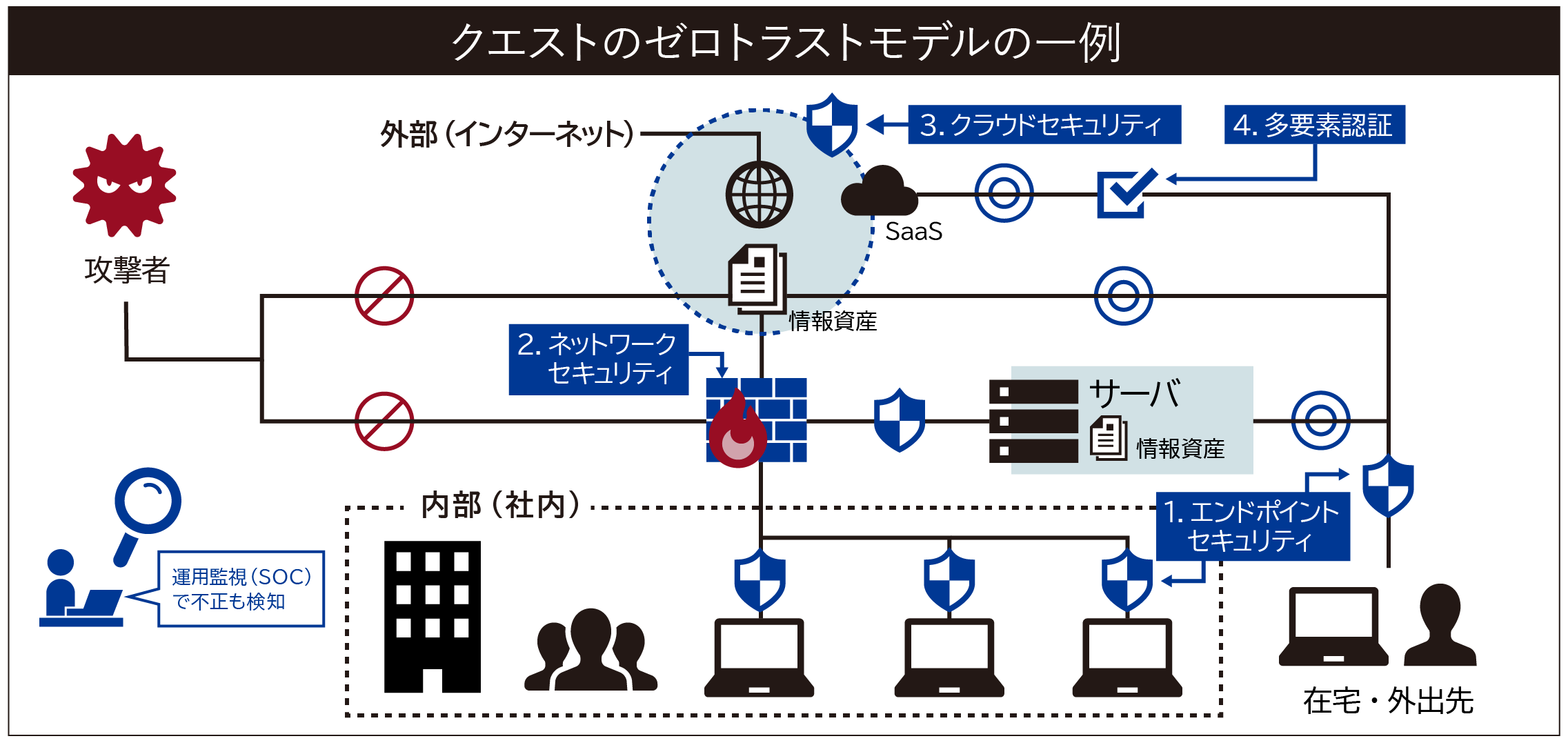

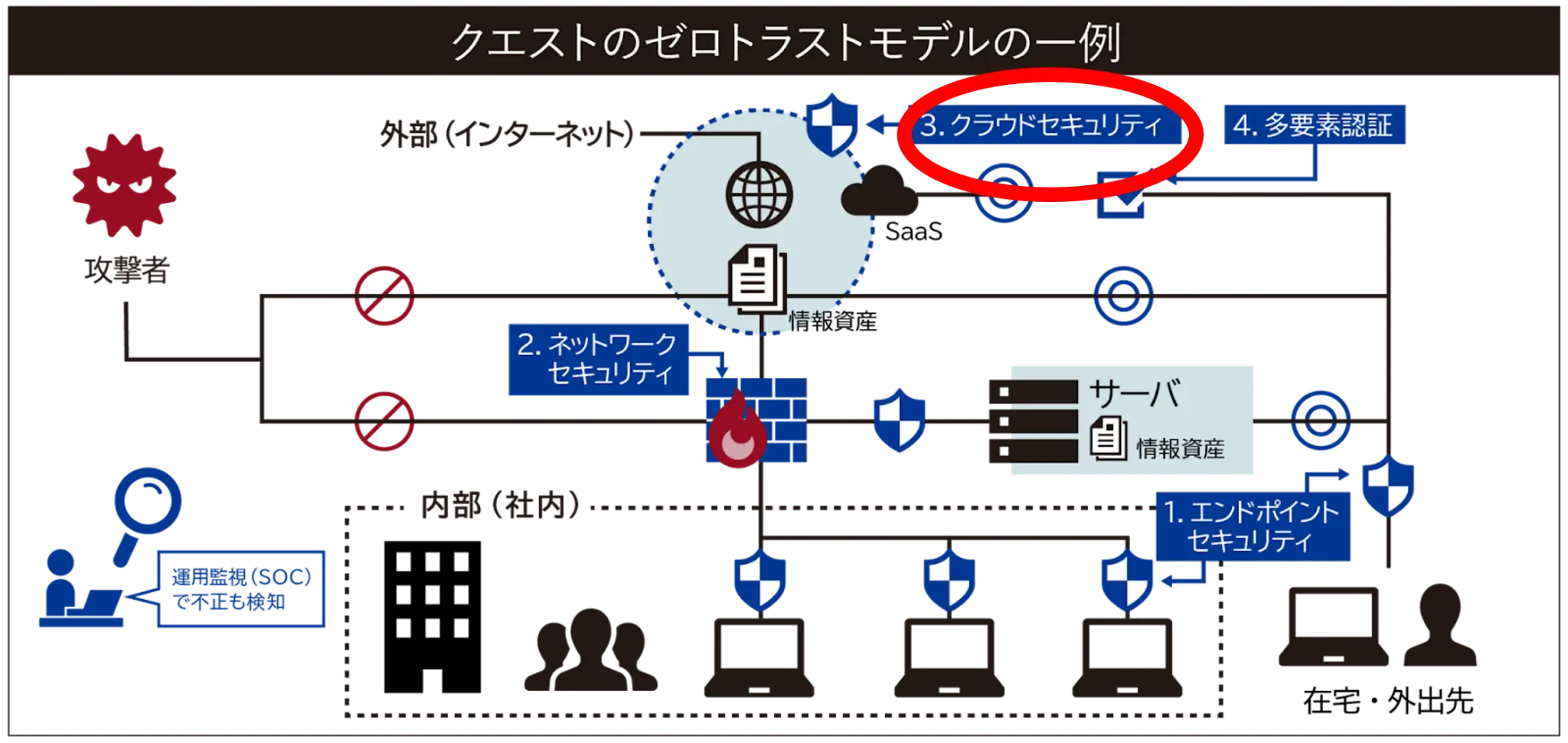

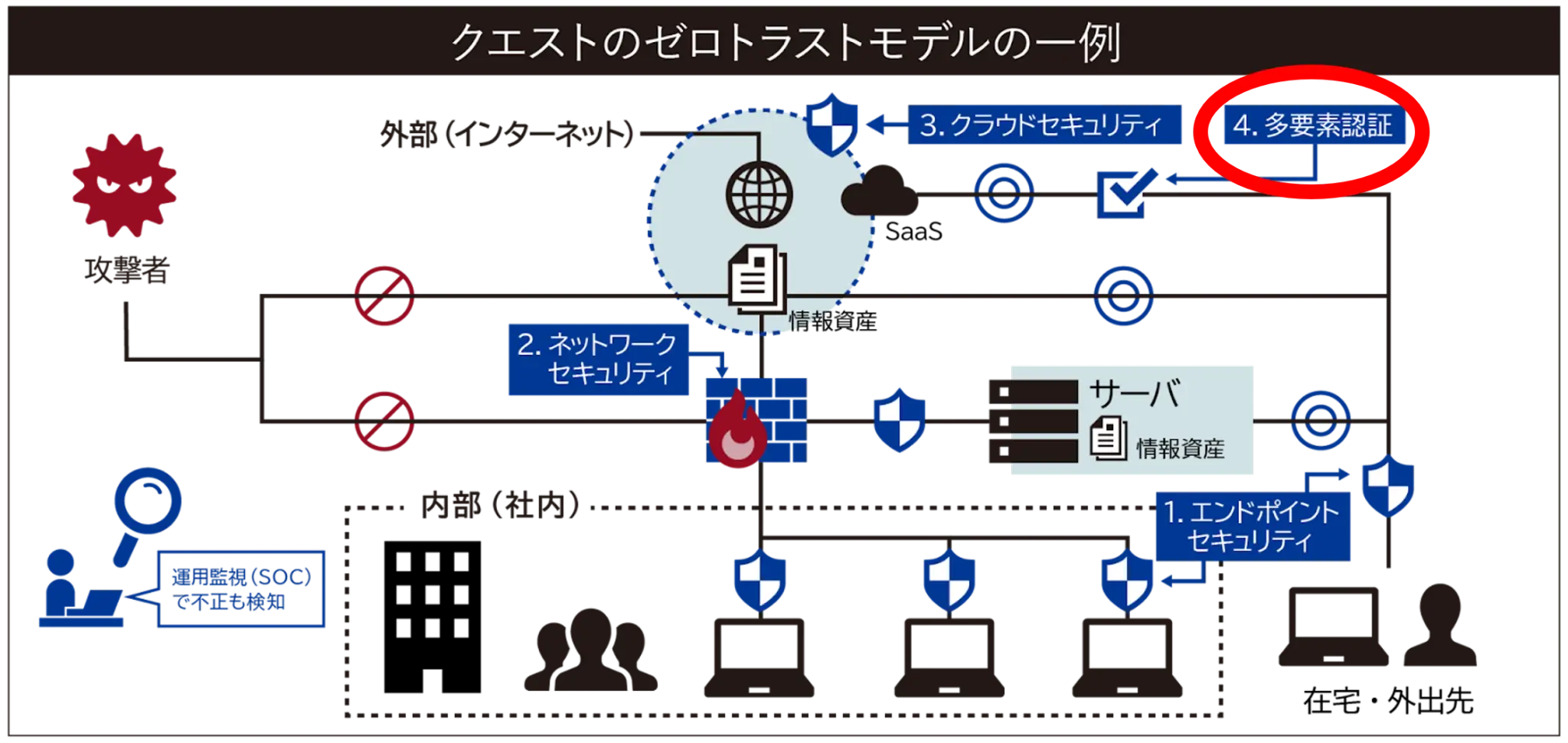

社内も社外も、ネットワークのあらゆるポイントで全てのアクセスを「脅威かもしれない」と疑うために、ゼロトラストではいくつかのセキュリティポイントを設けています。

そのセキュリティポイントを大きく分類すると、以下の4つになります。

- エンドポイントセキュリティ

- ネットワークセキュリティ

- クラウドセキュリティ

- 多要素認証

こうしたゼロトラストの4つの具体的なソリューションを実施することで、社外との境界はもちろんのこと、これまで安全とされてきたポイントまでセキュリティ対策を施せるようになります。

本記事では、ゼロトラストの具体例として各ソリューションを示し、ゼロトラストセキュリティへの理解を深められるように解説していきます。

| ゼロトラストの具体例 |

|

(具体例1)エンドポイントセキュリティ (具体例2)ネットワークセキュリティ (具体例3)クラウドセキュリティ (具体例4)多要素認証 |

クエストはお客様のゼロトラストセキュリティの実現を支援するために、エンドポイント(端末)やクラウド環境、ネットワークのセキュリティ対策をはじめ、運用監視、多要素認証の導入支援など、包括的なセキュリティサービスを提供します。セキュリティでお困りのお客様は是非当社にご相談ください。

それでは、各具体例を見ていきましょう。

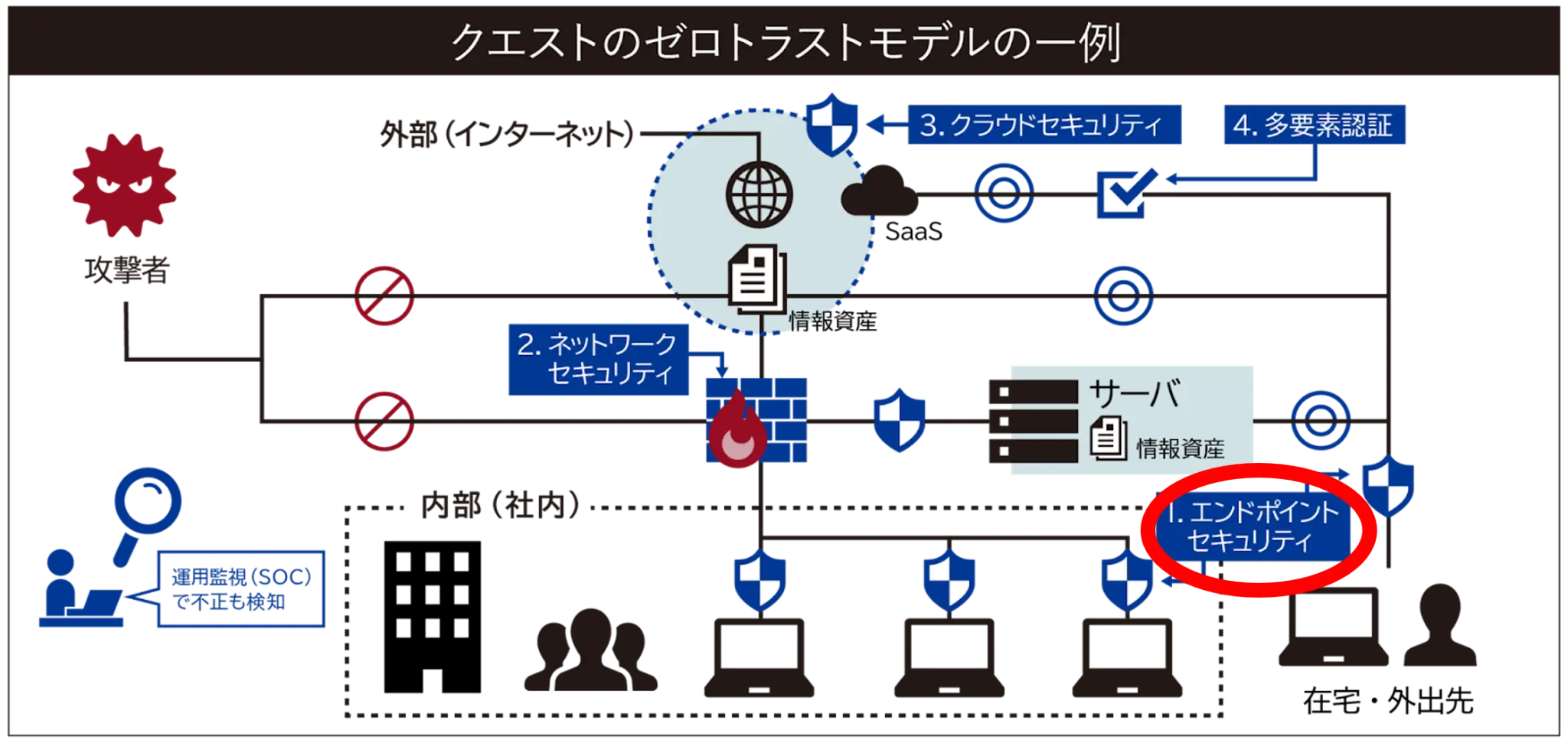

2.【具体例1】エンドポイントセキュリティ

それでは早速、ゼロトラストセキュリティの具体例を紹介します。

1つめは「エンドポイントセキュリティ」です。

エンドポイントセキュリティとは、ネットワークに接続されているPCやスマートフォン、タブレットなどのデバイスを対象に、マルウェアからの攻撃を検知・防御するセキュリティ対策のことです。

エンドポイントセキュリティを実施しないと、

|

【エンドポイントセキュリティを実施しない場合のリスク】

|

など、さまざまなリスクが発生するおそれがあります。

具体的には、エンドポイントセキュリティでは、以下のようなことを実施します。

| エンドポイントセキュリティの具体例 |

|

◆マルウェア対策(ウイルスなどの悪意のあるプログラムが侵入するのを防ぐ対策)

社員のPCにウイルスが侵入しようとした際に、その挙動を検知して即座にブロックする

プログラムの不正な動作・挙動を検知することで、マルウェアかどうかを判断する

通常とは異なる時間帯や頻度での外部通信が行われた際に、その不審な振る舞いを担当者に通知する

PCやスマートフォンなど、デバイス上の機密情報を、第三者が簡単に解読できないよう暗号化して保護する

ノートPCが紛失・盗難に遭った場合でも、ハードディスク内のデータが暗号文となり、解読できないようになっているため情報漏えいを防止する

社外で使用するPCを対象に、特定の機密情報へのアクセスを制限する

ソフトウェアにバグが発生したときに作られる修正用のファイル「パッチ」を一括で適用し、OSやアプリケーションの脆弱性の対策をする

全社のPCに対して最新のセキュリティパッチを一括適用 |

このように、ゼロトラストの一つとしてエンドポイントセキュリティがあり、上記のような方法でデバイスにおけるセキュリティ対策を実施しているのです。

ちなみに、以下の製品を使用してエンドポイントセキュリティを実施します。

|

【エンドポイントセキュリティで使用される製品例】

PCやスマホ、タブレットなどのエンドポイントを、脅威の侵入から保護するセキュリティ製品の総称。最近では、AIや機械学習、振る舞い検知(※)を活用して、ウイルスなどの不審なプログラムがエンドポイントへ侵入するのを防ぐEPPも登場している ※振る舞い検知:ファイルの不正な動作・挙動や振る舞いを確認することで不正であることを判定する手法

エンドポイントに侵入したマルウェアや不審な挙動を検知し、隔離、駆除、復旧までを行えるセキュリティ製品の総称。

機密情報や重要なデータを自動で特定し、常に監視・保護するセキュリティ製品または機能の総称。機密情報の持ち出しを検知すると、アラート通知や、操作ブロックなどを行う |

クエストではエンドポイント対策に有効なEDRの導入支援に加え、複雑化する運用についてもサポートしております。また、クエストではEDRだけに留まらず、包括的なセキュリティ対策を支援しておりますので、セキュリティでお困りのお客様は是非当社にご相談ください。

EDRについて詳しくは、以下のページにてご確認ください。

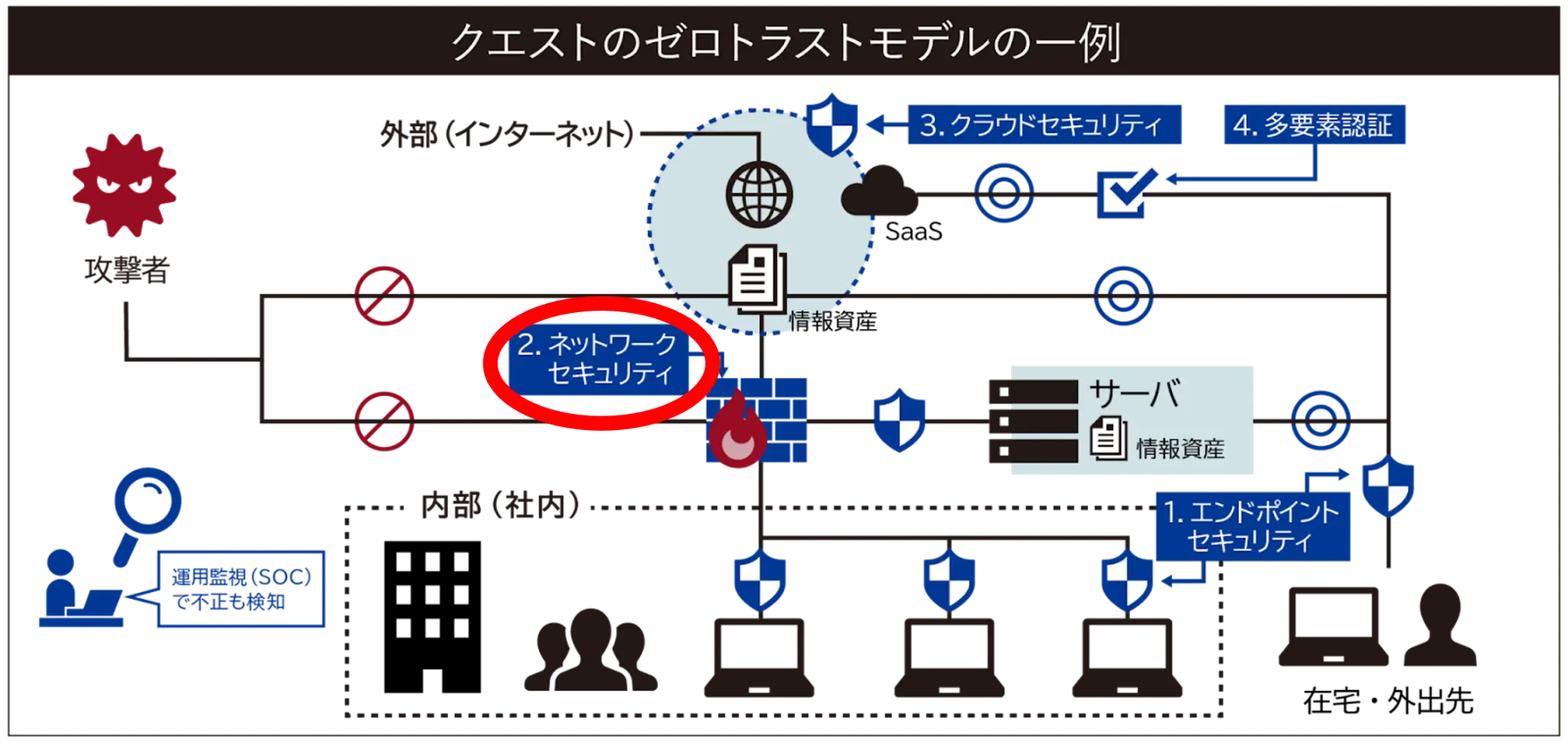

3.【具体例2】ネットワークセキュリティ

ゼロトラストセキュリティの具体例の2つめは「ネットワークセキュリティ」です。

ネットワークセキュリティとは、不正アクセスやマルウェア(ウイルスなどの悪意のあるプログラム)からネットワークを守るセキュリティシステムのことです。

ネットワークセキュリティを行わない場合、以下のようなリスクが生じるおそれがあります。

|

【ネットワークセキュリティを実施しない場合のリスク】

|

こうしたセキュリティリスクを防ぐために、ネットワークセキュリティでは、以下のような対策を実行します。

| ネットワークセキュリティの具体例 |

|

◆ファイアウォール(防火壁)

|

こうしてネットワークセキュリティはゼロトラストの一つとして存在し、ネットワークに特化してセキュリティ対策を実施しているのです。

ちなみに、以下の製品を使用してネットワークセキュリティを実施します。

|

【ネットワークセキュリティで使用される製品例】

近年は、複数の機能を1つの製品やソリューションに統合するのがトレンドとなっています。 ◆次世代ファイアウォール

|

4.【具体例3】クラウドセキュリティ

ゼロトラストセキュリティの具体例の3つめは「クラウドセキュリティ」です。

クラウドセキュリティとは、データをインターネット上に保管する「クラウド」において発生するセキュリティリスクへの対策のことを指します。

もしもクラウドセキュリティを実施しない場合、以下のリスクが生じる可能性があります。

|

【クラウドセキュリティを実施しない場合のリスク】

|

近年では、クラウドサービス利用者が増加したため、重要度が高まっているセキュリティ対策の一つといえます。

クラウドセキュリティでは、具体的に以下のような対策を実行できます。

| クラウドセキュリティの具体例 |

|

◆データの保護

クラウド上のファイルをスキャンし、悪意のあるプログラムを検出したら隔離・駆除する

|

こうして、ゼロトラストの一つであるクラウドセキュリティは、クラウド上の企業の重要な情報を守れるよう、対策を行っているのです。

ちなみに、以下の製品を使用してクラウドセキュリティを実施します。

|

【クラウドセキュリティで使用される製品例】

自社がダウンロードを公認していないアプリの検出、データ漏えい防止(DLP)、アクセス制御などができる

クラウド環境の設定ミスや脆弱性を検出し、セキュリティ状態を継続的に評価・管理できる

クラウド上のワークロード(仮想マシン、コンテナなど)を保護できる マルウェア対策、脆弱性管理ができる |

5.【具体例4】多要素認証

ゼロトラストにおけるエンドポイントセキュリティの具体例の4つめは「多要素認証」です。

多要素認証とは、ユーザーの身元を確認するために、2つ以上の認証要素を組み合わせて認証を行うセキュリティ対策のことです。

IDやパスワードによる本人認証のみを採用しているサービスでは、悪意のある第三者にIDやパスワードを知られてしまうと、不正ログインされてしまいます。

そして、個人情報が流出したり、クレジットカードが不正に利用されたりといった被害に発展してしまうおそれがあるのです。

そうした不正ログインを防止するために、多要素認証が必要になるのです。

たとえば、ネットバンキングを例に考えてみましょう。

ログイン時にID・パスワード(知識要素)を入力したあと、スマートフォンに送信された一時的なコード(所有要素)を入力して、ネットの銀行口座にアクセスした経験がある人も多いのではないでしょうか。

このように多要素認証することで、第三者からの不正アクセスを防ぐことができるのです。

認証には以下のように3要素あり、この中から2つ以上を組み合わせて認証を実施します。

|

【認証の3要素】

|

このように、ゼロトラストセキュリティの一つである多要素認証は、不正ログインを防ぐために重要なセキュリティ対策なのです。

ちなみに、以下の製品を使用することで、多要素認証を実行できます。

|

【多要素認証で使用される製品例】

クラウドベースのID管理・認証サービスで、多要素認証機能が含まれている

ハードウェアのトークンやソフトウェアトークンを使用して、ワンタイムパスワードを生成する端末

指紋認証、顔認証、虹彩認証などの生体情報を利用した認証機器(ハードウェア) |

6.ゼロトラストのセキュリティ対策の実施に向いている企業・向かない企業

ここまでゼロトラストセキュリティ対策として、具体例を4つ紹介しました。

以上の具体例をふまえたうえで、自社にとってゼロトラストセキュリティ対策を実施するべきかどうか判断できるよう、6章では以下の「向いている企業・向かない企業」をそれぞれ解説します。

| ゼロトラストセキュリティ対策の実施に向いている企業 |

|

| ゼロトラストセキュリティ対策の実施に向かない企業 |

|

それぞれ見ていきましょう。

6-1.【向いている企業】リモートワークを導入している企業

向いている企業の特徴1つめは「リモートワークを導入している」ことです。

ゼロトラストセキュリティは以下のように、リモートワーク時に適しています。

| ゼロトラストセキュリティがリモートワーク時に役立つ理由と機能 |

|

◆エンドポイントセキュリティ <リモートワーク時に必要な理由>

<リモートワーク時に必要な理由>

<リモートワーク時に必要な理由>

|

したがって、リモートワークを導入している企業はゼロトラストセキュリティを導入することで、よりセキュリティを強化できるといえるでしょう。

6-2.【向いている企業】クラウドサービスを積極的に活用している企業

向いている企業の特徴2つめは「クラウドサービスを積極的に活用している」ことです。

クラウドサービスを積極的に活用している企業は、「社内は安全・社外からのアクセスは危険」と考える従来のセキュリティの考え方が通用しません。

なぜならクラウドサービスの利用は、社外にサーバーを置いていることと等しいため、社内外アクセスの区別が曖昧になるためです。

どのアクセスは安全で、危険なのかがわからなくなり、脆弱性を突かれて不正アクセスや悪意のあるプログラムを仕込まれるおそれがあります。

そこでゼロトラストの持つ「すべての(クラウドへの)アクセスを信頼しない」「すべてのアクセスに脅威の可能性があると疑い、検証する」という方針のもと対策を行うことで、セキュリティを強化することができます。

具体的には、以下のようにゼロトラストセキュリティがクラウドサービスを活用する企業に役立ちます。

| ゼロトラストセキュリティがクラウドサービスを活用する企業に役立つ機能 |

|

◆クラウドセキュリティ <クラウドサービスを活用する企業に有効なクラウドセキュリティの機能>

|

したがって、クラウドサービスを積極的に活用する企業は、ゼロトラストセキュリティの導入がむいているといえるでしょう。

6-3.【向いている企業】複数の拠点や子会社を持つ大規模企業

向いている企業3つめは「複数の拠点や子会社を持つ大規模企業」です。

複数拠点や子会社の、各従業員の業務用PCやスマートフォンのセキュリティ設定を統一するのは簡単ではありません。

1台ずつ、現在のセキュリティ対策状況を把握して、各デバイスに決められたセキュリティ設定を適用していくのには無理があります。

そのため、デバイスごとに異なるセキュリティ設定が適用されがちですが、それではデバイスによってセキュリティレベルにばらつきが出てしまいます。

セキュリティレベルの低いデバイスがウイルス感染し、社内のほかのデバイスに広がってしまうおそれもあるでしょう。

そこでゼロトラストセキュリティを導入すれば、すべてのデバイスを一括管理し、一貫したセキュリティ設定を適用できるため、高いセキュリティレベルを維持することができるのです。

具体的には、以下のような機能で複数の拠点や子会社を持つ大規模企業のセキュリティ対策にゼロトラストセキュリティが活躍します。

| ゼロトラストセキュリティが複数の拠点や子会社を持つ大規模企業に役立つ機能 |

|

◆エンドポイントセキュリティ <複数の拠点や子会社を持つ大規模企業に有効なエンドポイントセキュリティの機能>

|

したがって、複数の拠点や子会社を持つ大規模企業は、ゼロトラストセキュリティの導入がおすすめです。

6-4.【向かない企業】セキュリティ対策が不十分な企業

一方で、ゼロトラストセキュリティの導入に向いていない企業としては「セキュリティ対策が不十分な企業」が挙げられます。

というのも、ゼロトラストは高度なセキュリティモデルであり、基本的なセキュリティ対策(ファイアウォール・最新セキュリティパッチの適用・アンチウイルス)が整っていない企業では導入が困難であるからです。

ゼロトラストは既存のセキュリティ対策を置き換えるものではなく、補完し、強化するものです。そのため、基本的な対策なしでゼロトラストを導入しても、セキュリティの全体的な強度は限定的になります。

これを具体的に考えてみると、以下のようになります。

|

◆アンチウイルスソフトウェア <基本対策> エンドポイントにアンチウイルスソフトを導入し、既知のマルウェアを検出・除去する

振る舞い検知やAI分析を追加し、未知の脅威も検出できるようにする

<基本対策> ネットワークの境界にファイアウォールを設置し、不正なアクセスを遮断する

内部ネットワークを細かく分割して保護する |

このように基本対策ができていなければ、ゼロトラストの導入は困難なのです。

そのため、

- アンチウイルスソフトの導入

- ファイアウォールの導入

- 最新セキュリティパッチの適用

といった基本的な対策ができていない場合は、いきなりゼロトラストセキュリティの導入検討は敷居も高くおすすめできないといえるでしょう。

6-5.【向かない企業】予算が限られている企業

ゼロトラストセキュリティの導入に向いていない企業の2つめは「予算が限られている企業」が挙げられます。

厳密に言えば、まとまった予算が出せないという場合は、今すぐの導入は向いていないといえます。

ゼロトラストの実現には、新たな製品・サービスの導入が必要で、多大なコストがかかります。

導入後も継続的なランニングコストが発生するため、限られた予算では対応が困難なのです。

発生するコストを具体的に挙げると、以下のとおりです。

|

【ゼロトラストセキュリティの導入でかかる費用項目】

|

企業の規模や、導入内容によって金額はさまざまですが、このように、ゼロトラストセキュリティの実現には少なくないコストが必要になります。

そのため予算が限られている企業は、ゼロトラストセキュリティをいきなり取り入れるのではなく、

- まずはエンドポイントセキュリティを導入してセキュリティの水際対策を行う

- 次にクラウドセキュリティを実施する

といったように、スモールスタートして長期的にゼロトラストセキュリティを実現していきましょう。

7.ゼロトラストセキュリティの効果をしっかり得たいなら実績のある業者を選ぼう!

ここまでの情報から、自社にゼロトラストセキュリティが必要だと判断した場合、導入に向けて動き出そうと考えているのではないでしょうか。

次の行動としては、ゼロトラストセキュリティを実現してくれる業者の選定となりますが、この選択がゼロトラストセキュリティの成否を分ける大きな要因となります。

なぜなら業者選びに失敗すると、

- セキュリティに脆弱性が残り、セキュリティ対策が十分ではない状態で運用しなければならなくなる(いつサイバー攻撃に合い、被害が発生してもおかしくない状態)

- 不必要な製品やサービスを提案したり、導入に時間がかかったりして、予算を超過する可能性がある

といったリスクがあるためです。

そのため、ゼロトラストセキュリティの効果をしっかり得たい場合は、実績のある業者を選びましょう。

実績のある業者は、これまでに多くの企業のセキュリティシステムの導入や改善を手がけており、さまざまな業界や企業規模に対応してきた経験があります。

この経験をもとに、企業の特性やニーズに最も適したソリューションを提案できるのです。

たとえば、金融業界のセキュリティの実績が多い場合、金融業界の厳しい規制などにも準拠しつつセキュリティシステムを設計できる、といったように、実績の有無はセキュリティ対策のクオリティにも関係しているのです。

したがって、ゼロトラストセキュリティの効果をしっかり得たいのなら、実績のある業者を選ぶようにしましょう。

実績のある業者を選ぶためには、企業の公式Webサイト閲覧や問い合わせを行い、以下の項目をチェックすることをおすすめします。

|

【実績のある業者を選ぶためのチェック項目】

|

8.ゼロトラストセキュリティサービスはクエストにおまかせください

※クエストのゼロトラストセキュリティサービスはこちら。

私たちクエストは、ゼロトラストセキュリティにおいて、クラウドセキュリティ、エンドポイントセキュリティ、運用監視、多要素認証などのセキュリティサービスを提供しています。

具体的なサービスの一例をご紹介します。

|

【クエストのゼロトラストセキュリティサービス(一例をご紹介)】

クエストのエンドポイントセキュリティサービスは、個々のデバイスのセキュリティを強化します。マルウェア対策や不正アクセス対策、デバイスの遠隔管理などが含まれます。

クエストの運用監視サービスは、セキュリティ運用を効率化します。24時間365日の監視体制で、異常が検出された場合には迅速な対応が行われ、リスクを最小限に抑えます。※次世代型ファイアウォールの運用監視として、主にPalo Alto Networks PAシリーズやFortinet FortiGateの運用監視に対応しています。 |

ゼロトラストセキュリティの実現に向けて動き出そうとお考えの場合は、ぜひ一度、クエストへご相談ください。

9.まとめ

この記事では、ゼロトラストをより具体的に理解するため、具体例を4つご紹介しました。

◎ゼロトラストとはすべてのアクセスを信頼しないで、常に検証を行うというセキュリティ対策の考え方

◎ゼロトラストの具体例は以下4つ

|

◆エンドポイントセキュリティ

|

◎ゼロトラストのセキュリティ対策の実施に向いている企業・向かない企業

|

▼ゼロトラストセキュリティ対策の実施に向いている企業

|

◎ゼロトラストセキュリティの効果をしっかり得たいなら実績のある業者を選ぶ

最後に、クエストではEDRの導入支援に加え、複雑化する運用についてもサポートをしております。また、クエストではEDRだけに留まらず、包括的なセキュリティ対策を支援しておりますので、セキュリティでお困りのお客様は是非当社にご相談ください。