目次

「ゼロトラストネットワークって聞くけど、どんな仕組みなの?」

という疑問を調べているところかもしれません。

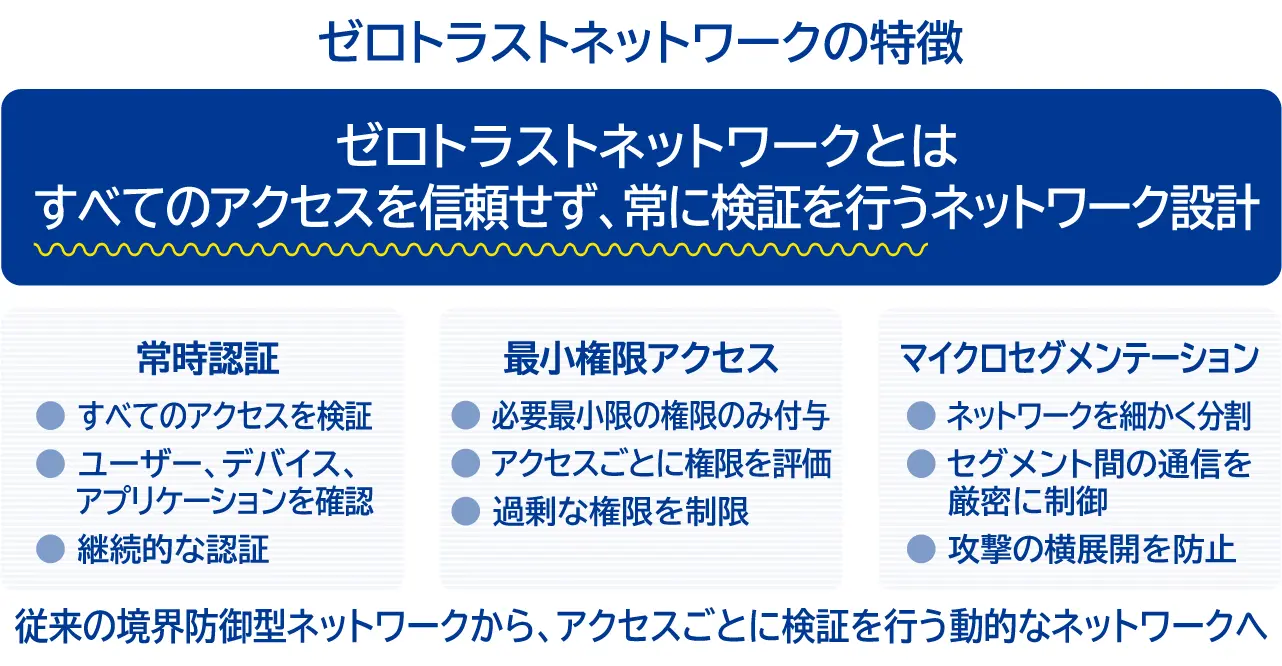

ゼロトラストネットワークとは簡単にいえば、すべてのアクセスを信頼せず、常に検証を行うネットワーク設計のことです。

詳しくは後述しますが、ゼロトラストには、常時認証・最小権限アクセス・マイクロセグメンテーションといった特徴があります。

近年、クラウドサービスの普及やリモートワークの拡大により、企業のネットワーク環境は大きく変化しました。

そこで注目されているのが、「信頼しない」を前提とするゼロトラストネットワークです。

ゼロトラストネットワークアクセス(ZTNA(Zero Trust Network Access )は、リモートワークやクラウドサービスの普及に伴い、社内ネットワーク外からの社内ネットワーク接続やクラウドサービスでの処理が多くなり、セキュリティリスクが高まっている事から重要性が高まっています。

この記事では、ゼロトラストネットワークの基本概念から仕組み、導入のメリットと実装ステップまで、わかりやすく解説します。

ゼロトラストネットワークを自社の環境に適用し、セキュリティレベルの向上と柔軟なIT環境を実現するために、お役立てください。

1.ゼロトラストネットワークの基本概念

以下で、ゼロトラストネットワークの基本概念を見ていきましょう。

- ゼロトラスト=「何も信頼しない」

- 従来の境界型セキュリティモデルの限界

1-1.ゼロトラスト=「何も信頼しない」

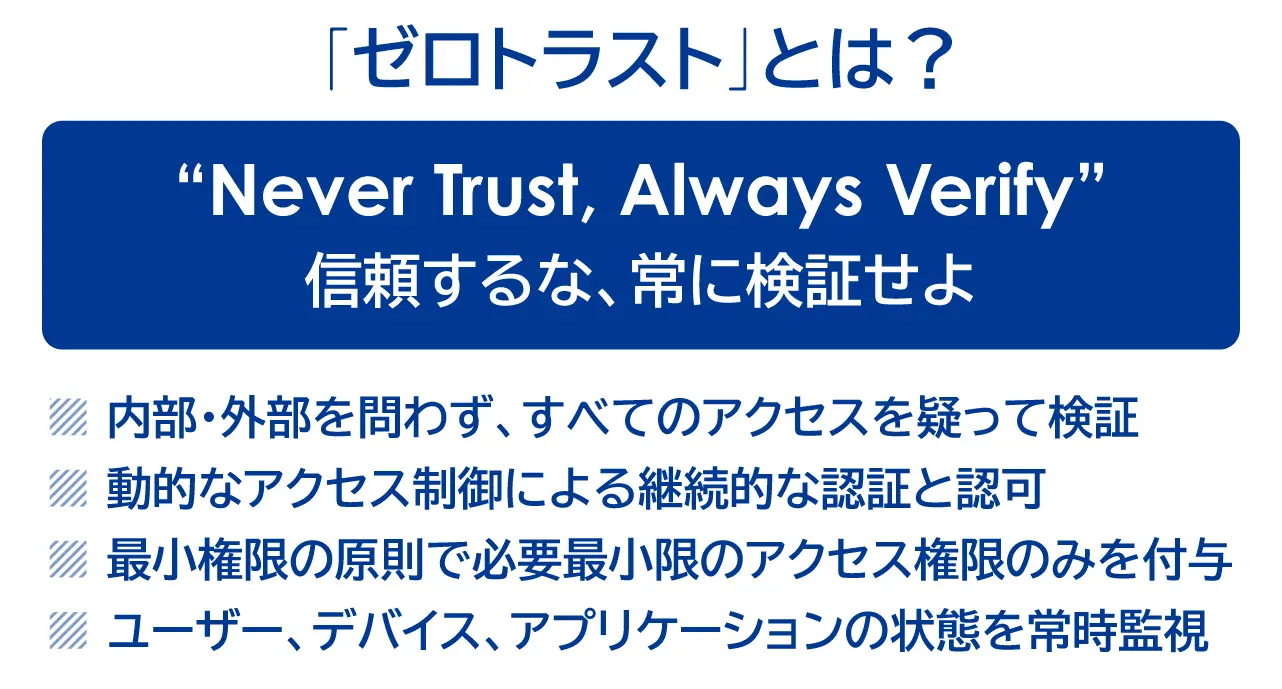

ゼロトラストは、「何も信頼しない」という前提に基づくセキュリティモデルです。

このアプローチでは、すべてのユーザー、デバイス、アプリケーションを潜在的な脅威とみなし、常に認証と検証を行います。

【ゼロトラストネットワークの基本原則】

- 常時認証:すべてのアクセスに対し、厳格な認証と認可プロセスを適用します。この徹底した検証により、不正アクセスのリスクを著しく軽減します。

- 最小権限の徹底:ユーザーやデバイスには必要最小限のアクセス権しか付与しません。過剰な権限付与を排除し、情報漏洩のリスクを最小限に抑えます。

- 境界概念の撤廃:ネットワークの内外を区別せず、すべてのアクセスを等しく扱います。内部であっても信頼しないため、内部脅威にも効果的に対処します。

- 持続的な監視:ユーザーやデバイスの状態を絶え間なく監視し、リスクを動的に評価します。異常行動を即時に検知し、迅速に対応します。

- 適応型ポリシー適用:セキュリティポリシー(組織のセキュリティに関する規則や方針)をリアルタイムで適用し、変化する脅威に柔軟に対応します。この動的な管理により、最適なセキュリティ態勢を常時維持します。

このようなアプローチにより、ゼロトラストネットワークは従来のモデルよりも高度なセキュリティを実現します。また、ユーザー認証の強化やデータ保護など、多くのセキュリティメリットを提供し、リモートワークやクラウドサービスとの親和性も高いため、現代のビジネス環境に適した概念・技術です。

|

クエストはお客様のゼロトラストセキュリティの実現を支援するために、エンドポイント(端末)やクラウド環境、ネットワークのセキュリティ対策をはじめ、運用監視、多要素認証の導入支援など、包括的なセキュリティサービスを提供します。セキュリティでお困りのお客様は是非当社にご相談ください。 |

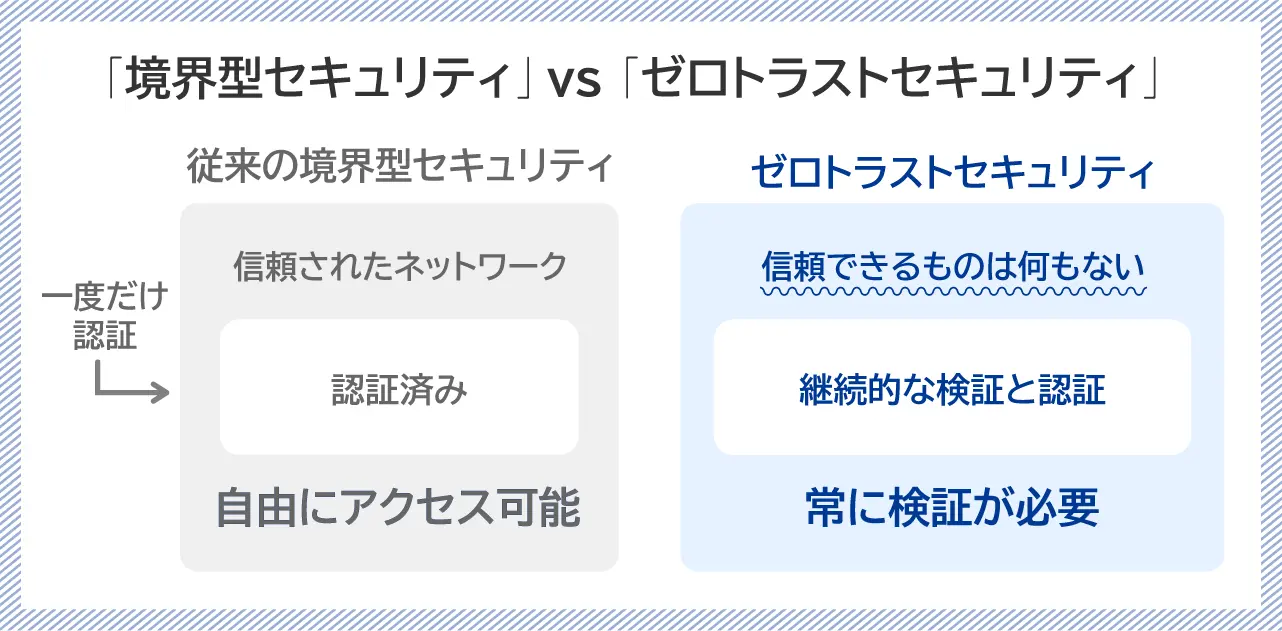

1-2.従来の境界型セキュリティモデルの限界

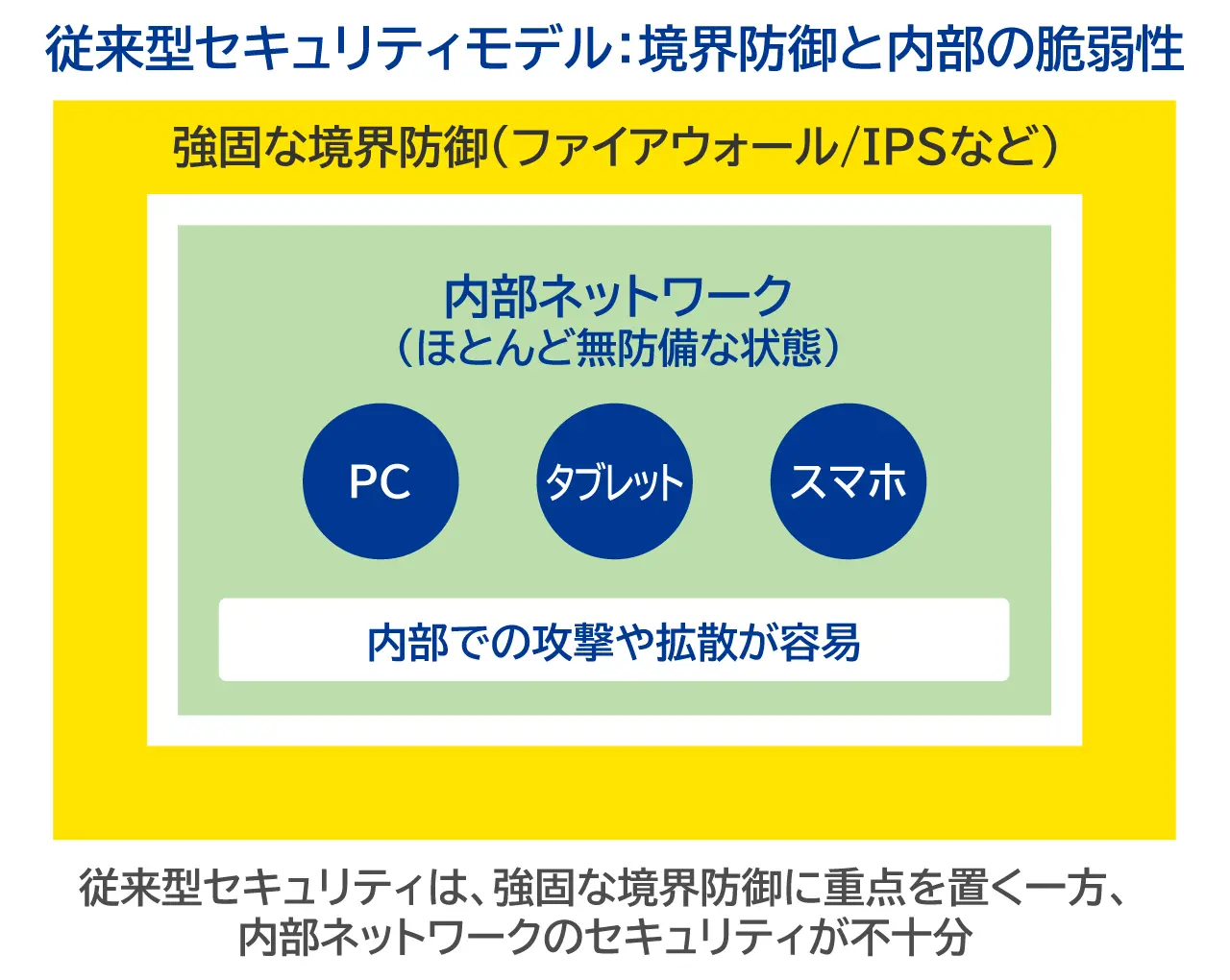

従来の境界型セキュリティモデルは、社内ネットワークと外部ネットワークの境界にファイアウォールなどを設置し、外部からの侵入を防ぐことに重点を置いてきました。

一方、ゼロトラストでは、従来の「境界の内側は安全」という境界型セキュリティの考え方を覆し、ネットワークの内外を問わず、すべてのアクセスを厳密に管理します。

ゼロトラストの考え方の背景には、近年のIT環境の複雑化が挙げられます。境界型セキュリティの以下の限界が露呈しつつあります。

【境界型セキュリティモデルの限界】

- クラウド環境への対応不足:企業データの多くがクラウド上に存在するようになり、従来の境界防御では保護が困難になっています。クラウドサービスの特性に合わせた新たな防御戦略が必要です。

- リモートアクセスの脆弱性:リモートワークの増加により、社外からのアクセスが常態化しています。VPN(仮想プライベートネットワーク:インターネット上に仮想的な専用線を構築する技術)などの従来のリモートアクセス技術では、セキュリティと利便性の両立が難しくなっています。

- 内部脅威への対応力不足:境界防御は外部からの攻撃には有効ですが、内部不正やマルウェア感染後の横展開には十分に対応できません。内部ネットワークの可視化と制御が課題となっています。

- 複雑化するセキュリティ管理:多様なデバイスやアプリケーションの登場により、一貫したセキュリティポリシーの適用が困難になっています。管理の複雑さが増し、人的ミスのリスクも高まっています。

- 新たな攻撃手法への対応遅れ:境界型モデルは静的な防御が中心であり、高度化・巧妙化するサイバー攻撃に対して、迅速な対応が難しくなっています。動的で適応性の高い防御が求められています。

これらの限界を克服し、現代のIT環境に適したセキュリティを実現するためには、新たなアプローチが必要です。

ゼロトラストネットワークは、こうした課題に対応するための革新的なセキュリティモデルとして注目されています。

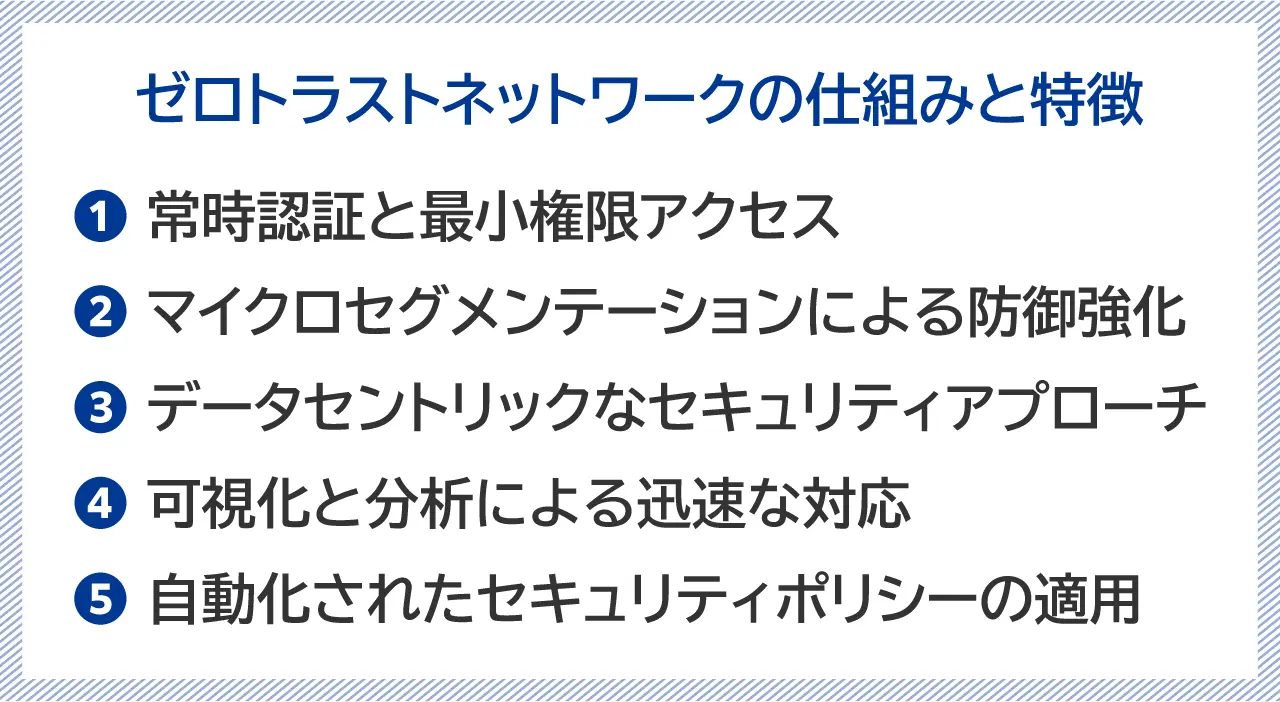

2.ゼロトラストネットワークの仕組みと特徴

ゼロトラストネットワークは、いくつかの重要な仕組みと特徴を持っています。

ここでは、中核となる以下のセキュリティアプローチについて解説します。

- 常時認証と最小権限アクセス

- マイクロセグメンテーションによる防御強化

- データセントリックなセキュリティアプローチ

- 可視化と分析による迅速な対応

- 自動化されたセキュリティポリシーの適用

2-1.常時認証と最小権限アクセス

1つめは「常時認証と最小権限アクセス」です。

ゼロトラストネットワークの中核をなす常時認証と最小権限アクセスの原則は、高度なセキュリティを実現するうえで不可欠です。

この原則を実装するために、複数の先進的な技術と方法論が組み合わされます。

【常時認証と最小権限アクセスの実現手法の例】

- 多要素認証:パスワードだけでなく、生体認証やハードウェアトークンなど、複数の認証要素を組み合わせます。なりすましのリスクを大幅に低減し、ユーザーの身元を高い精度で確認します。

- リスクベース認証:アクセス元のIPアドレス・デバイスの状態・時間帯など、さまざまな要因を考慮してリスクを評価します。リスクが高いと判断された場合は、追加の認証要素を要求するなど、動的に認証レベルを調整します。

- 細粒度のアクセス制御:ユーザー(従業員)の役割・職務・所属部門などに基づいて、必要最小限の権限のみを付与します。過剰な権限付与による内部不正のリスクを最小化し、被害の拡大を防ぎます。

- ジャストインタイムアクセス:必要な時にのみ、一時的に権限を付与する仕組みです。常時権限を持つことによるリスクを排除し、アクセス権限の管理を厳格化します。

- 継続的認証:セッション中も定期的にユーザーの再認証を行います。行動分析や異常検知技術を活用し、不正アクセスの兆候をリアルタイムで検出します。

ゼロトラストネットワークでは、これらの方法を適切に組み合わせ、常に認証と認可を行い、最小権限の原則を徹底します。その結果、不正アクセスのリスクを大幅に減らし、高いセキュリティレベルを維持できます。

2-2.マイクロセグメンテーションによる防御強化

2つめは「マイクロセグメンテーションによる防御強化」です。

マイクロセグメンテーションは、ゼロトラストネットワークにおける重要な防御技術です。

ネットワークを極めて細かい単位に分割し、それぞれのセグメント間の通信を厳密に制御します。

【マイクロセグメンテーションの主要特徴】

- 細かい分割:アプリケーション、サービス、あるいは個々のワークロード単位でネットワークを分割します。攻撃者の移動範囲を極限まで制限し、被害の拡大を防ぎます。

- 厳密な通信制御:セグメント間の通信を必要最小限に制限します。とくに、東西方向(サーバー間)の通信を厳しく管理し、マルウェアの横展開のリスクを大幅に低減します。

- 動的なポリシー適用:アクセス制御ポリシーをリアルタイムで適用し、変化するネットワーク環境に即座に対応します。クラウドやコンテナ環境(アプリケーションの独立実行環境)での柔軟な運用を可能にします。

- ネットワークの可視化:セグメント間の依存関係や通信フローを視覚的に把握できるようにします。潜在的な脆弱性やセキュリティギャップ(防御の抜け穴や弱点)が特定しやすくなります。

- セキュリティ事故の局所化:セキュリティインシデント(不正アクセスやデータ漏洩などの問題事象)が発生しても、その影響を特定のセグメント内に封じ込めるようにします。組織全体への被害拡大を効果的に防止します。

このように、マイクロセグメンテーションを適切に実装すれば、ネットワークの攻撃対象領域を最小化し、侵入経路を厳しく制限できます。

2-3.データセントリックなセキュリティアプローチ

3つめは「データセントリックなセキュリティアプローチ」です。

データセントリック(=データを中心に据えた)とは、データそのものを保護の中心に置き、データの所在や状態に関わらず、一貫したセキュリティ対策を適用するアプローチを指します。

このアプローチでは、データ自体に防御策を講じることを重視します。

【データセントリックセキュリティの主要構成要素】

- 重要度基準の分類:データの機密性・完全性・可用性を評価し、分類します。各分類に適切なセキュリティポリシーを適用し、リソースの効率的配分と重要データの保護強化を実現します。

- 全経路での暗号化:保存時と転送時の両方でデータを暗号化します。最新の暗号化技術を用い、認可されたユーザーのみがデータにアクセスできる環境を構築します。

- 詳細なアクセス制御:データレベルで精密なアクセス制御を実装します。ユーザーの役割と権限に応じて綿密にアクセスを管理し、不要なデータ露出を極小化します。

- 全サイクルでの管理:データの生成から消去までの全過程で、一貫したセキュリティポリシーを適用します。不要データの確実な削除も含め、包括的な管理を行います。

- 漏洩防止策の導入:機密情報の不適切な送信や共有を検知・防止します。内容分析や行動パターン解析を駆使し、意図しないデータ流出を阻止します。

このように、ネットワークやデバイスの保護だけでなく、データそのものの安全性を高度に確保することが、ゼロトラストでは重要です。

とくに、クラウド環境やモバイル環境など、データの所在が流動的な状況下でも、一貫した保護が実現します。

2-4.可視化と分析による迅速な対応

4つめは「可視化と分析による迅速な対応」です。

ゼロトラストネットワークにおいて、可視化と分析は、迅速かつ効果的なセキュリティ対応を実現するうえで極めて重要な役割を果たします。

ネットワーク上の活動をリアルタイムに把握し、高度な分析技術を駆使して、潜在的な脅威を早期に検知し、適切な対策を講じます。

【可視化と分析による迅速対応の要素】

- リアルタイムモニタリング:ネットワークトラフィック、ユーザー行動、アプリケーション活動などを常時監視します。パケット解析(ネットワーク通信の最小単位を詳細に調査)やフロー分析(通信の全体的な流れを観察)を用いて、通信パターンの異常を即座に検出します。

- 行動分析と異常検知:機械学習アルゴリズムを活用し、ユーザーやデバイスの通常の行動パターンを学習します。不審な活動や潜在的な脅威を高精度で特定します。

- 脅威インテリジェンス(サイバー攻撃に関する体系的な情報収集・分析)の統合:外部の攻撃情報と社内のセキュリティデータを統合分析します。既知の攻撃パターンや新たな脅威を素早く検知し、先手を打った防御態勢を構築します。

- 自動化されたインシデント対応:検出された脅威に対して、事前定義したプレイブック(セキュリティ事故対応の手順書)に基づき自動的に対応します。初期対応の自動化により、人的介入の遅れを最小限に抑え、被害の拡大を防ぎます。

- 高度な分析ダッシュボード:セキュリティ状況を視覚的に表現し、直感的に把握できるダッシュボードを提供します。セキュリティ担当チームが、複雑な情報を即座に理解し、適切な判断を下せるように支援します。

このような取り組みを通じて、ネットワーク上で何が起きているのかをリアルタイムかつ詳細に把握し、セキュリティインシデントの兆候をいち早く検知して迅速に対処できるようにします。

2-5.自動化されたセキュリティポリシーの適用

5つめは「自動化されたセキュリティポリシーの適用」です。

ゼロトラストネットワークにおいて、セキュリティポリシー(組織のセキュリティ規則)の適用と管理を自動化することは、効率的で一貫した運用の要となります。

【自動化されたセキュリティポリシー管理の特徴】

- ポリシーのコード化:セキュリティポリシーをコードとして定義し、バージョン管理システムで管理します。ポリシーの変更履歴を追跡し、必要に応じて以前の状態に容易にロールバック(以前の設定に戻すこと)も可能です。

- 動的ポリシー適用:環境の変化やリスク評価に基づいて、ポリシーをリアルタイムで適用・更新します。たとえば、新たな脆弱性が発見された場合、関連するシステムに対するアクセス制御を自動的に強化できます。

- APIベースの統合:クラウドプラットフォームやセキュリティ製品のAPIと連携し、ポリシーをシームレスに適用します。複雑な環境下でも一貫したセキュリティ態勢を維持できます。

- コンプライアンス自動チェック:定義されたポリシーに対する準拠状況を継続的に監視し、逸脱を自動的に検知・修正します。常に規制要件やセキュリティ基準を満たす状態を保ちます。

- レポート生成の自動化:ポリシーの適用状況、違反事例、改善措置などを自動的に文書化し、詳細なレポートを生成します。監査対応やセキュリティ態勢の継続的改善が容易になります。

このようなセキュリティポリシーの自動化により、人的ミスや設定漏れのリスクを大幅に低減し、常に最適なセキュリティ状態を維持できます。環境の変化にも即座に対応し、新たな脅威やビジネス要件の変化にも、柔軟に適応できます。

以上、5つのポイントをご紹介しました。

続いて以下では、これらの特徴が企業にとってどのようなメリットをもたらすのか、見ていきましょう。

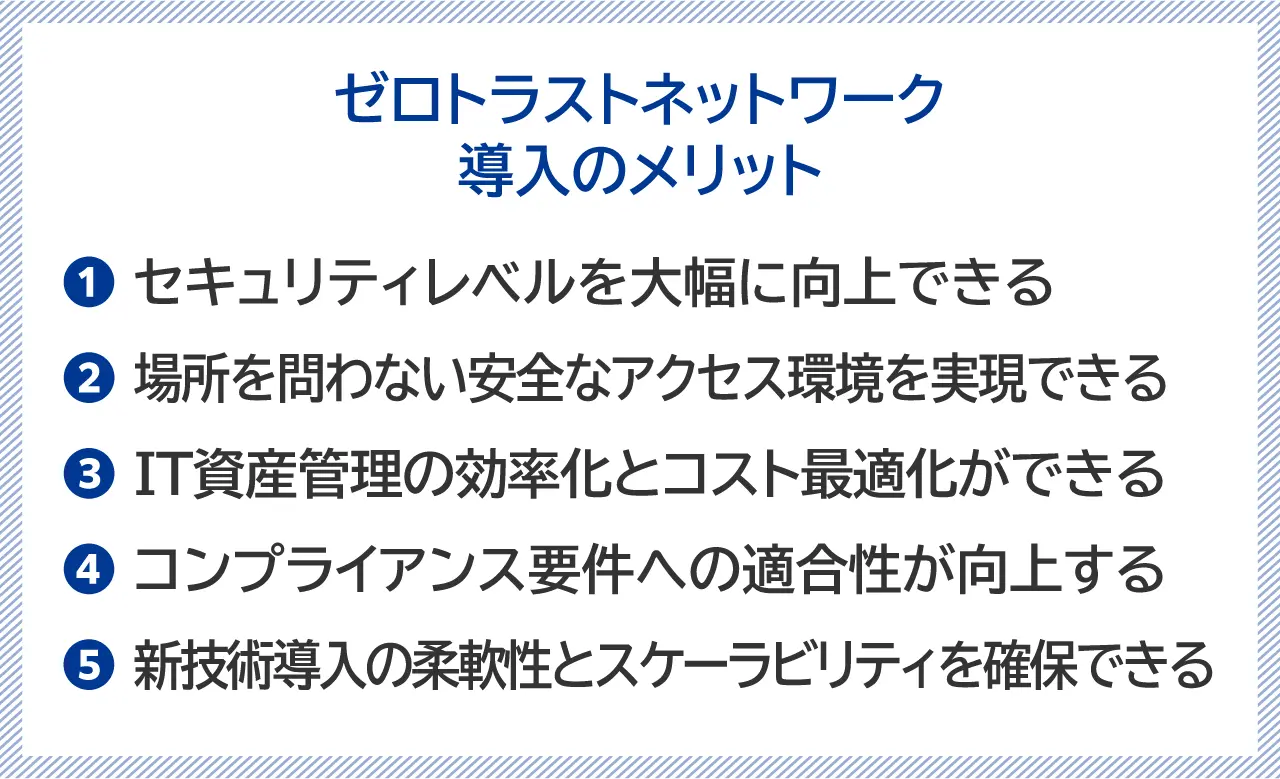

3.ゼロトラストネットワーク導入のメリット

ゼロトラストネットワークの導入には、さまざまなメリットがあります。ここでは、5つのポイントを整理しておきましょう。

- セキュリティレベルが大幅に向上する

- 場所を問わない安全なアクセス環境を実現できる

- IT資産管理の効率化とコスト最適化ができる

- コンプライアンス要件への適合性が向上する

- 新技術導入の柔軟性とスケーラビリティを確保できる

3-1.セキュリティレベルが大幅に向上する

1つめのメリットは「セキュリティレベルが大幅に向上する」です。

ゼロトラストネットワークの導入は、企業のセキュリティレベルを飛躍的に向上させます。

従来の境界型セキュリティモデルと比較して、より包括的かつ動的な防御態勢を構築できることは、先ほど解説したとおりです。

ゼロトラストの多層的かつ多角的な防御メカニズムによって、現代のリスク環境に適合した高度なセキュリティを実現できます。

3-2.場所を問わない安全なアクセス環境を実現できる

2つめのメリットは「場所を問わない安全なアクセス環境を実現できる」です。

ゼロトラストネットワークは、リモートワークやモバイルワークなど、場所に依存しない安全なアクセス環境を実現します。

従来のVPN(仮想プライベートネットワーク)を使用したリモートアクセスと比べ、より柔軟で安全な接続方法を実現し、多様な働き方に対応します。

オフィス内と同等以上のセキュリティレベルをリモート環境でも確保できるため、場所や時間に縛られない柔軟な働き方を、セキュリティを犠牲にすることなく実現できます。

3-3.IT資産管理の効率化とコスト最適化ができる

3つめのメリットは「IT資産管理の効率化とコスト最適化ができる」です。

ゼロトラストネットワークの導入は、企業が所有するハードウェア、ソフトウェア、データなどのIT資産の管理を効率化し、関連コストの最適化にも大きく貢献します。

その理由は、従来の境界型セキュリティモデルと比較して、ゼロトラストは統合的で自動化されたアプローチを取るためです。結果として、運用負荷の軽減と投資対効果の向上を実現できます。

さらに長期的には、セキュリティ事故の減少による間接的なコスト削減効果も期待できます。

3-4.コンプライアンス要件への適合性が向上する

4つめのメリットは「コンプライアンス要件への適合性が向上する」です。

ゼロトラストネットワークの導入は、各種のコンプライアンス要件への適合性を大幅に向上させます。データ保護規制や業界のセキュリティ基準に対して、より効果的かつ効率的な対応が可能です。

結果として、規制違反のリスクを最小化し、ステークホルダーからの信頼を獲得できます。

コンプライアンスをビジネス推進の阻害要因ではなく、競争優位性の源泉として位置づけられるようになるのです。

3-5.新技術導入の柔軟性とスケーラビリティを確保できる

5つめのメリットは「新技術導入の柔軟性とスケーラビリティを確保できる」です。

ゼロトラストネットワークは、新技術の導入に対する柔軟性と、ビジネスの成長に合わせた拡張性を備えています。

これまでの説明からわかるように、ゼロトラストの大きな特徴は「静的」ではなく「動的」であることです。

従来の境界型セキュリティモデルでは対応が困難だった、急速に進化するIT環境やビジネス要件の変化に、迅速かつ効果的に対応できるようになります。

この特性は、企業のIT戦略に新たな可能性をもたらします。デジタル化による事業変革(DX:デジタルトランスフォーメーション)を加速させ、競争力の強化につながるでしょう。

以上、5つのメリットを解説しました。

|

クエストはお客様のゼロトラストセキュリティの実現を支援するために、エンドポイント(端末)やクラウド環境、ネットワークのセキュリティ対策をはじめ、運用監視、多要素認証の導入支援など、包括的なセキュリティサービスを提供します。セキュリティでお困りのお客様は是非当社にご相談ください。 |

続いて以下では、導入プロセスについて見ていきましょう。

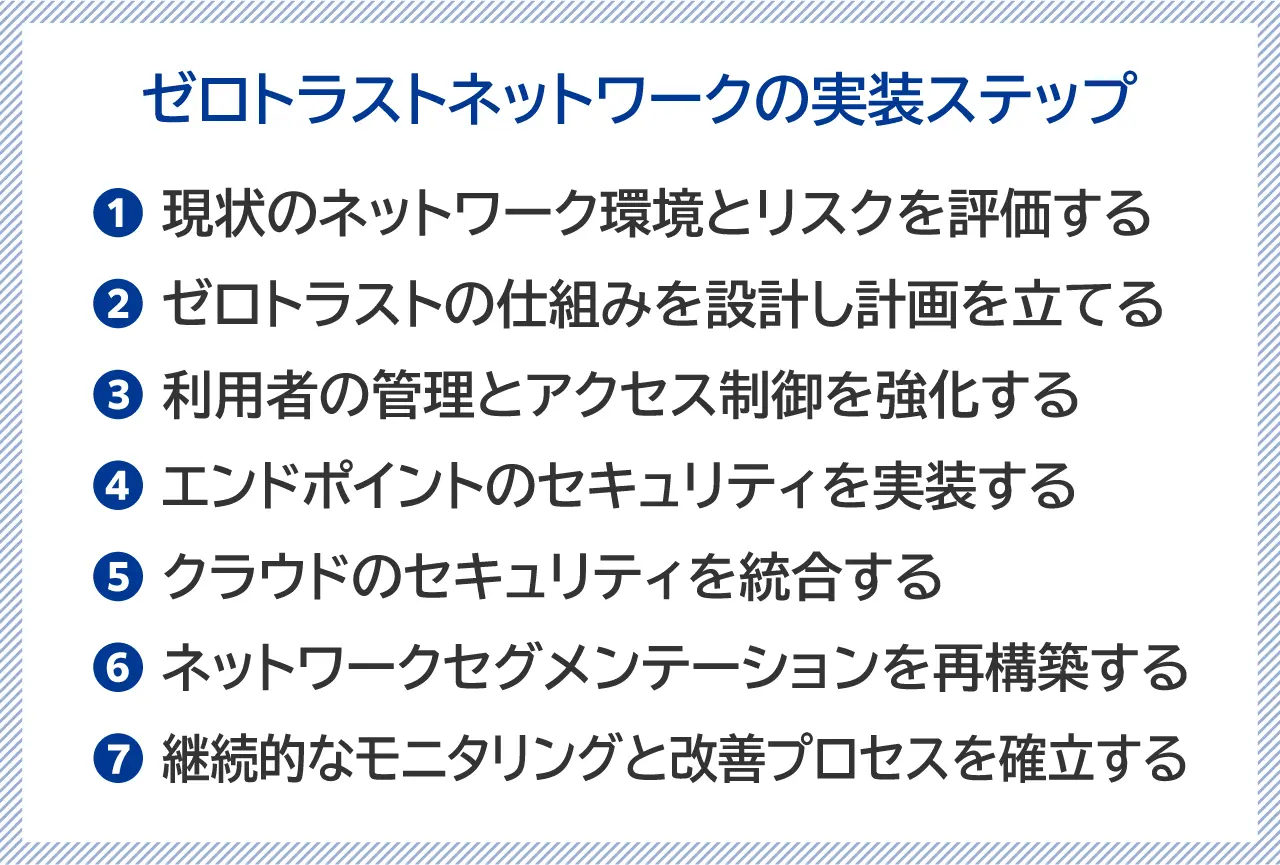

4.ゼロトラストネットワークの実装ステップ

ゼロトラストネットワークを導入するには、段階的なアプローチが重要です。

ここでは、現状分析から始まり、設計、実装、運用に至るまでの主要なステップについて解説します。

- 現状のネットワーク環境とリスクを評価する

- ゼロトラストの仕組みを設計し計画を立てる

- 利用者の管理とアクセス制御を強化する

- エンドポイントのセキュリティを実装する

- クラウドのセキュリティを統合する

- ネットワークセグメンテーションを再構築する

- 継続的なモニタリングと改善プロセスを確立する

4-1.現状のネットワーク環境とリスクを評価する

1つめのステップは「現状のネットワーク環境とリスクを評価する」です。

まず、組織の現在のネットワーク環境とそれに伴うリスクを詳細に分析します。ITシステム全体を調査し、脆弱性や改善が必要な箇所を特定します。

【現状評価のポイント】

- ネットワーク構成の把握:社内のIT機器の接続状況を図示し、情報の流れやセキュリティ上の重要地点を特定します。

- IT資産の棚卸し:ネットワークに接続されるすべての機器とソフトウェアをリストアップし、重要度を評価します。

- セキュリティ対策の見直し:現行のセキュリティ施策の有効性・設定の適切さ・更新状況を精査し、不足点を洗い出します。

- 利用者の行動分析:従業員やパートナー企業のシステム利用パターンを調査し、最小権限の原則に基づくアクセス制御設計の基礎を築きます。

- 法令遵守の要件確認:関連法規や業界基準が求めるセキュリティ要件と現状のギャップを分析します。

この評価を通じて、組織の現在のセキュリティ状況を正確に把握し、ゼロトラスト導入に向けた具体的な課題と優先順位を明確化します。この基礎作業が後続ステップの成功を左右します。

4-2.ゼロトラストの仕組みを設計し計画を立てる

2つめのステップは「ゼロトラストの仕組みを設計し計画を立てる」です。

現状評価の結果を踏まえ、組織に最適なゼロトラストアーキテクチャ(システム全体の設計)を設計し、段階的な導入計画を策定します。技術面だけでなく、業務要件やユーザビリティも考慮した総合的なアプローチが必要です。

【設計のポイント】

- アクセス制御ルールの策定:最小権限の原則に基づく詳細なアクセス制御ポリシーを定めます。

- ネットワークの細分化:業務やデータの重要度に応じてネットワークを論理的に分割し、問題発生時の影響範囲を限定します。

- 認証方式の選定:多要素認証やリスクベース認証など、適切な本人確認方法を選択します。

- データ保護戦略の立案:分類・暗号化・アクセス制御を組み合わせた包括的なデータ保護策を策定します。

- 監視・分析基盤の設計:ネットワーク通信・ユーザー行動・アプリケーション動作を包括的に監視・分析するシステムを計画します。

これらの要素を統合した全体設計を行い、段階的な導入計画を立案します。計画には具体的な目標・必要リソース・教育訓練内容・評価指標を含め、包括的なロードマップを作成しましょう。

なお、ゼロトラストの設計と計画立案は複雑な作業となるため、専門家のサポートを受けることをおすすめします。経験豊富な専門家の知見の活用によって、より効果的かつ効率的な導入が可能です。

弊社では専門家チームがゼロトラストネットワークの導入をサポートしています。以下のページよりお気軽にお問い合わせください。

4-3.利用者の管理とアクセス制御を強化する

3つめのステップは「利用者の管理とアクセス制御を強化する」です。

ゼロトラストネットワークの核心となる利用者管理とアクセス制御の強化に取り組みます。利用者や機器の身元を確実に確認し、必要最小限の権限のみを付与する仕組みを構築します。

【利用者管理とアクセス制御のポイント】

- 統合的な利用者管理:すべての利用者・グループ・権限を一元的に管理するシステムを導入します。

- 多要素認証の全面展開:パスワードに加え、生体認証やスマートフォンアプリなど、複数の要素を組み合わせた認証方式を導入します。

- コンテキストに基づくアクセス制御:利用者の役割・デバイスの状態・位置情報など、さまざまな要素を考慮して動的にアクセス権限を判断します。

- 特権アカウントの厳格管理:管理者権限を持つアカウントを厳密に管理し、必要時のみ一時的に権限を付与する仕組みを実装します。

- 継続的な認証:セッション中も定期的に利用者の再認証を行い、不正アクセスの兆候をリアルタイムで検出します。

これらの施策を組み合わせ、堅牢かつ柔軟な利用者管理とアクセス制御の基盤を構築します。定期的な権限の見直しと監査も実施し、継続的な改善を図ります。

4-4.エンドポイントのセキュリティを実装する

4つめのステップは「エンドポイントのセキュリティを実装する」です。

ゼロトラストモデルでは、個々のエンドポイント(端末)のセキュリティが重要な防御ポイントとなります。デバイスの安全性確保、データ保護、脅威の検知と対応の観点から、包括的な対策を講じます。

【エンドポイントセキュリティのポイント】

- 統合エンドポイント管理:すべての端末を一元管理するツールを導入し、設定や制御を効率化します。

- 包括的な保護ソフトの導入:マルウェア対策・不正アクセス防止・データ漏洩防止などの機能を統合したセキュリティソリューションを実装します。

- リアルタイムの脅威検知と対応:高度な脅威をリアルタイムで検知し、自動対応する仕組みを構築します。

- 多層的データ保護:保存データの暗号化、通信の暗号化など、重層的なデータ保護策を実装します。

- 脆弱性の自動管理:OSやアプリケーションの脆弱性を継続的にスキャンし、自動的にパッチを適用する仕組みを導入します。

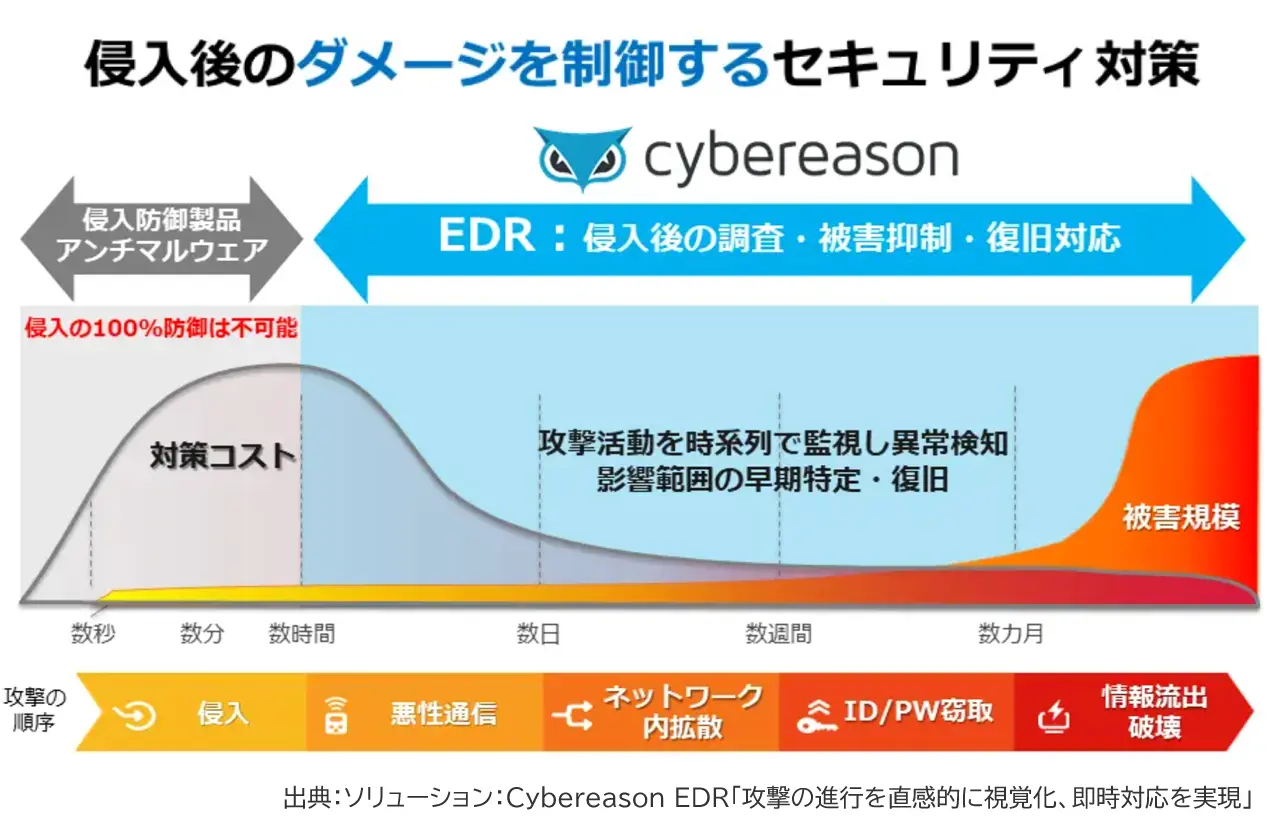

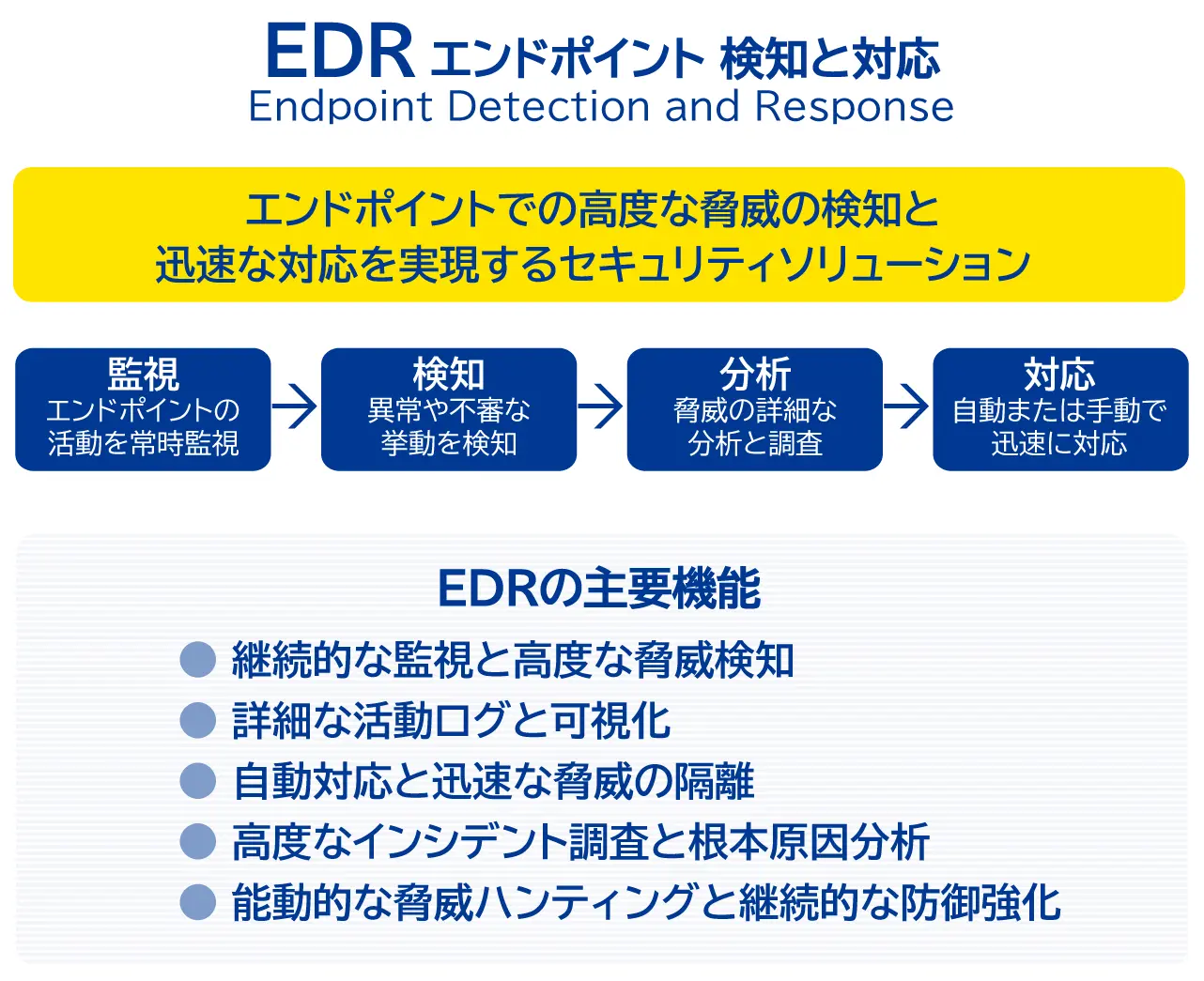

エンドポイントセキュリティの代表的なソリューションとしては、「EDR」が挙げられます。

EDRは、「エンドポイント ディテクション&レスポンス(検知と対応)」の略語で、エンドポイントでの高度な脅威の検知と迅速な対応を実現するソリューションです。

具体的な製品としては、『Cybereason EDR(サイバーリーズン)』があります。

【Cybereason EDR】

EDRについて詳しくは、以下のページにてご確認ください。

おすすめ記事:EDRとは?【EDR導入の全貌を解説】効果的な脅威対策を実現する方法

クエストではエンドポイントセキュリティとして有効なEDRの導入支援に加え、複雑化する運用についてもサポートしております。また、クエストではEDRだけに留まらず、包括的なセキュリティ対策を支援しておりますので、セキュリティでお困りのお客様は是非当社にご相談ください。

4-5.クラウドのセキュリティを統合する

5つめのステップは「クラウドのセキュリティを統合する」です。

ゼロトラストモデルの実装において、クラウド環境のセキュリティ統合は不可欠です。

オンプレミスとクラウドが混在する環境や、マルチクラウド環境で一貫したセキュリティ対策を適用し、シームレスな保護を実現します。

【クラウドセキュリティの実践例】

- クラウド利用の可視化と制御:承認されていないITサービスの利用(シャドーIT)を把握し、適切に管理します。

- クラウドワークロード(クラウド上で実行されるアプリケーションや処理)の保護:クラウド上のアプリケーションやサービスに対して、脆弱性管理、コンプライアンス確認、脅威検知・対応を実施します。

- クラウド専用ID管理:クラウドプロバイダーのID管理サービスを活用し、きめ細かなアクセス制御を実装します。

- セキュリティ設定の自動化:IT基盤の自動化ツール(システム構築や設定を自動で行うソフトウェア)を活用し、クラウド環境のセキュリティ設定を自動化・標準化します。

- クラウドデータの保護:暗号化、データ分類、アクセス制御を組み合わせ、クラウド上のデータを包括的に保護します。

これらの要素を適切に統合し、クラウド環境においても高度なセキュリティを実現しましょう。

4-6.ネットワークセグメンテーションを再構築する

6つめのステップは「ネットワークセグメンテーションを再構築する」です。

ゼロトラストモデルでは、ネットワークをより細かく、動的に区分けすることが求められます。細分化によって、攻撃者のネットワーク内部での横断的移動を制限し、被害の拡大を最小限に抑えます。

【ネットワークセグメンテーションのポイント】

- マイクロセグメンテーション:アプリケーション、業務内容、データの重要度に基づいて、ネットワークを極めて細かい単位で分割します。

- SDN(ソフトウェアによるネットワーク制御)の活用:ソフトウェアで柔軟にネットワークを制御し、状況に応じて動的にルールを適用します。

- ZTNA(アプリケーション単位のアクセス制御)の導入:個々のアプリケーションレベルでアクセスを制御し、必要最小限の権限付与の原則を徹底します。

- トラフィックの可視化と分析:ネットワーク内の通信を詳細に分析し、異常な通信や不正アクセスの試みをリアルタイムで検知します。

- クラウドネットワークとの統合:オンプレミスネットワークとクラウドサービスを統合的に管理し、一貫したセグメンテーションポリシーを適用します。

これらのアプローチを組み合わせ、より細分化され、動的で適応性の高いネットワーク構成を実現します。継続的な監視と定期的な見直しを行い、常に最適な状態を維持します。

4-7.継続的なモニタリングと改善プロセスを確立する

7つめのステップは「継続的なモニタリングと改善プロセスを確立する」です。

ゼロトラストネットワークの長期的な有効性を確保するために、継続的な監視と改善の仕組みを確立することが鍵となります。

【モニタリングと改善プロセスのポイント】

- 高度な監視システムの導入:多様な情報源からログを収集し、リアルタイムで相関分析を行います。AI・機械学習を活用した異常検知機能を導入し、高度な脅威を早期に発見します。

- セキュリティ対応の自動化:インシデント対応を自動化するツールを導入し、迅速な対応を実現します。

- 定期的な脆弱性評価:システムの脆弱性を定期的にチェックし、外部の専門家による侵入テストも実施して、積極的に対策を講じます。

- セキュリティの指標化:重要業績評価指標(KPI)やリスク指標(KRI)を設定し、セキュリティパフォーマンスを定量的に評価します。

- ユーザーフィードバックの活用:セキュリティ対策が業務効率に与える影響を定期的に評価し、セキュリティと利便性のバランスを最適化します。

これらの要素を総合的に実践し、ゼロトラストネットワークの有効性を継続的に高めていきましょう。

以上が、ゼロトラストネットワークの実装ステップです。

これらのステップを着実に実行し、より強固なセキュリティ態勢を構築していきましょう。

専門性の高い内容のため、技術者でないセキュリティ担当者の方には、難しく感じる部分があったかもしれません。

多くの場合、社内の人材だけでゼロトラストネットワークを導入し運用するのは困難です。前述のとおり、信頼できる外部の専門家のサポートを受けることが、ゼロトラストネットワークの成功への近道となります。

ゼロトラストネットワークの導入や運用に関するご質問・ご相談は、以下のページより、お気軽にお問い合わせください。

5.まとめ

本記事では「ゼロトラストネットワーク」をテーマに解説しました。要点をまとめておきましょう。

ゼロトラストネットワークの特徴として、以下が挙げられます。

- 常時認証と最小権限アクセス

- マイクロセグメンテーションによる防御強化

- データセントリックなセキュリティアプローチ

- 可視化と分析による迅速な対応

- 自動化されたセキュリティポリシーの適用

ゼロトラストネットワーク導入のメリットは以下のとおりです。

- セキュリティレベルが大幅に向上する

- 場所を問わない安全なアクセス環境を実現できる

- IT資産管理の効率化とコスト最適化ができる

- コンプライアンス要件への適合性が向上する

- 新技術導入の柔軟性とスケーラビリティを確保できる

ゼロトラストネットワークの実装ステップを以下のステップで解説しました。

- 現状のネットワーク環境とリスクを評価する

- ゼロトラストアーキテクチャの設計と計画をする

- ID管理とアクセスコントロールを強化する

- エンドポイントセキュリティを実装する

- クラウドセキュリティを統合する

- ネットワークセグメンテーションを再構築する

- 継続的なモニタリングと改善プロセスを確立する

ゼロトラストネットワークは、もはや一部の先進企業だけのものではありません。あらゆる組織にとって、検討すべき重要な選択肢になっています。

自社のビジネス要件とリスクを見極め、ゼロトラストネットワークの採用を前向きに検討していただければ幸いです。

| さいごに、クエストはお客様のゼロトラストセキュリティの実現を支援するために、エンドポイント(端末)やクラウド環境、ネットワークのセキュリティ対策をはじめ、運用監視、多要素認証の導入支援など、包括的なセキュリティサービスを提供しています。セキュリティでお困りの際は、ぜひご相談ください。 |