目次

近年、クラウドやモバイルの普及により、企業のITインフラは急激に変化しています。従来の境界型セキュリティでは、このような環境に対応するのが難しくなっています。

そこで注目されているのが、「ゼロトラスト」セキュリティです。

この記事では、ゼロトラストの基本概念から、導入によるメリット、導入の流れまで、企業のセキュリティ担当者が知っておくべき重要ポイントをわかりやすく解説します。

ゼロトラストを正しく理解して導入戦略を練り、巧妙化するサイバー攻撃から自社を守る力を身につけていきましょう。

1.ゼロトラストの基本概念と従来型セキュリティとの違い

まずは、ゼロトラストの基本概念と、従来型セキュリティとの違いを詳しく見ていきましょう。

- 「信頼しない」を前提とするゼロトラストの思想

- 境界型セキュリティモデルの限界と脆弱性

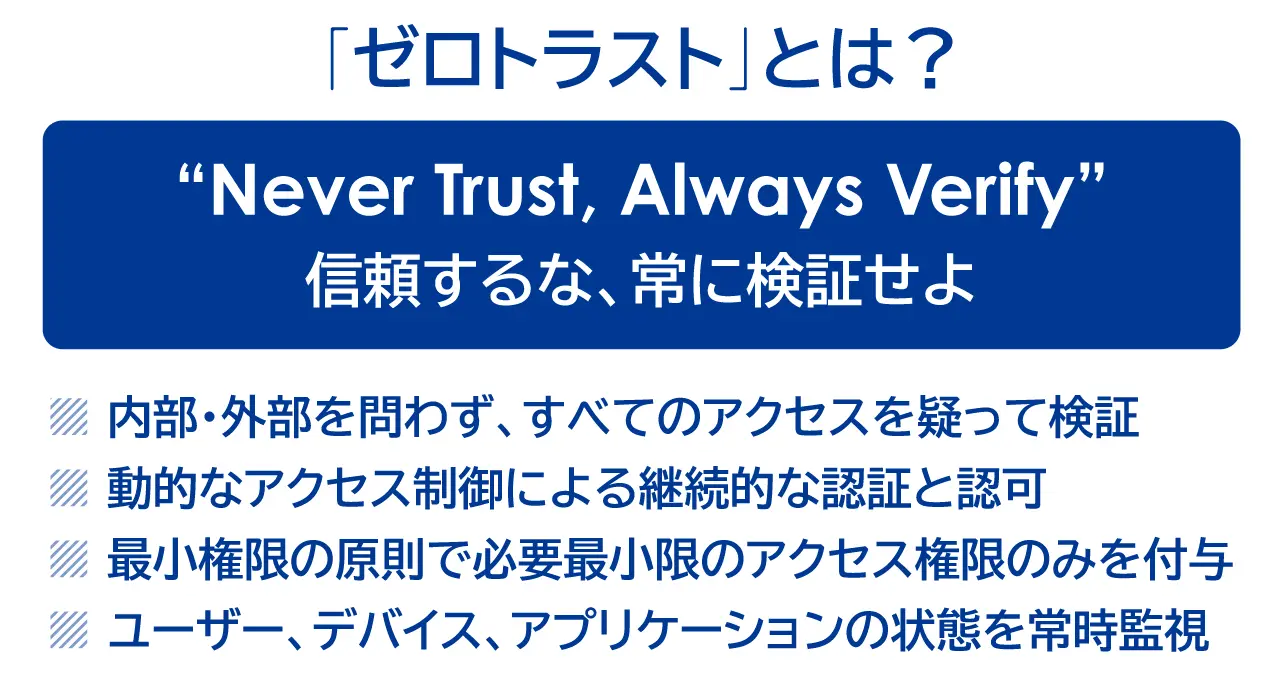

1-1.「信頼しない」を前提とするゼロトラストの思想

冒頭でも触れたとおり、ゼロトラストの中核をなす原則は、「Never Trust, Always Verify(信頼するな、常に検証せよ)」です。

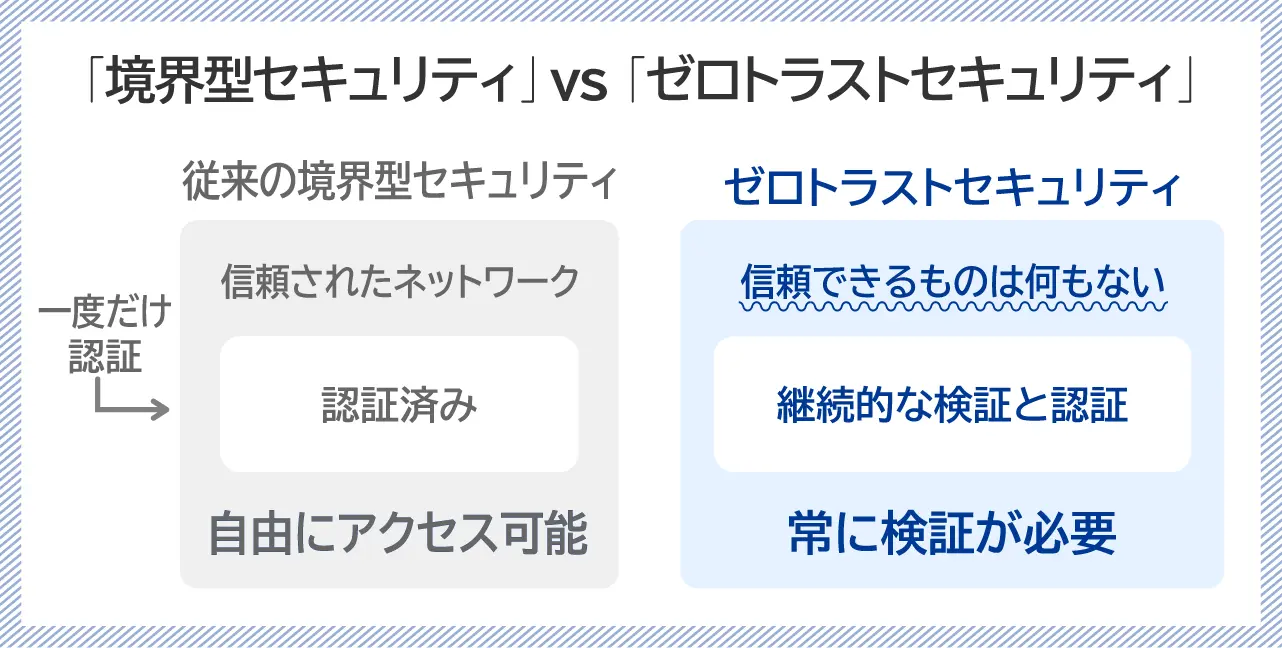

従来の境界型セキュリティでは、一度認証されたユーザーやデバイスを信頼し、社内ネットワークへの自由なアクセスを許可していました。

一方、ゼロトラストでは「信頼できるものは何もない」と仮定します。

【ゼロトラストの基本的な考え方】

- 常時監視・検証:すべてのユーザー、デバイス、アプリケーションを常に監視し、アクセスのたびに正当性を検証します。状況に応じて動的に認証レベルを調整します。

- 内部脅威への備え:「社内は安全」という前提を排除し、内部のセキュリティリスクにも備えます。通信を厳密に管理し、万が一の侵入を受けても被害を最小限に抑える設計です。

- 最小権限の徹底:ユーザーには、必要最小限のアクセス権限しか付与しません。権限の過剰付与を避け、アクセス権は定期的に見直します。

- ネットワークのセグメンテーション:ネットワークを細かく分割し、各セグメント間の通信を厳しく制限します。不要な通信はすべてブロックし、攻撃の拡散を防ぎます。

- 包括的なログ管理:すべての認証やアクセスの記録を分析し、不審な動きを早期に検知します。ログ管理の強化を通じて、インシデント(セキュリティ上の問題や異常事態)対応に役立てます。

このようにゼロトラストでは、「信頼」ではなく「検証」に重きを置き、強靭なセキュリティ基盤を構築します。社内外を問わずあらゆる脅威を想定し、多層的なセキュリティ対策を講じることを重視します。

クエストはお客様のゼロトラストセキュリティの実現を支援するために、エンドポイント(端末)やクラウド環境、ネットワークのセキュリティ対策をはじめ、運用監視、多要素認証の導入支援など、包括的なセキュリティサービスを提供します。セキュリティでお困りのお客様は是非当社にご相談ください。

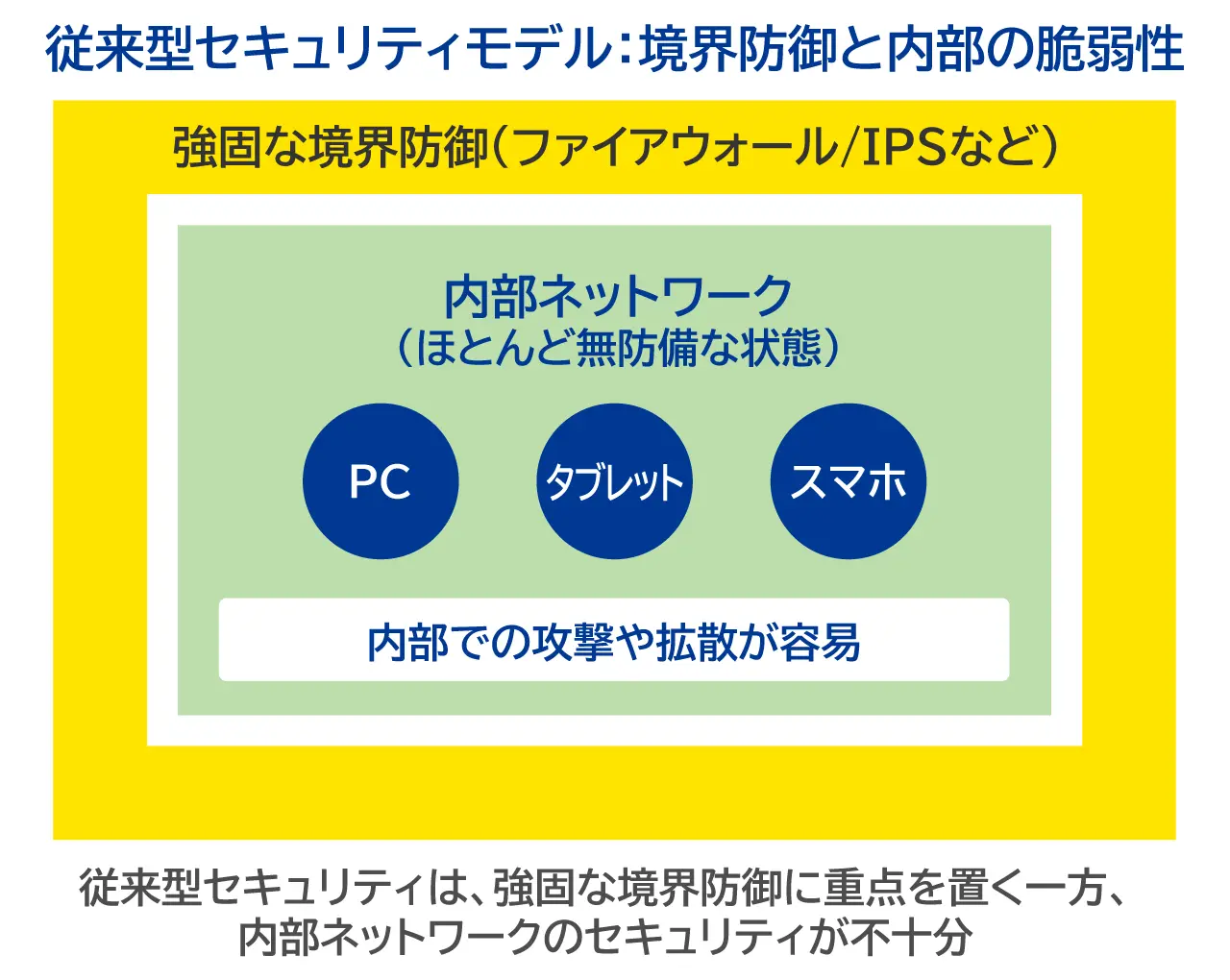

1-2.境界型セキュリティモデルの限界と脆弱性

境界型セキュリティモデルは、社内ネットワークを城壁で守るように外部との境界を強固にする一方、内部に対しては、比較的緩やかな管理を行ってきました。

しかし、クラウドやモバイルの普及、ネットワークの複雑化により、境界型セキュリティの限界が明らかになっています。

【境界型セキュリティの課題】

- 境界防御の限界:クラウドサービスの普及により、データやアプリケーションが社外に分散しており、境界防御だけでは十分に保護しきれない状況が増えています。とくに、マルチクラウド環境(複数のクラウドサービスを併用する形態)では、一貫したセキュリティポリシーの適用が難しくなっています。

- 内部脅威への脆弱性:VPN(仮想プライベートネットワーク)などで社内ネットワークに侵入されると、重要データへの自由なアクセスを許してしまいます。情報漏洩は企業にとって大きなリスクです。

- 標的型攻撃の巧妙化:年々巧妙化する標的型攻撃により、社内ネットワークの安全性が脅かされています。ゼロデイ脆弱性(まだ修正プログラムが提供されていない脆弱性)を悪用するケースも多く、従来の防御では対応が困難です。

- 過剰な信頼の危険性:クラウドやモバイルデバイスの普及により、社内であっても、すべてのユーザーやデバイスを無条件に信頼することは現実的ではなくなっています。とくにBYOD(Bring Your Own Device:個人所有デバイスの業務利用)の浸透により、セキュリティ管理が複雑化しています。

- 複雑化するネットワーク管理:ネットワークが複雑化すると、詳細なアクセス制御やセグメンテーションが難しくなり、管理の手が届かない領域が生まれる可能性があります。クラウドとオンプレミスが混在するハイブリッド環境では、一元的な管理が大きな課題です。

このような境界防御の限界を認識し、内部からの脅威にも目を向けることが重要です。

境界型セキュリティモデルからゼロトラストへの移行は、もはや避けられない重要なステップといえるでしょう。

続いて以下では、具体的なメリットを確認しましょう。

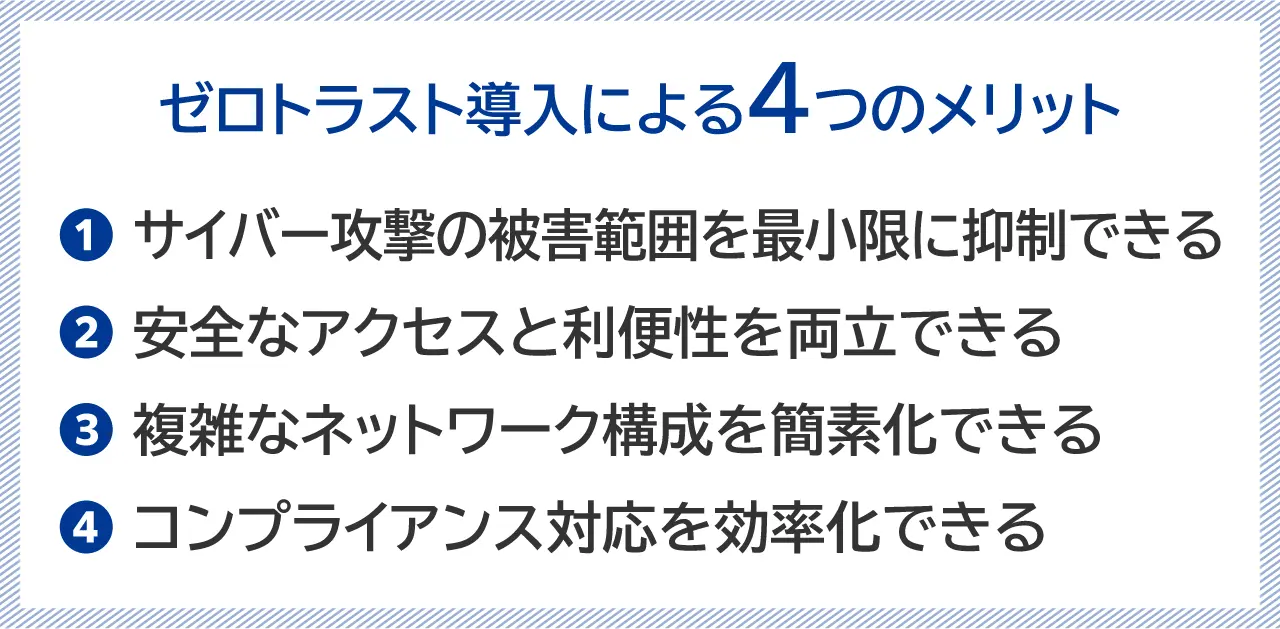

2.ゼロトラスト導入による4つのメリット

ゼロトラスト導入による4つの主要なメリットを解説します。

- サイバー攻撃の被害範囲を最小限に抑制できる

- 安全なアクセスと利便性を両立できる

- 複雑なネットワーク構成を簡素化できる

- コンプライアンス対応を効率化できる

2-1.サイバー攻撃の被害範囲を最小限に抑制できる

1つめのメリットは「サイバー攻撃の被害範囲を最小限に抑制できる」です。

ゼロトラストでは、ネットワークを細かくセグメント化し、セグメント間のアクセスを厳密に制御します。たとえ一部のセグメントに侵入されても、ほかのセグメントへの被害拡大を防げます。

先の解説と重複する部分もありますが、あらためて整理すると、以下のとおりです。

【ゼロトラストがサイバー攻撃の被害を抑制する仕組み】

- マイクロセグメンテーション:ネットワークを細かく分割し、セグメント間の通信を制御します。

- 最小権限アクセス:ユーザーやデバイスに必要最小限のアクセス権のみを付与し、侵入の影響範囲を限定します。

- 常時監視と異常検知:ネットワークの通信やユーザーの行動を常に監視し、異常な動きを素早く検知・対処します。

- 脅威インテリジェンス(サイバー攻撃に関する体系的な情報収集・分析)の活用:最新の脅威情報を集約・解析し、未知の攻撃にも備えます。

- インシデントレスポンス(セキュリティ事故への対応)の自動化:セキュリティイベント(不審な動作や潜在的な脅威)の検出から対策まで自動化し、被害の拡大を食い止めます。

こうした多層的な防御により、ゼロトラストはサイバー攻撃のリスクを大幅に低減します。侵入された場合でも、被害を最小限の範囲に食い止められるのです。

2-2.安全なアクセスと利便性を両立できる

2つめのメリットは「安全なアクセスと利便性を両立できる」です。

セキュリティの向上が業務効率を低下させては本末転倒です。ゼロトラストは、利便性を維持しつつ、堅固なセキュリティを実現します。

【ゼロトラストがもたらす利便性と安全性】

- シングルサインオン:SSO(一度の認証で複数のサービスにアクセスできる仕組み)の実装により、1回の認証で複数のサービスにシームレスにアクセスできます。ゼロトラストモデルでは、この利便性を保ちつつ、継続的な認証プロセスを組み込むことにより、安全性を高めます。

- パスワードレス認証:継続的な認証を行うために、生体認証など、パスワードに依存しない認証方式を積極的に導入します。利便性とセキュリティを同時に向上できます。

- デバイスの選択肢拡大:デバイスの信頼性を常時評価するため、一定の条件を満たせば管理対象外のデバイスからのアクセスも安全に許可できます。BYOD(個人所有デバイスの業務利用)の活用を推進できます。

- VPNレス:ゼロトラストでは、ZTNA(ゼロトラストネットワークアクセス)という技術を利用して、アプリケーション単位で直接アクセス制御を行います。よって従来のVPN(仮想プライベートネットワーク)を使わなくても、安全に社内システムにアクセスできます。

このように、ゼロトラストは高度なセキュリティと優れた利便性を両立し、生産性の向上にも貢献します。

2-3.複雑なネットワーク構成を簡素化できる

3つめのメリットは「複雑なネットワーク構成を簡素化できる」です。

従来のネットワークセキュリティは、ファイアウォールやVPNなど、物理的な多数の機器を組み合わせて実現していました。

一方、ゼロトラストでは物理的な機器に依存せず、ソフトウェアやクラウドのセキュリティ機能を活用し、ネットワーク構成をシンプルにできます。

【ネットワークの簡素化に貢献する技術】

- ソフトウェア定義ネットワーク(SDN):ネットワークの構成や制御をソフトウェアで管理する技術によってネットワークを一元的にソフトウェアで管理します。設定変更や新規展開が容易になります。

- ソフトウェア定義境界(SDP):ソフトウェアによってネットワークの境界を定義する技術によって、アプリケーション単位でアクセス制御を行います。物理的なファイアウォールなどの機器に依存しません。

- クラウドベースのセキュリティ:セキュリティ機能をクラウドサービスとして利用します。オンプレミスの機器(自社内に設置して運用する機器)を削減できます。

- ゼロトラストネットワークアクセス(ZTNA):ユーザーとアプリケーションを直接接続する安全なアクセス方式でユーザーとアプリケーションを直接接続します。VPNを介する必要がなくなります。

- IDベースのマイクロセグメンテーション:ユーザーやデバイスのIDに基づいてセグメントを作成します。IPアドレスに依存しません。

このようなアプローチにより、ゼロトラストはネットワークの運用コストと複雑性を大幅に削減します。

物理機器の構成変更や設定作業が減少し、よりアジャイル(柔軟かつ迅速に対応できる)なネットワーク運用が可能になります。

2-4.ネットワークセキュリティ対策とは?基本と技術的・人的対策を解説

4つめのメリットは「コンプライアンス対応を効率化できる」です。

ゼロトラストは、各種の法規制やセキュリティ基準への対応にも役立ちます。

アクセスログの収集や監査報告の作成など、コンプライアンス関連のタスクを自動化できるからです。

【ゼロトラストによるコンプライアンス対応の効率化】

- 詳細なアクセスログの記録:誰がいつどのリソースにアクセスしたかを詳細に記録します。監査やフォレンジック(デジタル機器の証拠を収集・分析する手法)に活用できます。

- ポリシーの一元管理:セキュリティポリシーをソフトウェアで一元管理します。変更の履歴も追跡可能です。

- リアルタイムの監視と通知:ポリシー違反や異常行動をリアルタイムで検知し、管理者に通知します。早期の是正が可能になります。

- コンプライアンスレポートの自動生成:アクセスログなどから、監査に必要な報告書を自動生成します。作業工数を大幅に削減できます。

- 継続的なリスク評価:脅威の変化に応じて、セキュリティ対策の有効性を継続的に評価・改善します。規制の要件にも柔軟に対応できます。

ゼロトラストは、セキュリティ強化とコンプライアンス対応を同時に実現する有効な手段といえます。

以上、4つのメリットを解説しました。

続いて以下では、ゼロトラストの技術面をもう少し掘り下げていきましょう。

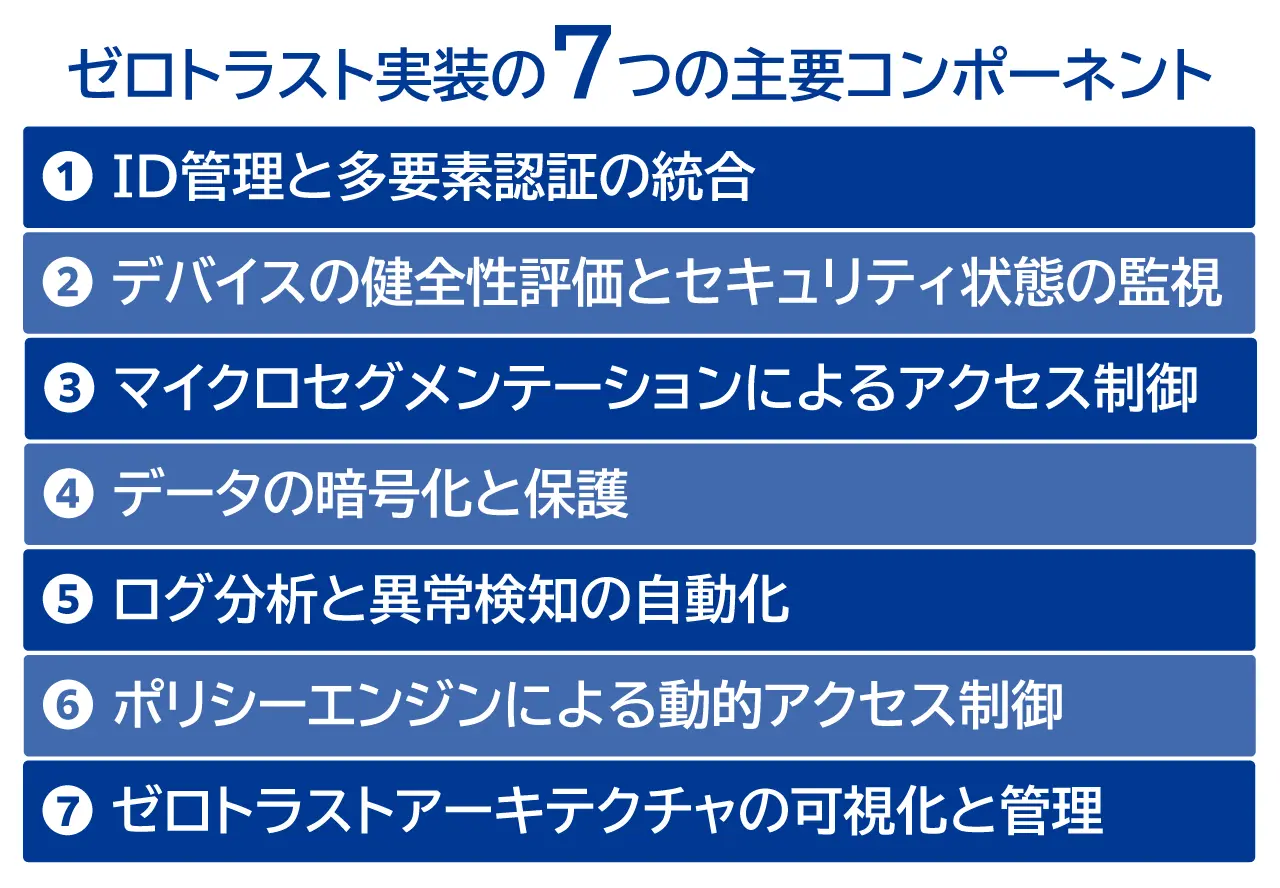

3.ゼロトラスト実装に必要な7つの主要コンポーネント

ゼロトラストを実装するには、さまざまなセキュリティ機能を組み合わせる必要があります。

ここでは、ゼロトラストを支える7つの主要コンポーネント(構成要素)を解説します。

- ID管理と多要素認証の統合

- デバイスの健全性評価とセキュリティ状態の監視

- マイクロセグメンテーションによるアクセス制御

- データの暗号化と保護

- ログ分析と異常検知の自動化

- ポリシーエンジンによる動的アクセス制御

- ゼロトラストアーキテクチャの可視化と管理

3-1.ID管理と多要素認証の統合

1つめは「ID管理と多要素認証の統合」です。

ゼロトラストセキュリティモデルにおいて、ユーザーの確実な認証は不可欠です。そのため、ID管理システムと多要素認証を連携させ、強固な認証体系を構築することが、重要ポイントとなります。

【ID管理と多要素認証の統合における重要要素】

- 多要素認証(MFA、Multi-Factor Authentication:複数の認証方法を組み合わせてユーザーを確認する仕組み):パスワードに加え、生体情報やワンタイムコードなど、複数の認証要素を組み合わせます。不正アクセスのリスクを大幅に低減します。

- 適応型認証:ユーザーのリスクレベルに応じて認証方式を動的に変更します。状況に合わせて利便性とセキュリティのバランスを最適化します。

- IDガバナンス:ユーザーのライフサイクル全体を通じてアクセス権限を適切に管理します。不要な権限の蓄積や放置を効果的に防止します。

- API連携:各種のクラウドサービスやアプリケーションと認証基盤を柔軟に連携させます。一貫したアクセス制御の実現と管理の簡素化が可能になります。

このようなID管理と多要素認証の緊密な連携により、ゼロトラストの基盤となる強固な認証体系を構築できます。

3-2.デバイスの健全性評価とセキュリティ状態の監視

2つめは「デバイスの健全性評価とセキュリティ状態の監視」です。

ゼロトラストモデルでは、デバイスの健全性を常に評価し、セキュリティ状態を監視する必要があります。継続的な評価と監視により、信頼できないデバイスからのアクセスを防ぎ、データ漏洩のリスクを最小限に抑えます。

【デバイスの健全性評価と監視の重要ポイント】

- デバイス認証:デバイスの固有識別情報や証明書を厳密に確認し、信頼できるデバイスかどうかを正確に判定します。不正なデバイスからのアクセスを効果的に遮断します。

- セキュリティ設定のチェック:OSやアプリケーションのバージョン、最新のセキュリティパッチの適用状況を詳細にチェックします。既知の脆弱性の有無を迅速に評価し、必要な対策を講じます。

- マルウェア対策:ウイルス対策ソフトの導入状況や定義ファイルの更新状況を綿密に確認します。最新の脅威に対する防御能力を評価し、マルウェア感染のリスクを最小化します。

- 暗号化の適用:ハードディスクや通信の暗号化状態を厳格に確認します。データの機密性を保護し、情報漏洩のリスクを正確に評価します。

- 異常動作の検知:デバイスの通信トラフィックや実行プロセスを常時監視し、異常を即座に検知します。不正行為の兆候を早期に発見し、迅速な対応が可能になります。

これらのデバイス管理機能の実装によって、信頼できないデバイスからのアクセスを効果的に防ぎ、データ漏洩のリスクを大幅に抑制します。

3-3.マイクロセグメンテーションによるアクセス制御

3つめは「マイクロセグメンテーションによるアクセス制御」です。

ゼロトラストモデルでは、ネットワークをユーザーやアプリケーションに合わせて細かく分割し、セグメント間のアクセスを厳密に制御します。

この「マイクロセグメンテーション」により、より精緻なアクセス制御を実現します。

【マイクロセグメンテーションの重要ポイント】

- アプリケーション単位のセグメント化:個々の業務アプリケーションごとに独立したセグメントを作成します。アプリケーション間の不要な通信を遮断し、攻撃の影響範囲を最小限に抑えます。

- ユーザー単位のセグメント化:ユーザーの役割や所属に基づいて詳細なセグメントを作成します。最小権限の原則に基づくアクセス制御を実現し、内部不正のリスクを大幅に低減します。

- 動的セグメンテーション:ユーザーの行動やセキュリティリスクに応じて、セグメントを動的かつリアルタイムに再構成します。常に最適な防御態勢を維持します。

- ゼロトラストネットワークアクセス(ZTNA、Zero Trust Network Access:ユーザーやデバイスの信頼性を常に検証しながらリソースへのアクセスを制御する方式):ユーザーとアプリケーションを直接かつ安全に接続します。従来のVPNに代わる新たなアクセス方式として、より柔軟で安全な遠隔アクセスを実現します。

- SDP(Software Defined Perimeter:ソフトウェア定義の境界):ネットワークの境界をソフトウェアで動的に管理し、アプリケーションごとに細かくアクセスを制御します。ネットワーク全体ではなく、各アプリケーションに対して個別にセキュリティ設定を適用できます。

マイクロセグメンテーションは、ゼロトラストの中核をなす技術です。ネットワークを細分化し、アクセス制御を最適化し、高度な防御を実現します。

3-4.データの暗号化と保護

4つめは「データの暗号化と保護」です。

ゼロトラストモデルでは、情報資産の保護も極めて重要な要素です。とくに、機密データの暗号化と適切なアクセス制御の適用が不可欠です。

【データ保護の重要ポイント】

- データの分類:機密度に応じて厳密にデータを分類します。各分類に見合った適切な保護策を適用し、重要度に応じたリソース配分を実現します。

- 暗号化の適用:保存データと通信データの両方に、最新の強力な暗号化アルゴリズムを適用します。不正な解読を効果的に防止し、データの機密性を高度に保護します。

- 鍵管理の強化:暗号鍵の生成・保管・配布・破棄のプロセスを厳格かつ体系的に管理します。鍵の流出を防止し、暗号化の有効性を長期的に維持します。

- アクセス制御の適用:機密データへのアクセスを、必要最小限の権限を持つユーザーに厳密に限定します。不正アクセスのリスクを大幅に低減し、内部不正も効果的に防止します。

- 監査ログの記録:誰がいつどのデータにアクセスしたかを詳細かつ改ざん不可能な形で記録します。不正アクセスの抑止と追跡に活用し、インシデント発生時には迅速に対応できるようにします。

このように、暗号化とアクセス制御を適切に組み合わせ、情報漏洩のリスクを最小限に抑えます。

3-5.ログ分析と異常検知の自動化

5つめは「ログ分析と異常検知の自動化」です。

ゼロトラストモデルでは、大量のログデータを収集・分析し、リアルタイムに異常を検知することが求められます。ログ分析と異常検知の自動化は、ゼロトラストの鍵となる要素です。

【ログ分析と異常検知の自動化ポイント】

- ログの一元管理:複数のシステムやデバイスから出力される多様なログを一元的に収集・保管します。散在するログを統合し、包括的に分析できるようにします。

- 機械学習の活用:大量のログデータを最新の機械学習技術で分析します。通常とは異なる挙動を自動的に学習し、未知の脅威も検知できる適応型の監視を実現します。

- リアルタイムアラート:異常を検知した際に、即座に管理者に詳細な通知を送信します。脅威の早期発見と迅速な対処を支援し、被害の拡大を最小限に抑えます。

- レスポンスの自動化:異常検知時の対処方法をあらかじめ詳細に定義し、自動で実行します。人的介入を最小限に抑えつつ、初動対応を大幅に迅速化します。

このようなログ分析と異常検知の自動化は、ゼロトラストのセキュリティオペレーションを支える機能です。膨大なログから脅威を見逃さず、素早く対処するための基盤となります。

3-6.ポリシーエンジンによる動的アクセス制御

6つめは「ポリシーエンジンによる動的アクセス制御」です。

ゼロトラストモデルでは、アクセス制御を動的に変更できることが極めて重要です。

そのため、アクセスポリシーを一元管理し、リアルタイムに適用できる「ポリシーエンジン」(セキュリティルールを一元管理し、状況に応じて即座に適用する中枢システム)が不可欠となります。

【ポリシーエンジンの重要ポイント】

- ポリシーの一元管理:アクセス制御に関するすべてのポリシーを一元管理します。ポリシーの不整合を防止し、一貫性のある制御を実現します。

- 動的ポリシー適用:ユーザーの役割や行動、セキュリティリスクに応じて、ポリシーをリアルタイムかつ自動的に変更します。状況に応じた最適な制御を常時維持します。

- 外部システムとの連携:IDベースのアクセス管理システムや、最新の脅威インテリジェンスと緊密に連携します。ポリシーの精度と効果を継続的に向上させます。

- ビジネスプロセスとの整合:業務フローや組織構造の変化に合わせて、ポリシーを柔軟かつ迅速に見直します。セキュリティとビジネスの整合性を常に保ちます。

- ポリシーのシミュレーションとテスト:新しいポリシーの影響を事前に詳細にシミュレーションします。本番適用前に潜在的な問題を発見し、安全に導入できるようにします。

ポリシーエンジンは、ゼロトラストのアクセス制御を動的かつ柔軟に実現するために重要な構成要素です。状況の変化に応じてポリシーを最適化し、常に適切な制御を行えるようにします。

3-7.ゼロトラストアーキテクチャの可視化と管理

7つめは「ゼロトラストアーキテクチャの可視化と管理」です。

ゼロトラストモデルを実装するうえでは、全体のアーキテクチャ(システムの構造や設計思想)を可視化し、一元的に管理することが重要です。そのためには、ゼロトラスト専用の管理ツールやダッシュボードが必要となります。

【ゼロトラストアーキテクチャの可視化と管理の重要ポイント】

- ネットワークトポロジー(ネットワークの構成や接続関係)の可視化:ゼロトラストネットワークの構成を視覚的かつ動的に把握します。セグメント化の状況や通信フローを詳細に確認し、潜在的な脆弱性を迅速に特定できるようにします。

- アクセス状況のモニタリング:誰がどのアプリケーションにいつアクセスしているかをリアルタイムで監視します。不審なアクセスパターンを即座に検知し、迅速に対応します。

- ポリシー管理:ゼロトラストのアクセス制御ポリシーを一元的かつ体系的に管理します。ポリシーの変更履歴や適用状況を追跡し、常に最適な設定を維持します。

- インシデント対応:セキュリティインシデント発生時の対処手順を詳細に定義し、自動化されたワークフローで迅速に実行します。被害の拡大を防止し、復旧時間を最小限に抑えます。

- レポート生成と分析:ゼロトラストの運用状況を多角的に分析し、定期的に詳細なレポートを生成します。セキュリティの課題を可視化し、データに基づいた改善策を立案できるようにします。

このように、ゼロトラストアーキテクチャを一元的に可視化・管理して、セキュリティ運用の効率化と最適化を図ります。

以上、ゼロトラスト実装の主要コンポーネントを解説しました。

続いて以下では、導入の流れをご紹介します。

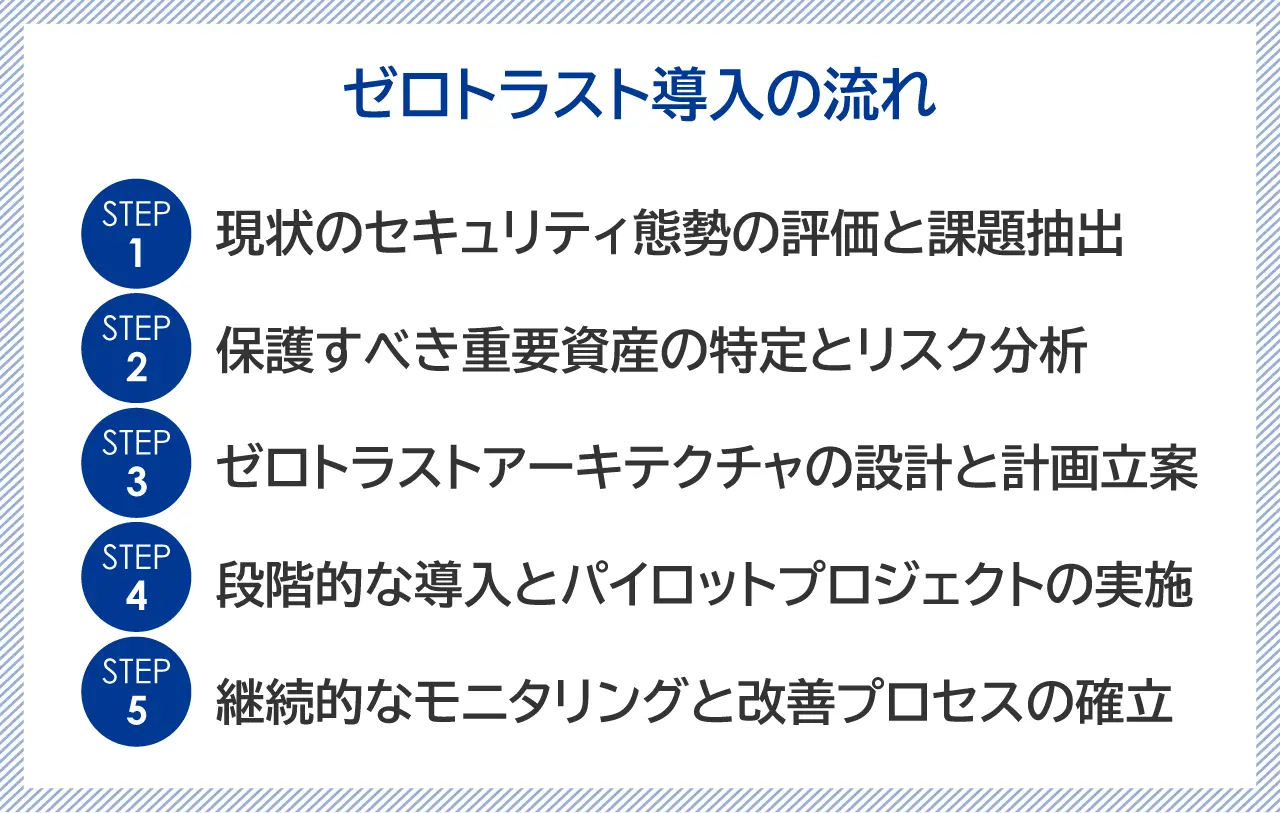

4.ゼロトラスト導入の流れ 5ステップ

ゼロトラストの導入は、短期間で完了できる簡単なプロセスではありません。

この包括的なセキュリティアプローチを確立するには、慎重な計画と段階的な実装が必要です。

ここでは、ゼロトラスト導入の5つのステップを解説します。

- 現状のセキュリティ態勢の評価と課題抽出

- 保護すべき重要資産の特定とリスク分析

- ゼロトラストアーキテクチャの設計と計画立案

- 段階的な導入とパイロットプロジェクトの実施

- 継続的なモニタリングと改善プロセスの確立

4-1.現状のセキュリティ態勢の評価と課題抽出

1つめのステップは「現状のセキュリティ態勢の評価と課題抽出」です。

まず現状のセキュリティ態勢を詳細に評価し、課題を明確にします。組織全体のセキュリティ状況を包括的に把握し、改善が必要な領域を特定しましょう。

【現状評価の重要ポイント】

- ネットワーク構成の把握:現行のネットワークトポロジー(ネットワークの構成や接続関係)を詳細に可視化します。

- アクセス管理の評価:アクセス権限の管理状況を綿密に評価します。

- 脅威の分析:自社を取り巻く脅威を多角的に分析します。

- コンプライアンスの確認:法規制やセキュリティ基準への準拠状況を確認します。

- 課題の明確化:ゼロトラスト導入に向けた具体的な課題を明確化します。

現状評価の結果は、経営層や関係部門と共有し、ゼロトラスト導入の必要性と期待効果について共通理解を形成します。

4-2.保護すべき重要資産の特定とリスク分析

2つめのステップは「保護すべき重要資産の特定とリスク分析」です。

現状評価を踏まえ、ゼロトラストで保護すべき重要資産を特定し、それぞれの資産に対するリスクを分析します。

【リスク分析の重要ポイント】

- クラウドサービスの棚卸し:社内外で利用しているクラウドサービスを網羅的に洗い出します。

- 重要データの特定:保護すべき重要データを詳しく特定し、重要度をランク付けします。

- アクセス経路の分析:重要データへのアクセス経路を多角的に分析します。

- 脅威シナリオの作成:想定される脅威のシナリオを作成します。

- リスク対策の優先順位付け:分析結果に基づき、対策の優先順位を決定します。

このリスク分析プロセスを通じて、組織の情報資産を包括的に把握し、ゼロトラスト導入の具体的な方向性を定めます。

4-3.ゼロトラストアーキテクチャの設計と計画立案

3つめのステップは「ゼロトラストアーキテクチャの設計と計画立案」です。

自社に最適化されたゼロトラストアーキテクチャを設計し、導入計画を立案します。

【アーキテクチャ設計と計画立案の重要ポイント】

- ゼロトラストの適用範囲:適用範囲を詳細に決定し、段階的な拡大計画を立てます。

- クラウドサービスとの統合:既存のクラウドサービスとの統合方法を検討します。

- マイクロセグメンテーション:ネットワークのセグメント化方針を具体的に決定します。

- アクセス制御モデル:最適なアクセス制御のモデルを選択し、詳細な制御ポリシーを設計します。

- フェーズ別の導入計画:段階的な導入のための詳細なフェーズ別計画を策定します。

IT部門だけでなく、実際のユーザーとなる各部門の意見も取り入れ、業務への影響を最小限に抑えつつ、セキュリティ強化を実現する計画を策定します。

4-4.段階的な導入とパイロットプロジェクトの実施

4つめのステップは「段階的な導入とパイロットプロジェクトの実施」です。

段階的なアプローチを取り、パイロットプロジェクト(本格導入前の小規模な試験的実施)を通じて課題を早期に発見し対策を講じます。

【段階的導入とパイロットプロジェクトの重要ポイント】

- 対象の選定:効果が明確で、リスクが比較的小さい領域をパイロット対象として選定します。

- 評価指標の設定:具体的な成果評価指標を設定します。

- 課題の抽出:技術的・運用上の課題を網羅的に抽出し、改善策を検討します。

- ユーザーフィードバック:参加ユーザー(従業員)の声を体系的に収集・分析します。

- フェーズ移行判断:パイロットの結果を総合的に評価し、次のフェーズへの移行を判断します。

段階的な導入とパイロットプロジェクトの実施を通じて、ゼロトラスト導入の実現可能性と効果を検証し、本格展開に向けた準備を整えます。

4-5.継続的なモニタリングと改善プロセスの確立

5つめのステップは「継続的なモニタリングと改善プロセスの確立」です。

【継続的改善の重要ポイント】

- インシデントレスポンス(セキュリティ事故への対応):セキュリティインシデント(不正アクセスやデータ漏洩などの事故)への具体的な対応手順を整備します。

- ユーザーエクスペリエンス(利用者の体験や満足度)の向上:定期的に従業員の意見を集め、システムの使いやすさを改善します。

- 新しい脅威への対応:最新の脅威トレンドを監視し、ゼロトラストの仕組みを進化させます。

定期的な会議を開催し、ゼロトラストの有効性を総合的に評価するとよいでしょう。

継続的な改善プロセスを通じて、組織のセキュリティ態勢を常に最適な状態に保ち、変化する脅威に柔軟に対応できる体制を維持します。

以上、簡単に導入の流れをご紹介しました。

ゼロトラストの導入は複雑で専門的な知識を要する取り組みです。自社だけで進めるのではなく、外部の専門家の助言や支援を得ることも、極めて重要となります。

専門家は最新のセキュリティトレンドや技術に精通しており、ゼロトラスト導入の成功率を高め、より強固なセキュリティ態勢を構築できるからです。

ゼロトラストの導入に関する専門的なアドバイスや支援が必要な場合は、ぜひ弊社にご相談ください。豊富な経験と最新の知見を持つ専門家チームが、サポートいたします。

5.まとめ

本記事では「ゼロトラストとは?」をテーマに解説しました。要点をまとめておきましょう。

ゼロトラストの基本概念と従来型セキュリティとの違いとして以下のポイントを解説しました。

- 「信頼するな、常に検証せよ」という思想に基づくセキュリティモデル

- 内部・外部を問わず、すべてのアクセスを常時検証

- 境界型セキュリティの限界を克服し、クラウド環境やリモートワークに適応

ゼロトラスト導入によるセキュリティ強化の4つのメリットは以下のとおりです。

- サイバー攻撃の被害範囲を最小限に抑制できる

- 安全なアクセスと利便性を両立できる

- 複雑なネットワーク構成を簡素化できる

- コンプライアンス対応を効率化できる

ゼロトラスト実装に必要な7つの主要コンポーネントとして以下をご紹介しました。

- ID管理と多要素認証の統合

- デバイスの健全性評価とセキュリティ状態の監視

- マイクロセグメンテーションによるアクセス制御

- データの暗号化と保護

- ログ分析と異常検知の自動化

- ポリシーエンジンによる動的アクセス制御

- ゼロトラストアーキテクチャの可視化と管理

ゼロトラスト導入の流れを5つのステップで解説しました。

- 現状のセキュリティ態勢の評価と課題抽出

- 保護すべき重要資産の特定とリスク分析

- ゼロトラストアーキテクチャの設計と計画立案

- 段階的な導入とパイロットプロジェクトの実施

- 継続的なモニタリングと改善プロセスの確立

ゼロトラストの導入は包括的な取り組みなため、段階的なアプローチが重要です。適切な実装によって、組織のセキュリティを大幅に強化できます。

専門家の支援を得ながら、段階的に進めていただければ幸いです。

さいごに、クエストはお客様のゼロトラストセキュリティの実現を支援するために、エンドポイント(端末)やクラウド環境、ネットワークのセキュリティ対策をはじめ、運用監視、多要素認証の導入支援など、包括的なセキュリティサービスを提供しています。セキュリティでお困りの際は、ぜひご相談ください。