目次

「クラウドのセキュリティを強化したいが、何から手をつけてよいかわからない」

こんなお悩みを抱えているところかもしれません。

多くの企業が“クラウド”を積極的に利用している昨今、セキュリティ対策の重要性は、ますます高まっています。

クラウドは便利ですが、適切な対策を行わなければ、重大なデータ漏えいやサイバー攻撃のリスクに直面する可能性があります。

この記事では、クラウドセキュリティの基本から実践的な対策まで、幅広い情報を網羅しました。

「クラウド化したけれど、セキュリティはこのままで大丈夫?」

といった不安を、この記事で解消していきましょう。

1. クラウドセキュリティの基本

まずは、クラウドセキュリティの基礎知識から見ていきましょう。

1-1. そもそもクラウドとは?

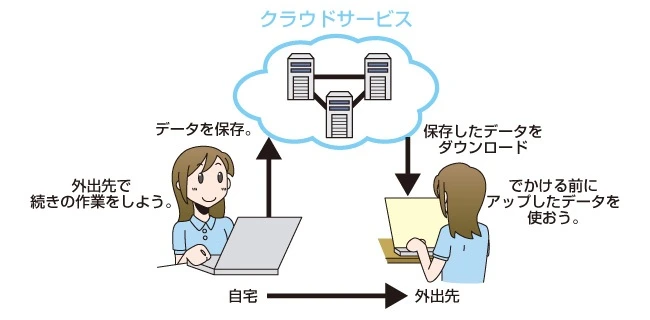

用語の基本から確認しておくと、クラウドとは「クラウドコンピューティング」や「クラウドサービス」の略となります。

“クラウド(=Cloud、雲)の上”、すなわち“インターネット上”に準備されたサーバーやアプリ、データなどを利用することを、クラウドコンピューティングといいます。

また、それらを提供するサービスを「クラウドサービス」といい、SaaS・PaaS・IaaSの3つの分類が、よく使われます。

- SaaS(サース、サーズ:Software as a Service)

インターネット経由での、電子メール、グループウェア、顧客管理、財務会計などのソフトウェア機能の提供を行うサービス。以前は、ASP(Application Service Provider)などと呼ばれていました。

- PaaS(パース:Platform as a Service)

インターネット経由での、仮想化されたアプリケーションサーバやデータベースなどアプリケーション実行用のプラットフォーム機能の提供を行うサービス。

- IaaS(アイアース、イアース:Infrastructure as a Service)

インターネット経由で、デスクトップ仮想化や共有ディスクなど、ハードウェアやインフラ機能の提供を行うサービス。HaaS(Hardware as a Service)と呼ばれることもあります。

本記事で取り上げるクラウドセキュリティは、一般企業が、上記のようなクラウドサービスを利用するケースを主として想定しています。

1-2. クラウドのセキュリティ対策のポイント

クラウドサービスを利用するうえで念頭に置きたいのは、

- データが、自社管理のサーバーではなく、クラウドサービス事業者側のサーバーに保管されている

- インターネットを介してデータがやりとりされる

という2つのポイントです。

まず重要なのは、十分なセキュリティ対策を実施している事業者を、見極めることです。

そのうえで、社内では、クラウド特有のリスクを理解した運用を全従業員ができるよう、セキュリティ体制を整えなければなりません。

1-3. サービス事業者が行うべきセキュリティ対策

具体的に、サービス事業者(クラウドサービスの提供会社)が実施すべきセキュリティ対策としては、以下があります。

【クラウドサービス事業者が行うべき主要な情報セキュリティ対策】

- データセンターの物理的な情報セキュリティ対策(災害対策や侵入対策など)

- データのバックアップ

- ハードウェア機器の障害対策

- 仮想サーバなどのホスト側のOS、ソフトウェア、アプリケーションにおける脆弱性(ぜいじゃくせい)の判定と対策

- 不正アクセスの防止

- アクセスログの管理

- 通信の暗号化の有無

出典:総務省「クラウドサービスを利用する際の情報セキュリティ対策」

クラウドサービスの適切な選定について、詳しくは後述しますが、ここでは概要として上記を押さえておきましょう。

基本的な考え方として、セキュリティ対策は、クラウドベンダーに一任するのではなく、利用者側も積極的に確認や対策を行う必要があります。例えば、提供事業者のセキュリティ対策を確認したり、強力なパスワードを設定したりすることが重要です。また、データのバックアップや様々なサイバー攻撃に対するセキュリティ強化も必要です。

セキュリティ製品として、ネットワーク境界で通信を監視し、許可された通信のみを許可するファイアウォール(FW)や、特定のIPアドレスやポートからのアクセスを制限するアクセス制御リスト(ACL)の導入が有効です。しかし、これらの対策だけでなく、クラウドベンダーと利用者が連携し、継続的なセキュリティ対策を行うことが重要です。セキュリティは総合的なアプローチが必要であり、協力してセキュリティを確保することが望ましいです。

2. クラウド環境における代表的なセキュリティリスク

続いて、クラウド環境におけるセキュリティリスクを把握しておきましょう。

「どのような脅威に対して、対策をするか?」

が明確になっていなければ、効果的なセキュリティ対策は難しいからです。

クラウド環境におけるセキュリティリスクは多岐にわたりますが、主要なものには以下が挙げられます。

- ランサムウェア攻撃

- 不正アクセス

- インサイダー脅威

- シャドーIT

以下でそれぞれ見ていきましょう。

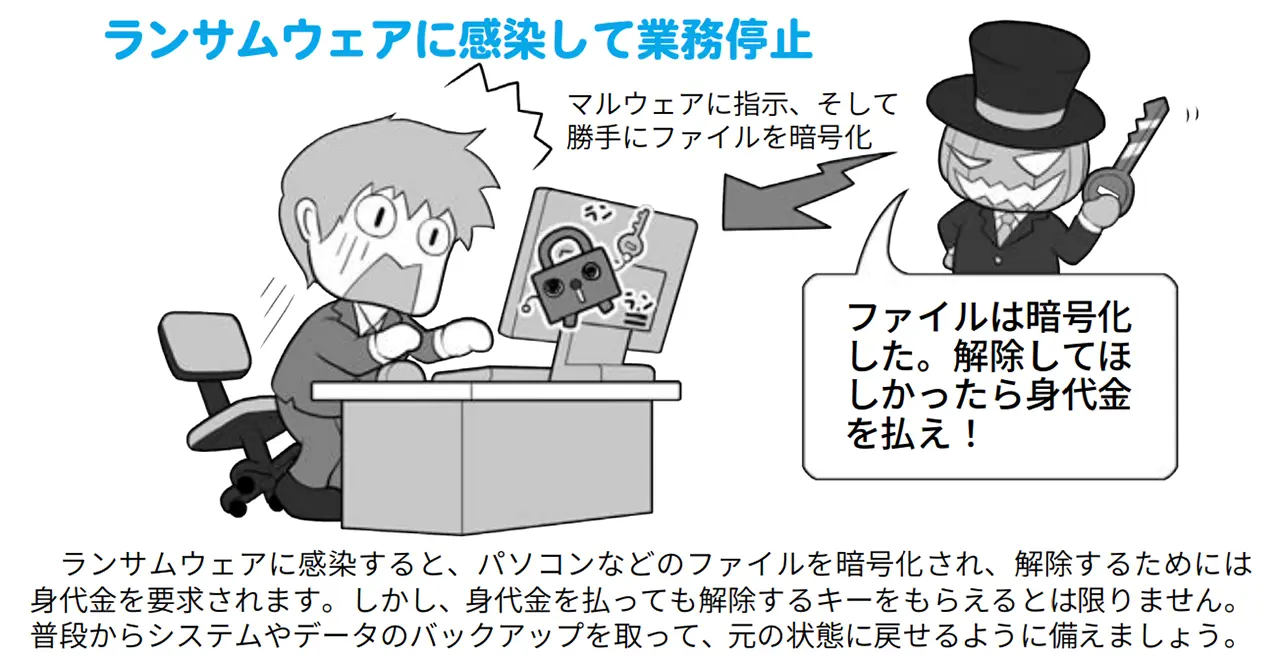

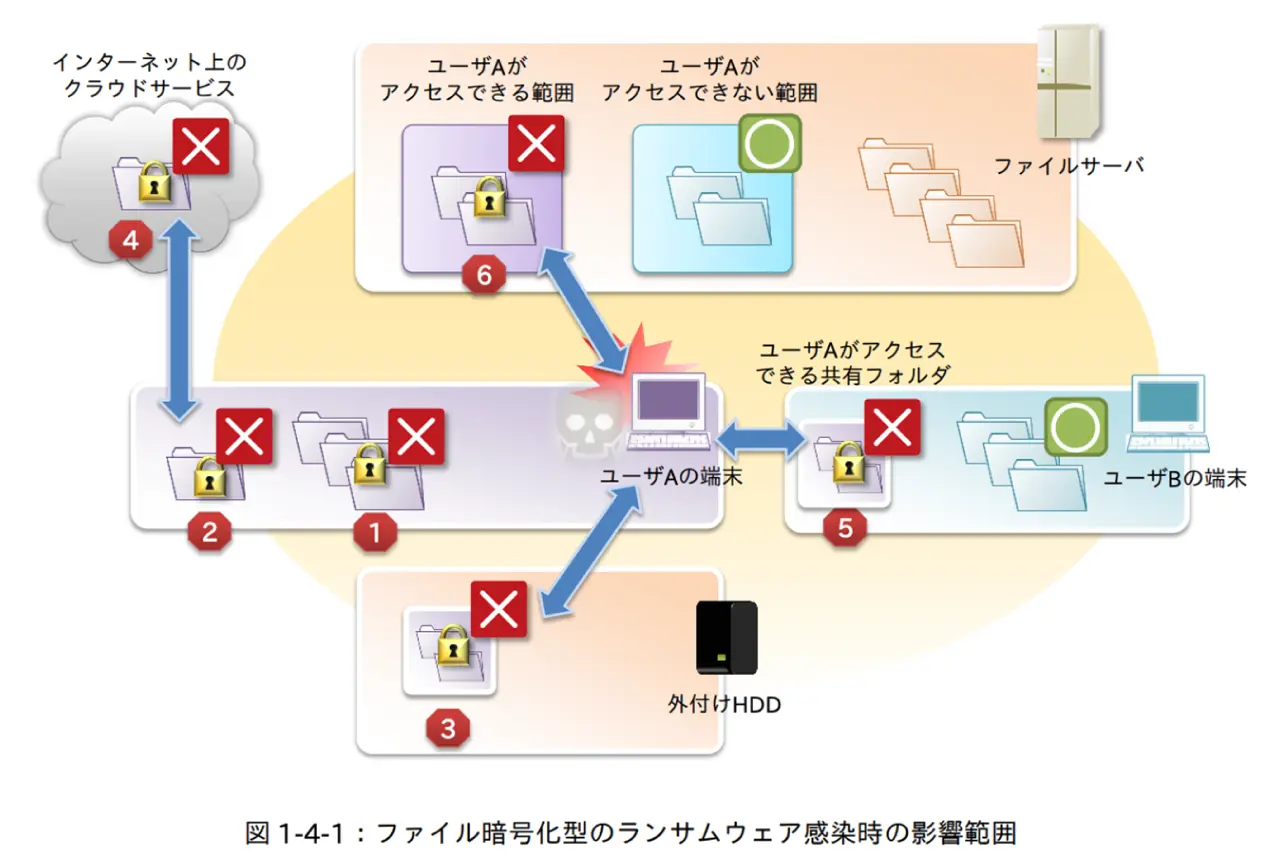

2-1. ランサムウェア攻撃

1つめのリスクは「ランサムウェア攻撃」です。

ランサム(ransom)は“身代金”という意味で、不正プログラムによってデータが暗号化され、解除のための金銭を要求される攻撃です。「身代金要求型不正プログラム」とも呼ばれます。

出典:内閣サイバーセキュリティセンター「インターネットの安全・安心ハンドブック」

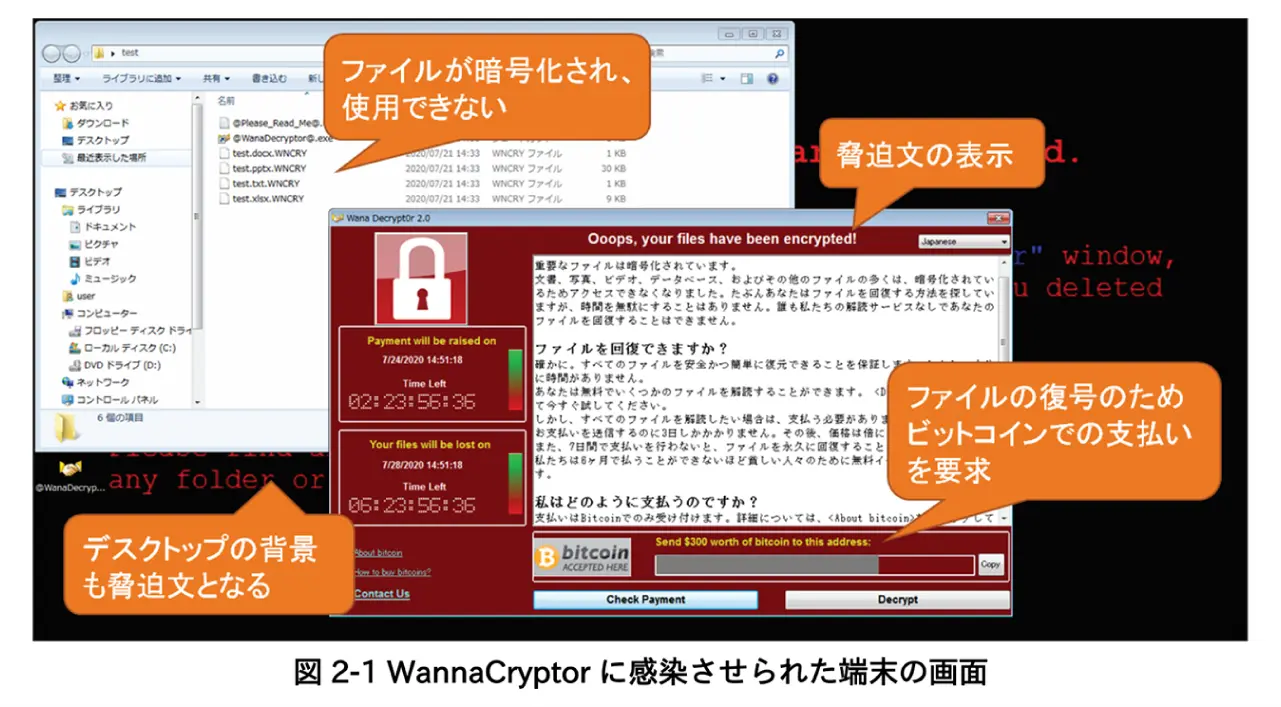

以下は、2017年に世界中で流行したランサムウェアである「WannaCryptor」に感染させられた端末の画面です。

出典:IPA「事業継続を脅かす新たなランサムウェア攻撃について」

ランサムウェア感染時の影響範囲は、インターネット上のクラウドサービスにも及びます(下図の左上)。

実際、総務省の資料には、以下の記述があります。

SOPHOS White Paper(2020年7月)によると、パブリッククラウドを利用している企業の70%が過去一年にマルウェアやランサムウェアの被害を受けたと報告している。

出典:総務省「クラウドサービス提供における 情報セキュリティ対策ガイドライン(第3版)」

ランサムウェア攻撃は、ビジネスに甚大な損害をもたらします。

重要なデータが暗号化され、アクセス不能になるだけでなく、金銭の支払いを強要され、さらには「要求を飲まなければデータを公開する」と脅されるという、二重の脅威に直面します。

この重大性を認識し、ランサムウェアの被害に遭わないように、事前に十分な対処をしなければなりません。

2-2. 不正アクセス

2つめのリスクは「不正アクセス」です。

不正アクセスは、意図的にセキュリティシステムを回避または突破し、利用権限のない者がサーバーやネットワークシステム、データベースなどに無許可で侵入する行為を指します。

出典:総務省「不正アクセスとは?」

クラウド環境においては、その特性上、不正アクセスの手口や対象が多岐にわたります。

インターネットを通じて、世界中どこからでもデータやリソースにアクセスできることは、クラウドの大きな利点です。

しかし、このアクセシビリティ(アクセスのしやすさ)が、不正アクセスのリスクをも増大させる点に注意が必要です。

不正アクセスの手法の一例としては、以下があります。

- パスワードの推測:123456のような平易な組み合わせや、ユーザーの名前・誕生日を含んだもの、広く使用されている文字列などを狙ってパスワードの突破を試みます。

- フィッシング攻撃:偽メールや偽サイトを用いて、ユーザーから情報を搾取します。正規のものと見分けがつかない偽のログインページに誘導し、ログイン情報を入力させる手口がよく見られます。

- エクスプロイト(脆弱性攻撃):システムやソフトウェアのセキュリティ脆弱性を悪用し、システムに侵入します。修正プログラムの適用が遅れている脆弱性が、主要なターゲットとなります。

2-3. インサイダー脅威

3つめのリスクは「インサイダー脅威」です。

ここでいうインサイダー(内部者)とは、組織のリソース(データベースやネットワーク、システムなど)へのアクセス権や知識を持つ人物(または過去に持っていた人物)を指します。

役員・従業員・契約社員など組織のメンバーのほか、退職済みの従業員、システムやソフトウェアを提供するベンダー、修理担当者なども含みます。

インサイダー脅威とは、上記のインサイダーに該当する人物が、業務上許可されたアクセス権や、知り得た内部知識によって、その組織に危害を与えるリスクのことです。

悪意のある意図的な行為だけでなく、不注意などから生じる過失も、インサイダー脅威に含まれます。

参考:CISA「Defining Insider Threats」

【意図的なケース】

- スパイ活動:組織の機密情報や知的財産を不正に収集する。

- サポタージュ(妨害行為):重要データを破壊したりシステムを改造したりするなど、意図的に組織の活動を妨害する。

- 窃盗::組織が保持する物理的またはデジタルの資産を不法に奪う。

- 不正利得:組織の資源を不正に利用して個人的な利益を得る。

- 職場内での嫌がらせや攻撃:組織内の特定の人物に損害を与えることを目的とした行為をする。

- 情報漏えい:許可なく組織の機密情報を外部に漏らす。

【不注意によるケース】

- 情報共有の操作ミス:機密情報をクラウド上の共有ドライブに誤ってアップロードし、不適切なグループと共有する。

- セキュリティ設定の誤り:クラウドサービスのセキュリティ設定を誤って公開に設定し、機密情報がインターネット上でアクセス可能になる。

- パスワード管理の怠り:脆弱なパスワードの使用や、パスワードの共有、定期的な変更の怠りにより、不正アクセスのリスクを高める。

従業員教育やポリシーの策定などを通じて意識向上を図るとともに、インサイダーによる不正行為を許さない、高度なセキュリティ対策の導入が鍵となります。

2-4. シャドーIT

4つめのリスクは「シャドーIT」です。

シャドー(shadow)は「影」という意味ですが、企業が許可していないデバイスやシステム、アプリ・サービスを指します。

たとえば、従業員が自己判断で、会社として公認していないクラウドサービスを業務に利用した場合が該当します。

このような非公式の運用が横行すると、組織としての監視や管理が不十分となり、セキュリティリスクが増大します。

ただし、シャドーITは、基本的には、従業員が業務を効率化しようとする動機からくるものです。

単にシャドーITを禁止するのみならず、シャドーITを利用しなくても効率的に業務が遂行できるよう、環境を整えることも大切です。

詳しくは、「禁止するだけでは防げない、シャドーITを防ぐ対応策とは?」もあわせてご覧ください。

3. クラウドセキュリティ対策の実践 4つのポイント

続いて、具体的なクラウドセキュリティ対策の実践について、4つのポイントを見ていきましょう。

- クラウドサービスの適切な選定

- セキュリティポリシーの策定

- 従業員教育と意識向上

- セキュリティツールの導入

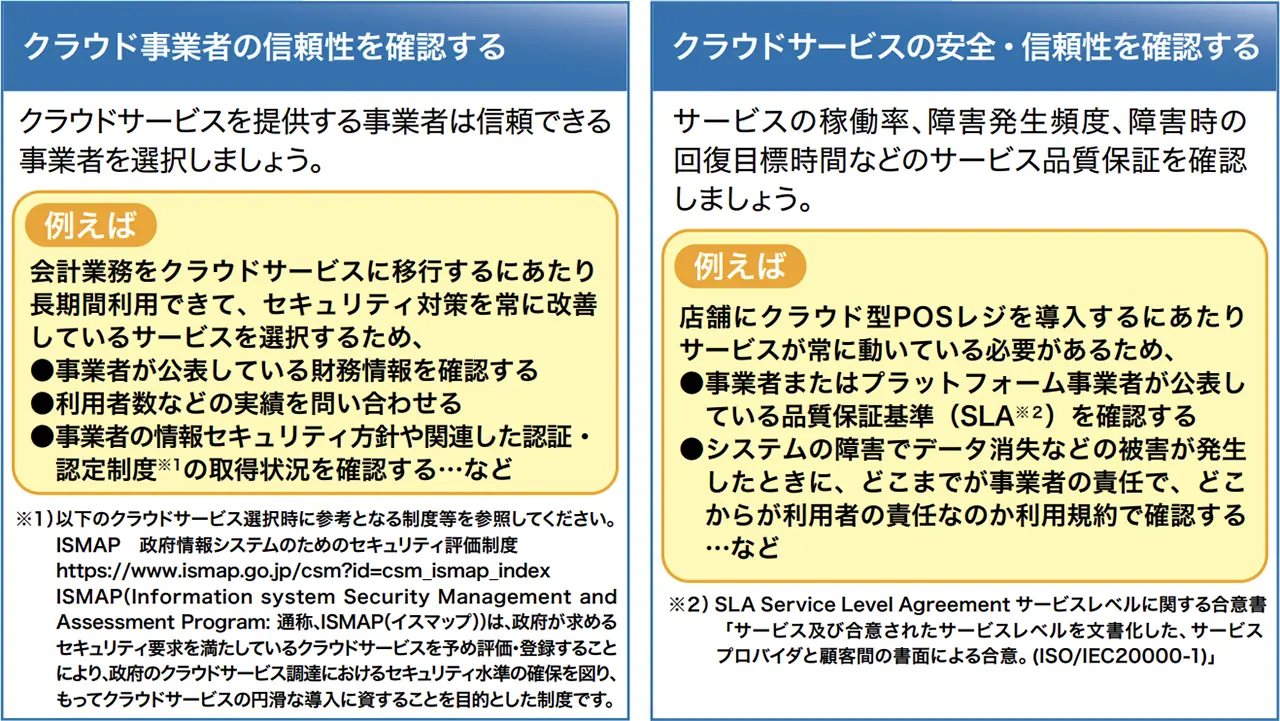

3-1. クラウドサービスの適切な選定

まずは、クラウドサービスを適切に選定します。

クラウド事業者の信頼性を確認すること、およびクラウドサービスの安全・信頼性を確認することが重要です。

出典:IPA「中小企業のためのクラウドサービス安全利用の手引き」

クラウドサービス選択時に参考となる制度として、以下があります。

【クラウドサービス選択時に参考となる制度】

クラウドサービス事業者が適切なデータ保護やセキュリティ対策を実施していることをマークとして表示する制度があります。 いずれもURL記載のページ内でそれぞれの条件を満たすサービスが紹介されており、選定時の参考として利用することができます。

通常のISMS(JIS Q 27001) 認証に加えて、クラウドサービス固有の管理策 (ISO/IEC 27017)が適切に導入、実施されていることを認証するものです。

クラウドサービス事業者が基本的な要件を満たす情報セキュリティ対策を実施していることを監査し、その結果をCSマークの表示許諾を通じて利用者に対し、安全性が確保されていることを公開する制度です。外部監査と内部監査で「ゴールド」と「シルバー」の2種類があります。

安全・信頼性に係る比較・評価・選択を行うために必要な情報を、クラウドサービス事業者が開示をしていることを認定する制度です。クラウドで扱う情報や環境の種類に応じて、「医療情報」「特定個人情報」「IoTクラウド」「データセンター」など合計7種類の認定マークが定められています。

ISMAP(Information system Security Management and Assessment Program:通称、ISMAP(イスマップ))は、政府が求めるセキュリティ要求を満たしているクラウドサービスを予め評価・登録することにより、政府のクラウドサービス調達におけるセキュリティ水準の確保を図り、もってクラウドサービスの円滑な導入に資することを目的とした制度です。

出典:IPA「中小企業のためのクラウドサービス安全利用の手引き」

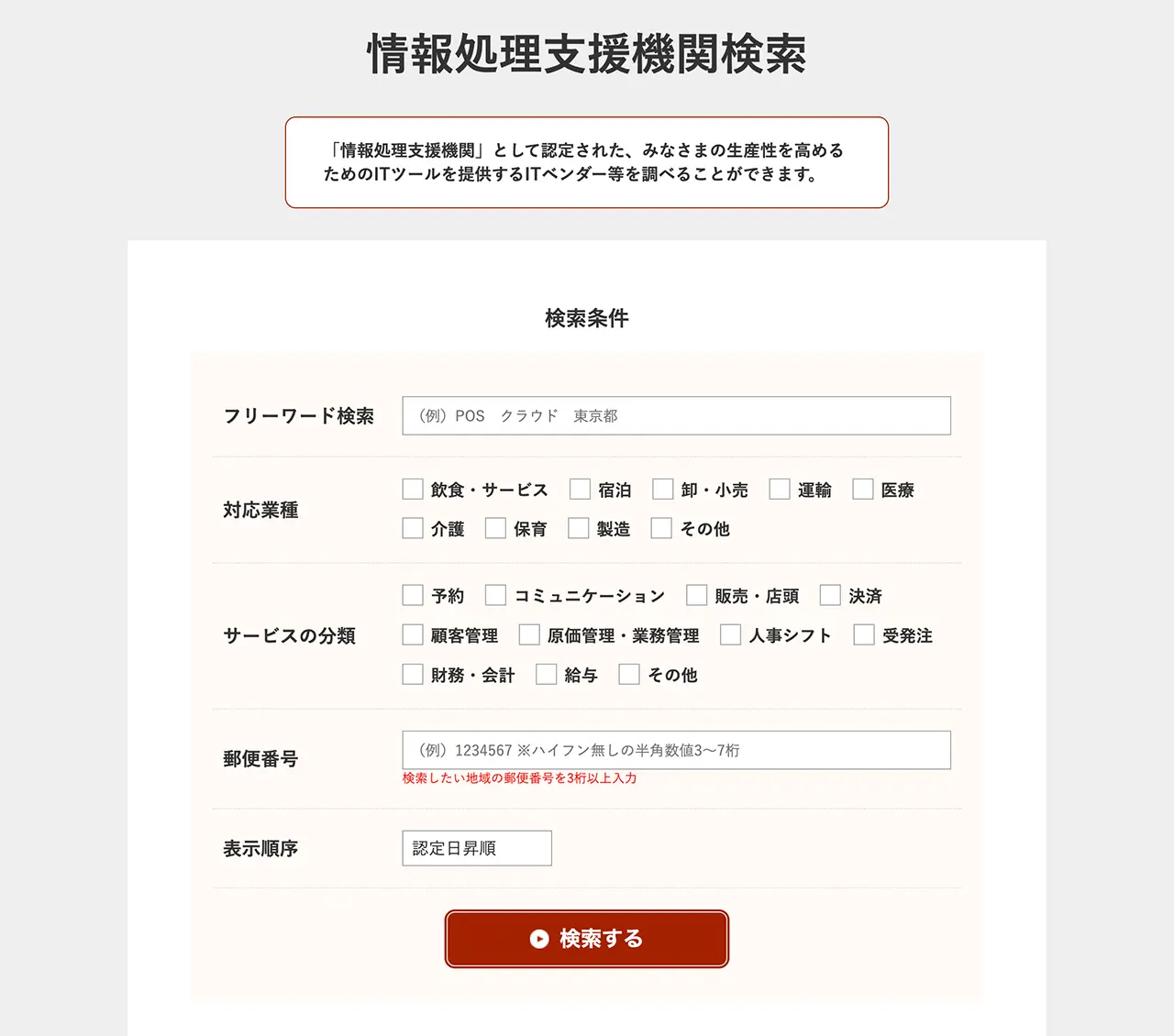

特定の事業者のセキュリティ対策を確認するうえでは、中小企業庁が公開している「Smart SME Supporter 情報処理支援機関検索」が便利です。

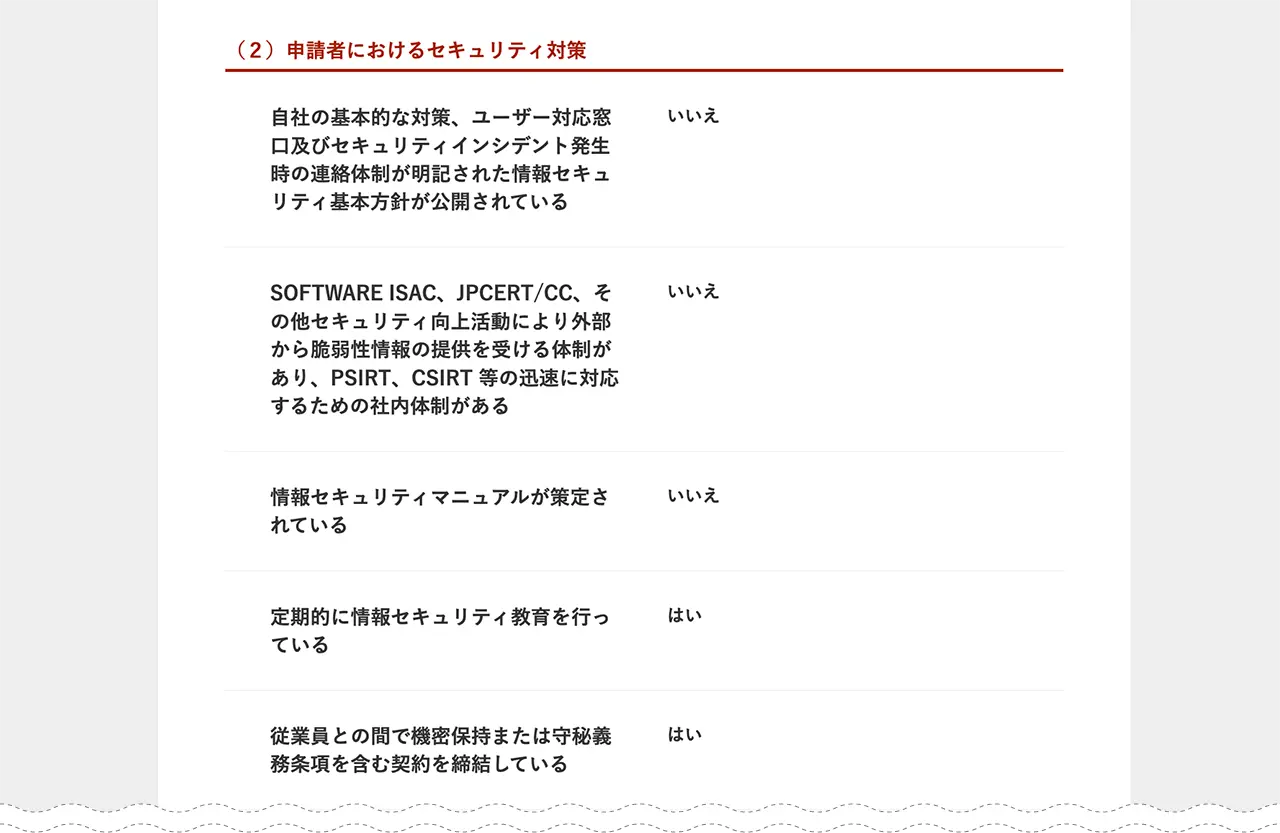

社名などで検索すると、以下のように、当該事業者が行っているセキュリティ対策を確認できます。

3-2. セキュリティポリシーの策定

クラウド環境に適応したセキュリティポリシーの策定は、セキュリティ上の課題に対し、効果的に対応するために欠かせません。

明確なガイドラインを設けることで、従業員にセキュリティの重要性を理解してもらい、適切な行動を促せるようになります。

【セキュリティポリシー策定の要素】

- データ分類:機密性の高いデータを特定し、保護レベルを定めます。どのデータが重要かを明確にし、適切な保護措置を施します。

- アクセス権限管理:最小権限の原則(業務に必要な必要最低限の権限のみ付与する原則)に基づき、アクセス権を付与します。不正アクセスのリスクを減らすために、細かく権限を設定します。

- パスワードポリシー:強力なパスワードの設定と、定期的な更新を義務づけます。強力なパスワードとして守るべきルールや更新頻度についてのガイドラインを策定します。

- インシデント対応プロセス:セキュリティインシデントが発生した場合の対応手順を定めます。迅速かつ効果的な対応を可能にするため、事前に役割と責任を明確にします。

セキュリティポリシーの具体的な導入手順は、総務省「情報セキュリティポリシーの導入と運用」にて詳しく解説されています。

3-3. 従業員教育と意識向上

クラウドセキュリティを確保するには、技術的な対策と同様に、従業員の意識と行動が重要な鍵となります。

【従業員教育の重要ポイント】

- フィッシング対策:フィッシング詐欺の手口とそれを見分ける方法を学びます。実際のフィッシングメールの例を用いて、従業員の判断能力を養います。

- マルウェアの防御:不審なメールやリンクからマルウェアがどのように拡散するか、そしてその予防策について学びます。

- パスワード管理の強化:強力なパスワードの作成方法や、パスワードの定期的な変更がなぜ必要なのか、理解を深めます。

- セキュリティポリシーの周知:組織のセキュリティポリシーを従業員に周知徹底します。ポリシー違反のリスクと影響についても浸透させます。

- インシデント報告の促進:セキュリティインシデントや不審な活動を見かけた際の報告プロセスを明確にし、積極的な報告を奨励します。

従業員に対するセキュリティ教育は、一度きりの取り組みではなく、継続的なプロセスとして捉える必要があります。

新たな脅威が常に出現するため、教育プログラムもこれに合わせて更新し、従業員の知識を常に最新の状態に保つことが求められます。

3-4. セキュリティツールの導入

さらにクラウドセキュリティを強化するためには、テクノロジーの導入を検討します。

侵入検知システムやデータ損失防止ソリューションなど、組織のニーズに合ったツールを選択し、導入することが重要です。

以下に、クラウドセキュリティの強化に有益なテクノロジーの一例をご紹介します。

【認証強化】

マルチファクタ認証(MFA):複数の認証手段を組み合わせることで、セキュリティを大幅に強化します。不正アクセスのリスクを減少させる効果があります。

【データ保護】

データ損失防止(DLP):企業の機密データが外部に漏れないようにするため、データの流出を防ぐソリューションです。データの移動を監視し、機密情報の不正送信を阻止します。

【脅威検出】

- 侵入検知システム(IDS):ネットワーク上の異常な活動や攻撃の試みを検出し、警告するシステムです。早期に不正アクセスを特定することが可能です。

- 侵入防止システム(IPS):IDSの機能に加えて、不正と判断されたトラフィックをリアルタイムで遮断します。積極的な攻撃防御に役立ちます。

- エンドポイント検出対応(EDR):クラウドに接続されるデバイスに対する脅威を検出・調査・対応する機能を備え、エンドポイントのセキュリティを強化します。

- セキュリティ情報およびイベント管理(SIEM):セキュリティ関連データを一元的に収集・分析し、脅威を検出します。複雑なセキュリティ環境の監視に適しています。

【クラウドセキュリティ】

- クラウドワークロード保護プラットフォーム(CWPP):クラウド上で動作する様々なプログラムやアプリのセキュリティを専門的に守るツールです。仮想マシンやコンテナといったクラウドのリソースを幅広く保護します。

- クラウドセキュリティポスチャ管理(CSPM):クラウドのセキュリティ状態を継続的に監視し、設定ミスやルール違反を自動で検出して修正します。セキュリティ管理の自動化に貢献するツールです。

- クラウドアクセスセキュリティブローカー(CASB):クラウドサービスとユーザーとの間で、セキュリティポリシーの適用をサポートする役割を果たします。可視化・脅威検出・データ保護機能を備えています。

【運用支援】

マネージドセキュリティサービス:セキュリティ運用を専門業者に委託し、監視やインシデント対応を行います。リソースが限られている組織にとって有益です。

最後の「マネージドセキュリティサービス」については、以下に続きます。

4. より高度なセキュリティ対策を実現するために

さらにセキュリティ対策を強化するためには、専門的な知識と技術が必要です。

弊社クエストでは、最新事情をキャッチアップしながら、独自のセキュリティ監視センター(SOC)内の専門のセキュリティアナリストによる、セキュリティログの監視分析およびセキュリティ製品の導入、運用・監視などのコンサルティング含めたサービスをワンストップでご提供します。長年培ってきたノウハウを生かして高品質でありながら低価格なサービスを実現します。

セキュリティ運用を、セキュリティの専門家にお任せいただくことで、高度なセキュリティを効率的に実現できます。

詳しくは「Q-SOC:クエスト セキュリティ オペレーション センター」のページをご覧ください。

5. まとめ

本記事では「クラウドにおけるセキュリティ対策」をテーマに解説しました。要点をまとめておきましょう。

クラウド環境における代表的なセキュリティリスクとして、以下が挙げられます。

- ランサムウェア攻撃

- 不正アクセス

- インサイダー脅威

- シャドーIT

クラウドセキュリティ対策の実践として4つのポイントをご紹介しました。

- クラウドサービスの適切な選定

- セキュリティポリシーの策定

- 従業員教育と意識向上

- セキュリティツールの導入

より高度なセキュリティ対策を実現するためには、セキュリティのプロである専門会社への委託をご検討ください。

クラウド環境におけるセキュリティリスクを最小限に抑え、安全なクラウド利用を実現していきましょう。