目次

「セキュリティ対策をもっと強化したいけれど、実際に何をすればいいのだろうか?」

と悩む企業担当者が増えています。

デジタル化が進む現代において、情報セキュリティは企業活動の基盤となる部分です。セキュリティ対策を怠ると、さまざまなリスクに直面する可能性が高まります。

本記事では、2024年に企業が取り組むべきセキュリティ対策の実践ポイントを、基礎知識から最新の脅威、実践的なプロセスまで詳しく解説します。

セキュリティ対策の重要性を再認識し、自社のセキュリティを向上させるために、お役立てください。

「人件費がかかる」「監視体制の維持が難しい」そんな課題はありませんか?Q-SOCなら、貴社に代わって24時間365日常時監視を実現します。ぜひ一度お気軽にご相談ください。

1. 企業のセキュリティ対策の基礎知識

企業におけるセキュリティ対策は、企業が保有しているさまざま情報資産を守り、事業の持続性を確保するために、必要不可欠です。

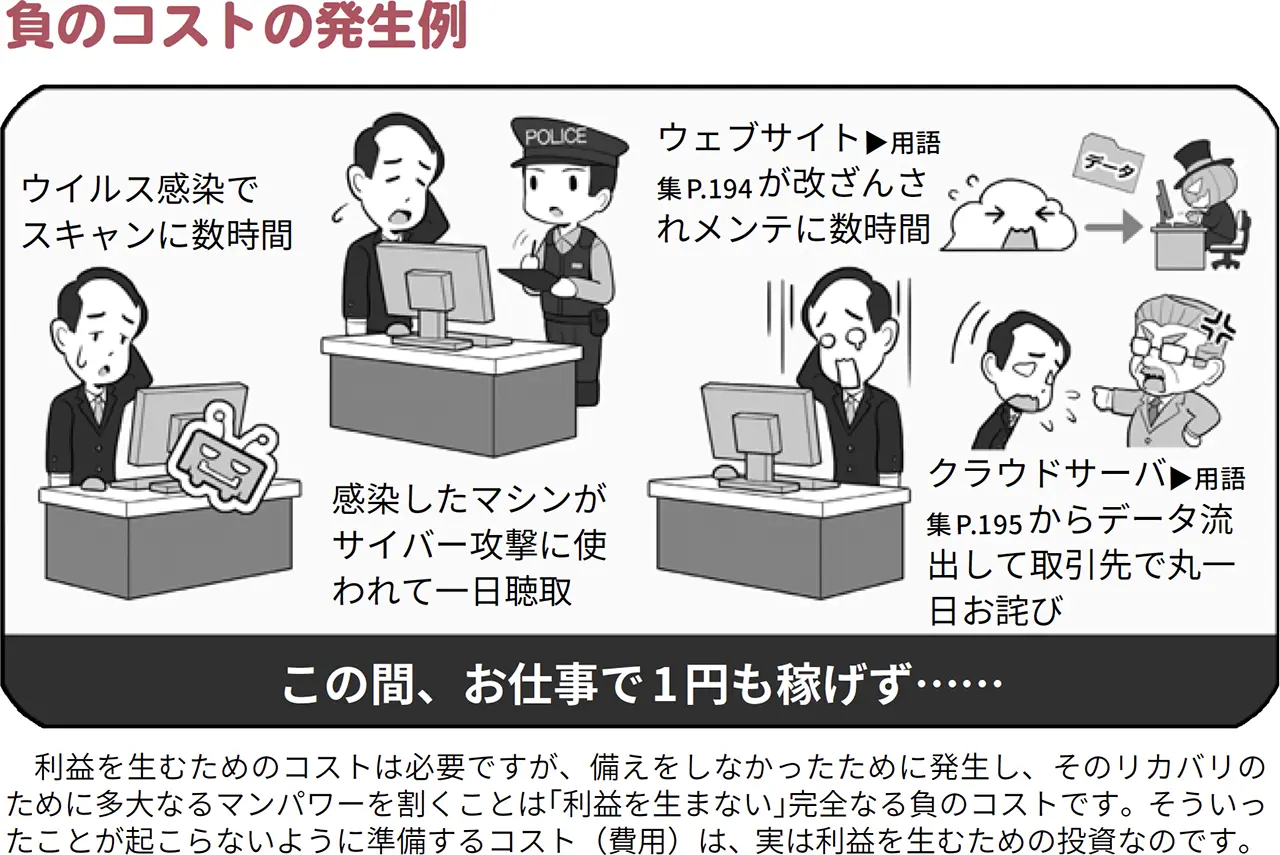

サイバー攻撃やデータ漏えいは、財務的損失、顧客信頼の低下、法的責任など、負のコストを企業にもたらします。

まずは企業のセキュリティ対策の基礎知識から、見ていきましょう。

1-1. 負のコストを発生させないためにセキュリティ対策は重要

サイバー攻撃や情報漏えいは、企業に計り知れない損害を与える可能性があります。

顧客情報が外部に漏れた場合、その情報が犯罪に利用される可能性があります。また、企業の信頼性が損なわれ、長期的な顧客離れを招くケースもあるでしょう。

一方、そこまでの甚大な被害でなくとも、負のコストが生じる点は、見落としがちなところです。

出典:内閣サイバーセキュリティセンター「インターネットの安全・安心ハンドブック」

たとえば、「ウイルス感染で、スキャンに数時間」というだけでも、業務上は大きなロスとなります。

セキュリティ対策を怠れば、企業の生産性が著しく落ちることを、十分に念頭に置くことが大切です。

1-2. セキュリティ対策への投資は必要経費

セキュリティ対策への投資は、売上を直接的に押し上げる類いの投資ではないため、後回しにされがちです。

しかしながら、内閣サイバーセキュリティセンター(NISC)のガイドブックでは、以下のとおり指摘されています。

〈セキュリティ対策が不十分なIT投資は、不必要な「負のコスト」を発生させる可能性があり、予期しない下ブレを起こす原因を抱えていますので、健全な投資とは言えません〉

出典:内閣サイバーセキュリティセンター「インターネットの安全・安心ハンドブック」

セキュリティ対策には、一定の人的リソースや費用が必要となります。これは、経営上必須と割り切って、準備しなければなりません。

単なるコストではなく、企業価値を守るための重要な投資であると理解を深めることが、経営戦略の観点から非常に重要です。

1-3. 5分でできる情報セキュリティ自社診断

では、「何からセキュリティ対策を始めるか?」という点ですが、“最初の一歩”としてご紹介したいのが、「5分でできる情報セキュリティ自社診断」です。

情報処理推進機構セキュリティセンター(IPA)が公開しているもので、「5分でできる!自社診断 設問に回答(IPA)」のページにて、25問に回答すると、診断結果が表示されます。

診断内容の部分のみ、見やすくテキストにすると、以下のとおりです。

【Part1:基本的対策】

- パソコンやスマホなど情報機器の OS やソフトウェアは常に最新の状態にしていますか?

- パソコンやスマホなどにはウイルス対策ソフトを導入し、ウイルス定義ファイル(コンピュータウイルスを検出するためのデータベースファイル「パターンファイル」とも呼ばれる) は最新の状態にしていますか?

- パスワードは破られにくい「長く」「複雑な」パスワードを設定していますか?

- 重要情報(営業秘密など事業に必要で組織にとって価値のある情報や顧客や従業員の個人情報など管理責任を伴う情報のこと)に対する適切なアクセス制限を行っていますか?

- 新たな脅威や攻撃の手口を知り対策を社内共有する仕組みはできていますか?

【Part2:従業員としての対策】

- 電子メールの添付ファイルや本文中の URLリンクを介したウイルス感染に気をつけていますか?

- 電子メールや FAX の宛先の送信ミスを防ぐ取り組みを実施していますか?

- 重要情報は電子メール本文に書くのではなく、添付するファイルに書いてパスワードなどで保護していますか?

- 無線 LAN を安全に使うために適切な暗号化方式を設定するなどの対策をしていますか?

- インターネットを介したウイルス感染や SNS への書き込みなどのトラブルへの対策をしていますか?

- パソコンやサーバーのウイルス感染、故障や誤操作による重要情報の消失に備えてバックアップを取得していますか?

- 紛失や盗難を防止するため、重要情報が記載された書類や電子媒体は机上に放置せず、書庫などに安全に保管していますか?

- 重要情報が記載された書類や電子媒体を持ち出す時は、盗難や紛失の対策をしていますか?

- 離席時にパソコン画面の覗き見や勝手な操作ができないようにしていますか?

- 関係者以外の事務所への立ち入りを制限していますか?

- 退社時にノートパソコンや備品を施錠保管するなど盗難防止対策をしていますか?

- 事務所が無人になる時の施錠忘れ対策を実施していますか?

- 重要情報が記載された書類や重要なデータが保存された媒体を破棄する時は、復元できないようにしていますか?

【Part3:組織としての対策】

- 従業員に守秘義務を理解してもらい、業務上知り得た情報を外部に漏らさないなどのルールを守らせていますか?

- 従業員にセキュリティに関する教育や注意喚起を行っていますか?

- 個人所有の情報機器を業務で利用する場合のセキュリティ対策を明確にしていますか?

- 重要情報の授受を伴う取引先との契約書には、秘密保持条項を規定していますか?

- クラウドサービスやウェブサイトの運用などで利用する外部サービスは、安全・信頼性を把握して選定していますか?

- セキュリティ事故が発生した場合に備え、緊急時の体制整備や対応手順を作成するなど準備をしていますか?

- 情報セキュリティ対策(上記1~24など)をルール化し、従業員に明示していますか?

まずは、上記の25項目について、「すべて実施している」と答えられるように実行していくことが、セキュリティ対策のスタートラインとなります。

基本的な取り組みは、IPA「中小企業の情報セキュリティ対策ガイドライン」に沿って行うと体系的に進められます。

以下は同ガイドラインからの引用です。

詳しくはIPA「中小企業の情報セキュリティ対策ガイドライン」よりご確認ください。

2. 【2024年】企業が気を付けたいセキュリティ脅威と対策

続いて、企業が気を付けたいセキュリティ脅威について、具体的に見ていきましょう。

セキュリティの脅威は日々変化していますので、2024年における最新の脅威を把握することが大切です。

IPAは、毎年「情報セキュリティ10大脅威」を公表しています。組織における脅威の2024年版は下表のとおりです。

| 順位 | 「組織」向け脅威 | 初選出年 |

10大脅威での

取り扱い

(2016年以降)

|

|

1

|

ランサムウェアによる被害

|

2016年

|

9年連続9回目

|

|

2

|

サプライチェーンの弱点を悪用した攻撃

|

2019年

|

6年連続6回目

|

|

3

|

内部不正による情報漏えい等の被害

|

2016年

|

9年連続9回目

|

|

4

|

標的型攻撃による機密情報の窃取

|

2016年

|

9年連続9回目

|

|

5

|

修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)

|

2022年

|

3年連続3回目

|

|

6

|

不注意による情報漏えい等の被害

|

2016年

|

6年連続7回目

|

|

7

|

脆弱性対策情報の公開に伴う悪用増加

|

2016年

|

4年連続7回目

|

|

8

|

ビジネスメール詐欺による金銭被害

|

2018年

|

7年連続7回目

|

|

9

|

テレワーク等のニューノーマルな働き方を狙った攻撃

|

2021年

|

4年連続4回目

|

|

10

|

犯罪のビジネス化(アンダーグラウンドサービス)

|

2017年

|

2年連続4回目

|

出典:IPA「情報セキュリティ10大脅威 2024」

なお、本記事でご紹介するのは“情報セキュリティ10大脅威 2024[組織]”となります。

※同じく[個人]版も存在し、個人については「セキュリティ対策」にて取り上げています。あわせてご覧ください。

以下では組織に対する10の脅威を解説しながら、その対策についてもご紹介します。

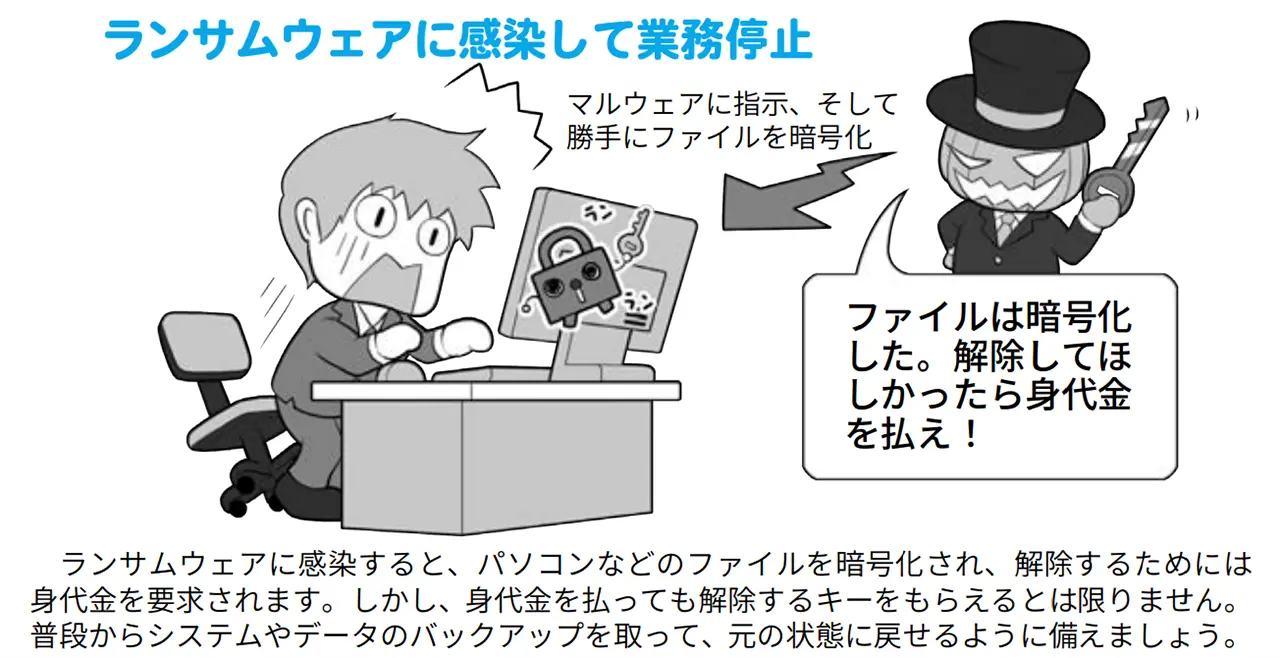

2-1. ランサムウェアによる被害

1つめのセキュリティ脅威は「ランサムウェアによる被害」です。

ランサムウェアとは、マルウェア(不正プログラム)の一種で、“身代金要求型不正プログラム”とも呼ばれます。

感染したパソコンのロックや暗号化により、データを使用不能な状態にして“人質”にとり、それらの復旧と引き換えに、費用(身代金)を請求する、という犯罪です。

出典:内閣サイバーセキュリティセンター「インターネットの安全・安心ハンドブック」

要求に応じないと、「不正に取得したファイルを公開する」と脅されるケースもあります。

【ランサムウェアによる被害の具体例】

- データの暗号化:経営に不可欠なデータが暗号化され、使用不能に陥ります。顧客データ、技術情報、内部通信など、あらゆる種類のデータが対象になり得ます。

- 業務の中断:データへのアクセスが遮断されることで、日常業務が大幅に妨げられます。事業の一時停止を余儀なくされることもあります。

- 身代金の要求:攻撃者はデータ復旧と引き換えに身代金を要求しますが、支払いが解決を保証するわけではありません。多額の金銭を失いながら、データを取り戻せない場合も少なくありません。

- 信頼性の損失:顧客やパートナー企業のデータが影響を受けた場合、企業の信頼性に重大なダメージを与えます。長期的なビジネスへの影響として深刻です。

具体的な手口として増えているのは、VPN機器をはじめとするネットワーク機器のインフラの脆弱性を狙った侵入です。

____________________________________________

【参考:ランサムウェアの手口】

従来のランサムウェアは、不特定多数の利用者を狙って電子メールを送信するといった手口が一般的でしたが、最近では、企業等のVPN機器をはじめとするネットワーク機器のインフラのぜい弱性を狙って侵入する手口が多くみられます。 また、データの暗号化のみならず、データを窃取した上、企業等に対し「対価を支払わなければ当該データを公開する」などと要求する二重恐喝(ダブルエクストーション)という手口も確認されています。

出典:警察庁「ランサムウェア被害防止対策」

____________________________________________

ランサムウェアによる被害を被れば困難な状況に陥りますので、事前に防衛することが非常に重要です。

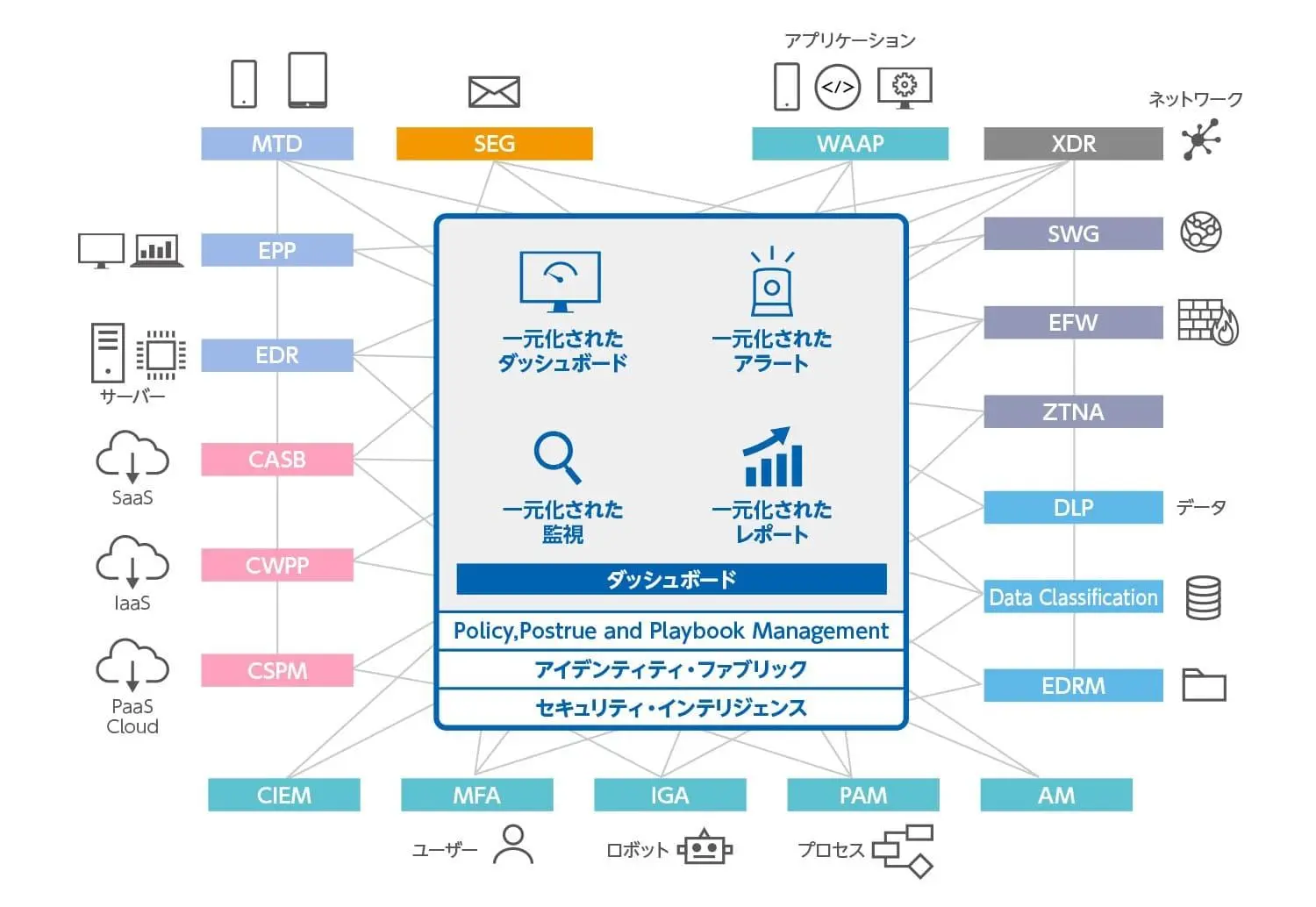

企業のネットワークセキュリティを強化するために、「SASE」と「サイバーセキュリティメッシュ」が効果的な手段です。SASEは、場所を問わず安全なアクセスを提供するクラウドベースのアプローチです。サイバーセキュリティメッシュは、セキュリティを分散させて、どこからのアクセスも保護することを目指します。これらは、企業がどこからでも安全にデジタル資産にアクセスできるようにするために重要です。

※ガートナー社の資料を基に作成

出典:サイバーセキュリティをより強固にする最新アプローチ“サイバーセキュリティ・メッシュ”とは

上記について詳しくは、「サイバーセキュリティをより強固にする最新アプローチ“サイバーセキュリティ・メッシュ”とは」をご覧ください。

また、万が一、ランサムウェアの被害に遭ったとしても、人質となったデータのバックアップがあれば、被害を最小限に抑えられます。バックアップは常にしておきましょう。

2-2. サプライチェーンの弱点を悪用した攻撃

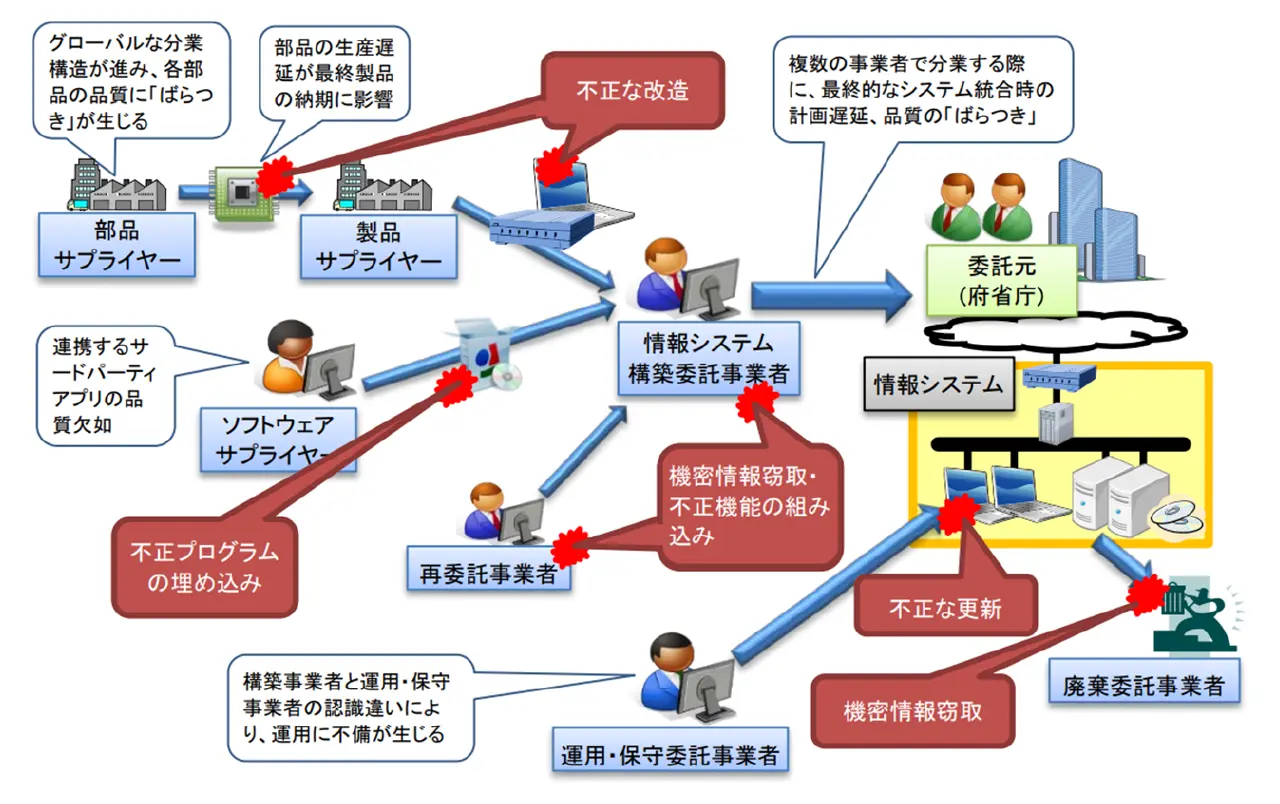

2つめのセキュリティ脅威は「サプライチェーンの弱点を悪用した攻撃」です。

この種の攻撃では、攻撃者が企業間の信頼関係を利用し、間接的に目標とする企業のシステムに侵入します。

具体的には、セキュリティ対策が不十分なサプライヤーやパートナー企業が攻撃の入り口となります。

【サプライチェーン攻撃の具体例】

- ネットワークへの不正アクセス:サプライヤーを経由して、企業の内部ネットワークに侵入し、機密情報を盗み出せる状態を作ります。このような侵入は、長期間にわたって未検出のままとなることがあります。

- マルウェアの拡散:攻撃者は、サプライチェーン内にマルウェアを仕込みます。企業間で共有される文書やソフトウェアを通じて拡散を狙います。

出典:内閣サイバーセキュリティセンター「外部委託等における情報セキュリティ上のサプライチェーン・リスク対応のための仕様書策定手引書」

サプライチェーン攻撃の被害を防ぐためには、サプライチェーン全体のセキュリティ基準を向上させなければなりません。

加えて、個人情報を取り扱う業務を外部委託する場合には、取引先の監督を徹底する必要があります。

具体的には、以下が義務づけられます。

- プライバシーマークを取得するなど、きちんと個人情報を取り扱える能力のある業者を選定すること

- 取扱の内容を契約書に明記すること

- 契約の内容が守られているか定期的に監査すること

- 業務委託先が外国に設置したサーバーで顧客データを取り扱う場合は、どのような安全管理措置が講じられているかについて明示して監査すること

2-3. 内部不正による情報漏えい等の被害

3つめのセキュリティ脅威は「内部不正による情報漏えい等の被害」です。

内部不正による情報漏えいは、企業が直面するセキュリティ上の脅威のなかでも、とくに厄介なものです。近年の事例としては、以下があります。

<事例1:転職者による情報漏えいの事例>

A寿司チェーン社長、 転職先に営業秘密持出し

- A寿司チェーン元社長は、2014年〜2017年B同業他社の取締役、 その後、 B同グループ会社の社長

- 2020年10月 B社の顧客名簿や各店舗仕入れ値等のデータ持ち出し (アクセス権を持つ元部下メール)

- 2020年11月 A社顧問、2021年2月 A社社長就任

- 2023年5月 「懲役3年、執行猶予4年、罰金200万円」 判決 (東京地裁 )

<事例2:保守委託事業者による顧客情報の不正利用事例>

システム保守委託先の社員が不正利用

- 2021年3月 証券会社M社のシステムの保守を委託されていた企業S社の元従業員が、証券会社の顧客情報を不正に取得、使用したとして逮捕

- M社本番環境から顧客情報ファイルを抽出して私用メールアドレスへ送付 顧客12人のID、パスワード、暗証番号等を不正利用し、有価証券の売却や現金の不正出金被害総額は約2億円弱

- 2022年1月 「懲役4年6月」の実刑判決(東京地裁)

出典:IPA「サイバーセキュリティ対策・内部不正防止対策 第9回営業秘密官民フォーラム」

具体的な対策は、IPAの「組織における内部不正防止ガイドライン」が、非常に詳しく有益です。

【基本5原則】

- 犯行を難しくする(やりにくくする):対策を強化することで犯罪行為を難しくする

- 捕まるリスクを高める(やると見つかる):管理や監視を強化することで捕まるリスクを高める

- 犯行の見返りを減らす(割に合わない):標的を隠す/排除する、利益を得にくくすることで犯行を防ぐ

- 犯行の誘因を減らす(その気にさせない):犯罪を行う気持ちにさせないことで犯行を抑止する

- 犯罪の弁明をさせない(言い訳させない):犯行者による自らの行為の正当化理由を排除する

出典:IPA「組織における内部不正防止ガイドライン」

上記の詳細は「組織における内部不正防止ガイドライン」より、ご確認ください。

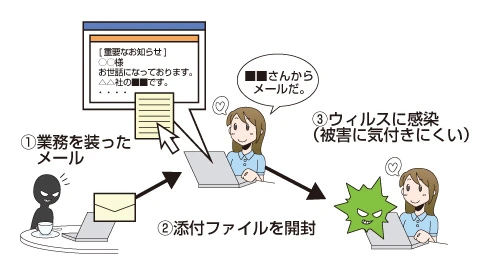

2-4. 標的型攻撃による機密情報の窃取

4つめのセキュリティ脅威は「標的型攻撃による機密情報の窃取」です。

標的型攻撃は、特定の組織や個人を狙った攻撃です。業務関連のメールを装ったウイルス付きメール(標的型攻撃メール)を送付する手口が知られています。

総務省のサイトでは、

〈標的型攻撃は、狙われた組織向けに巧妙に作り込まれているため、完璧な防御対策を立てることは困難であるのが現状〉

と解説されています(出典:総務省「標的型攻撃への対策」)。

被害を防ぐためには、以下を総合的に行う必要があります。

- 攻撃の侵入を防ぐ対策:メールフィルタリング、ウイルス対策ソフトの活用、従業員教育、ソフトウェアの更新とバッチ管理など

- 侵入された場合に素早く検知する対策:異常行動検知システムの導入、定期的なセキュリティ監査と脆弱性スキャンなど

- 検知した場合に素早く対処する対策:インシデント対応計画の策定、インシデント対応チームの設置、データのバックアップと復旧計画

参考:総務省「標的型攻撃への対策」

標的型攻撃はその性質上、一般的なセキュリティ対策だけでは完全に対処できないことがあります。したがって、組織は常に最新の脅威情報に注意を払い、セキュリティ対策を進化させ続けなければなりません。

より確実に対策するためには、セキュリティ専門会社に依頼した、高度なセキュリティ対策を検討することが有益です。

高度なセキュリティ対策について詳しくはQ-SOC:クエスト セキュリティ オペレーション センターのページをご確認ください。

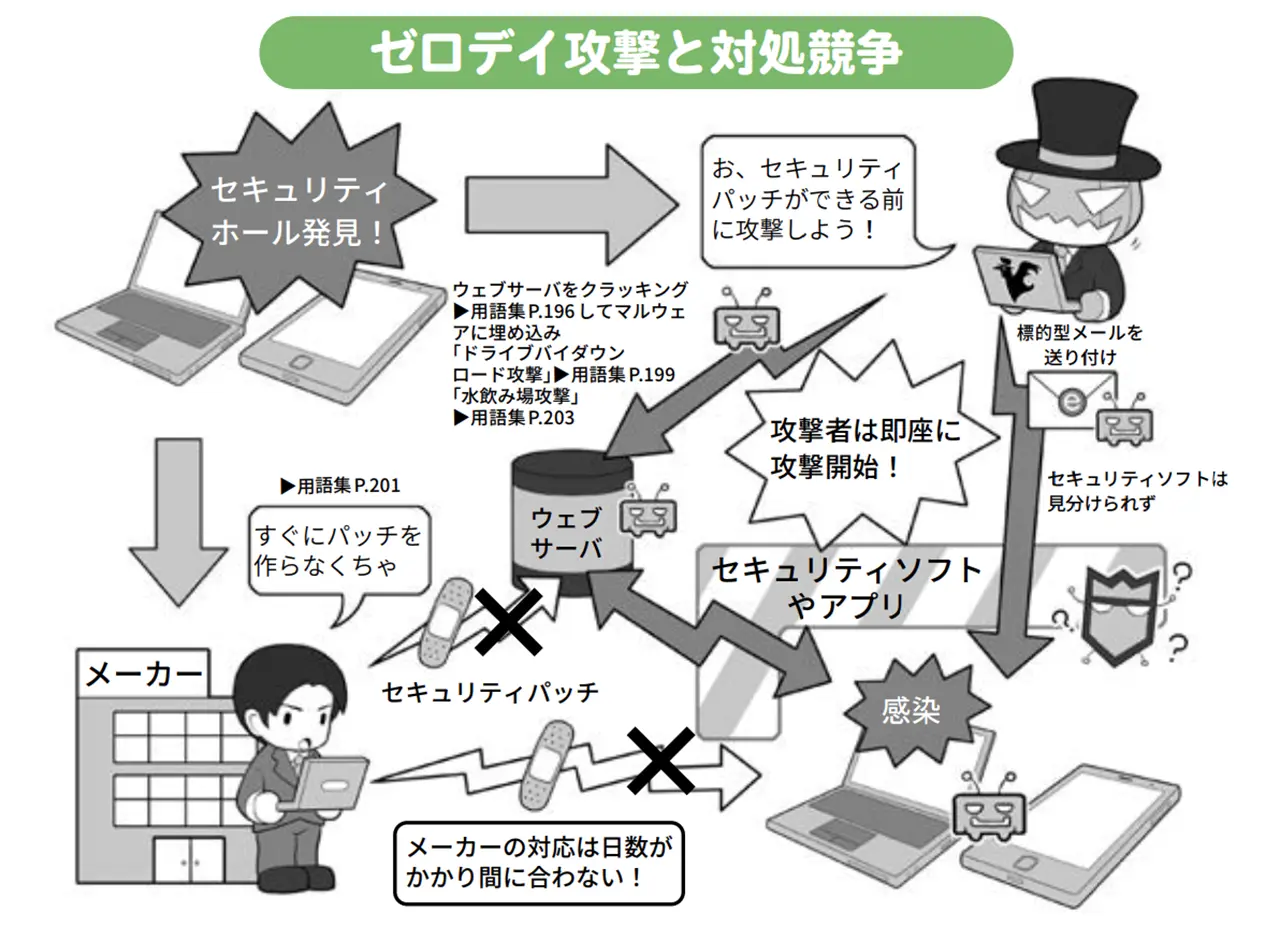

2-5. 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)

5つめのセキュリティ脅威は「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」です。

ゼロデイ攻撃は、サイバーセキュリティの分野で最も難しい課題のひとつです。

ソフトウェアの未知の脆弱性、つまりまだ公開されていない、あるいは修正されていないセキュリティ上の欠陥を悪用した攻撃です。

攻撃者は、脆弱性を利用してシステムに侵入し、データを盗み出したり、システムを乗っ取ったりします。

出典:内閣サイバーセキュリティセンター「インターネットの安全・安心ハンドブック」

総務省のサイトでは、

〈脆弱性が公開されてから、メーカーが対応策を検討して修正プログラムを開発することも多いため、完全な対策は困難と言わざるを得ません〉

と解説されています(出典:総務省「脆弱性(ぜいじゃくせい)とは?」)。

OSやソフトウェアのアップデートを迅速に行い、常に最新バージョンで使用することは基本の対策です。

ただし、ゼロデイ攻撃の場合は、最新バージョンでも、まだ修正されていない欠陥が狙われます。

OSやソフトウェアにおいて脆弱性の情報が公開された際は、その内容を確認し、修正プログラムが適用されるまでの間は十分に警戒する必要があります。

具体的には、以下の対策が考えられます。

- セキュリティ情報の迅速な把握:ソフトウェア開発元や国内外のセキュリティ機関からの最新情報を常にチェックし、脆弱性関連情報を迅速に把握します。

- ネットワーク分離とアクセス制限の強化:脆弱性を悪用されるリスクを減らすために、重要なシステムをネットワークから分離するか、アクセスを厳しく制限します。

より強固にゼロデイ攻撃を阻止するためには、一例として、サイバー攻撃の予兆の検知や侵入後の影響範囲の特定、ネットワークの可視化とトラフィックの監視といった施策が求められます。また、セキュリティ対策の全般的な管理と監視を外部に委託し、専門的な支援を受ける施策も有効です。

クエストではネットワーク上を流れる通信やアプリケーションを可視化し、トラフィックの傾向を分析して、マルウェアの侵入や活動を未然に防いだり、端末の振る舞いから感染を検知し、通信をブロックするパロアルトネットワークス PAシリーズ等の次世代ファイアーウォールの提案・導入支援を行っています。また、組織全体のセキュリティ強化の支援サービスを提供しており、セキュリティイベントの監視・分析、インシデント対応を提供しています。

詳しくは

「Q-SOC:クエスト セキュリティ オペレーション センター」をご覧ください。

2-6. 不注意による情報漏えい等の被害

6つめのセキュリティ脅威は「不注意による情報漏えい等の被害」です。

従業員の情報リテラシーの低さや、組織の管理体制の不備が原因で起きるもので、例を挙げると以下のとおりです。

・重要情報をカバンで持ち出し、カバンを紛失して漏えいする

・宛先の確認が不十分なままメールを送信し、誤送信する

・体調不良や急ぎの要件による注意散漫で紛失や作業ミスをする

攻撃者が、誤送信を想定した偽メールアドレスを準備しているケースもあります(組織が利用しているドメインと似たようなドメインのメールアドレスを準備される)。

そのような場合には、従業員が誤送信したタイミングで、すぐに情報が漏えいしてしまいます。

対策としては、以下が挙げられます。

- 従業員の情報リテラシーや情報モラルの向上に関する、セキュリティ意識教育を十分に行う

- 情報の扱いについて取扱規程・持ち出し許可手順などを整備する

- DLP(Data Loss Prevention、情報漏えい防止)製品の導入や情報の保護(暗号化、認証)を行う

セキュリティ意識教育を行う際の教科書として、活用したいのは本記事中でも幾度か登場している「インターネットの安全・安心ハンドブック」です。

本記事執筆時点では、Ver.5.00 が公開されています。

- プロローグ インターネットにある基本的なリスクやトラブルを知ろう

- 第1章 まずはサイバーセキュリティの基礎を固めよう

- 第2章 よくあるサイバー攻撃の手口やリスクを知ろう

- 第3章 SNS・ネットとの付き合い方や情報モラルの重要性を知ろう

- 第4章 災害・テロ、海外でのトラブル、普段とは違う環境のリスクに備えよう

- 第5章 スマホやパソコン、IoT機器を安全に利用するための設定を知ろう

- 第6章 パスワードの大切さを知り、通信の安全性を支える暗号化について学ぼう

- 第7章 【中小組織向け】セキュリティ向上が利潤追求につながることを理解しよう

- 付録 知っておくと役立つサイバーセキュリティに関する手引き・ガイダンス

- おわりに インターネットとよい付き合いを続けるために

- 用語集

- 索引

上記のとおり、基本事項から中小組織向けの内容まで、さまざまなレベルにある従業員のリテラシーを向上させるために役立ちます。

2-7. 脆弱性対策情報の公開に伴う悪用増加

7つめのセキュリティ脅威は「脆弱性対策情報の公開に伴う悪用増加」です。

ソフトウェアの脆弱性対策情報を公開することには、その脆弱性を広く知らせ、ユーザーに迅速な対策を促すという大きな意義があります。

しかし、その情報が、攻撃者に悪用されるリスクも伴います。

近年の特徴として、脆弱性情報の公開後、「攻撃コード」が開発されて流通するまでの期間が、急速に短縮されています。

攻撃コードとは、脆弱性を悪用するために設計されたプログラムのことです。攻撃者たちの間で共有され、素早い攻撃の実行に使われます。

よって、攻撃者に先駆けて、早急に対策を打つ重要性が増しています。

具体的には、OSやソフトウェアのセキュリティ脆弱性を修正するためのアップデート(修正プログラム)は、迅速に適用しなければなりません。

アップデート通知が届いたのに、そのまま放置していると、その間に攻撃を受けるリスクが高まります。

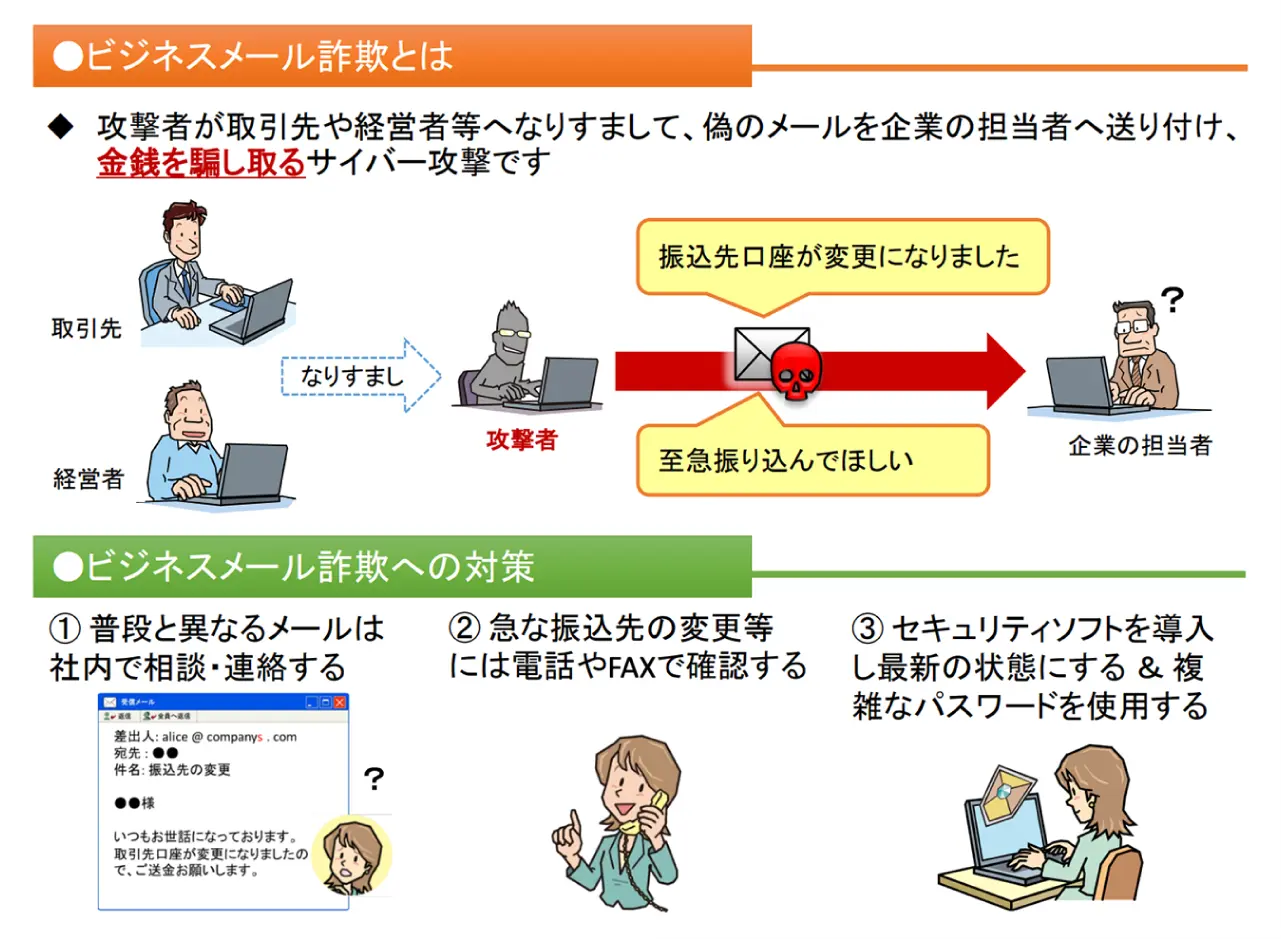

2-8. ビジネスメール詐欺による金銭被害

8つめのセキュリティ脅威は「ビジネスメール詐欺による金銭被害」です。

ビジネスメール詐欺(BEC:Business Email Compromise)は、企業の従業員を狙った巧妙な詐欺の一種です。

取引先や経営者になりすました偽の電子メールを送付し、金銭をだまし取ります。

企業内の情報を事前に入手して説得力のある文章を作成し、緊急性や秘密保持を理由に、通常とは異なる手続きでの送金を要求するケースがよく見られます。

具体的な対策としては、前出「インターネットの安全・安心ハンドブック」を活用して従業員教育を深めるほか、IPAサイトの「ビジネスメール詐欺(BEC)対策」のページも有効です。

以下は一部引用です。

【ビジネスメール詐欺の対策】

普段と異なるメールに注意

- 不審なメールは社内で相談・連絡し、情報共有する

電信送金に関する社内規程の整備(チェック体制の整備)

- 急な振込先や決済手段の変更等が発生した場合、取引先へメール以外の方法で確認する

- ウイルス・不正アクセス対策

- セキュリティソフトを導入し、最新の状態にする

- メールアカウントに推測されにくい複雑なパスワードを設定し、他のサービスとの使い回しをしない

- メールシステムでの多要素認証、アクセス制限の導入を検討する

出典:IPA「ビジネスメール詐欺の対策について知る」

2-9. テレワーク等のニューノーマルな働き方を狙った攻撃

9つめのセキュリティ脅威は「テレワーク等のニューノーマルな働き方を狙った攻撃」です。

テレワークの普及は、多くの企業に新しい働き方の機会をもたらしていますが、セキュリティ上の新たな課題も生じています。

自宅や公共の場所からのリモートアクセスが増えることで、セキュリティ対策が不十分な個人のデバイスやネットワークを通じて、企業のシステムに侵入されるリスクが高まっています。

以下はIPAが発表している「テレワークを行う際のセキュリティ上の注意事項」より引用です。

(1)テレワークを始める前に

- テレワークで使用するパソコン等は、できる限り他人と共有して使わないようにしてください。共有で使わざるを得ない場合は、業務用のユーザーアカウントを別途作成してください。

- ウェブ会議のサービス等を新たに使い始める際は、事前にそのサービス等の初期設定の内容を確認してください。特にセキュリティ機能は積極的に活用してください。

(2)自宅で行う場合

- 自宅のルータは、メーカーのサイトを確認のうえ、最新のファームウェアを適用(ソフトウェア更新)してください。

(3)公共の場で行う場合

- カフェ等の公共の場所でパソコン等を使用するときはパソコンの画面をのぞかれないように注意してください。

- 公共の場所でウェブ会議を行う場合は、話し声が他の人に聞こえないように注意してください。

- 公衆Wi-Fiを利用する場合は、パソコンのファイル共有機能をオフにしてください。

- 公衆Wi-Fiを利用する場合は、必要に応じて信頼できるVPNサービスを利用してください。

- デジタルデータ/ファイルだけではなく、紙の書類等の管理にも注意してください。

出典:IPA「テレワークを行う際のセキュリティ上の注意事項」

テレワークにおけるセキュリティ対策の詳細は、「リモートワークのセキュリティ対策『ゼロトラスト』資料」に情報を集約しています。あわせてご覧ください。

2-10. 犯罪のビジネス化(アンダーグラウンドサービス)

10番めのセキュリティ脅威は「犯罪のビジネス化(アンダーグラウンドサービス)」です。

サイバー犯罪のビジネス化とは、攻撃手法やツールが市場で取引され、犯罪がより組織的かつ効率的に行われるようになっている現象をいいます。

この背景には、アンダーグラウンドサービスを通じた犯罪ツールの購入や攻撃代行サービスの利用、さらには窃取した個人情報や認証情報の売買があります。

サイバー犯罪に特化したスキルを持つ人材のリクルートも行われています。

具体的な事例としては、2022年にダイナムJHDの情報流出があります。

ランサムウェアによる攻撃を受け、内部のデータを暗号化され、攻撃者によるメッセージが残されていたもので、ダークウェブ上でデータが公開されていることを確認したとのことです。

出典:Security NEXT「ダークウェブで個人情報流出を確認 - ダイナムJHD」

本記事の冒頭で「負のコストを発生させないためにセキュリティ対策は重要」というお話をしました。

犯罪のビジネス化が進んでいる現在では、小さな対策の怠りが、企業の致命傷となり得ます。あらためてセキュリティ意識を高めて、対策に取り組む必要があります。

3. セキュリティ対策を高めたい企業向けのサービス

本記事では、企業のセキュリティ対策の基本事項と、最新動向に合わせた対策を重点的に解説しました。

さらにセキュリティ対策を強化するためには、専門的な知識と技術が必要です。

弊社クエストでは、最新事情をキャッチアップしながら、確実にシステム対応できる体制を整備し、開発・運用保守を行うセキュリティ対策をご提供しています。

従来は検知できなかったサイバー攻撃の予兆の検知や、万が一攻撃者の侵入を許してしまった場合の影響範囲の特定、さらに実害の発生を未然に防ぐための施策を立てることが可能です。

詳しくは「Q-SOC:クエスト セキュリティ オペレーション センター」のページをご覧ください。

4. まとめ

本記事では「企業のセキュリティ対策」をテーマに解説しました。要点をまとめておきましょう。

企業のセキュリティ対策の基礎知識として以下のポイントを解説しました。

- 負のコストを発生させないためにセキュリティ対策は重要

- セキュリティ対策への投資は必要経費

- 5分でできる情報セキュリティ自社診断

企業が気を付けたい最新のセキュリティ脅威と対策として、以下を解説しました。

- ランサムウェアによる被害

- サプライチェーンの弱点を悪用した攻撃

- 内部不正による情報漏えい等の被害

- 標的型攻撃による機密情報の窃取

- 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)

- 不注意による情報漏えい等の被害

- 脆弱性対策情報の公開に伴う悪用増加

- ビジネスメール詐欺による金銭被害

- テレワーク等のニューノーマルな働き方を狙った攻撃

- 犯罪のビジネス化(アンダーグラウンドサービス)

セキュリティ対策は、企業が直面するリスクに対応し、ビジネスを持続していくために不可欠です。

本記事でご紹介した対策をもとに、自社のセキュリティ体制を見直し、強化していただければ幸いです。