目次

現代のビジネス環境では、クラウド技術の利便性とコスト効率の高さが企業に広く受け入れられています。

しかし、クラウド技術やリモートワーク等の普及に伴い、セキュリティ対策の必要性も増しています。

特に重要なのが、ZTNA(Zero Trust Network Access - ゼロトラストネットワークアクセス)の採用です。

本コラムでは、ZTNAの基本概念、その動作原理、従来のVPNとの主な違い、セキュリティ上の利点、そして導入による実際の効果について、詳細にわたって解説します。

ZTNAは、ユーザー認証の強化やデータ保護など、多くのセキュリティメリットを提供し、リモートワークやクラウドサービスとの親和性も高いため、現代のビジネス環境に適した概念・技術です。

また、主要なZTNA製品や機能についても紹介します。

導入を検討する際には、組織環境や要件を整理し、適切な製品を選定することが重要です。

記事を読むことで、ZTNAが持つメリットを理解し、組織のセキュリティ強化を図る手助けとなるでしょう。

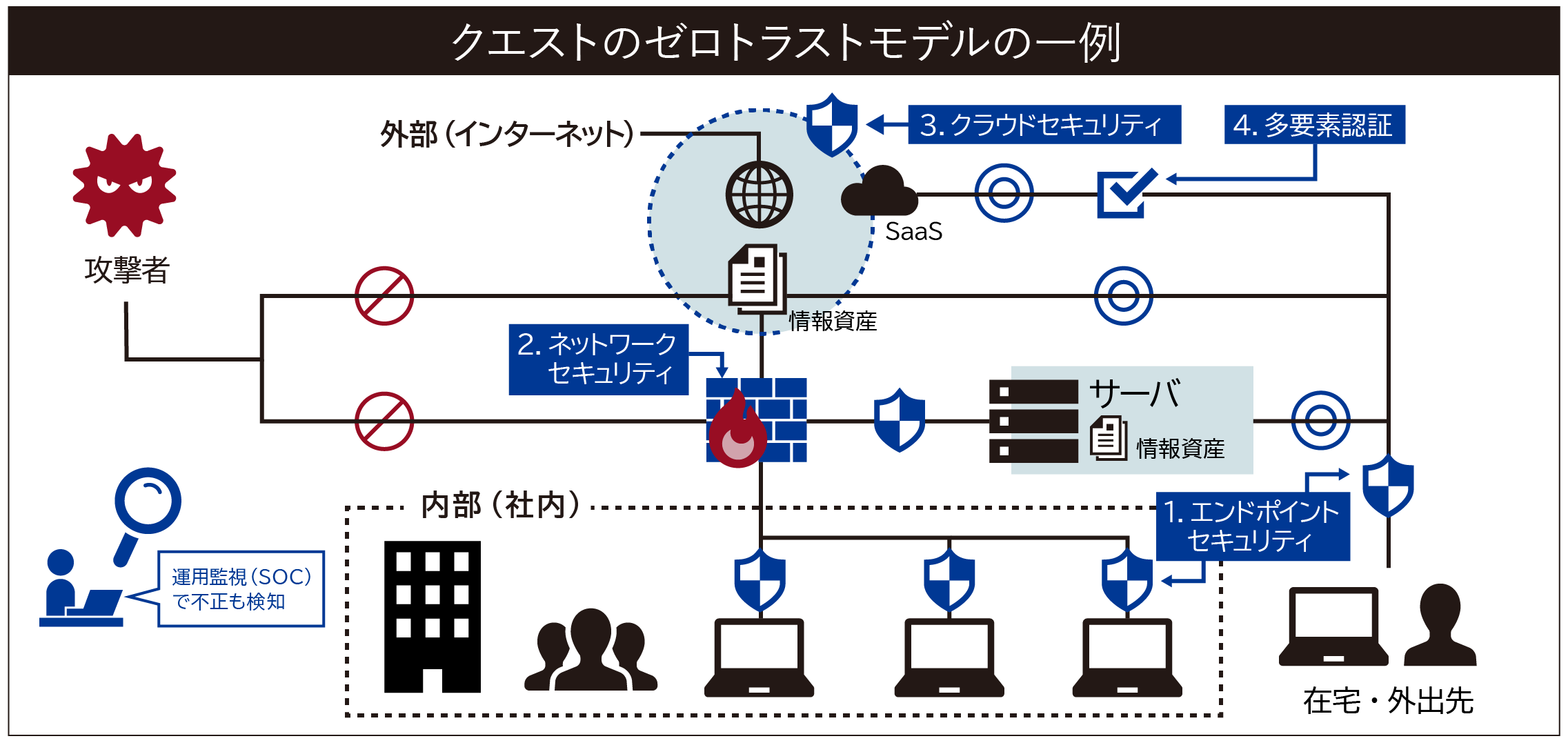

※クエストは現在注目されているセキュリティソリューションであるEDR(Endpoint Detection and Response)に加え、包括的なセキュリティ対策およびZTNAの実現を支援しています。

お困りのお客様は、お気軽にご相談ください。

1.ZTNAの概要・用語解説

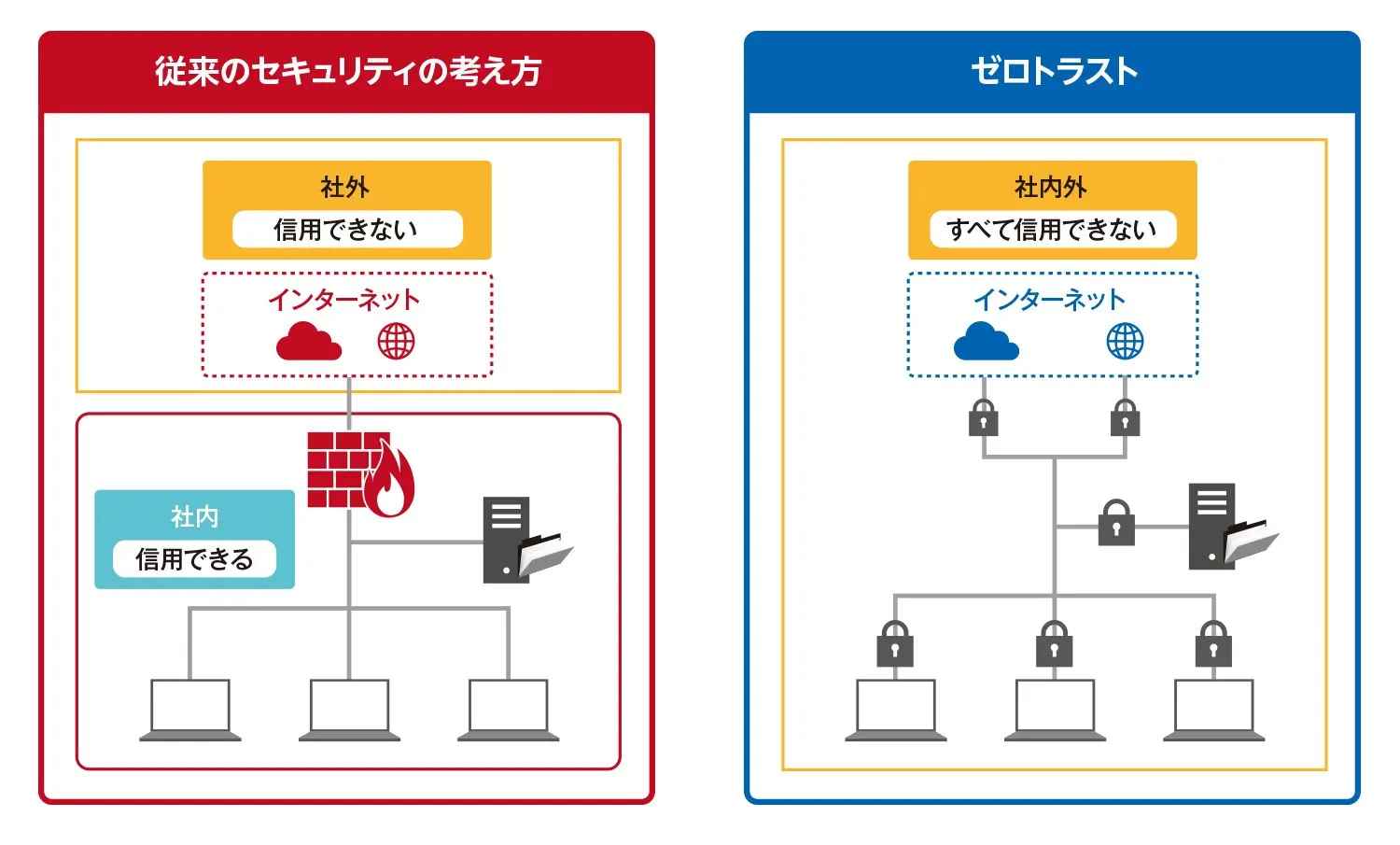

ZTNAは、企業が安全にネットワークに接続するための新しいセキュリティの仕組みです。

この仕組みでは、誰もが簡単には信頼されず、すべてのユーザーやデバイスがネットワークにアクセスする際に厳しくチェックされます。

ネットワークにアクセスする前に、ユーザーやデバイスは厳密に確認されるため、不正なアクセスやサイバー攻撃から企業のシステムを守ります。すべてのアクセス要求が検証され、許可されたユーザーだけが特定のリソースにアクセスできるようにすることで、内部の脅威からも保護されます。

また、ZTNAはインターネットを使ってどこからでも安全にアクセスできるようにするため、リモートワークや出張中の社員にも便利です。

これにより、セキュリティが向上し、専用のネットワークを使わずにインターネットを通じて安全に接続できるため、グローバルな業務フローがスムーズになります。

簡単に言うと、ZTNAは「誰も信頼せず、常に確認する」ことで企業のネットワークを守り、安全にどこからでも仕事ができるようにするための新しいセキュリティ技術です。

1-1.ZTNA(Zero Trust Network Access - ゼロトラストネットワークアクセス)とは?

ZTNA(Zero Trust Network Access - ゼロトラストネットワークアクセス)は、信頼を最小限にする原則に基づいたセキュリティアプローチで、企業がリモートアクセスを提供する際に従来のVPNに代わるものです。

より具体的にいえば、ZTNAではユーザーがアクセス許可を得る前に厳密な認証プロセスを通過し、制御されたポリシーに基づいてリソースにアクセスします。

ZTNAの主な特徴は以下の通りです。

- アクセス許可はユーザーID、デバイスやアプリケーションに応じて制御され、不正アクセスが防止できる

- リモートアクセス時のデータ保護が強化され、企業は安全かつ効率的にビジネスを行うことが可能

- 脆弱性のあるVPNを利用しないため、サイバー攻撃に対するリスクが軽減される

組織が急速に変化する現代のビジネス環境に対応するため、経済産業省やIPA(独立行政法人情報処理推進機構)、金融庁をはじめ多くの企業がZTNAに注目しており、高いセキュリティと柔軟性を確保しています。

1-2.ZTNAの仕組み:信頼の原則と認証プロセス

ZTNAの仕組みは、信頼の原則と認証プロセスに基づいています。ZTNAでは、すべてのアクセス要求が検証され、ユーザーやデバイスの信頼性が確認されることで、安全なアクセス制御が実現されます。

ユーザーがアクセス許可を得るためには、以下のプロセスが行われます。

- まず、ユーザーがシステムにログインした際に、認証情報(IDやパスワード、トークン等)が検証される

- 次に、デバイスの検証が行われ、登録済みのデバイスであるか、セキュリティ対策が適切に施されているかなどが確認される

- 最後に、アクセス許可が決定され、ユーザーは制御されたポリシーに基づいてリソースにアクセスすることができる

ZTNAの導入により、企業はリモートアクセス時のデータ保護が強化され、サイバーセキュリティリスクへの対策が向上します。これにより、企業はセキュリティ対策の効率化と、安全にビジネスの拡大を両立できるのです。

1-3.ZTNAと従来のVPNの違い

ZTNAと従来のVPN(仮想プライベートネットワーク)の違いは、アクセス制御とセキュリティのアプローチです。

従来のVPNはネットワークに対するアクセスを許可し、一定の信頼を置いていますが、ZTNAは、ユーザーがアクセスを求めるリソースごとにアクセス許可を与えるため、より精密な制御が可能です。

※補足:従来のVPNは、ネットワークに接続すると、その接続元を信頼してネットワーク内のすべてのリソースにアクセスできるようにします。つまり、VPNを通じて接続したユーザーやデバイスは、一度接続されると、その後のセキュリティ状態に関係なく信頼されることになります。

ZTNAの場合、原則としてアクセスを拒否し、リモートユーザーやデバイスの認証が成功した場合に限りアクセスを許可するため、組織内外の脅威に対する保護が強化されています。

具体例としては、ZTNAではアプリケーションごとにアクセスポリシーを設定できるため、企業のセキュリティ環境に合わせた柔軟な対応が可能です。

まとめると、ZTNAは従来のVPNに比べて、アクセス制御とセキュリティ強化が向上しており、企業のネットワーク環境をより安全に保つことが可能です。

2.ZTNAのセキュリティ上のメリット

ZTNAのセキュリティ上のメリットは以下の通りです。

- ユーザーやデバイスの厳密な認証:ZTNAでは、ユーザーIDやデバイスの認証情報を確認し、信頼性が高いと判断された場合にのみアクセスを許可する

- アプリケーションレベルでのアクセス制御:従来のVPNではネットワーク全体へのアクセス許可が一括で行われていましたが、ZTNAではアプリケーションごとにアクセス許可が行われるため、よりセキュアな状態を維持できる

- セキュリティ脅威への迅速な対応:ZTNAはリアルタイムでネットワークの状況を監視し、異常が検出された場合に直ちに対応が可能である

- サイバー攻撃のリスク低減:ZTNAの原則は「信頼しない」という考え方であり、不審なアクティビティがあった場合にはすぐにアクセスを遮断する

これらのメリットを活用し、企業はネットワークセキュリティを強化し、ビジネス環境を安全に維持することができます。

2-1.ユーザー認証の強化

ユーザー認証の強化は、ZTNAを導入することで実現できます。ZTNAでは、リモートアクセス時にユーザーのIDやデバイス情報を確認し、信頼性の高いユーザーにのみアクセス権を与えます。

また、多要素認証やリアルタイムでのアクセス状況の監視が可能であるため、セキュリティリスクが大幅に軽減されます。具体例としては、多要素認証では、パスワードだけでなく、ワンタイムパスワードや生体認証を併用することで、不正アクセスの防止が実現できます。

ユーザー認証の強化により、企業は社内ネットワークのセキュリティ対策を向上させ、従業員やパートナー企業が安全にリモートアクセスできる環境を実現することができます。

2-2.ネットワークアクセス制御の向上

ネットワークアクセス制御の向上は企業において重要な課題です。この課題に取り組む理由は、セキュリティの向上によりデータ保護と攻撃対策が可能になるためです。

具体例として、リモートワーク環境が広がる中で、従来のVPNでは十分なセキュリティが保てない場合が増えています。

これに対応するために、ZTNAという新しいアプローチが登場しているわけです。

ZTNAでは、アクセスするリソースごとに認証が必要であり、ユーザーが最低限のアクセス権限を持つことが求められます。

ネットワークアクセス制御の向上には、以下の要素が含まれます。

- ユーザー認証の強化

- アプリケーションやシステムへのアクセスポリシーの適用

- データ利用の制御

これらの要素が適切に実装されることで、ネットワークアクセス制御が向上し、企業のデータ保護が強化されます。また、攻撃者による外部からのアクセスが防がれることで、サイバーセキュリティ対策も向上するといえるでしょう。

2-3.データ保護と攻撃対策

データ保護と攻撃対策も企業にとって不可欠な要素です。データ保護が重要である理由は、企業が持つ機密情報や個人情報が外部の脅威から守られることで、ビジネスの継続性や顧客の信頼が維持されるからです。

データ保護を実現する方法としては、暗号化やアクセス制御、バックアップなどがあります。

一方、攻撃対策は、企業がサイバー攻撃や脅威から守る方法です。これには、ファイアウォールやアンチウイルスソフトウェアなどの導入やセキュリティポリシーの設定、従業員教育などが含まれます。

攻撃対策の目的は、企業のネットワークやシステムがサイバー攻撃から保護されることで、事業への影響を最小限に抑えることです。

3.ZTNA導入の効果とユースケース

ZTNA導入による効果は、セキュリティの向上やリモートアクセスの制御などです。ZTNAでは、信頼されたデバイスとユーザーだけがアクセスが許可され、脅威が内部や外部から侵入するリスクが低くなることで、企業のネットワーク環境がより安全になります。

また、ZTNAは、以下のようなユースケースで適用されます。

- リモートワーク環境でのアクセス制御

- クラウドサービスへのセキュアなアクセス

- サードパーティ企業(直接の取引先や関係者ではなく、外部から関わる企業)との連携時のセキュリティ

これらのユースケースにおいて、ZTNAは従来のVPNに代わるソリューションとして効果的に機能します。

ZTNAの導入事例としては、金融機関や製造業、IT企業など、様々な業種で活用されており、ネットワークアクセス制御の向上や、データ保護・攻撃対策の強化が期待されています。

3-1.リモートワーク対応の強化

リモートワークの普及に伴い、企業はセキュリティ対策の見直しや強化が求められています。

その理由は、リモートワーク環境では従来のVPNを利用したアクセス制御だけでは十分な保護ができず、様々な脅威に対して脆弱になることがあるからです。

この課題に対処するために、多くの組織がZTNA(Zero Trust Network Access - ゼロトラストネットワークアクセス)を導入し始めています。

ZTNAは、従来のネットワーク境界に基づくトラスト(信頼)の考え方を取り払い、すべてのアクセスが必要に応じて認証され許可される、いわゆるゼロトラスト(何も信用しない)の原則が基本になります。

このアプローチによって、リモートワーカーが企業ネットワークへのアクセスが継続的に制御され、データ保護が強化されます。

リモートワーク環境においてZTNAが実現する主なポイントは以下の通りです。

- ユーザー認証の強化:従来のID/パスワードではなく、多要素認証やバイオメトリクス(生体認証)を利用

- アプリケーションへのアクセス制御:最小限の権限でユーザーがアクセスできるようになる

- 効率的なポリシー管理:組織全体のポリシーを一元管理し、迅速な対応が可能になる

- 継続的なリスク評価:ユーザーやデバイスのリスクレベルを随時評価し、適切なアクセス制御を維持

リモートワークにおけるセキュリティ対策の強化が求められる中、ZTNAの導入は現代の企業にとって重要な選択肢であると言えます。

3-2.クラウドサービスとの親和性

現在、多くの企業がクラウドサービスを利用してビジネスを行っています。それに伴い、攻撃手法の進化と同時にセキュリティ対策も変化し続けています。

ここで、ZTNAとクラウドサービスの親和性について説明します。

まず、ZTNAはクラウドネイティブ(※)な形で提供されることが多く、従来型のVPNと比べて導入や管理が容易です。また、クラウドサービスへのアクセス制御をより細かく設定することが可能であり、企業は安全にクラウド環境を利用できるようになります。

※「クラウドネイティブ」とは、クラウドコンピューティング環境で最適に動作するように設計されたアプローチやアプリケーションのことを指します。

さらに、ZTNAはリモートワーカーやデバイスのセキュリティ状態をリアルタイムで把握し、アクセス許可を柔軟に制御できるため、クラウドサービスを安全に利用する上で効果的です。

具体的には、以下のような機能が挙げられます。

- クラウドアプリケーションへのアクセスを制限:例えば、特定のIPアドレスからのみアクセスを許可する

- クラウドストレージ内のデータへのアクセス制御:ユーザーごとにアクセス権限を設定できる

- リアルタイムでの脅威検出と対応:セキュリティインシデントが発生した場合に、速やかに検出しアクセス制御を実施

これらの機能により、クラウドサービスの利用においても、ZTNAは高いセキュリティを実現することができるといえます。

4.ZTNAの主な製品と機能

ZTNAは様々な製品が提供されており、それぞれ異なる機能や特徴があります。ここでは、主要なZTNA製品とその機能について紹介します。

ZTNAは、ユーザーの身元とデバイスの信頼性に基づいてアクセスを制御するセキュリティモデルです。

以下の製品はその主要な例です。

- Palo Alto Networks Prisma Access:SASE(※4-2参照)アーキテクチャを提供するクラウドサービスで、リモートワーカーやクラウドサービスのセキュリティを強化します。

- Zscaler Private Access (ZPA): クラウドベースのZTNAソリューションで、企業の内部アプリケーションへのアクセスをセキュアに管理します。ユーザーには必要最小限のアクセス権のみが付与されます。

- Google Cloud Identity-Aware Proxy (IAP):Google Cloud Platformのリソースへのアクセスを管理するためのサービスです。ユーザーとデバイスのコンテキストに基づいてアクセスを許可または拒否します。

- Akamai Enterprise Application Access (EAA):ウェブやモバイルアプリケーションへのリモートアクセスを提供するクラウドベースのサービスで、シングルサインオン(SSO)機能も備えています。

選択肢は多岐に渡るため、企業は自身のビジネスニーズやセキュリティ要件に合わせて、最適なZTNA製品を選択することが重要です。

4-1.提供企業とソリューションの特徴

ZTNA(Zero Trust Network Access - ゼロトラストネットワークアクセス)を提供する企業は多数存在し、それぞれのソリューションに独自の特徴があります。

主な特徴として、「アクセス制御」、「認証」、「ネットワーク保護」、「アプリケーション対応」、「データ環境の安全性」などの要素が挙げられます。

また、企業のニーズに合わせて柔軟に対応できるソリューションが重要です。

具体的には以下の通りです。

- アクセス制御:ユーザーのアクセス許可をポリシーベースで管理し、必要なリソースのみにアクセスが許可される仕組みが求められる

- 認証:ユーザーIDやデバイス情報を照合し、正当なアクセスであることを確認する技術が重要

- ネットワーク保護:対策としてVPNの利用やリモートアクセス環境の構築が考えられるが、ZTNAを導入することで、より強固な対策が可能となる

- アプリケーション対応:従来のアプリケーションだけでなく、Webアプリやサイト間通信にも対応した製品が求められる

- データ環境の安全性:データベースやファイルサーバーへのアクセスも制限され、情報漏洩のリスクが軽減される。また、企業全体のセキュリティポリシーを遵守し、サイバー攻撃からビジネスを保護する役割を果たす

結局、ZTNAソリューションを提供する企業は、「セキュリティ」、「アクセス制御」、「認証」、「ネットワーク保護」、「アプリケーション対応」、「データ環境の安全性」について優れた特徴と機能を持つことが重要だといえます。

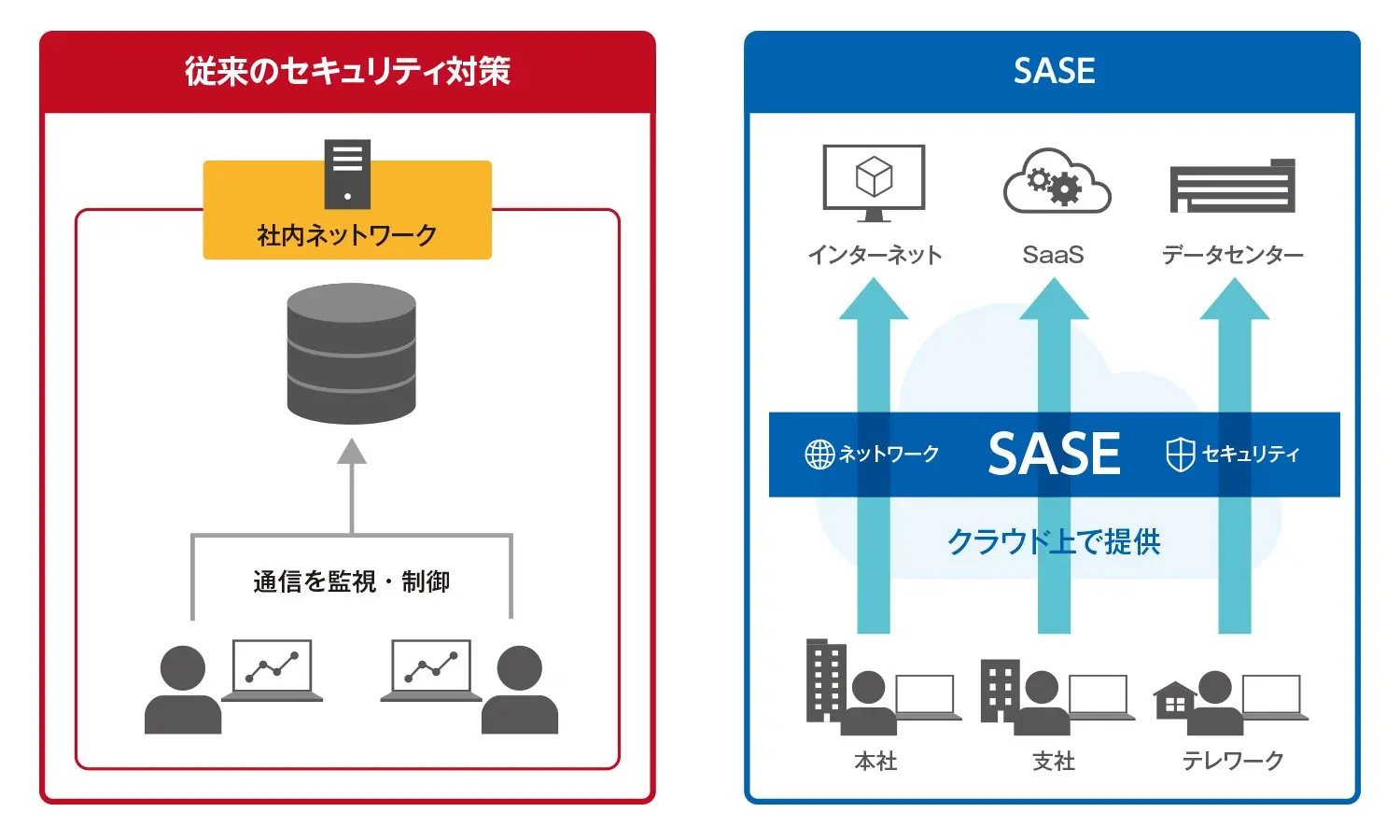

4-2.SASE(Secure Access Service Edge)との関係性

SASE(Secure Access Service Edge)はネットワークとセキュリティ機能を統合したアプローチであり、ZTNAはその一部を構成する技術です。

両者の関係性は、SASEが包括的なセキュリティ対策を提供し、その中でZTNAがアクセス制御と認証の面で強化されたセキュリティを実現するという点にあります。

SASEは、企業のITインフラがますますクラウド化され、リモートワークが増加する中で、従来のネットワークセキュリティ対策が十分でなくなったことに対応するための技術となっています。SASEの中には、ZTNAだけでなく、CASB(クラウドアクセスセキュリティブローカ)やFWaaS(ファイアウォールアズアサービス)などの技術も含まれ、企業のネットワークセキュリティを一元的に管理することが可能となります。

一方、ZTNAは従来のVPNに代わるアクセス制御手段として注目されており、ネットワーク外部からの不正アクセスや情報漏洩のリスクを軽減する役割を果たします。これにより、企業はビジネスの継続性を確保し、サイバー攻撃からのリスクを最小限に抑えることができます。

以上から、SASEとZTNAの関係性は密接であり、企業が包括的なセキュリティ対策を実施する上で、両者は共に重要な役割を果たすことがわかります。

5.ZTNA導入にあたっての検討事項

ZTNA導入にあたっては、以下の検討事項が重要となります。

- 組織のセキュリティ要件や課題を把握

- ZTNAによる対応範囲と限界を理解

- 提供企業とソリューションの選定

- 導入コストとROI評価

- 社内の人的リソースとスキルセット

- データ保護やプライバシー規制の遵守

まず、組織のセキュリティ要件や課題を把握し、ZTNAが適切なソリューションであるかを評価することが重要です。

また、ZTNAによる対応範囲と限界を理解し、他のセキュリティ技術との組み合わせにより最適なセキュリティ対策を構築することが求められます。

次に、市場にある提供企業とソリューションを比較検討し、組織のニーズや予算に適した製品を選定することが大切です。導入コストやROI(投資対効果)を評価し、プロジェクトの成果を明確にすることも重要な要素となります。

さらに、社内の人的リソースやスキルセットを考慮し、適切な教育やトレーニングを行うことで、ZTNA導入の効果を最大限に引き出すことができます。

最後に、データ保護やプライバシー規制に従い、セキュリティ対策を継続的に見直し、改善することで、組織のセキュリティポスチャを強化することが可能となります。

5-1.組織環境や要件の整理

セキュリティ対策の取り組みが重要な課題となる中、ZTNA(Zero Trust Network Access - ゼロトラストネットワークアクセス)を導入する際には、組織環境や要件を整理することが必要です。

流れとしては以下の通りです。

- まず、現在のセキュリティポリシーと組織のITインフラを検討し、既存のVPNやリモートアクセス環境からZTNAへの移行が可能かどうかを判断する

- 次に、社内外で利用するアプリケーションやシステム、デバイスのリストを作成し、それらに対するアクセス制御や認証方法を確認する

- また、データ保護の観点から、どのようなデータがリモートアクセスを許可するのか、またそれにはどのような対策が適切かを検討する

- さらに、リソースの管理やアクセス権限の設定に関するポリシーも見直し、ZTNAの導入によって実現可能なセキュリティ強化を図る

これらの要件を整理した上で、適切な製品や実装方法を選定し、組織のセキュリティ対策を総合的に検討することが求められます。

5-2.製品選定と実装方法

ZTNA製品選定においては、組織の要件や環境に適した製品を慎重に選ぶ必要があります。

流れとしては以下の通りです。

- まず、導入予定のアプリケーションやシステムに対応しているかどうか確認し、必要な機能や性能が満たされているか評価する

- 次に、管理や運用の観点から効率的かつ柔軟に対応できる製品を選ぶ

- また、ネットワーク環境や接続方法に合わせた製品を選定し、ネットワーク負荷を軽減しながら安全なアクセスを実現する

- さらに、製品の信頼性やサポート体制、価格帯なども検証し、総合的な評価を行う

- 選定したZTNA製品の実装方法には、ポリシーベースの制御やアプリケーション認証、アクセス制御などを設定し、リモートワークやBYOD(Bring Your Own Device※)環境に対応したセキュリティ対策を確立する

- 最後に、製品の導入状況や効果を定期的に評価し、組織に適したセキュリティ対策の整備を進める

※BYOD(Bring Your Own Device)とは、従業員が自分の私物端末(スマートフォン、タブレット、ノートパソコンなど)を業務で使用することを指します。企業が従業員の私物端末利用を認めることで、業務の効率化や柔軟性が向上する一方、セキュリティや管理の課題も生じるため、適切なポリシーの設定が重要となります。

6.クエストのZTNAに関するサービス

クエストのZTNAサービスは、企業のリモートワーク環境を支援するために、ネットワークアクセス制御を強化するソリューションを提供しています。

クエストはお客様のゼロトラストセキュリティ実現を支援しています。

具体的には、以下のような支援を行っています。

- 各端末をエンドポイントセキュリティ(EDR)でマイクロセグメンテーション化し、通信の監視と制御を行います

- また、基幹ネットワークを含む全体のネットワークは次世代ファイアウォール(NGFW)で必要最低限の通信のみを許可する制御を行います

- クラウドシフトするネットワークに対しては、SASE製品を用いて利用者の身元や通信内容の検証を含めたアクセス制御を行います

- さらに、多岐にわたるアプリケーションに対して、多要素認証やシングルサインオン(SSO)製品でセキュリティと利便性を両立させたソリューションを提供します。

クエストは、それら全てをSOCで統合的に管理することで、お客様のゼロトラストネットワークを包括的に支援します

6-1.具体的な提供サービス内容

ゼロトラストを実現するための4つのソリューション

クエストはお客様のゼロトラストセキュリティ実現を支援するために、以下の「4つのソリューション」と「運用監視(SOC)」を提供します。

- エンドポイント(端末)セキュリティ

- ネットワークセキュリティ(NGFWやUTM)

- クラウドセキュリティ(SASE等)

- 多要素認証(SSO(シングルサインオン)など)

7.まとめ: ZTNAでセキュリティと利便性の両立を

本記事の内容をまとめます。

近年、サイバー攻撃が増加し、企業のネットワークセキュリティが重要な課題となっています。そこで、ZTNA(Zero Trust Network Access - ゼロトラストネットワークアクセス)が登場し、従来のVPNに代わるセキュリティ対策として注目を集めています。

ZTNAは、ユーザー認証やアプリケーションアクセス制御をポリシーベースで行うことで、従来のVPNよりも高いセキュリティレベルを実現しています。

また、リモートアクセスやシステム管理の利便性も向上し、データ保護やネットワーク環境を強化することが可能になります。

7-1.ZTNAのメリット

- トラストレベルに基づくアクセス許可:ユーザーやデバイスの信頼度に基づいてアクセスを許可することで、不正アクセスを防ぐ

- リソースへのアクセス制御:必要なリソースのみにアクセスを限定することで、セキュリティを強化する

- クラウドサービスへの対応:クラウドベースのサービスにも適用でき、リモートワークなどの柔軟な働き方を支援

- ビジネス環境の変化に対応した柔軟性:業の成長や変化に合わせて、セキュリティポリシーを迅速に調整できる

- セキュリティ対策の迅速化:脅威に対する反応速度が向上し、セキュリティインシデントの影響を最小限に抑えることができる

7-2.ZTNA導入による課題への対処

- インターネットへのリスク管理: インターネットを介したビジネス活動のリスクを効果的に管理する

- 外部からの脅威対策の強化: サイバー攻撃などの外部脅威から企業を守るための対策を強化する

- ケースバイケースに適用可能なポリシー設定: 個々のビジネスケースに応じたセキュリティポリシーを設定できる

- 社内ユーザーとリモートユーザーの統合管理: 社内外のユーザーを一元管理し、セキュリティの一貫性を保つ

7-3.ZTNA導入時の考慮点

- SASEとの相互作用:セキュアアクセスサービスエッジ(SASE)との組み合わせにより、より包括的なセキュリティを実現する

- CASBとの連携:クラウドアクセスセキュリティブローカー(CASB)と連携し、クラウドサービスの利用を安全に管理する

- ユーザーID管理やデバイス認証の仕組み:認証プロセスを強化し、不正アクセスを防ぐ

- サポート体制や信頼性の高いサービス提供:信頼できるサポート体制とサービスの提供が、ZTNAの効果を最大限に引き出す

これらのポイントを踏まえて、ZTNAを選定・評価する際には、企業の具体的なニーズやセキュリティ要件に合わせた適切なソリューションを選ぶことが大切です。

ZTNAでセキュリティと利便性の両立を目指すことで、ビジネス環境の安全性と効率をさらに高めることができるでしょう。

最後に、クエストは現在注目されているセキュリティソリューションであるEDR(Endpoint Detection and Response)に加え、包括的なセキュリティ対策およびZTNAの実現を支援しています。

お困りのお客様は、ぜひ当社にご相談ください。

※EDR(Endpoint Detection and Response)とは、AIや機械学習を活用して従来のウイルス対策や攻撃検知に加え、未知の脅威や不正な挙動をリアルタイムで検出・分析し、迅速な対応を実現する、現在注目を集めるセキュリティ・ソリューションです。