目次

具体的には、パソコン・スマホ・タブレットのほか、プリンターやIoTデバイスなどもエンドポイントに含まれます。

近年、企業のデジタルトランスフォーメーション(DX)が加速し、クラウドの活用やリモートワークの普及など、ネットワークに接続される端末は増加の一途をたどっています。

それに伴い、サイバー攻撃のリスクも高まっており、エンドポイントセキュリティへの関心が高まっています。

この記事では、エンドポイントの基本が理解でき、エンドポイントセキュリティ対策の土台となる知識が身につくように解説しています。

初心者の方にもわかりやすい内容となっていますので、ぜひお役立てください。

クエストではエンドポイントセキュリティとして有効なEDRの導入支援に加え、複雑化する運用についてもサポートしております。また、クエストではEDRだけに留まらず、包括的なセキュリティ対策を支援しておりますので、セキュリティでお困りのお客様は是非当社にご相談ください。

1.エンドポイントの定義:ネットワークの終端にある機器

冒頭でも触れたとおり、エンドポイントとは、ネットワークの終端に位置する機器や装置を指します。以下で詳しく見ていきましょう。

- エンドポイントの語源:End(終わり)+ Point(点)

- エンドポイントの役割:ネットワークとユーザーをつなぐ入口

- エンドポイントの例:PC・スマホ・タブレット・プリンター・IoT機器

1-1.エンドポイントの語源:End(終わり)+ Point(点)

エンドポイントという言葉の語源は、End(終わり)とPoint(点)を組み合わせたものです。

ネットワークの末端、つまり終点に位置するという意味合いが込められています。

【エンドポイントの語源に関する詳細】

- エンド(End):英語で「終わり」「末端」などを意味する言葉です。エンドポイントは、ネットワークの「終端」に位置する機器であることを表しています。

- ポイント(Point):英語で「点」「地点」などを意味する言葉です。エンドポイントは、ネットワーク上の特定の「地点」であることを表しています。

- エンドポイント(Endpoint):「終端に位置する地点」という意味を持つ言葉として、EndとPointを組み合わせてエンドポイント(Endpoint)という語が生まれました。

ネットワークの構成要素を端的に表現できる「エンドポイント」の語は、ITの分野で広く定着しています。

1-2.エンドポイントの役割:ネットワークとユーザーをつなぐ入口

ユーザーの視点から見ると、エンドポイントはネットワークへの入口として機能しています。

「ユーザーがネットワークにアクセスし、サービスを利用するための窓口となる機器」が、エンドポイントです。

【エンドポイントの役割の詳細】

- ユーザーとネットワークのインターフェース:エンドポイントは、ユーザーがネットワークとやり取りするための入り口です。キーボードやマウス、タッチパネルなどを介して、ユーザーの入力を受け付け、ディスプレイやスピーカーなどを通じて情報を出力します。

- データの入出力:エンドポイントは、ネットワークとデータの送受信を行う役目を持ちます。ユーザーが入力したデータをネットワーク上のほかのデバイスに送ったり、ネットワークから受信したデータをユーザーに表示したりします。

- アプリケーションの実行環境:エンドポイントは、業務アプリケーションやWebブラウザなど、さまざまなアプリケーションを動作させるための基盤を提供します。ユーザーがエンドポイントを操れば、これらのアプリケーションを利用できます。

このように、エンドポイントは、ユーザーがネットワークを活用するためのインターフェースであり、ネットワークとユーザーをつなぐ重要な役割を担っています。

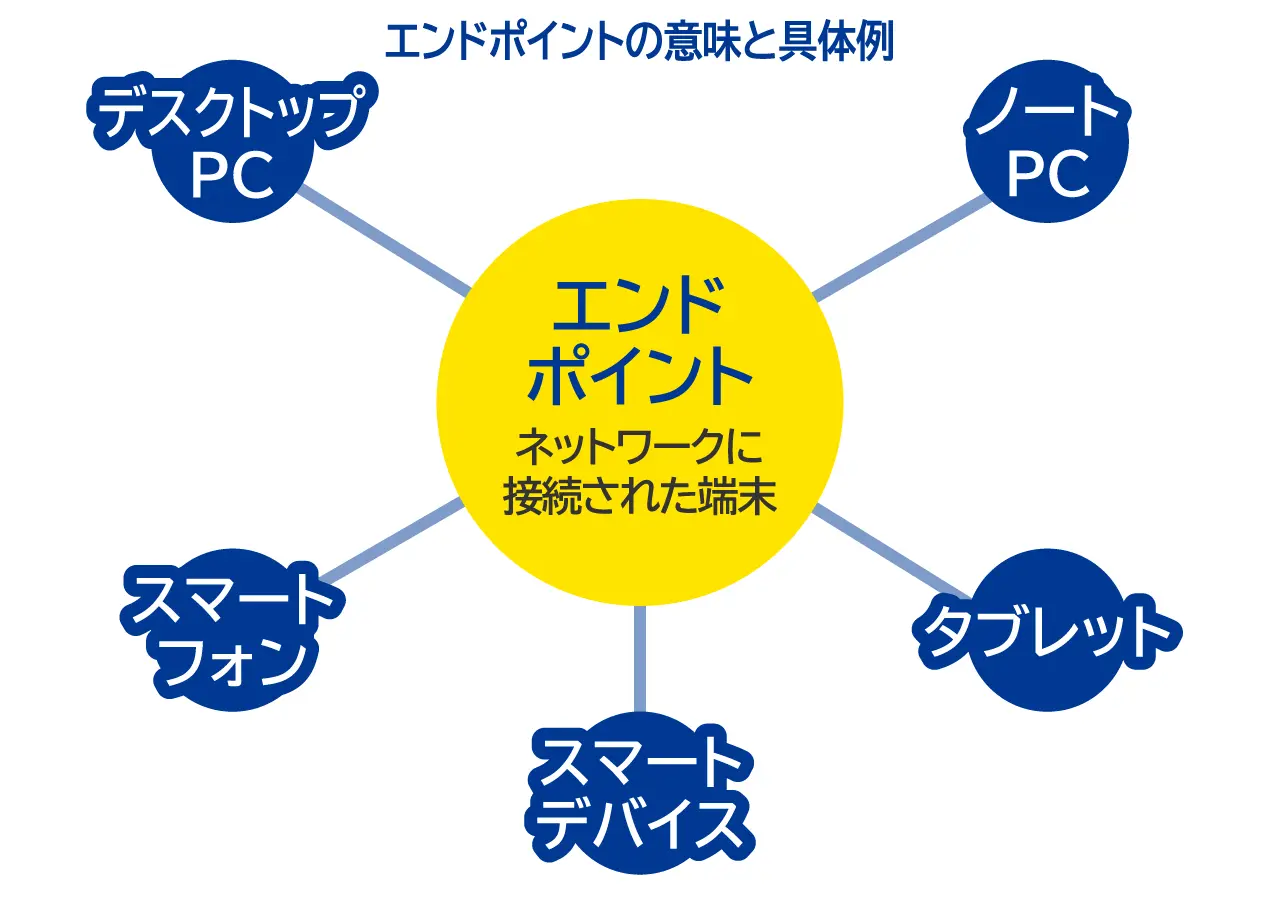

1-3.エンドポイントの例:PC・スマホ・タブレット・プリンター・IoT機器

エンドポイントは、パソコン・スマートフォン・タブレット・プリンターなど、ユーザーが直接操作する機器が該当します。また、IoT機器もエンドポイントの一種といえるでしょう。

基本的な事項ではありますが、念のため確認しておきましょう。

【代表的なエンドポイントの種類と特徴】

- パソコン(PC):デスクトップPCやノートPCなど、オフィスや家庭で広く普及している汎用コンピューターです。豊富なアプリケーションを作動でき、ビジネスシーンでの活用に最適です。

- スマートフォン:モバイル通信機能を搭載した携帯電話の一種で、通話やメールだけでなく多様なアプリを利用できます。個人利用が主流ですが、業務での活用も進んでいます。

- タブレット:スマートフォンよりも大型の画面を備え、PCよりも軽量・コンパクトな端末です。携帯性と操作性に長け、営業活動や店頭接客などに用いられます。

- プリンター:コンピューターから送信された文書や画像を紙媒体で印刷するデバイスです。ネットワーク機能内蔵のプリンターが主流で、複数の端末からアクセスされることが多くあります。

- IoT機器:センサーやアクチュエーター(機械の動作を制御する装置)を備え、インターネットに接続されるデバイスの総称です。センサーデバイス、家電、防犯カメラなど、エンドポイントの対象は多岐にわたります。

これらのエンドポイントがネットワークに接続されると、情報の送受信やサービスの利用が可能となるのです。

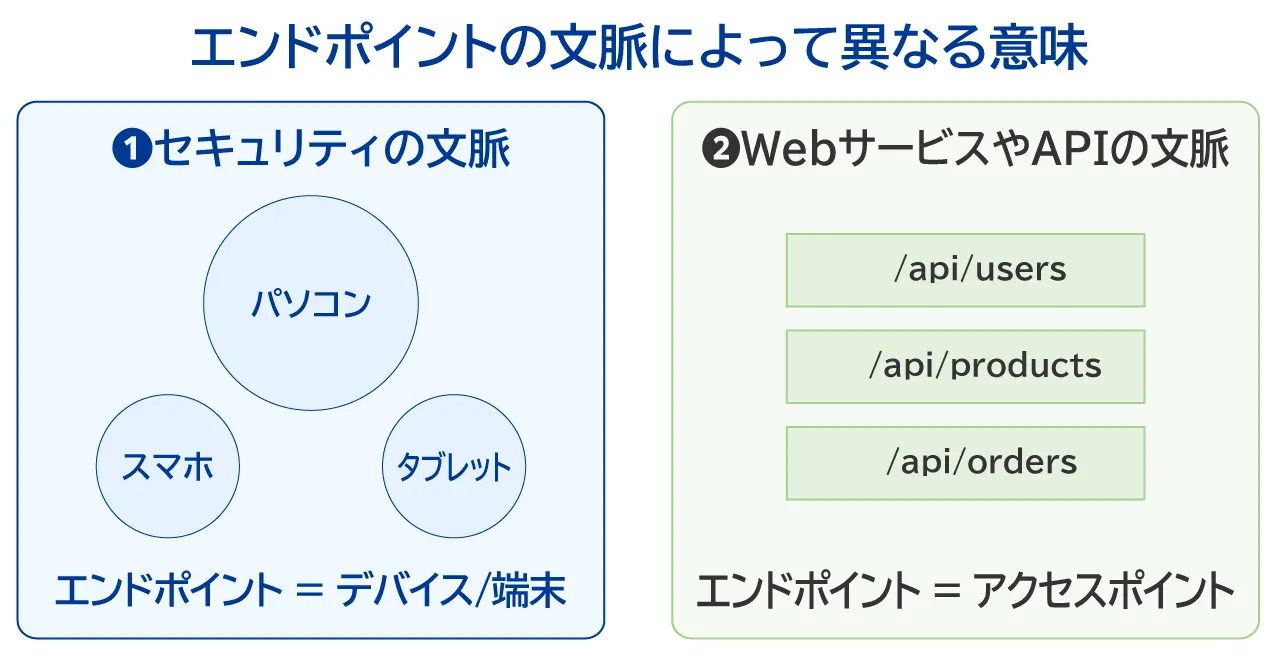

1-4.補足:WebサービスやAPIにおけるエンドポイントは意味が異なる

ここでひとつ補足です。上記で説明したエンドポイントとは異なる文脈で、“エンドポイント” という言葉が用いられるケースもあります。それが、WebサービスやAPIの分野です。

【WebサービスやAPIの文脈におけるエンドポイントの意味】

- URLの別名としてのエンドポイント:WebサービスやAPIでは、特定のリソース(データや機能)にアクセスするためのURLを “エンドポイント” と呼ぶことがあります。つまり、APIにおけるエンドポイントは、APIが提供する機能やデータにアクセスするための窓口となるURLのことを指します。

- エンドポイントの例:たとえば、あるWebサービスのユーザー情報を取得するためのエンドポイントは `https://api.example.com/users` といったURLで表現されます。同様に、商品情報を取得するエンドポイントは `https://api.example.com/products` といった具合です。

- エンドポイントとHTTPメソッド:WebサービスやAPIでは、エンドポイントとHTTPメソッド(GET、POST、PUT、DELETEなど)を組み合わせて、リソースの取得や作成、更新、削除といった操作を行います。たとえば、ユーザー情報を取得する場合は `GET https://api.example.com/users` というリクエストを送信します。

このように、WebサービスやAPIの文脈では、エンドポイントはURLの別名として用いられ、APIが提供する機能やデータにアクセスするための窓口を指します。

先に説明したエンドポイントとは、異なる概念であることを理解しておくことが大切です。

本記事では、セキュリティの文脈におけるエンドポイント(デバイス・端末)について、解説を進めていきます。

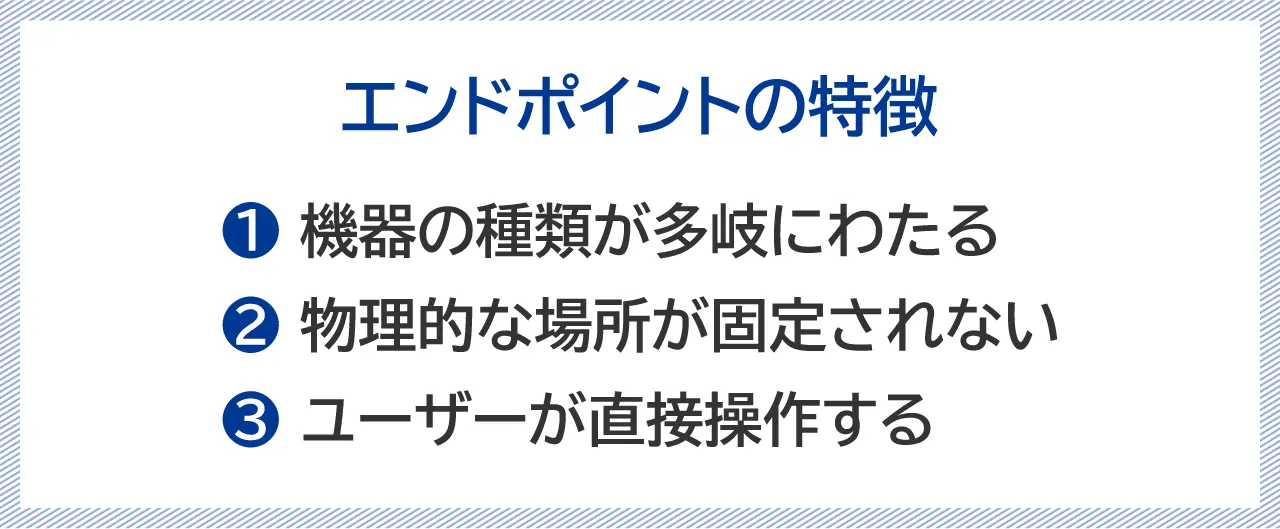

2.エンドポイントの特徴:多様性と可動性

エンドポイントの特徴として、機器の種類が多岐にわたること、物理的な場所が固定されないこと、ユーザーが直接操作することが挙げられます。

こうした特徴は、エンドポイントのセキュリティを考えるうえで重要な視点となります。以下でもう少し掘り下げて、見ていきましょう。

- エンドポイントは機器の種類が多岐にわたる

- エンドポイントは物理的な場所が固定されない

- エンドポイントはユーザーが直接操作する

2-1.エンドポイントは機器の種類が多岐にわたる

1つめの特徴は「エンドポイントは機器の種類が多岐にわたる」です。

それぞれのデバイスでOSやアプリケーション、利用環境が異なるため、統一的なセキュリティ対策を講じることが難しいという特徴があります。

【エンドポイントの多様性がセキュリティ対策に与える影響】

- OSやバージョンの違い:エンドポイントはWindows、macOS、Linuxなど多様なOSを採用しており、バージョンも機器ごとに異なります。各OSに適したセキュリティ対策が必要になります。

- アプリケーションの多様性:利用するアプリケーションも機器や用途によって千差万別です。アプリケーションの脆弱性を突いた攻撃に個別に対処しなければなりません。

- 更新の適用状況の差異:OSやアプリケーションの更新プログラムの適用状況も機器ごとに異なります。アップデートが行き届いていない機器が攻撃の的になる可能性があります。

- 管理の複雑さ:多種多様なエンドポイントを一元的に管理し、セキュリティ状況を把握することは容易ではありません。管理が行き届かない機器が脆弱性を抱えるリスクがあります。

エンドポイントが多様であるがゆえに、セキュリティ対策は複雑にならざるを得ない面があるのです。

2-2.エンドポイントは物理的な場所が固定されない

2つめの特徴は「エンドポイントは物理的な場所が固定されない」です。

エンドポイントの多くは可搬性(機器を別の環境に移動しても機能する性質)に優れており、物理的な場所が固定されないという特徴があります。

オフィスの内外を問わず利用される端末も多く、境界の把握が難しい面があります。

【エンドポイントの可搬性がセキュリティに与える影響】

- 社外への持ち出し:ノートPCやスマートフォン、タブレットは、社外への持ち出しを前提とした機器です。外部ネットワークへの接続により、セキュリティリスクが高まる恐れがあります。

- 盗難・紛失のリスク:持ち運び可能な端末は、盗難や紛失のリスクが伴います。機密情報を保持した機器の所在管理が重要な課題となります。

- 私物端末の業務利用:私物のスマートフォンやPCを業務に利用するBYOD(Bring Your Own Device)の浸透により、管理が及ばない端末を制御することが難しくなっています。

- リモートワークの普及:近年、リモートワークの導入が加速し、自宅などオフィス外で利用されるエンドポイントが増加しました。社内ネットワークへのリモートアクセス時の安全性確保が重要な論点となります。

エンドポイントの可搬性は、利便性の向上につながる一方で、セキュリティ面の課題があることを認識しておく必要があります。

2-3.エンドポイントはユーザーが直接操作する

3つめの特徴は「エンドポイントはユーザーが直接操作する」です。

サーバーなどのバックエンドシステムと異なり、エンドポイントはユーザーが直接操作する機器であるという特徴があります。

利用者(従業員)の行動に起因するセキュリティリスクが伴うことに留意が必要です。

【ユーザーの操作に伴うセキュリティリスク】

- ヒューマンエラー:パスワードの設定ミスや不適切な情報の取り扱いなど、ユーザーの過失によってセキュリティインシデント(情報セキュリティを侵害する事態)が発生するリスクがあります。

- ソーシャルエンジニアリング攻撃(人間の心理的な隙を突いて機密情報を入手する手法):巧妙に偽装された不審メールやWebサイトに、ユーザーが誘導されて個人情報を入力してしまうリスクがあります。

- 不正操作の可能性:悪意のある内部関係者による機密情報の持ち出しや破壊行為など、ユーザーの不正な操作に伴うリスクがあります。

- 設定の変更:セキュリティ設定の変更や解除を利用者が意図せずに行ってしまうと、エンドポイントの脆弱性が高まる可能性があります。

エンドポイントはユーザーが直接操作する以上、従業員の意識や行動に伴うリスクを避けることはできません。

技術的な対策と並行して、従業員教育を通じてセキュリティ意識の向上を図ることが非常に重要となります。

ここまでの話をまとめておきましょう。

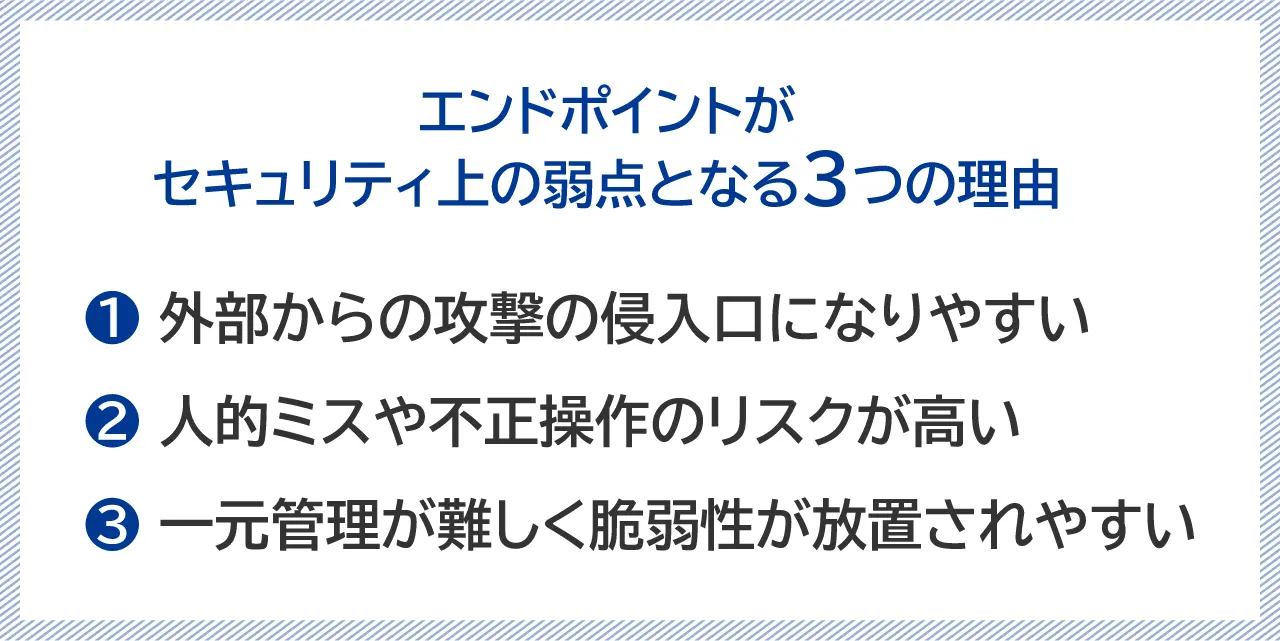

3.エンドポイントがセキュリティ上の弱点となる3つの理由

前述のようなエンドポイントの特徴を踏まえると、エンドポイントはセキュリティ上の弱点となりやすいことが見えてきます。

その理由を整理して理解しておきましょう。

- エンドポイントは外部からの攻撃の侵入口になりやすい

- エンドポイントは人的ミスや不正操作のリスクが高い

- エンドポイントは一元管理が難しく脆弱性が放置されやすい

3-1.エンドポイントは外部からの攻撃の侵入口になりやすい

1つめの理由は「エンドポイントは外部からの攻撃の侵入口になりやすい」からです。

エンドポイントは、インターネットに直接接続される機器であるため、外部からの攻撃の標的になりやすいという宿命を負っています。

マルウェアの侵入や不正アクセスなどのリスクが常に付きまといます。

【エンドポイントが攻撃の侵入口になりやすい理由】

- インターネットとの接続:エンドポイントは業務上、インターネットに接続せざるを得ません。接続を遮断することは現実的ではありません。

- 脆弱性の存在:OSやアプリケーションには脆弱性が存在し、それを狙った攻撃が行われます。完全に脆弱性を排除することは難しい面があります。

- マルウェアの巧妙化:ランサムウェアなどのマルウェアは年々巧妙になっており、エンドポイントを感染させるリスクが高まっています。

- 攻撃手法の多様化:ドライブバイダウンロード(Webサイトの閲覧だけでマルウェアが自動的にダウンロードされる攻撃)など、エンドポイントを狙う攻撃の手口は多様化しています。防御が難しい面があります。

エンドポイントは組織の境界に位置し、外部との接点になるため、サイバー攻撃の格好のターゲットになってしまうのです。

3-2.エンドポイントは人的ミスや不正操作のリスクが高い

2つめの理由は「エンドポイントは人的ミスや不正操作のリスクが高い」からです。

先にも述べたとおり、エンドポイントで実際に操作するのは、一人ひとりのユーザー(従業員)です。

過失によるミスだけでなく、故意の不正行為もエンドポイントが発生源になりやすいという課題があります。

エンドポイントにおける人的リスクを完全に排除するためには、高度な技術的対策に加えて、従業員教育と組織的な管理体制の整備が重要になります。

3-3.エンドポイントは一元管理が難しく脆弱性が放置されやすい

3つめの理由は「エンドポイントは一元管理が難しく脆弱性が放置されやすい」からです。

多様で分散しているエンドポイントを一元的に管理することは容易ではありません。その結果、脆弱性を放置したままになってしまうケースも少なくないのです。

【エンドポイントの一元管理を妨げる要因】

- 機器の分散:支店・営業所、在宅勤務の広がりなどにより、エンドポイントは物理的に分散しています。すべての機器の所在や状態を一元的に把握することは難しい面があります。

- 管理者権限の制約:セキュリティリスクを減らすため、ユーザーにはすべての権限を与えずに運用するケースは多くあります。しかし、そのために、セキュリティ管理者がリモートで全端末に対して必要な更新や修正を迅速に行えない場合があります。

- 脆弱性対応の遅れ:OSやアプリケーションの更新プログラムが配信されても、すべての機器に適用するには時間がかかります。対応が後手に回ると、脆弱性を放置するリスクが生じます。

以上、3つの理由を解説しました。

ここまでの話を踏まえつつ、以下ではセキュリティ対策について見ていきましょう。

※クエストではエンドポイントセキュリティとして有効なEDRの導入支援に加え、複雑化する運用についてもサポートしております。また、クエストではEDRだけに留まらず、包括的なセキュリティ対策を支援しておりますので、セキュリティでお困りのお客様は是非当社にご相談ください。

4.エンドポイントセキュリティ対策 5つのポイント

ネットワークに接続されたパソコンやスマートフォン、タブレットなどのエンドポイントを保護するための対策を、「エンドポイントセキュリティ」といいます。

最後に、エンドポイントセキュリティ対策の基本的なアプローチと、具体的な対策手段について、以下5つのポイントを解説します。

- エンドポイントの可視化

- EDRの導入

- 脆弱性管理とアクセス制御

- エンドポイント管理ツールの活用(MDM・UEM)

- 利用者(従業員)教育

4-1.エンドポイントの可視化

1つめのポイントは「エンドポイントの可視化」です。

組織内のエンドポイントを可視化し、正確に把握することが第一歩です。どのような機器がどこで使われているのかを明確にし、管理下に置くことが重要です。

【エンドポイント管理の具体的な手順】

- リスト管理:組織が保有するパソコンやスマートフォン、タブレットなどのエンドポイントを洗い出し、リストを作成します。

- 管理者の設定:エンドポイントごとに管理責任者を定め、適切に管理されているか確認できるようにします。

- 機器の設置場所の把握:各エンドポイントがどこで使用されているのかを把握し、必要に応じて物理的なセキュリティ対策を講じます。

- ネットワークの分離:重要度の高いシステムを扱うエンドポイントは、社内ネットワークから分離することを検討します。

- 監視の仕組みづくり:エンドポイントの稼働状況やセキュリティ設定の状態を常時監視・記録できるようにします。

これらの施策を通じて、エンドポイントを“見える化”し、管理下に置きましょう。

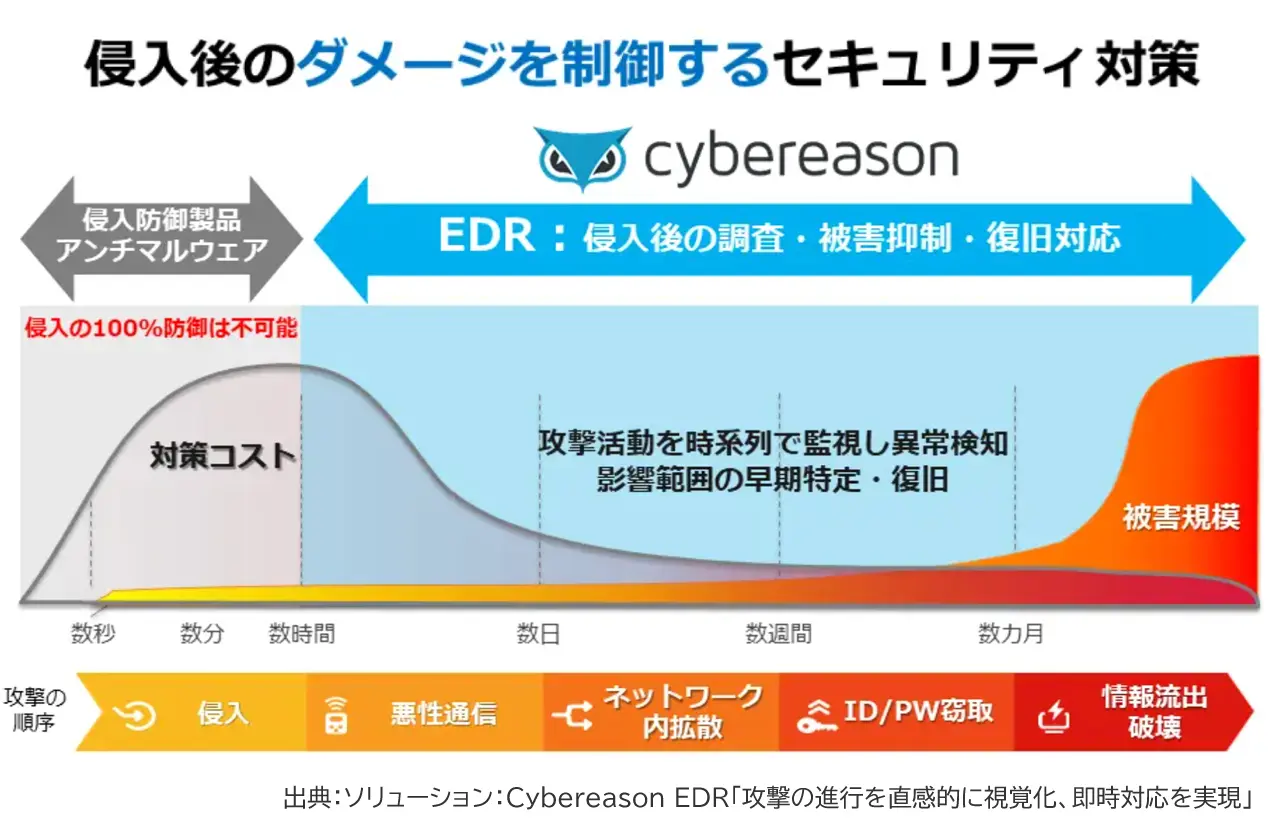

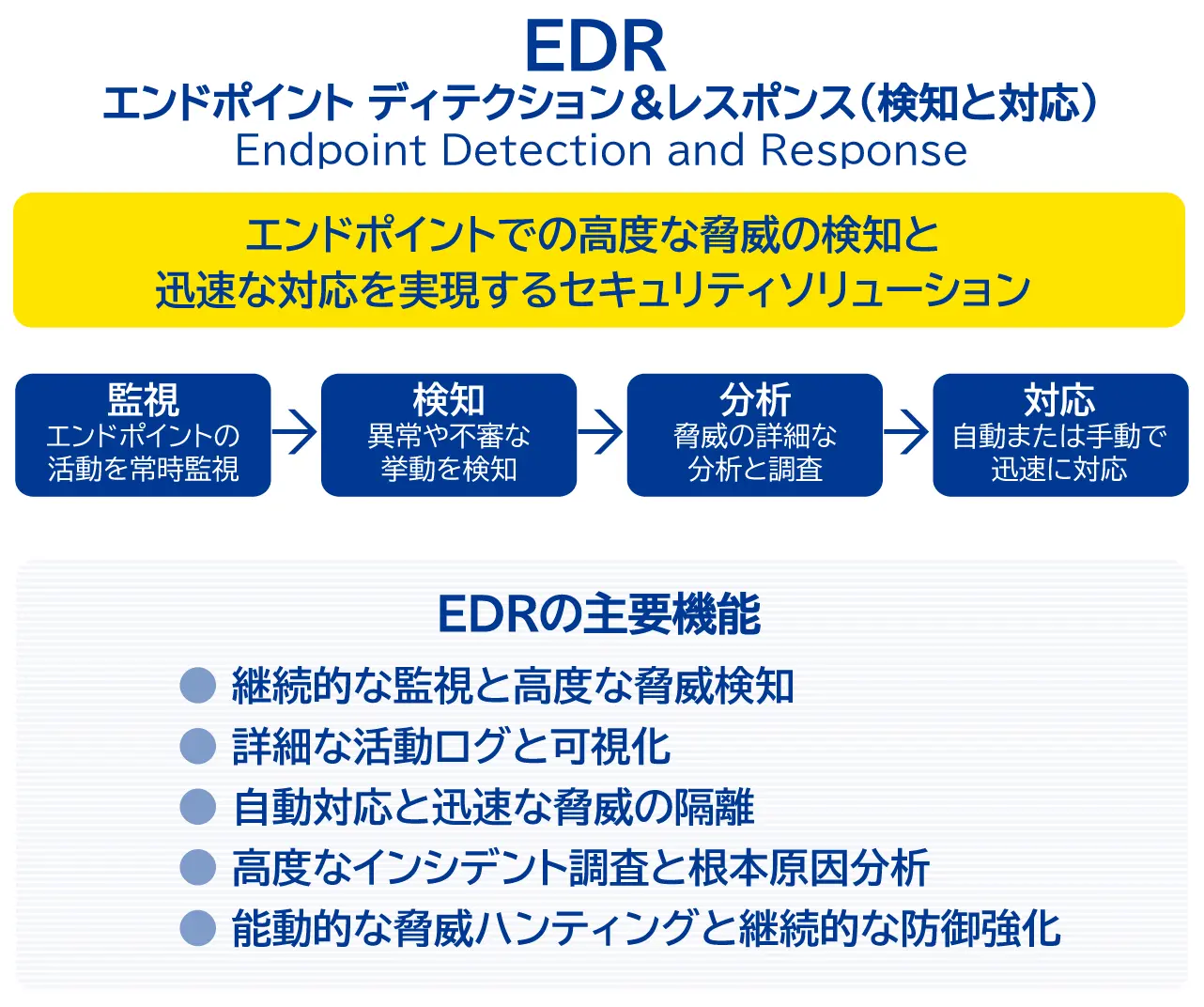

4-2.EDRの導入

2つめのポイントは「EDRの導入」です。

エンドポイントを脅威から守るためには、高度なマルウェア対策が重要です。その中核となるのが、EDRの導入です。

EDRとは、Endpoint Detection and Responseの略語で、「エンドポイントでの検知と対応」と訳されます。EDRは、エンドポイントにおける脅威の検知と対応を自動化・効率化するソリューションです。

【EDRの役割】

- 振る舞い検知によるマルウェア対策:ウイルス対策ソフトでは検知できない未知の脅威を、プログラムの振る舞いを分析することで検知します。

- AIを活用した高度な分析:機械学習などのAI技術を活用し、大量のログデータを分析し、不審な兆候をいち早く検知します。

- 自動対応による被害の最小化:検知した脅威を自動的に隔離するなどの初動対応を自動で行い、被害の拡大を防ぎます。

ウイルス対策ソフトとEDRを組み合わせれば、多層的なマルウェア対策が可能になります。また、EDRにウイルス対策機能が統合され、EDRのみで従来のウイルス対策をカバーできる製品も増えています。

EDRについて詳しくは、以下のページにてご確認ください。

4-3.脆弱性管理とアクセス制御

3つめのポイントは「脆弱性管理とアクセス制御」です。

マルウェア対策と並んで重要なのが、脆弱性管理とアクセス制御です。

【脆弱性管理の要点】

- OSやソフトウェアを常に最新の状態に保つ:OSやソフトウェアのセキュリティパッチを速やかに適用し、脆弱性を放置しないことが重要です。

- 脆弱性スキャンの実施:専用のツールを使って定期的に脆弱性スキャンを行い、エンドポイントの脆弱性を洗い出します。

- リスクの評価と対処:発見された脆弱性のリスクを評価し、優先度の高いものから計画的にパッチの適用などの対処を行います。

【脆弱性管理の要点】

- OSやソフトウェアを常に最新の状態に保つ:OSやソフトウェアのセキュリティパッチを速やかに適用し、脆弱性を放置しないことが重要です。

- 脆弱性スキャンの実施:専用のツールを使って定期的に脆弱性スキャンを行い、エンドポイントの脆弱性を洗い出します。

- リスクの評価と対処:発見された脆弱性のリスクを評価し、優先度の高いものから計画的にパッチの適用などの対処を行います。

【アクセス制御の基本】

- 最小権限の原則:ユーザーに付与する権限は、業務上必要な最小限にとどめます。

- アカウント管理の徹底:退職者のアカウントを放置せず、使用していないアカウントを定期的に削除します。

- 特権アカウントの管理:管理者権限を持つ特権アカウントの使用状況を厳しく管理し、不正利用を防ぎます。

- 多要素認証の導入:パスワードに加えて、ワンタイムパスワードなどの第2の認証要素を導入し、不正アクセスを防ぎます。

このように、脆弱性管理とアクセス制御を適切に実施すれば、エンドポイントを標的とする攻撃のリスクを大幅に低減できます。

4-4.エンドポイント管理ツールの活用(MDM・UEM)

4つめのポイントは「エンドポイント管理ツールの活用(MDM・UEM)」です。

エンドポイントの管理を効率化するためには、専用のツールを活用することが有効です。

代表的なものとして、MDM(Mobile Device Management:モバイルデバイス管理)とUEM(Unified Endpoint Management:統合エンドポイント管理)があります。

【MDMの概要と機能】

- MDMとは:MDM(モバイルデバイス管理)は、スマートフォンやタブレットなどのモバイルデバイスを一元的に管理するためのソリューションです。

- おもな機能:デバイスの登録・認証、セキュリティ設定の適用、アプリケーションの配布・管理、リモートロック・ワイプ(データ消去)などの機能を備えています。

- 導入のメリット:会社支給のデバイスだけでなく、BYOD(Bring Your Own Device:従業員個人のデバイスを業務に使用する方式)の環境下でも、セキュリティポリシーの適用と一元管理が可能になります。

【UEMの特徴と効果】

- UEMとは:UEM(統合エンドポイント管理)は、パソコンやモバイルデバイス、IoT機器など、あらゆるエンドポイントを統合的に管理するソリューションです。

- MDMとの違い:MDMがモバイルデバイスに特化しているのに対し、UEMはパソコンも含めたあらゆるエンドポイントを管理できる点が特徴です。

- 導入のメリット:エンドポイントの一元管理により、セキュリティポリシーの適用や脆弱性の把握が容易になり、包括的なセキュリティ対策が可能になります。

企業の規模や業態、エンドポイントの種類などに応じて、MDMやUEMの導入を検討することが望まれます。詳しくは、以下のページよりお問い合わせください。

4-5.利用者(従業員)教育

5つめのポイントは「利用者(従業員)教育」です。

エンドポイントセキュリティ対策において、最も重要な要素は人です。いくら技術的な対策を講じても、利用者のセキュリティ意識が低くては十分な効果は望めません。

だからこそ、従業員一人ひとりのセキュリティ意識を高め、適切な行動を促すための教育・啓発活動が不可欠なのです

【エンドポイントセキュリティ教育の進め方】

- トップダウンでの意識づけ:経営層自らがセキュリティの重要性を認識し、従業員に対してメッセージを発信することが大切です。

- 定期的な教育の実施:eラーニングなどを活用し、全従業員を対象とした定期的なセキュリティ教育を実施します。

- テーマ別の教育の実施:フィッシング対策、パスワード管理、ソーシャルエンジニアリング対策など、具体的なテーマ別の教育も必要です。

- インシデント事例の共有:実際に起きたインシデント事例を共有し、脅威を身近に感じてもらうことが重要です。

- 教育効果の測定:教育の効果を測定し、PDCAサイクルを回しながら、教育内容を継続的に改善していきます。

セキュリティは、技術だけでなく人の意識に大きく左右されます。従業員のセキュリティ意識を高め、適切な行動を根付かせていきましょう。

5.まとめ

本記事では「エンドポイントとは?」をテーマに解説しました。要点をまとめておきましょう。

エンドポイントの定義として、以下を解説しました。

- エンドポイントの語源:End(終わり)+ Point(点)

- エンドポイントの役割:ネットワークとユーザーをつなぐ入口

- エンドポイントの例:PC・スマホ・タブレット・プリンター・IoT機器

- 補足:WebサービスやAPIにおけるエンドポイントは意味が異なる

エンドポイントの特徴は以下のとおりです。

- エンドポイントは機器の種類が多岐にわたる

- エンドポイントは物理的な場所が固定されない

- エンドポイントはユーザーが直接操作する

エンドポイントがセキュリティ上の弱点となる3つの理由は以下のとおりです。

- エンドポイントは外部からの攻撃の侵入口になりやすい

- エンドポイントは人的ミスや不正操作のリスクが高い

- エンドポイントは一元管理が難しく脆弱性が放置されやすい

エンドポイントセキュリティ対策として5つのポイントを解説しました。

- エンドポイントの可視化

- マルウェア対策(ウイルス対策ソフトとEDR)

- 脆弱性管理とアクセス制御

- エンドポイント管理ツールの活用(MDM・UEM)

- 利用者(従業員)教育

情報システムの出入り口に位置するエンドポイントを安全に保つことは、組織のセキュリティ確保において非常に重要な意味を持ちます。

エンドポイントの特性を踏まえ、エンドポイントセキュリティの維持・向上に取り組んでいきましょう。

クエストでは、EDRの導入支援と複雑な運用サポートに加え、包括的なセキュリティ対策を提供しています。セキュリティでお困りの際は、ぜひご相談ください。