目次

サイバー攻撃が高度化・巧妙化する今日、従来のアンチウイルスソフトだけでは防御が難しくなっています。

この記事では、エンドポイントセキュリティとアンチウイルスソフトの違いを、図解を用いながらわかりやすく解説します。また、エンドポイントセキュリティ導入の具体的な進め方も紹介します。

お読みいただくと、自社に最適なセキュリティ対策について検討を始められるはずです。ぜひ、セキュリティ強化の一助としてお役立てください。

クエストではエンドポイントセキュリティとして有効なEDRの導入支援に加え、複雑化する運用についてもサポートしております。また、クエストではEDRだけに留まらず、包括的なセキュリティ対策を支援しておりますので、セキュリティでお困りのお客様は是非当社にご相談ください。

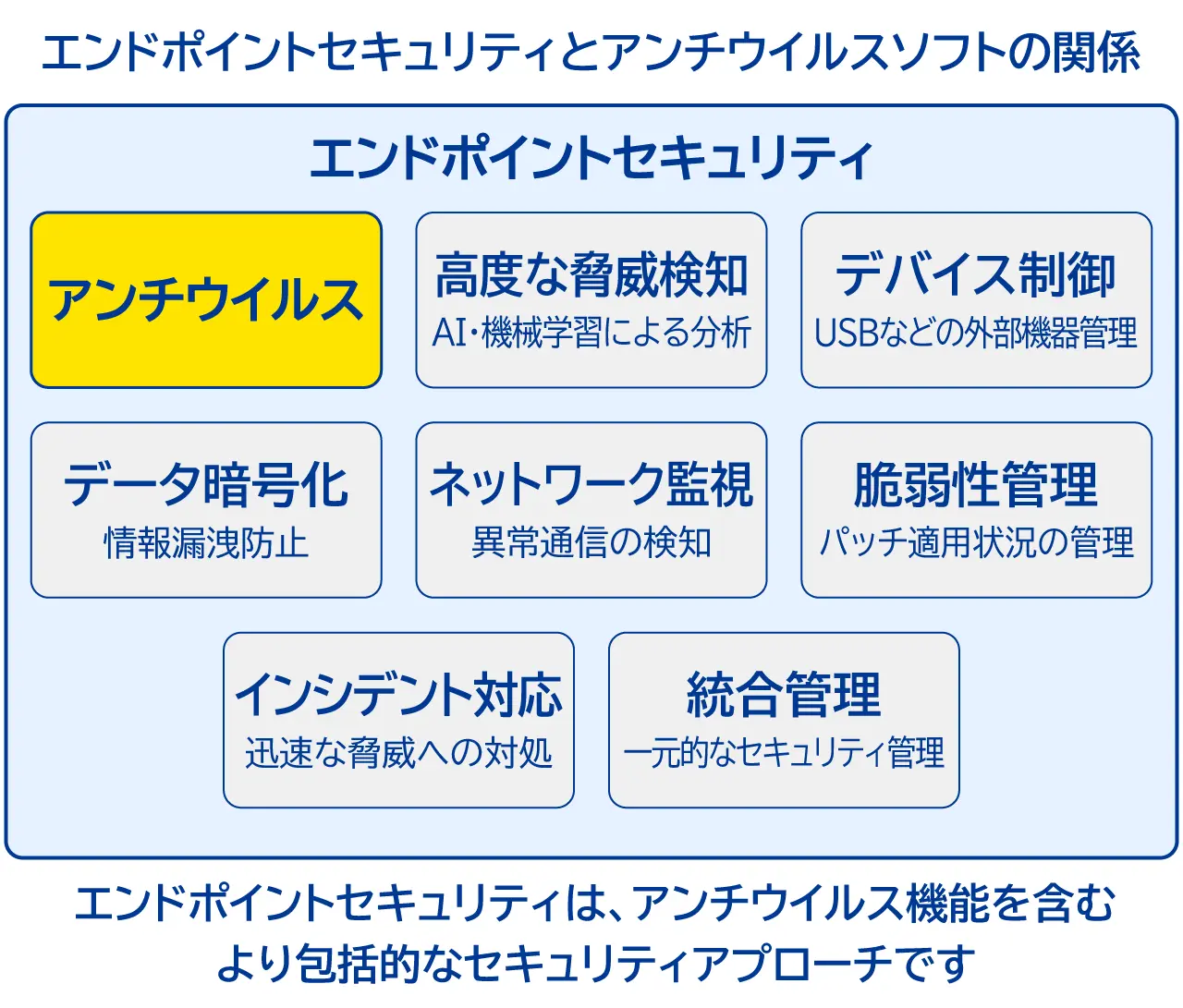

1.エンドポイントセキュリティ=アンチウイルスソフトを包含するソリューション

エンドポイントセキュリティとアンチウイルスソフトは、ともにパソコンやモバイルのセキュリティ対策として使われるソリューションですが、その守備範囲の広さが大きく異なります。

まずは全体像から確認しておきましょう。

1-1.図解でわかる違いの全体像

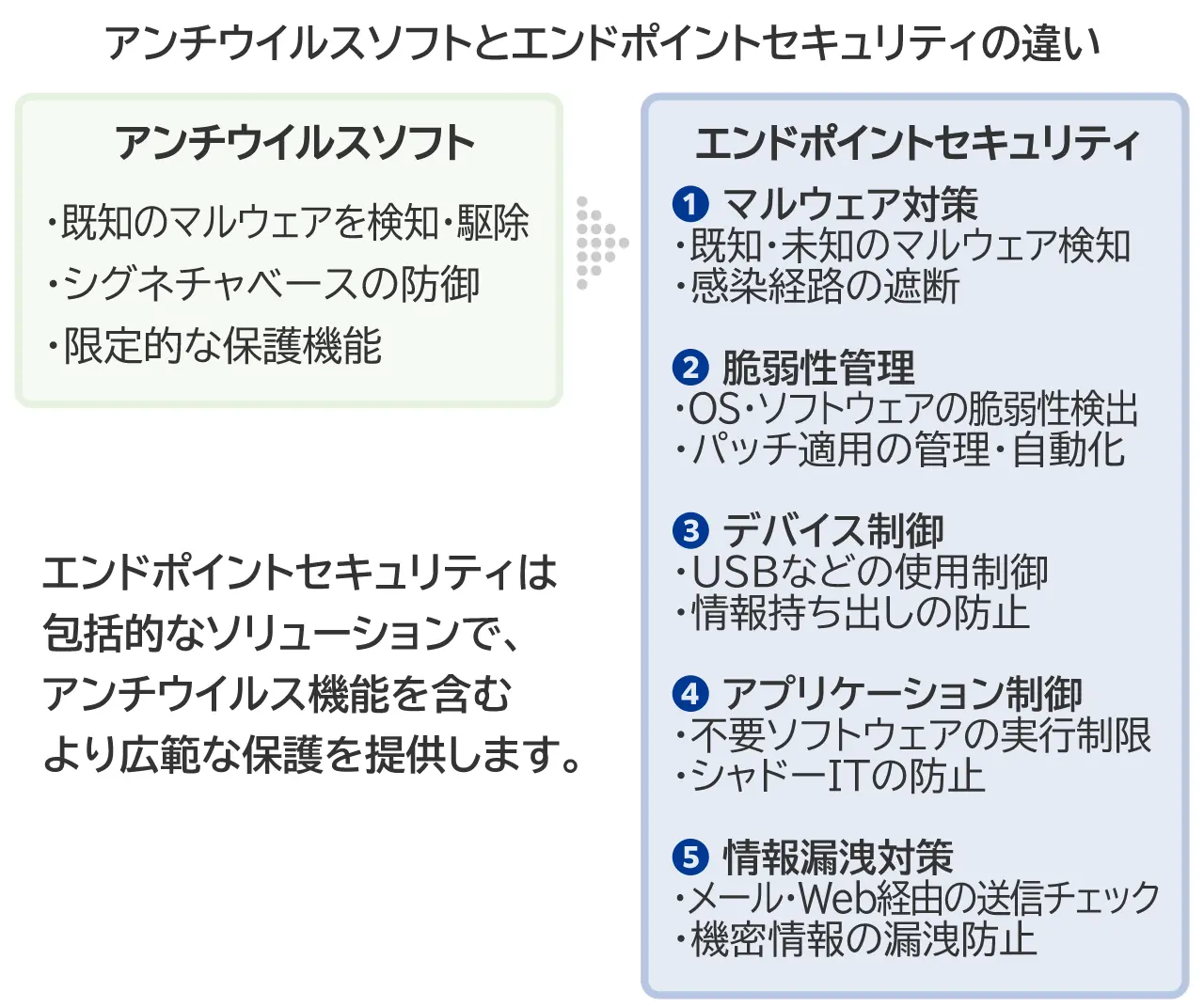

アンチウイルスソフトが「既知のマルウェア」を検知・駆除するのに対し、エンドポイントセキュリティは、既知のマルウェア対策を含む包括的なソリューションです。

【エンドポイントセキュリティがカバーする領域】

- マルウェア対策:既知・未知のマルウェアの検知と隔離、感染経路の遮断などを行います。

- 脆弱性管理:OS・ソフトウェアの脆弱性を検出し、パッチ適用の管理・自動化を行います。

- デバイス制御:USBなどリムーバブルメディアの使用制御、情報持ち出しの防止を行います。

- アプリケーション制御:業務に不要なソフトウェアの実行を制限し、シャドーIT(組織として管理していない個人利用のITサービスのこと)を防ぎます。

- 情報漏洩対策:メール・Web経由の機密情報の社外への送信をチェックし、漏洩を防ぎます。

エンドポイントセキュリティは、単なるウイルス対策の枠を超え、内部からのデータ流出やポリシー違反の監視まで、エンドポイントを起点とするさまざまな脅威に備えるソリューションといえます。

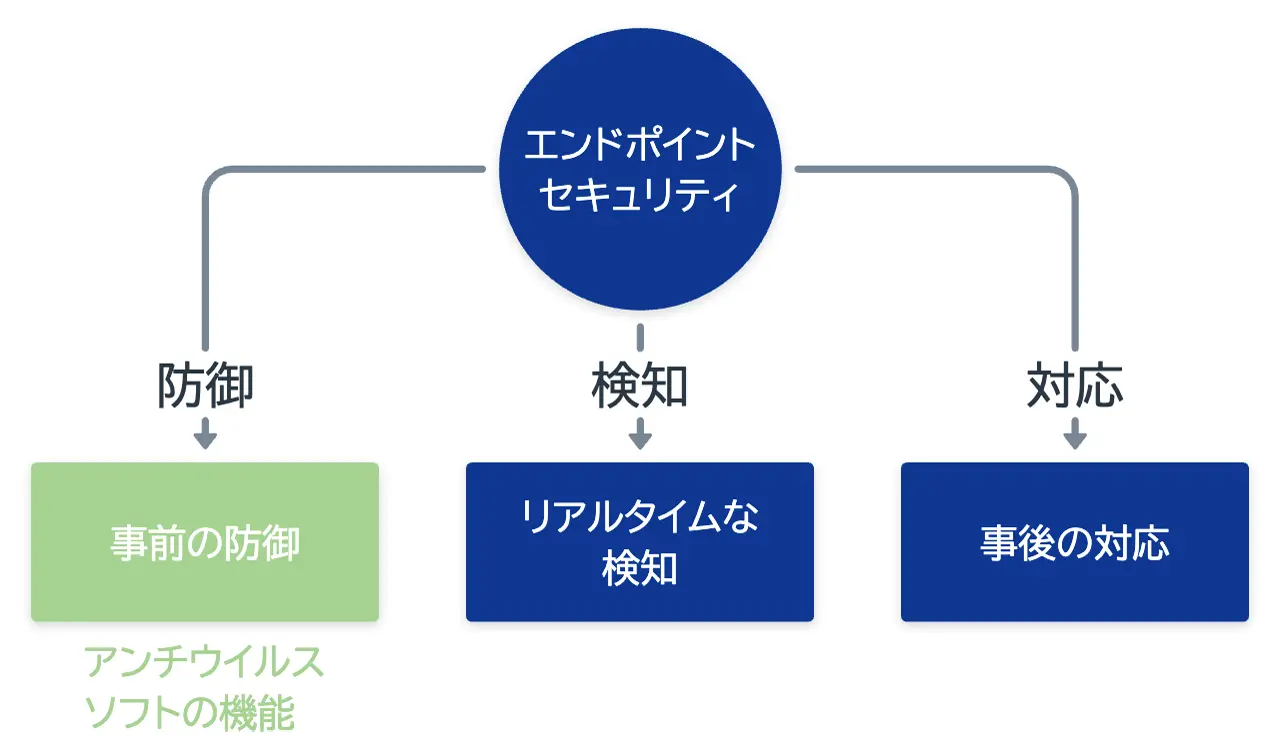

1-2.「防御」から「検知・対応」守りから攻めのセキュリティへ

エンドポイントセキュリティは、アンチウイルスソフトのような事前の「防御」に加えて、リアルタイムな「検知」と事後の「対応」を重視します。

【エンドポイントセキュリティが目指す領域】

- 未知の脅威への対応:シグネチャ(既知のマルウェアの特徴を登録したデータベース)に依存せず、AIによる異常検知で未知のマルウェアにも対処します。

- ゼロデイ攻撃(発見されたばかりの脆弱性を突く攻撃)への備え:脆弱性対策の自動化により、修正パッチの適用漏れによる攻撃を防ぎます。

- インシデント対応の迅速化:感染端末の特定・隔離・フォレンジック(デジタル機器に残された証拠を収集・分析すること)・復旧までを一元的に実行します。

- ユーザー行動の分析:不審な操作やデータアクセスをログから検知し、内部不正のリスクを減らします。

- セキュリティ状況の可視化:各種ログを収集・分析し、組織全体のリスク状況をリアルタイムに把握します。

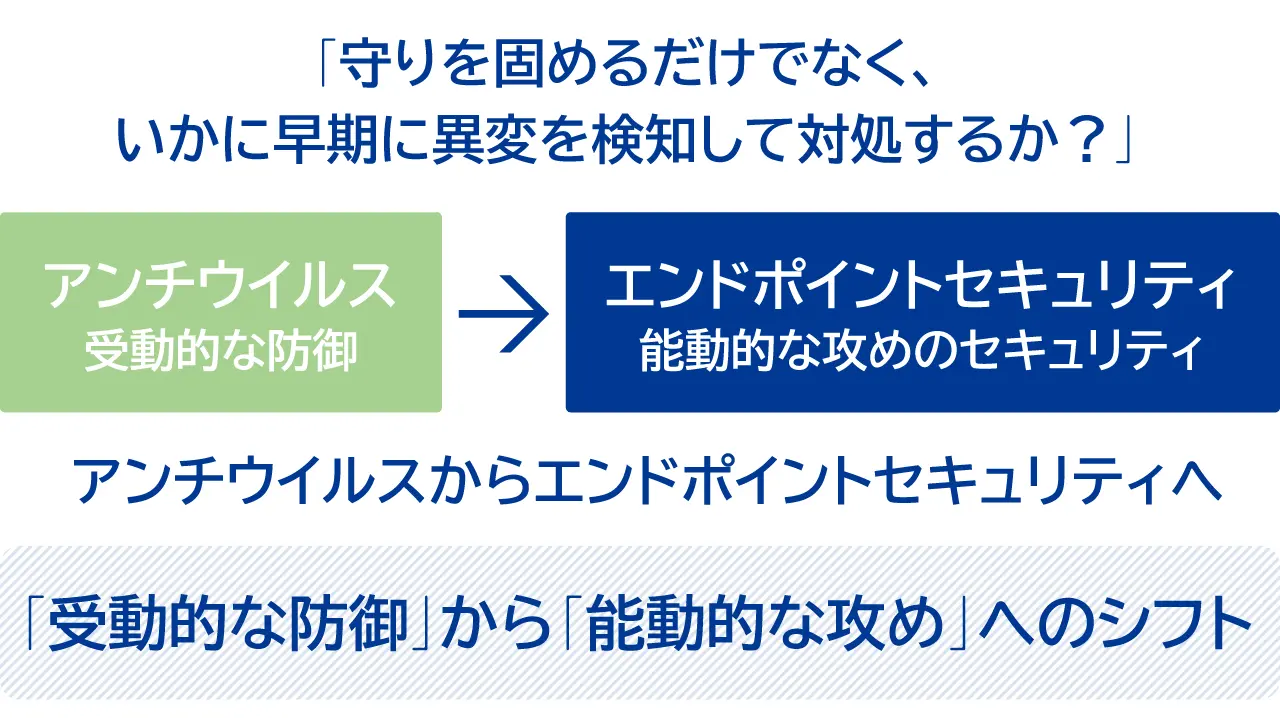

「守りを固めるだけでなく、いかに早期に異変を検知して対処するか?」

という点に、エンドポイントセキュリティの重点があります。

アンチウイルスソフトからエンドポイントセキュリティへの移行は、受動的な防御から能動的な攻めのセキュリティへのシフトを意味しているのです。

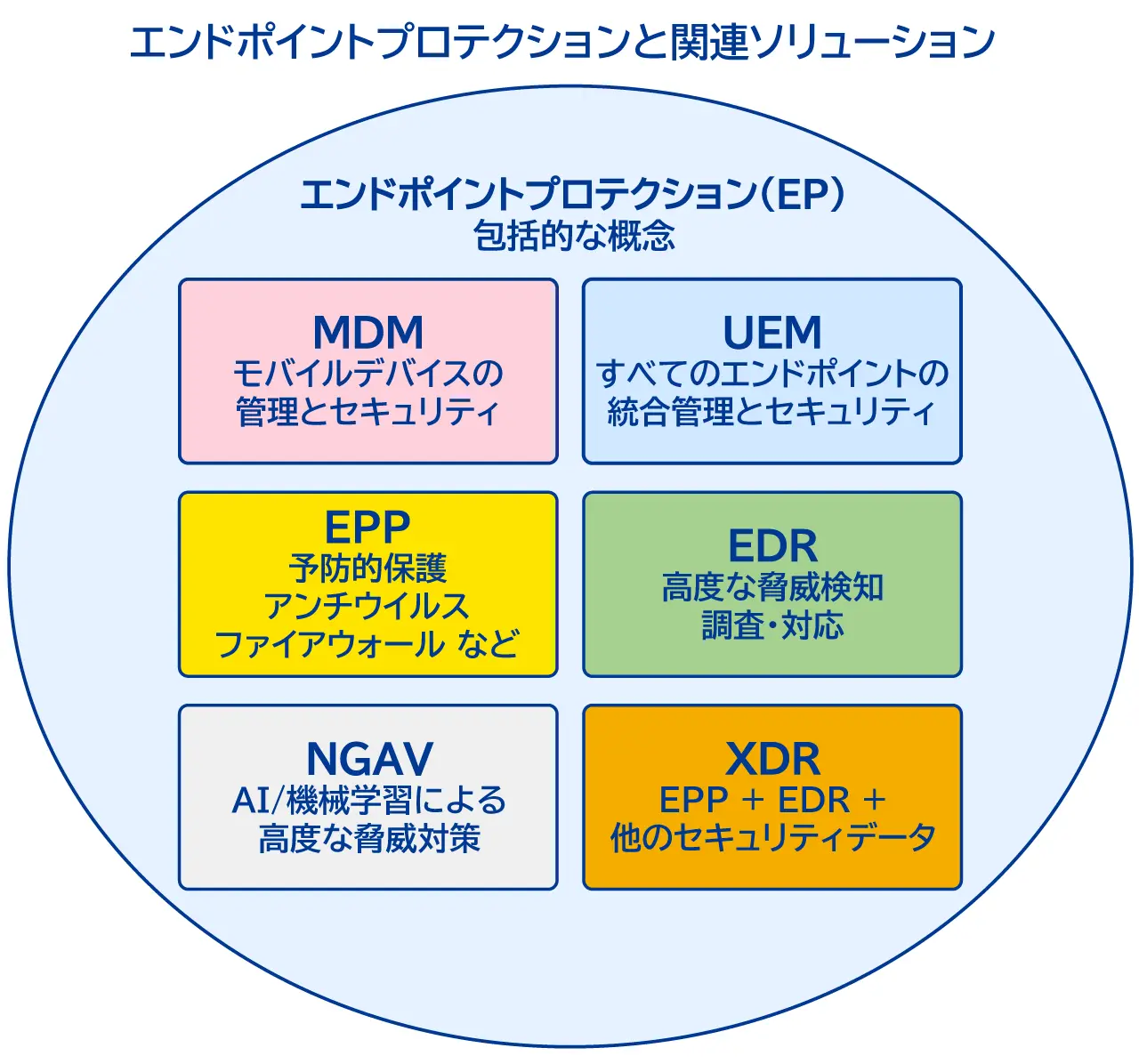

1-3.エンドポイントセキュリティと関連ソリューション

「エンドポイントセキュリティって、具体的にはどの製品?」

という点が気になる方もいるでしょう。

エンドポイントセキュリティは、エンドポイントプロテクション(EP)とも呼ばれます。具体的な製品群としては、EDR・MDM・UEMなどが該当します。

※上記エンドポイントプロテクションの詳細は以下の記事にて解説しています。

エンドポイントプロテクション

製品選びは、技術者ではない企業のセキュリティ担当者の方にとって、混乱しやすい部分かもしれません。

そこで、これからエンドポイントセキュリティに取り組む企業がまず着手すべきポイントを挙げるなら、「EDRの導入」です。

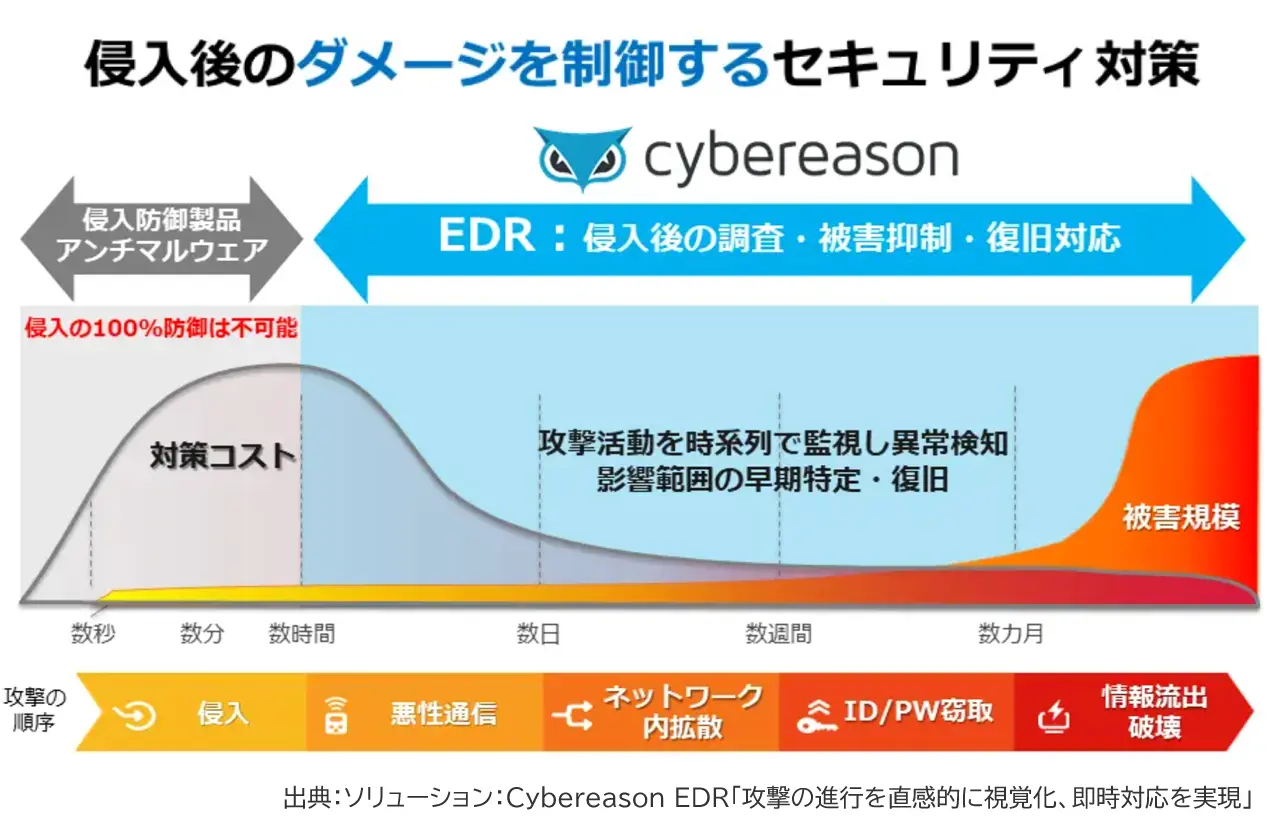

EDR(Endpoint Detection and Response:エンドポイント 検知と対応)は、高度な脅威検知能力と迅速な対応機能を兼ね備えた、エンドポイントセキュリティの代表格のソリューションです。

具体的な製品名として、『Cybereason EDR』があります。

【EDRの例:Cybereason EDR】

EDRについて詳しくは、以下のページで解説していますので、あわせてご覧ください。

おすすめ記事:EDRとは?【EDR導入の全貌を解説】効果的な脅威対策を実現する方法

参考記事:EDRとEPPの違いとは?最新のエンドポイントセキュリティ対策を徹底解説

2.そもそもエンドポイントセキュリティとは?

ここからは、エンドポイントセキュリティの基本的な概念と、なぜ企業に必要とされるのかを詳しく見ていきましょう。

- エンドポイントの意味:PCやスマホなどの端末を指す

- エンドポイントを守ることの重要性

- エンドポイントを狙うサイバー攻撃の脅威

- マルウェアだけでなく内部の不正行為も監視

- 企業におけるエンドポイントセキュリティ導入の必要性

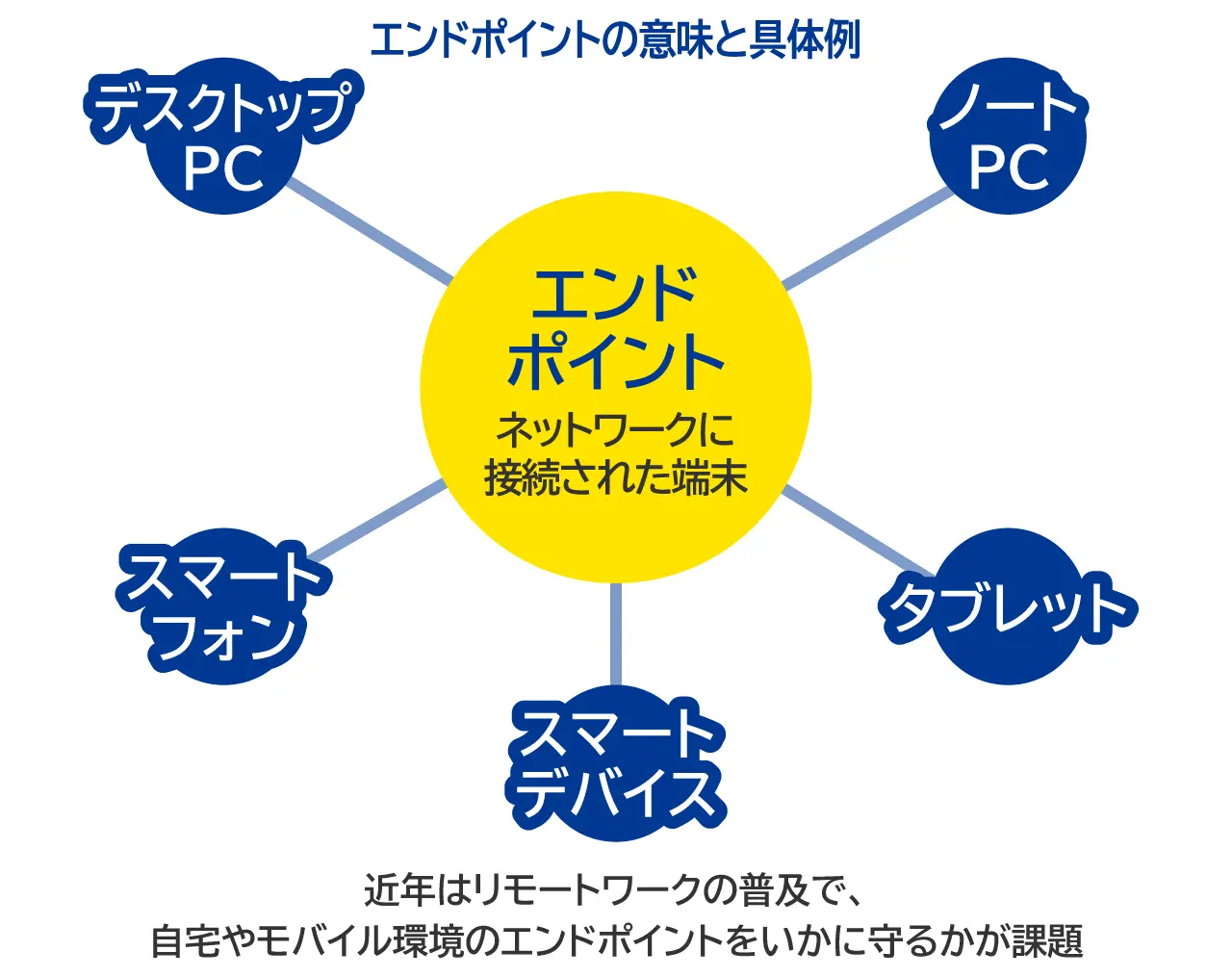

2-1.エンドポイントの意味:PCやスマホなどの端末を指す

そもそもエンドポイントとは、ネットワークに接続されたPCやスマートフォン、タブレットなどの端末のことを指します。

【エンドポイントの具体例】

- デスクトップPC:オフィスで使われる据え置き型のWindows PCやMacが該当します。

- ノートPC:社内外で使われるモバイルノートPCやウルトラブックなどが該当します。

- スマートフォン:ビジネスでもプライベートでも使われるiPhoneやAndroidスマホが該当します。

- タブレット:営業担当者が使うタブレット端末やタブレットPCが該当します。

- スマートデバイス:プリンタ・プロジェクター・ウェアラブルデバイスなども広義のエンドポイントです。

このように、ネットワークの末端にあって、実際にユーザーが利用する機器を総称してエンドポイントと呼びます。

近年はリモートワークの普及で、自宅やモバイル環境のエンドポイントをいかに守るかが課題となっています。

2-2.エンドポイントを守ることの重要性

サイバー攻撃の手口が巧妙化するなか、エンドポイントはセキュリティ上の弱点となりやすい場所です。

【エンドポイントが狙われる理由】

- マルウェア感染の入り口:メールの添付ファイルやWebサイト経由で、エンドポイントはマルウェアの侵入口となります。

- 情報漏洩の発生源:PCやスマホに保存された機密情報が、操作ミスや紛失・盗難で漏洩するリスクがあります。

- 標的型攻撃の足がかり:標的となる組織の中の1台のPCをマルウェアに感染させ、内部ネットワークに侵入します。

- 内部不正の発生源:従業員による情報持ち出しや不正利用など、内部からの脅威もエンドポイントが起点となります。

- 管理の行き届かない領域:支社や在宅勤務先のPCは、十分なセキュリティ対策が施されていない可能性があります。

ファイアウォールなどの境界防御だけでは防ぎきれない脅威が増えており、エンドポイントのセキュリティ確保は、企業にとって急務の課題となっているのです。

2-3.エンドポイントを狙うサイバー攻撃の脅威

実際に、エンドポイントを狙ったサイバー攻撃にはどのようなものがあるでしょうか。

【エンドポイントを脅かす代表的な攻撃】

- ランサムウェア:端末のファイルを暗号化して身代金を要求するマルウェアによる攻撃です。

- ビジネスメール詐欺(BEC):なりすましメールで従業員をだまし、不正送金させる巧妙な詐欺手法です。

- ドライブバイダウンロード(閲覧しただけで自動的にマルウェアをダウンロードさせる手口):改ざんされたWebサイトへ誘導し、マルウェアに感染させる悪質な手口です。

- クレデンシャルスタッフィング(流出した認証情報を悪用してアカウントに不正アクセスする攻撃):フィッシングなどで従業員のパスワードを盗み、不正ログインを試みる巧妙な攻撃です。

こうした脅威の中には、シグネチャのないゼロデイ攻撃も少なくありません。

そのため、従来のアンチウイルスソフトによる防御は難しくなっています。この状況に立ち向かうために、鍵となるのがエンドポイントセキュリティです。

2-4.マルウェアだけでなく内部の不正行為も監視

エンドポイントの脅威は外部からのマルウェア攻撃だけではありません。内部の不正行為もまた、企業にとって大きなリスクとなります。

【エンドポイントからの情報漏洩の例】

- USBメモリへのデータコピー:業務データをUSBメモリに不正コピーして社外に持ち出します。

- 不正なアプリケーションの利用:セキュリティ基準に反するファイル共有ソフトなどを使って情報漏洩します。

- メールやWebでの機密漏洩:メールの添付やWebアップロードで、機密情報を社外に送信します。

- 端末の紛失・盗難:社外で利用中のPCやスマホを紛失したり盗まれたりして情報漏洩します。

- 退職者による情報持ち出し:転職先へのスキルアピールのため、業務データを不正に持ち出します。

- 内部不正:従業員や委託先など内部関係者による機密情報の持ち出しや不正利用も、珍しくありません。

エンドポイントセキュリティでは、デバイス制御・アプリケーション制御・Webフィルタリング・送信メールのチェックなどにより、こうした内部不正のリスクにも備えます。

2-5.企業におけるエンドポイントセキュリティ導入の必要性

以上のような脅威の現状を踏まえ、エンドポイントセキュリティの導入は企業にとって喫緊の課題だといえます。

【エンドポイントセキュリティが企業に不可欠な理由】

- サイバー攻撃による事業リスクの回避:ランサムウェアによるシステム停止や機密漏洩などの被害を防ぐ鍵となるのが、エンドポイントセキュリティです。

- 法令遵守(コンプライアンス)対策:個人情報保護法などの法令で求められるセキュリティ対策を満たすために、エンドポイントセキュリティが必要です。

- 情報セキュリティ基準の順守:情報セキュリティポリシーの策定や、ISO/IEC 27001(情報セキュリティマネジメントシステムの国際規格)などの認証取得・維持には必須の対策といえます。

- 社会的信用の維持:セキュリティ事故による信用失墜や風評被害を回避し、顧客・株主からの信頼を守ります。

- リモートワーク環境のセキュリティ確保:業務端末の自宅利用など、社外での安全な環境がエンドポイントセキュリティによって整備できます。

このように、エンドポイントセキュリティは今や企業のセキュリティ対策の要(かなめ)となっているのです。

3.アンチウイルスソフトの役割と限界

次に、エンドポイントセキュリティとの比較を念頭に、従来のアンチウイルスソフトについて理解を深めましょう。

- アンチウイルスソフトとは何か?基本的な機能と役割

- アンチウイルスソフトの仕組み

- アンチウイルスソフトだけでは不十分な理由

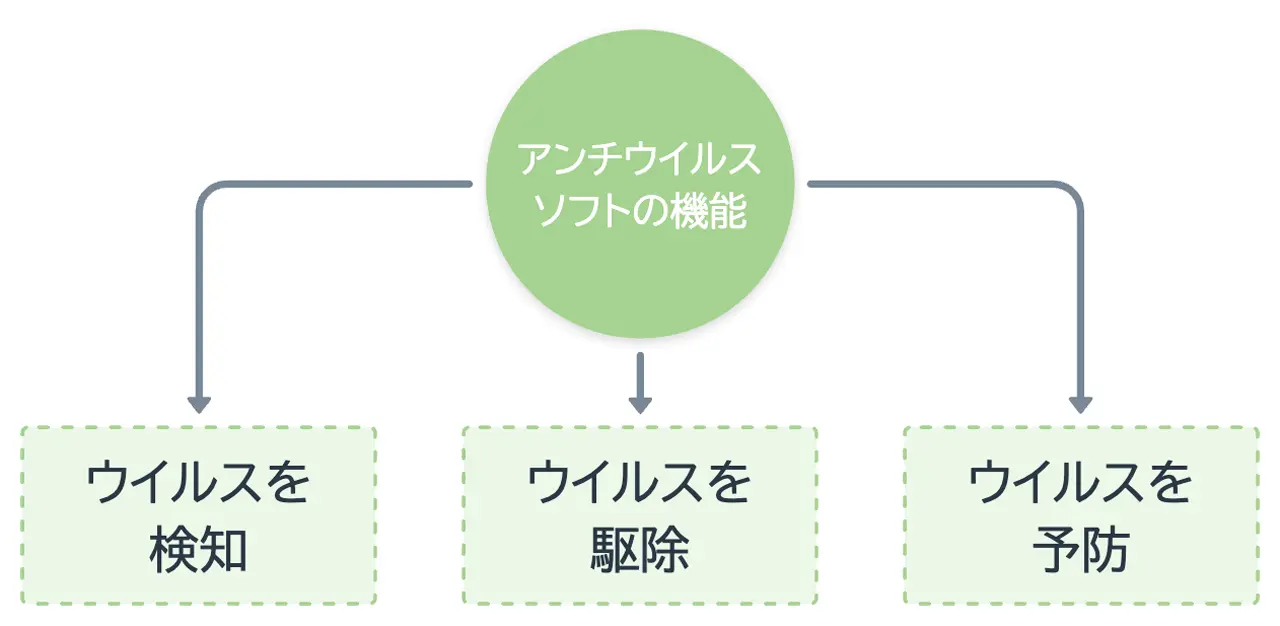

3-1.アンチウイルスソフトとは何か?基本的な機能と役割

アンチウイルスソフトのおもな機能は、コンピュータウイルスの「検知」「駆除」「予防」の3つです。

【アンチウイルスソフトの基本機能】

- ウイルスの検知(スキャン):PCをスキャンし、ファイルがウイルスに感染していないかをチェックします。

- ウイルスの駆除(クリーン):見つかったウイルスを削除したり隔離したりして、脅威を取り除きます。

- ウイルスの予防(リアルタイム防御):ファイルのダウンロード時などにチェックし、未然に感染を防ぎます。

- ウイルス定義ファイルの更新:新種のウイルスに対応するため、ウイルスの定義ファイルを自動更新します。

- 検疫(隔離):感染ファイルを隔離フォルダに移動させ、ほかのファイルへのウイルス拡散を防ぎます。

従来のアンチウイルスソフトは、ウイルス対策に特化した限定的な機能ではあるものの、PCのマルウェア感染を防ぐ役割としては一定の効果を発揮してきました。

3-2.アンチウイルスソフトの仕組み

では、アンチウイルスソフトはどのような仕組みでウイルスを検知し、駆除するのでしょうか。その代表的な方法が「シグネチャ型検知」です。

【シグネチャ型検知の仕組み】

- 既知のマルウェアのコードを登録:過去に確認されたウイルスのコードを、シグネチャ(既知のマルウェアの特徴を登録するデータベース、定義ファイル)に登録します。

- スキャン時にシグネチャと照合:PC内のファイルをスキャンし、定義ファイル内のコードと一致するかをチェックします。

- 一致するコードを検知:一致したファイルをウイルスとみなして検知し、削除や隔離します。

- ウイルス定義の更新による対応:新種のウイルスが出現したら、定義ファイルを更新して検知対象に加えます。

- 未知のウイルスには非対応:定義ファイルにないウイルスは検知できないため、ゼロデイ攻撃などに脆弱です。

こうしたシグネチャベースの検知は、既知のウイルスには一定の効果を発揮しますが、亜種の登場やゼロデイ攻撃への対応という点で限界があります。

多様化する脅威に備えるには、新たなアプローチが求められます。

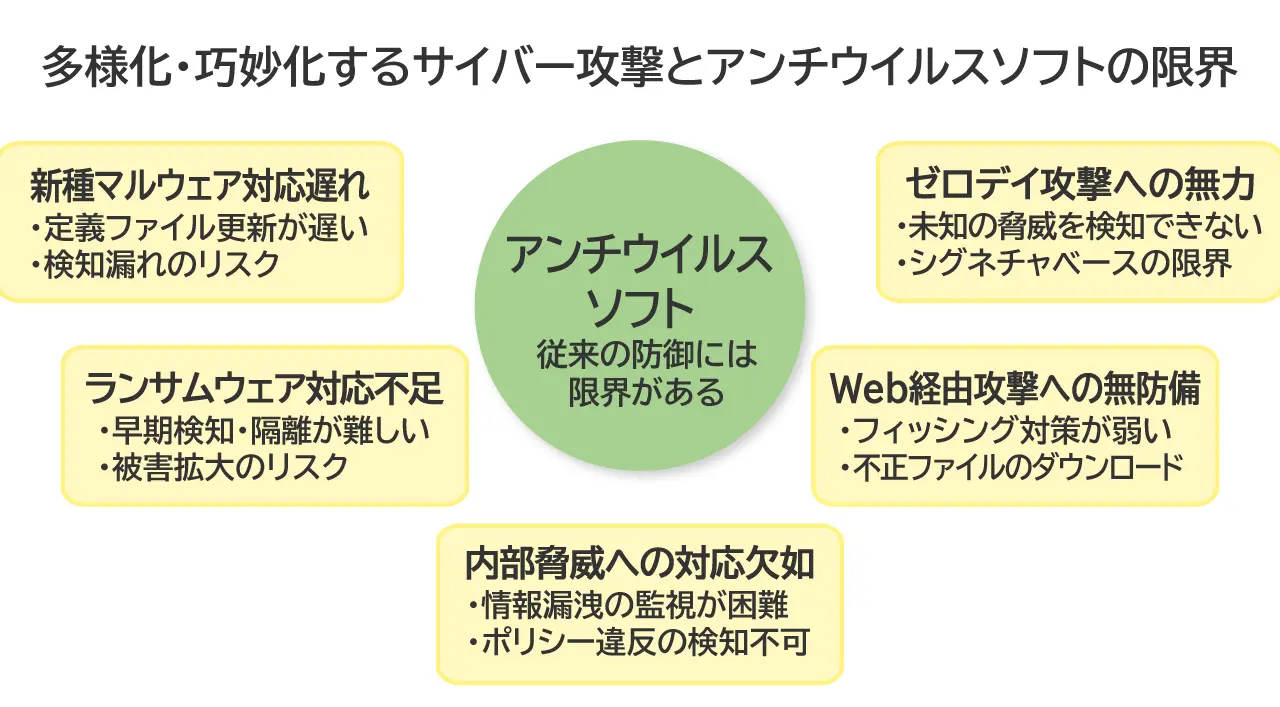

3-3.アンチウイルスソフトだけでは不十分な理由

サイバー攻撃が高度化するなか、従来のアンチウイルスソフトによる防御には限界が見えています。

【アンチウイルスソフトの限界】

- 亜種や新種のマルウェアへの対応の遅れ:ウイルス定義ファイルの更新が追いつかず、検知漏れが起きやすい。

- ゼロデイ攻撃などの未知の脅威への無力化:シグネチャのない未知の脅威は検知・防御できない。

- ランサムウェアなど新たな脅威への対応力不足:ランサムウェアは感染後の早期検知・隔離が肝心だが難しい。

- フィッシングやドライブバイダウンロードへの無防備:Webサイト経由の巧妙な攻撃に対する防御は心許ない。

- 内部不正などの組織的脅威への対応の欠如:情報漏洩やポリシー違反など、内部の脅威への監視は難しい。

攻撃が多様化・巧妙化するなか、未知の脅威をいかに早期に検知・対処するか?が重要です。

内部不正にも目を光らせる必要があります。こうした多面的な防御が今日のセキュリティには不可欠なのです。

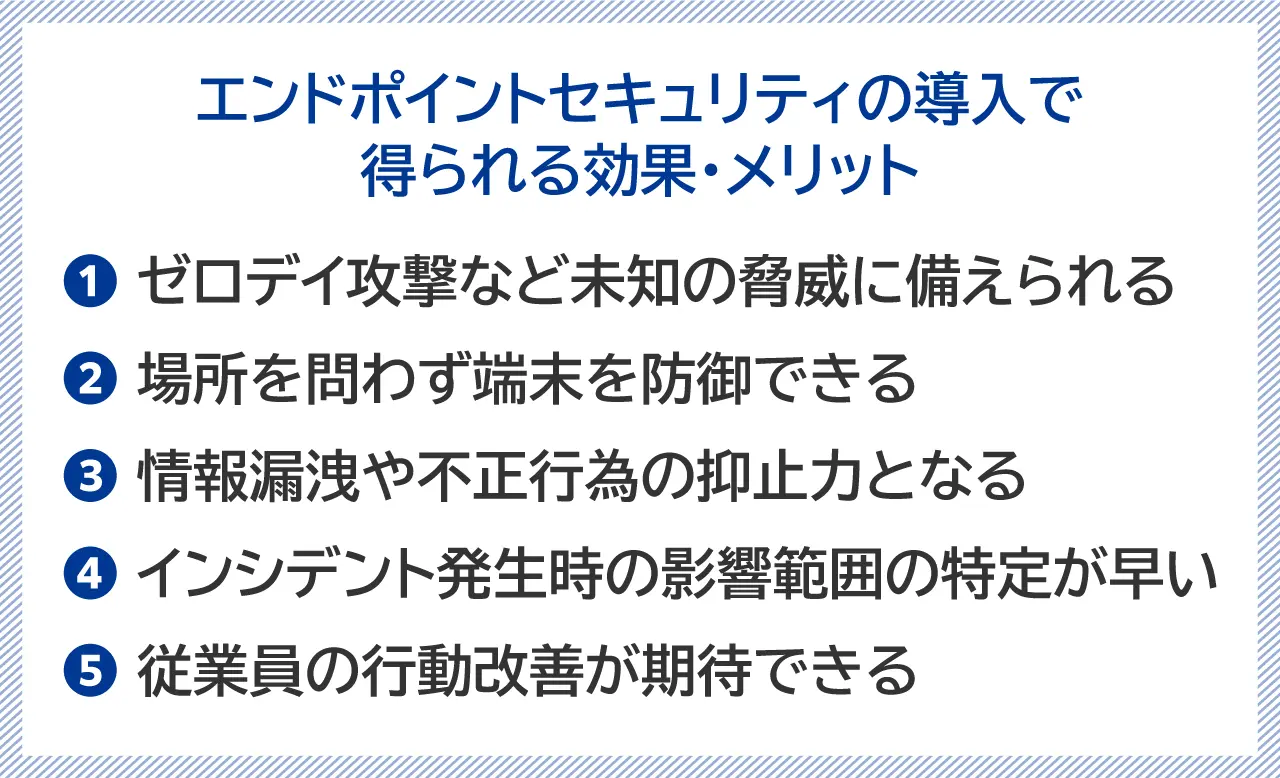

4.エンドポイントセキュリティの導入で得られる効果・メリット

続いて、エンドポイントセキュリティを導入することで得られる効果やメリットを、整理しておきましょう。

- ゼロデイ攻撃など未知の脅威に備えられる

- 場所を問わず端末を防御できる

- 情報漏洩や不正行為の抑止力となる

- インシデント発生時の影響範囲の特定が早い

- 従業員の行動改善が期待できる

4-1.ゼロデイ攻撃など未知の脅威に備えられる

1つめは「ゼロデイ攻撃など未知の脅威に備えられる」です。

エンドポイントセキュリティの大きな強みは、アンチウイルスソフトの限界を克服し、ゼロデイ攻撃など未知の脅威への防御力を高めることです。

【未知の脅威への多層防御】

- AI・機械学習による振る舞い検知(プログラムの動作パターンを分析して未知のマルウェアを発見する技術):ファイルの挙動を分析し、未知のマルウェアを検知します。

- クラウド型脅威インテリジェンス(クラウド上で収集・分析された最新の脅威情報)との連携:最新の脅威情報をクラウドから取得し、未知の攻撃を防ぎます。

- 未知の脆弱性対策:脆弱性診断とパッチ管理(ソフトウェアの欠陥を修正するための更新プログラムの適用)の自動化により、ゼロデイ攻撃のリスクを減らします。

- メモリ上の脅威(コンピュータのメモリ内で実行されるマルウェア)への対処:メモリ上で実行されるマルウェアを検知し、防御します。

- ランサムウェア対策の強化:ランサムウェア特有の挙動をいち早く検知し、被害を最小限に抑えます。

先にも述べたことですが、シグネチャに依存しない多層的な防御により、未知の脅威にも機敏に対応できます。

ゼロデイ攻撃への備えを強化できることは、エンドポイントセキュリティのアドバンテージです。

4-2.場所を問わず端末を防御できる

2つめは「場所を問わず端末を防御できる」です。

コロナ禍を機に、急速にリモートワークが普及しました。

自宅などのセキュリティ管理が行き届かない環境で利用される端末は、サイバー攻撃の格好の的となってしまいます。

エンドポイントセキュリティは、場所を問わず自社の大切な情報資産を守ります。

【リモートワーク時のエンドポイントセキュリティの例】

- VPNによる安全な通信の確保:自宅とオフィス間の通信をVPN(Virtual Private Network:インターネット上に構築された仮想的なプライベートネットワーク)で暗号化し、安全性を高めます。

- 自宅の端末への防御:自宅のPCやスマホにもウイルス対策や情報漏洩防止の施策を適用します。

- クラウドサービス利用時の保護:クラウドストレージやWebメールなど、クラウドサービス利用時のセキュリティを強化します。

- シンクライアントによるデータ保護:シンクライアント(サーバー側で処理を行い、端末にはデータを保存しないシステム)の活用で端末にデータを残さず、紛失・盗難時の情報漏洩を防ぎます。

- BYOD(Bring Your Own Device:従業員が私物のデバイスを業務に使用すること)への対策:管理者権限の制御やアプリケーションの利用制限で、私用端末のリスクに備えます。

社内にいるときと変わらぬセキュリティ環境をリモートワーク先にも提供できることは、現代のIT環境において重要なポイントです。

4-3.情報漏洩や不正行為の抑止力となる

3つめは「情報漏洩や不正行為の抑止力となる」です。

内部不正対策としても、エンドポイントセキュリティの専門的な防御機能が威力を発揮します。

【情報漏洩防止への多面的アプローチ】

- デバイス制御:USBメモリなどのデバイス利用を制御し、許可されていない情報の持ち出しを防ぎます。

- アプリケーション制御:業務と無関係のアプリケーションの実行を制限し、シャドーITのリスクを減らします。

- Webフィルタリング:業務に不適切なWebサイトへのアクセスを制限し、マルウェア感染や情報漏洩を防ぎます。

- メール監視:送信メールの内容をチェックし、機密情報の添付を検知・ブロックします。

- 操作ログの収集と分析:従業員のPC操作ログを分析し、不審な操作や大量ダウンロードなどを検知します。

エンドポイントセキュリティは、技術的対策により内部不正の抑止力として機能します。結果として、セキュリティポリシーの実効性が高まり、インシデントの早期発見にもつなげられるのです。

4-4.インシデント発生時の影響範囲の特定が早い

4つめは「インシデント発生時の影響範囲の特定が早い」です。

万が一インシデント(セキュリティ上の問題や異常事態)が発生しても、被害を最小限に抑えるための機能がエンドポイントセキュリティには備わっています。

【インシデント対応力を高める機能】

- 感染端末の自動隔離:マルウェアの挙動を検知した端末を自動的にネットワークから切り離し、感染拡大を防ぎます。

- フォレンジック調査(原因を究明し証拠保全するための調査手法)の支援:インシデント発生時には、端末の詳細なログを解析し、原因特定を助けます。

- 脅威の可視化とリスクの定量評価:組織全体の感染状況を可視化し、リスクの大きさを定量的に把握できます。

- SOAR機能(セキュリティオーケストレーション、自動化、対応)との連携:アラートの自動対応など、インシデントレスポンス(セキュリティ事故への対処プロセス)の自動化・効率化につなげます。

- 被害範囲の迅速な特定:感染端末と関連する端末を自動的に洗い出し、対処の優先度を見極めやすくします。

インシデント発生時は、初動対応の巧拙が被害の大小を分けます。エンドポイントセキュリティは、その初動を支援し、ダメージコントロールを図る有力な味方となるのです。

4-5.従業員の行動改善が期待できる

5つめは「従業員の行動改善が期待できる」です。

エンドポイントセキュリティには、エンドポイントの監視によって、従業員の行動を良い方向に変える副次的な効果も期待できます。

【エンドポイントの監視による行動改善効果】

- 抑止力としての監視の効果:監視されていると知ると、ルール違反や不正行為を思いとどまります。

- 教育との相乗効果:eラーニングなどの教育と組み合わせると、セキュリティ意識の向上を図れます。

- リスクの可視化と意識づけ:エンドポイントの監視で明らかになった脅威や課題を従業員と共有し、対策の重要性への理解を促します。

- 適切な指導とフィードバック:不審な行動をとった従業員には、都度指導を行い、具体的な行動改善を促しやすくなります。

- PDCAサイクルの実践:監視により課題を可視化し、対策を打ち、再度モニタリングする改善サイクルを実践できます。

エンドポイントの監視は、セキュリティを単なる管理の問題としてではなく、従業員一人ひとりの意識改革へとつなげる契機となります。

技術と人の両面からセキュリティ力の向上を図りやすいことは、エンドポイントセキュリティの価値といえるでしょう。

ここまでの話をまとめておきましょう。

続いて以下では、導入のポイントについて解説します。

5.エンドポイントセキュリティ導入の進め方

最後に、エンドポイントセキュリティを自社に導入する際の進め方について、5つのステップで見ておきましょう。

- 現状分析とゴール設定

- 適切な製品選定と柔軟な運用設計

- 少人数での試験導入

- 全社展開に向けた体制づくり

- PDCAサイクルによる継続的な改善

5-1.現状分析とゴール設定

1つめのステップは「現状分析とゴール設定」です。

まずは自社の現状を把握し、達成すべきセキュリティ目標を明確にすることから始めます。

【現状分析の観点】

- 既存の対策の棚卸し:現在講じているセキュリティ対策を洗い出し、エンドポイントセキュリティとの関係を整理します。

- リスクアセスメント(資産への脅威を分析しリスクを評価・優先順位付けをすること):自社が保有する情報資産を整理し、各資産に対する脅威とリスク、対策の過不足を評価します。

- 規制要件の確認:業界特有のセキュリティ基準への準拠など、対外的に求められる要件を確認します。

- 課題の抽出と目標設定:現状の課題を分析し、その解決に向けたセキュリティ目標を設定します。

- 関係者の巻き込み:経営層や現場の担当者の理解と協力を得て、目標達成への協力体制を整えます。

自社の守るべき領域を明確にし、現実的な目標を設定することが、適切なツールの選定と円滑な導入への第一歩となります。

5-2.適切な製品選定と柔軟な運用設計

2つめのステップは「適切な製品選定と柔軟な運用設計」です。

自社の課題解決に資するエンドポイントセキュリティ製品を選定します。

【製品選定の観点】

- 機能要件の整理:自社の脅威モデルや課題に照らして、必要十分な機能を備えた製品を選びます。

- インフラとの親和性:既存のシステムやネットワーク環境とのなじみの良さを重視します。

- サポート体制の充実度:導入後の保守サポートやトレーニングの充実度をチェックします。

- コストパフォーマンス:ライセンス体系の柔軟性、既存資産の活用による費用対効果の高さを吟味します。

- 評価検証の入念さ:実際の端末で事前検証を行い、性能や運用性を見極めます。

あわせて、自社の体制やリソースに合った現実的な運用設計を固めましょう。

【運用設計のポイント】

- 役割と責任の明確化:システム管理者、ヘルプデスク、エンドユーザーなどの役割を定義し、責任の所在を明らかにします。

- ルールの策定:エンドポイントでの具体的な利用ルールを定め、システムポリシーとして適用します。

- インシデント対応手順の確立:検知から通知、分析、封じ込め、復旧に至るまでの手順を規定します。

- 教育・啓発計画の策定:エンドユーザーへの教育・啓発施策を立案し、定着を図ります。

- モニタリングと評価方法の規定:運用状況の定期的なモニタリングと評価の方法を定めます。

注意点としては、高度なエンドポイントセキュリティを自社のリソースのみで実現するには、限界があります。必要に応じて、専門家に相談することをおすすめします。

お困りの際は、ぜひ弊社までご相談ください。豊富な導入実績を持つ専門家が、課題解決をサポートいたします。

5-3.少人数での試験導入

3つめのステップは「少人数での試験導入」です。

選定したツールを実際に使ってみるパイロットテスト(本格導入前に行う試験的な導入で、課題の抽出や効果の検証を目的とするもの)を、まずは少人数で行います。

【パイロットテストのポイント】

- テスト対象グループの選定:ITリテラシーの高い部門など、協力的なグループを選びます。

- テスト期間の設定:機能の習熟と課題の抽出には、2~3カ月程度の期間を見込みます。

- 体制とルールの事前整備:事前にテスト参加者の役割分担とルールを定めておきます。

- 課題の抽出と対策立案:パイロット中に洗い出された課題を整理し、対応策を立案します。

- ツールの使いこなしと運用性の評価:ツールの機能を使いこなす中で、運用性や効果を評価します。

このように小規模なテストによって、導入時の課題を先取りし、対策を立てておくことが成功のコツです。

現場の声に耳を傾け、運用ルールやユーザビリティを洗練させるパイロットテストの経験が、本番導入をスムーズなものにしてくれます。

5-4.全社展開に向けた体制づくり

4つめのステップは「全社展開に向けた体制づくり」です。

試験導入の経験を活かして、本格導入に向けた体制を整えます。ツールを現場に定着させるための、従業員に対するきめ細やかな対応が大切です。

【全社展開のポイント】

- 推進組織の設置:全社的な導入推進の司令塔として、専任の推進チームを立ち上げます。

- 役割分担の再定義:管理者からエンドユーザーとなる従業員まで、役割と責任を改めて明確化・最適化します。

- 社内規程類の整備:システム利用ルールなど、関連規定を整備し、徹底を図ります。

- 教育・トレーニングの実施:管理者向けの技術研修、全従業員向けのセキュリティ教育を実施します。

- ヘルプデスクの強化:ユーザー(従業員)の問い合わせに適切に対処するため、ヘルプデスク体制を強化します。

全社展開のフェーズでは、従業員の不安を解消し、前向きな協力を引き出すことが大切です。

トラブル対応の窓口を明確にし、現場の負荷を最小限に抑えることが求められます。こうした配慮が、ツールへの信頼感を高め、確実な浸透へとつながります。

5-5.PDCAサイクルによる継続的な改善

5つめのステップは「PDCAサイクルによる継続的な改善」です。

導入したエンドポイントセキュリティを形骸化させず、PDCAサイクルを回して磨き続けることが重要です。

【PDCAサイクルの具体例】

- Plan(計画):リスクアセスメントと課題分析に基づき、対策の優先度や目標を設定します。

- Do(実行):ツールの機能を使いこなし、決められたルールを実践します。

- Check(評価):ツールのログを分析し、運用状況を定期的にレビューします。

- Act(改善):レビュー結果を受けて、ルールや体制、ツールの使い方の改善を図ります。

PDCAサイクルは一度限りのものではありません。Act(改善)のステージで洗い出された新たな課題が、次のPlan(計画)へとつながります。

こうしたサイクルを継続的に回す過程で、ツールを使いこなすスキルと、組織のセキュリティ成熟度が徐々に高まっていくのです。

一歩一歩、着実にエンドポイントセキュリティの導入を進めていきましょう。

6.まとめ

本記事では「エンドポイントセキュリティとアンチウイルスソフトの違い」をテーマに解説しました。要点をまとめておきましょう。

エンドポイントセキュリティが、アンチウイルスソフトと違う点は、以下のとおりです。

- 対象範囲:エンドポイントセキュリティはPCやモバイルを含めた多様なデバイスが対象

- 防御の多層性:未知の脅威にも多面的に対応

- 脅威対応力:ゼロデイ攻撃など新種の脅威にも迅速に対処

- 運用管理:クラウドを活用した柔軟性の高い運用が可能

- 役割の広さ:内部不正対策やインシデント対応まで広くカバー

エンドポイントセキュリティの導入で得られる効果・メリットとして、以下を解説しました。

- ゼロデイ攻撃など未知の脅威に備えられる

- 場所を問わず端末を防御できる

- 情報漏洩や不正行為の抑止力となる

- インシデント発生時の影響範囲の特定が早い

- 従業員の行動改善が期待できる

エンドポイントセキュリティ導入の進め方は、以下のとおりです。

- 現状分析とゴール設定

- 適切な製品選定と柔軟な運用設計

- 少人数での試験導入

- 全社展開に向けた体制づくり

- PDCAサイクルを回す継続的改善

エンドポイントセキュリティは、従来のアンチウイルスソフトの限界を超え、サイバー脅威から組織を多層的に守ります。

自社の大切な情報資産を守るため、エンドポイントセキュリティの活用を前向きにご検討ください。

クエストではエンドポイントセキュリティとして有効なEDRの導入支援に加え、複雑化する運用についてもサポートしております。また、クエストではEDRだけに留まらず、包括的なセキュリティ対策を支援しておりますので、セキュリティでお困りのお客様は是非当社にご相談ください。