目次

「組織のエンドポイントを狙うサイバー攻撃が急増している」

「保護をしっかりしないと、大きな被害につながりかねない」

このような危機感を募らせている方は、多いでしょう。

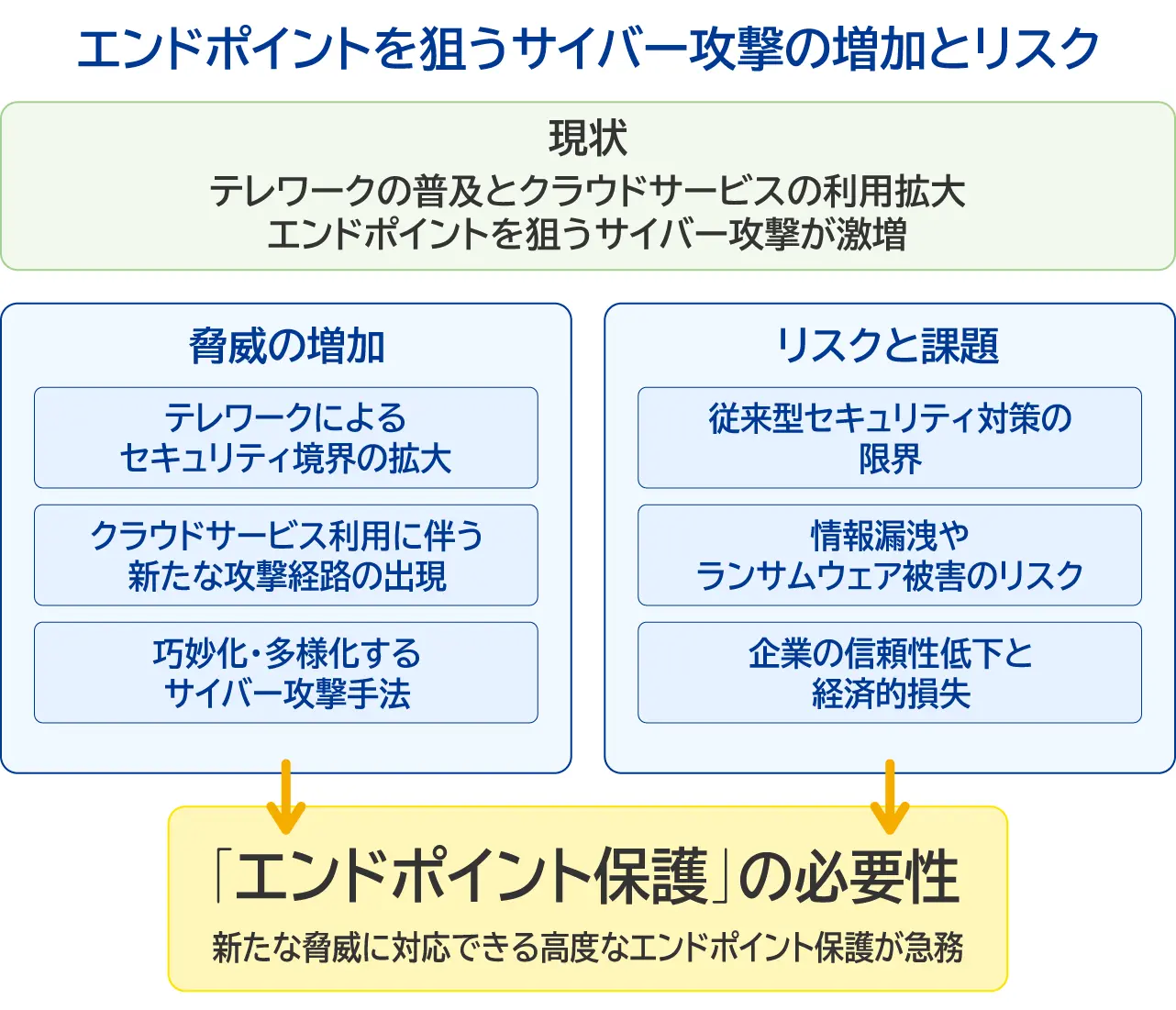

昨今、リモートワークの普及やクラウドサービスの利用拡大に伴い、エンドポイントを狙うサイバー攻撃が増加しています。

従来型のセキュリティ対策では、巧妙化する脅威に対応しきれず、企業は深刻なリスクにさらされています。

この記事では、エンドポイント保護の基礎知識から最新動向まで、企業のセキュリティ担当者が知っておくべき情報を網羅的に解説します。

ご一読いただき、エンドポイントをしっかり保護して、サイバー脅威に打ち勝つための知見をお持ち帰りください。データ漏洩やシステム障害などの深刻な被害を、未然に防げるようにしていきましょう。

|

クエストではエンドポイント対策に有効なEDRの導入支援に加え、複雑化する運用についてもサポートしております。また、クエストではEDRだけに留まらず、包括的なセキュリティ対策を支援しておりますので、セキュリティでお困りのお客様は是非当社にご相談ください。 |

1.エンドポイント保護の基礎知識

まずは、エンドポイント保護の基本的な概念と重要性について見ていきましょう。以下のポイントを解説します。

- エンドポイントとエンドポイント保護の定義

- エンドポイントを狙うおもな脅威と攻撃手法

- 従来型セキュリティの限界とエンドポイント保護の必要性

- エンドポイント保護がもたらす5つの具体的メリット

1-1.エンドポイントとエンドポイント保護の定義

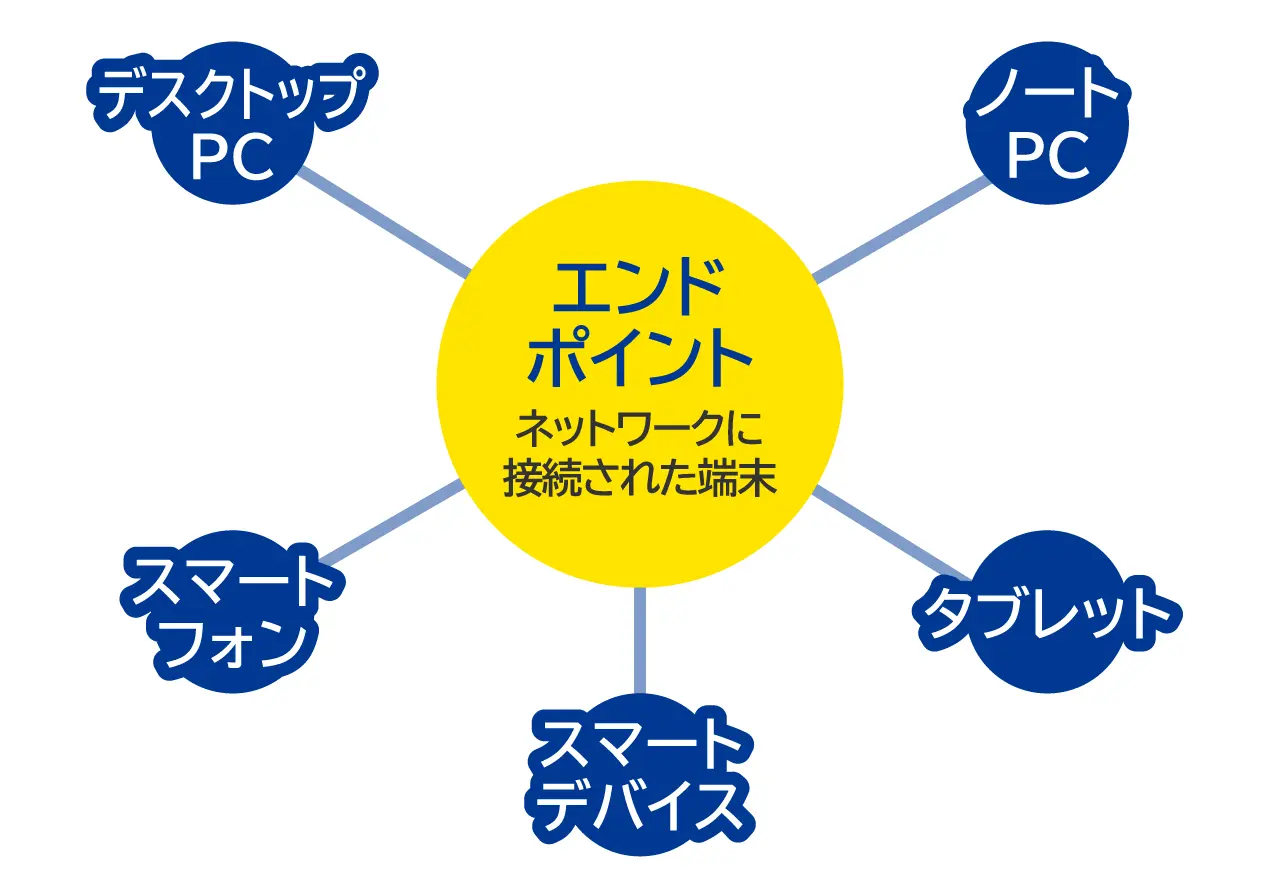

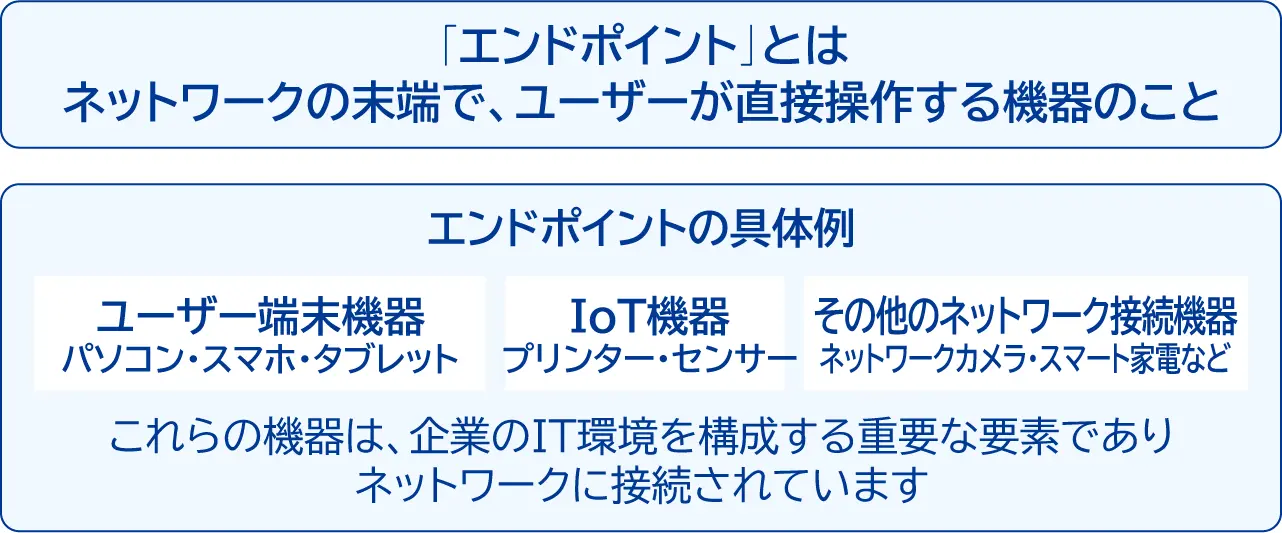

エンドポイントとは、ネットワークの末端で、ユーザーが直接操作する機器を指します。

具体的には、パソコン・スマートフォン・タブレットといったユーザー端末機器に加えて、近年ではプリンターやセンサーなどのIoT機器も含んで考えるケースが増えています。

これらの機器は、企業や組織のIT環境を構成する重要な要素であり、ネットワークを介して相互に接続されています。

エンドポイントの保護は、企業のセキュリティにとって極めて重要な課題といえます。

【エンドポイントを保護する目的】

- 機密情報の漏洩防止:エンドポイントからの情報流出を防ぎ、データの機密性を維持します。

- マルウェアの侵入阻止:ウイルスやランサムウェアなどのマルウェアによる感染を防ぎます。

- 不正アクセスの検知:不正なアクセスや不審な挙動を検知し、速やかに対処します。

- システムの可用性確保:エンドポイントの安定稼働を維持し、業務停滞を防ぎます。

- コンプライアンス順守:法規制や業界標準に適合し、ペナルティや信用失墜を回避します。

本記事の主題である「エンドポイント保護」は、上記の目的を達成するために、エンドポイントを多層的に守るセキュリティ対策の総称です。

ウイルス対策だけでなく、脅威の検知・分析・対処・予防など、包括的なアプローチが求められます。

1-2.エンドポイントを狙うおもな脅威と攻撃手法

エンドポイントは、サイバー攻撃者にとって魅力的なターゲットです。

機密情報の窃取、システムの破壊、身代金の要求など、さまざまな目的で狙われます。

【エンドポイントを狙うおもな脅威】

- ランサムウェア:データを暗号化し、身代金を要求するマルウェアです。

- 標的型攻撃:特定の組織を狙い、巧妙な手口で機密情報を盗み出します。

- フィッシング:偽のメールやWebサイトで個人情報を盗み、不正アクセスに悪用します。

- マルウェア感染:ウイルスやトロイの木馬などのマルウェアに感染し、システムを乗っ取られます。

- 内部不正:従業員による意図的な情報漏洩や破壊行為などの内部不正も深刻な脅威です。

これらの脅威は、メール添付ファイル、不正なWebサイト、USBメモリなど、さまざまな経路からエンドポイントに侵入します。

ソーシャルエンジニアリング(人の心理的な隙を突いて機密情報を聞き出す手口)で従業員を欺いたり、ゼロデイ脆弱性(発見されたばかりの脆弱性)を突いたりするなど、高度な攻撃手法も用いられています。

1-3.従来型セキュリティの限界とエンドポイント保護の必要性

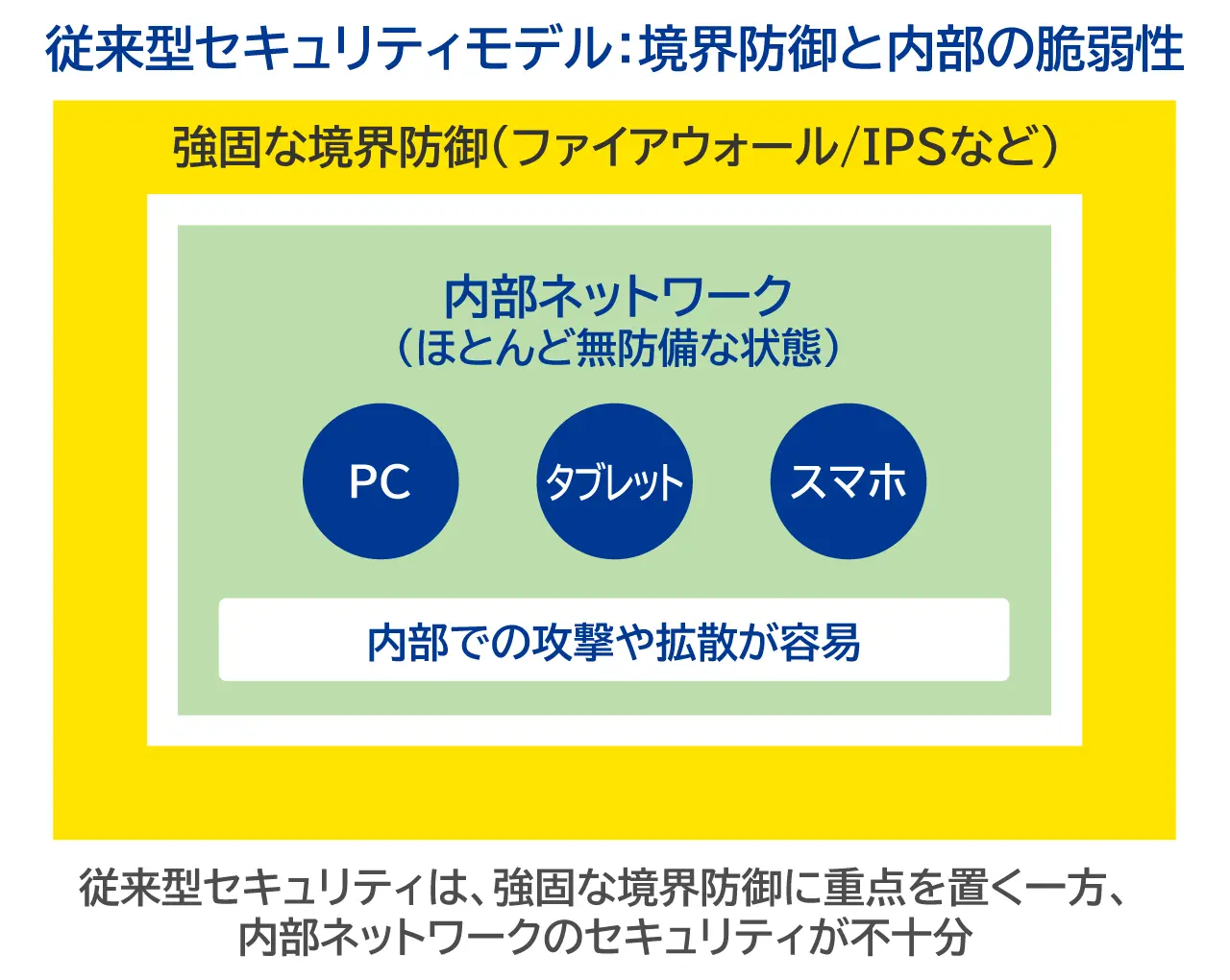

従来型セキュリティは、おもにネットワーク境界での防御に重点を置いていました。

従来型セキュリティは、ファイアウォールやIPS(侵入防止システム)などで外部からの攻撃を防ぐ一方、内部ネットワークは、ほとんど無防備な状態です。

【従来型セキュリティの限界】

- 境界防御の限界:クラウドやモバイルの普及で企業の境界が曖昧になり、境界防御(外部との接点での防御)だけでは不十分です。

- シグネチャベース(既知の脅威の特徴に基づく)対策の限界:未知の脅威や亜種の検知が難しく、ゼロデイ攻撃などに脆弱です。

- エンドポイントの可視化不足:エンドポイントで何が起きているかを把握できず、異常を見落としがちです。

- インシデント対応の遅れ:攻撃を受けてから検知・対処するため、被害が広がりやすい傾向にあります。

- 内部脅威への無防備さ:内部不正やソーシャルエンジニアリングによる情報流出のリスクが高まっています。

エンドポイント保護は、これらの限界を克服し、エンドポイントを起点とした多層防御を実現します。エンドポイントの可視化とリアルタイムな監視・分析により、未知の脅威にも迅速に対応できます。

1-4.エンドポイント保護がもたらす5つの具体的メリット

エンドポイント保護の導入には、どのような利点があるのでしょうか。5つのメリットを整理しておきましょう。

【エンドポイント保護の5つのメリット】

- サイバー攻撃の被害抑止:未知の脅威も含めて攻撃を早期に検知・遮断し、被害を最小限に抑えます。

- セキュリティ運用の効率化:エンドポイントを一元的に可視化・管理して運用を効率化し、負荷を軽減します。

- インシデント対応の迅速化:脅威の詳細な分析情報をもとに、迅速かつ適切にインシデント(セキュリティ上の問題や異常事態)に対応できます。

- コンプライアンスの強化:法規制や業界標準を遵守し、ペナルティや信用失墜のリスクを回避できます。

- ビジネス継続性の向上:エンドポイントの安定稼働を維持し、サイバー攻撃によるシステム停止や業務混乱を防ぎます。

これらのメリットを享受するためには、自社のリスクや課題に合ったエンドポイント保護を戦略的に導入・運用することが重要です。

単なるツールの導入にとどまらず、体制づくりや人材育成、ポリシー整備など、組織全体でセキュリティ強化に取り組む必要があります。

続いて以下では、どのような技術や戦略があるのか、具体面を掘り下げていきましょう。

2.エンドポイント保護の主要技術と戦略

エンドポイント保護は、非常に広い概念のため、具体的な技術や戦略は、多岐にわたります。

ここでは、まず押さえたい「EPP」「EDR」「ゼロトラスト」を中心に、以下のポイントを解説します。

- EPPの機能と特徴

- EDRの機能と特徴

- EPPとEDRの連携による包括的な防御戦略

- ゼロトラストセキュリティとの統合アプローチ

2-1.EPPの機能と特徴

「EPP」は、エンドポイントプロテクションプラットフォーム(Endpoint Protection Platform)の略です。

ウイルス対策・ファイアウォール・デバイス制御など、エンドポイント保護に必要な基本的な機能を統合したプラットフォームです。

従来のアンチウイルスソフトの延長線上にあり、シグネチャ(既知のマルウェアの特徴を登録したデータベース)をもとにした検知が中心です。

【EPPの主要な機能】

- マルウェア対策:ウイルス・スパイウェア・ランサムウェアなどのマルウェアをリアルタイムに検知・駆除します。

- ファイアウォール:エンドポイントの不要なポートを閉じ、アプリケーションの通信を制御します。

- Webアクセス制御:危険なWebサイトへのアクセスをブロックし、Web経由の脅威を防ぎます。

- デバイス制御:USBメモリなどの外部デバイスの使用を制御し、情報持ち出しを防止します。

- 脆弱性管理:OSやアプリケーションの脆弱性を検出し、パッチ適用を支援します。

EPPは比較的導入が容易で、一定の防御効果が期待できます。ただし、未知の脅威への対応力は限定的で、高度な攻撃を防ぐには不十分です。

EPPを土台としつつ、次に解説するEDR などほかの技術と組み合わせて多層防御を図ることが大切です。

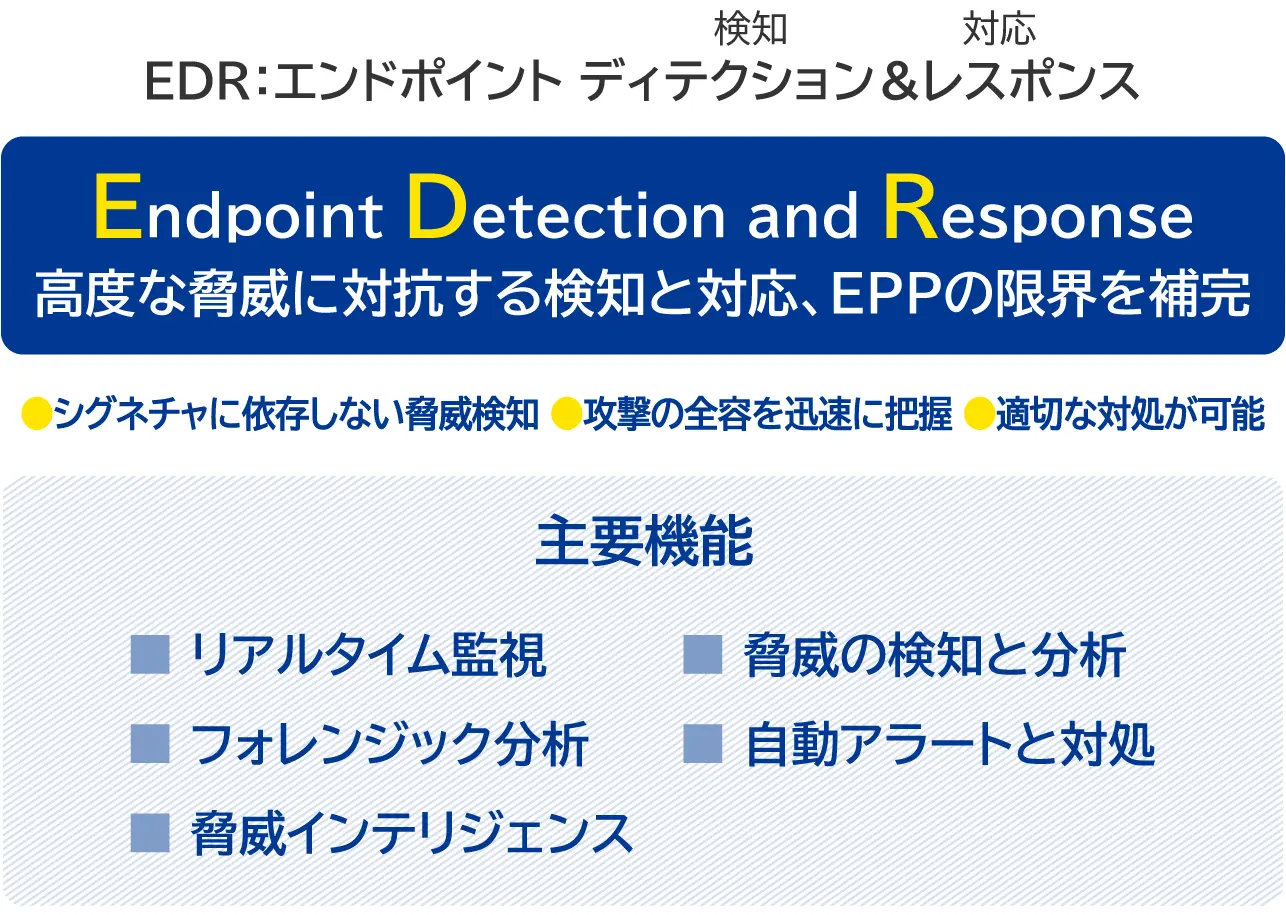

2-2.EDRの機能と特徴

「EDR」は、エンドポイント ディテクション & レスポンス(Endpoint Detection and Response)の略です。「エンドポイントでの検知と対応」ともいわれます。

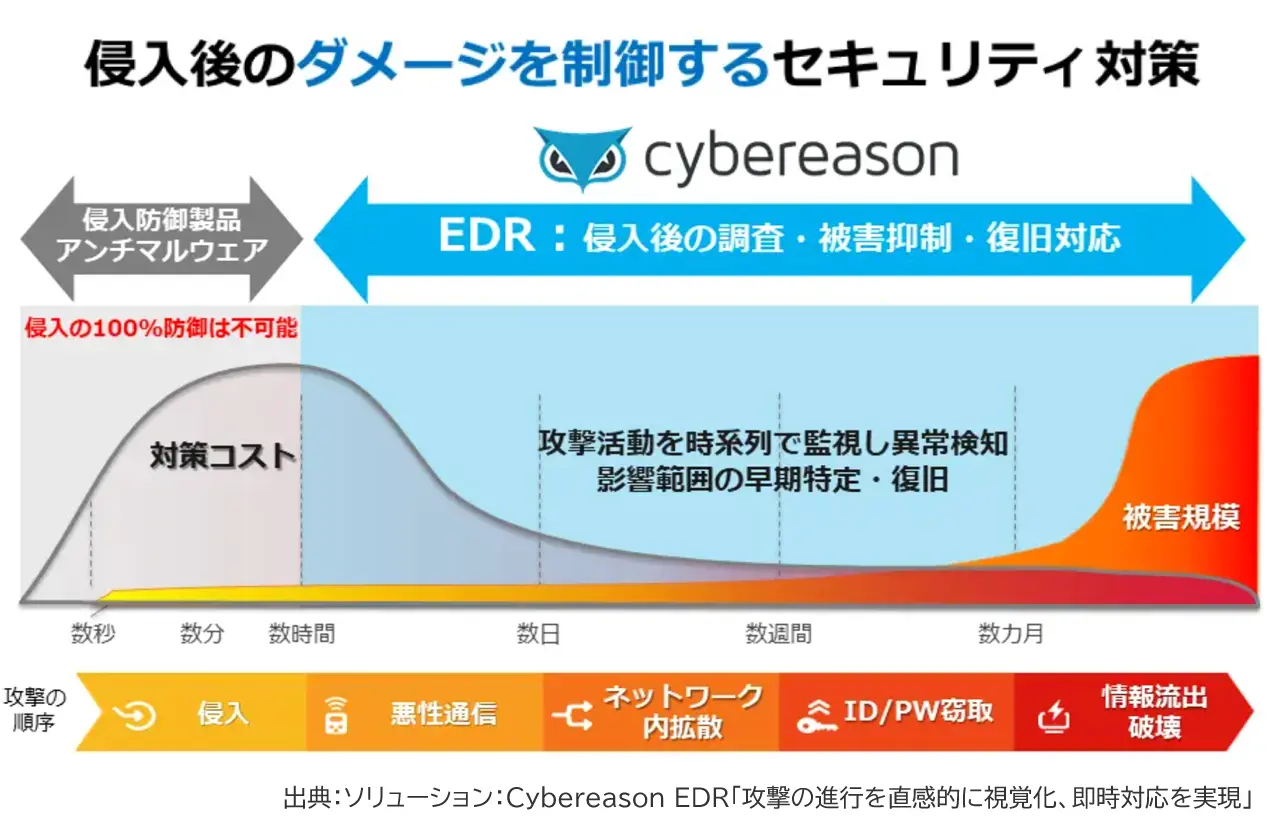

EDRは、EPPの限界を補完し、高度な脅威に対抗するための重要な技術として、登場しました。

エンドポイントの膨大なログや挙動を常時監視・分析し、未知の脅威や不審な活動を検知します。

【EDRの主要な機能】

- リアルタイム監視:エンドポイントの詳細な動作ログを常時収集・監視します。

- 脅威の検知と分析:AI・機械学習などを活用し、シグネチャに登録されていない未知の脅威や異常な挙動も検知・分析します。

- フォレンジック分析(デジタル証拠の保全と分析):攻撃の全容や被害範囲を分析し、根本原因を特定します。

- アラートと自動対処:脅威を検知するとアラートを発し、隔離や修復などの自動対処を行います。

- 脅威インテリジェンス(サイバー攻撃に関する体系的な情報収集・分析):グローバルな脅威情報を活用し、最新の攻撃手法に対抗します。

EDRは、シグネチャに依存しない高度な脅威検知を実現します。さらに、インシデント発生時は、攻撃の全容を迅速に把握し、適切な対処を自動で行います。

2-3.EPPとEDRの連携による包括的な防御戦略

EPPとEDRは、それぞれ単独でも一定の効果を発揮しますが、両者を連携させれば、より包括的な防御を実現できます。

EPPがエンドポイントを保護する土台となり、EDRがEPPでは防げない高度な脅威に対抗する役割を担います。

【EPPとEDRの連携による防御強化】

- 防御層の多重化:既知の脅威をEPPで防ぎつつ、未知の脅威をEDRで検知することで多層防御を実現します。

- 相互補完による効果向上:EPPのシグネチャ情報をEDRの分析に活用したり、EDRの検知情報でEPPのルールを最適化したりと、両者の強みを生かせます。

- インシデント対応力の強化:EPPで脅威を封じ込めつつ、EDRで詳細な分析を行えば、迅速かつ適切なインシデント対応が可能になります。

- コストの最適化:統合ソリューションを活用すれば、導入・運用コストを抑えられる場合があります。

EPPとEDRの連携は、理想的なエンドポイント保護を実現するうえで重要なアプローチです。

両機能を統合した単一のソリューションも開発されており、2つの製品を個別に導入する必要がないケースもあります(具体的な製品は後ほど紹介します)。

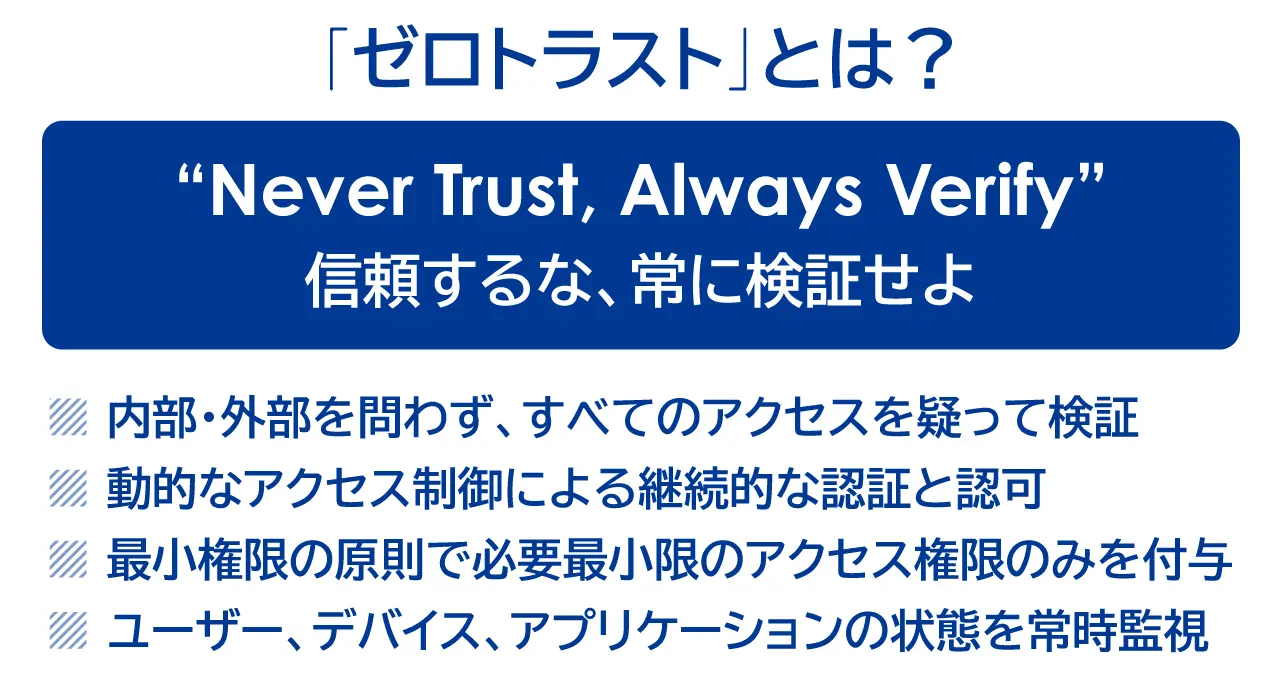

2-4.ゼロトラストセキュリティとの統合アプローチ

もうひとつ押さえておきたいのが「ゼロトラスト」の考え方です。

「何も信頼しない、常に検証する」という考え方に基づくセキュリティモデルを、ゼロトラストセキュリティといいます。

ゼロトラストセキュリティでは、ユーザーやデバイスを常に検証し、最小限の権限でアクセスを許可する仕組みを構築します。

【ゼロトラストセキュリティのおもな要素】

- ID管理(アイデンティティ管理):ユーザーやデバイスの身元を厳格に確認し、不正アクセスを防ぎます。

- マイクロセグメンテーション:ネットワークを細かく分割し、横移動を困難にします。

- 最小権限アクセス:必要最小限の権限のみを付与し、被害範囲を局所化します。

- 継続的な検証:常にユーザーやデバイスの正当性を検証し、リスクに応じてアクセス制御します。

- 包括的な可視化:ネットワーク全体を可視化し、異常を迅速に検知します。

ゼロトラストは、ネットワーク全体を対象としたセキュリティモデルであり、EPP(Endpoint Protection Platform)やEDR(Endpoint Detection and Response)は、特定のエンドポイントを保護するための技術です。ゼロトラストセキュリティのモデルに基づいて、EPPやEDRによるエンドポイント保護を組み合わせることで、より強固な防御体制を構築できます。

ゼロトラストセキュリティとの統合は、エンドポイント保護の重要な要素のひとつといえるでしょう。

ゼロトラストについての詳細は、以下の記事をあわせてご覧ください。

3.エンドポイント保護ソリューションの選定と導入

続いて、具体的なエンドポイント保護ソリューションの選定と導入について、掘り下げていきましょう。

- エンドポイント保護の主要な製品

- 導入前の環境評価

- 段階的な実装プロセス

- セキュリティポリシーの策定と従業員教育

3-1.エンドポイント保護の主要な製品

エンドポイント保護ソリューションを選定する際は、自社のセキュリティ要件に合致した製品を見極めることが重要です。

市場には多様なベンダーが存在し、それぞれ独自の強みを持っています。以下は、EPPとEDRが統合されたソリューションの一例です。

| ベンダー名 | 主力製品 | 特徴 |

| Cybereason | Cybereason EDR | リアルタイムのデータ収集・分析で高度な脅威ハンティングを実現。AIによる自動調査・分析機能に加え、直感的なユーザーインターフェースが秀でている。 |

| Symantec (Broadcom) | Symantec Endpoint Security | 包括的なエンドポイント保護を提供する老舗ソリューション。 |

| トレンドマイクロ | Apex One | 高い検知力と多層防御で、未知の脅威からエンドポイントを守る国産ソリューション。 |

| CrowdStrike | Falcon Enterprise | クラウドネイティブで、AIを活用した脅威ハンティングと迅速な対応を実現。 |

| Microsoft | Microsoft Defender for Endpoint | Microsoft製品との連携が容易で、包括的なエンドポイントセキュリティを提供。 |

なお、上記のうちクエストがおすすめしているEDR製品を挙げるなら、『Cybereason EDR(サイバーリーズン)』です。

【Cybereason EDR(サイバーリーズン)】

Cybereason EDRは、EDR市場占有率 5年連続ナンバー1(*1)を誇る次世代エンドポイントセキュリティです。

世界的にも、〈Cybereasonは機能評価が最も高いEDR製品(FORRESTER)〉(*2)と評価されています。

EDRについて詳しくは、以下のページにてご確認ください。

AIセキュリティ「EDR」─ AIや機械学習による不正検知と対応を実現

*1 出典:株式会社 富士キメラ総研、2023年12月14日発行、「2023 ネットワークセキュリティビジネス調査総覧《市場編》」、サイバーリーズン合同会社「Cybereason EDR」

*2 出典:サイバーリーズン合同会社「第三者による評価」

3-2.導入前の環境評価

先に製品群をご紹介しましたが、最適な製品を選定する際には、現状の自社環境を適切に評価することが大切です。

保護対象となるエンドポイントの種類や数、OSのバージョン、ネットワーク構成など、詳細な情報を把握しておく必要があります。

【導入前の確認事項】

- エンドポイントのインベントリ(機器の詳細な一覧や資産管理):PCやモバイルデバイスなど、保護対象となるエンドポイントの種類と台数を正確に把握します。OSやアプリケーションのバージョンも合わせて確認します。

- ネットワーク構成:オフィス内のLANだけでなく、リモートワーク環境やクラウドサービスの利用状況も含めて、ネットワーク全体の構成を俯瞰的に理解します。

- 既存セキュリティ対策:ファイアウォールやウイルス対策ソフト、IPS/IDS(侵入防止システム/侵入検知システム)など、現在導入している各種セキュリティ製品との連携や役割分担を整理します。

- インシデント対応体制:セキュリティインシデントが発生した際の連絡網や意思決定プロセス、復旧手順などを洗い出し、エンドポイント保護との整合性を図ります。

- コンプライアンス要件:業界ごとのセキュリティ基準や法規制を踏まえ、エンドポイント保護に求められる要件を明確化します。

これらの現状分析を通じて、エンドポイント保護の導入目的や優先順位を明らかにします。課題の抽出と目標設定は、適切なソリューション選定の大前提となります。

3-3.段階的な実装プロセス

エンドポイント保護ソリューションを、一挙に導入することは現実的ではありません。

業務への影響を最小限に抑えつつ、着実に防御レベルを高めていくためには、段階的なアプローチを検討しましょう。

【段階的な実装の進め方】

- パイロット導入(本番環境への導入前に、小規模な環境で試験的に行う導入):まずは一部の部署やチームを対象に、小規模な環境でソリューションを試験的に導入します。運用上の課題や改善点を洗い出し、本格導入に向けた知見を得ます。

- リスクの高いエンドポイントから適用:マルウェア感染の履歴があるPCや、機密情報を扱う重要システムに接続するエンドポイントなど、リスクの高い端末から優先的に保護を適用します。

- 拠点やグループごとに展開:本社や大規模オフィスから始め、徐々に中小の支社や営業所、在宅勤務者へと適用範囲を拡大します。組織や業務特性に応じたグループ分けを行い、適切な設定を施します。

- 既存セキュリティ製品との連携:ウイルス対策ソフトなどの既存製品と、エンドポイント保護ソリューションを単純に置き換えるのではなく、両者の役割を見直し、連携させることで重複を排除し、最適化を図ります。

- 効果の検証と運用改善:各フェーズの節目で、脅威の検知状況やパフォーマンスへの影響、運用負荷などを多面的に検証します。課題があれば設定変更や運用プロセスの改善を行い、PDCAサイクルを回します。

エンドポイント保護は、早急に導入すべきものでありますが、雑な準備で進めてしまえば失敗します。

自社に合ったペースで着実にステップを踏むことが、エンドポイント保護の成功の鍵を握ります。

3-4.セキュリティポリシーの策定と従業員教育

エンドポイント保護は、単にソリューションを導入すれば完結するものではありません。

セキュリティ意識の低い従業員の行動が、新たなリスクを生み出してしまっては、本末転倒です。

技術的な対策と並行して、従業員教育とセキュリティポリシーの整備が不可欠となります。

【従業員教育の要点】

- セキュリティポリシーの策定:組織全体で遵守すべきセキュリティルールを明確に定め、文書化します。

- 理解しやすい言葉での説明:専門用語を多用せず、従業員にとって身近でわかりやすい言葉で、エンドポイント保護の必要性を説明します。“自分事”として捉えられるように工夫しましょう。

- 具体的な脅威の事例紹介:標的型攻撃やランサムウェアによる被害など、実際のインシデント事例を共有し、従業員が脅威の現実性を実感できるようにしましょう。

- 日常業務との関連づけ:メール添付ファイルの取り扱いやUSBメモリの使用など、日常的な業務シーンでのリスクと対策を具体的に示します。

- 定期的な啓発活動の実施:一度限りの教育では効果が限定的です。eラーニングやセキュリティニュースの配信など、継続的な啓発活動を行います。

- インシデント対応訓練:実際のインシデントを想定した机上訓練や、標的型メール訓練などを定期的に実施し、対応力を高めます。

従業員一人ひとりのセキュリティリテラシー向上は、エンドポイント保護の実効性を格段に高めます。セキュリティは特別なことではなく、日常業務の一環であるという意識を根付かせることが重要です。

情報セキュリティポリシーの策定については、以下の総務省のWebサイトも参考になります。

4.エンドポイント保護の運用と管理のポイント

最後に、エンドポイント保護の運用と管理におけるポイントを見ていきましょう。以下のポイントを解説します。

- 効果的な監視と分析のための体制づくり

- インシデント発生時の迅速な対応と復旧手順

4-1.効果的な監視と分析のための体制づくり

1つめのポイントは「効果的な監視と分析のための体制づくり」です。

エンドポイント保護ソリューションを導入しても、適切な監視と分析を怠れば、その効果は半減してしまいます。

脅威の兆候を早期に検知し、迅速に対処するための体制を構築しましょう。

【監視と分析の重要ポイント】

- 専門チームの編成:24時間365日の監視・ログ分析・新種脅威対応・インシデント対応を担当する専門チームを設置します。人員確保が難しい場合は、外部のマネージドサービス(運用管理サービス)の活用を検討します。

- 役割と責任の明確化:各担当者の役割と責任を明確に定義し、文書化します。迅速な意思決定と行動ができるようにします。

- スキル向上プログラム:チームメンバーのスキルを継続的に向上させるための教育プログラムを策定します。最新の脅威動向や分析技術の習得を支援します。

- コミュニケーション体制の整備:チーム間や経営層との円滑な情報共有を実現する仕組みを構築します。定期報告会や緊急時の連絡網を確立します。

- パフォーマンス評価指標の設定:監視・分析活動の効果を測定するKPI(重要業績評価指標)を設定し、定期的に評価・改善を行います。

なお、社内リソースで対応が難しい場合は、信頼できる外部サービスの活用が重要となります。

弊社の専門家チームでは、強固なエンドポイント保護を、高い費用対効果でご提供しています。詳しくは以下のページよりお問い合わせください。

4-2.インシデント発生時の迅速な対応と復旧手順

2つめのポイントは「インシデント発生時の迅速な対応と復旧手順」です。

万全なセキュリティ体制を整えつつも、万が一インシデントが発生した際には、被害を最小限に食い止め、速やかに復旧する正しい対応が重要です。

【インシデントレスポンスの手順】

- ファーストレスポンス:インシデント発生の一報を受けたら、直ちに関係者を招集し、役割分担を確認します。被害状況の全容把握に努め、トリアージ(重要度や緊急度に基づく優先順位付け)を行って対応方針を決定します。

- 封じ込めと証拠保全:感染したエンドポイントをネットワークから切り離し、脅威の拡散を防ぎます。メモリダンプ(メモリの内容をファイルに出力したもの)やディスクイメージ(ストレージの内容を丸ごとコピーしたもの)などの証拠を保全し、調査に備えます。

- 復旧作業:バックアップからの復元や、クリーンインストールにより、エンドポイントを正常な状態に戻します。再発防止のため、脆弱性の修正や設定変更も併せて行います。

- 原因究明と影響調査:時系列に沿って攻撃の痕跡をたどり、侵入経路や被害範囲、窃取された情報などを特定します。外部専門機関を活用することも検討します。

- 再発防止策の実施:得られた教訓を基に、セキュリティ対策の見直しや体制の強化、従業員教育の改善など、同様のインシデントを防ぐための施策を講じます。

インシデントの初動対応を誤ると、被害が拡大したり証拠が消失したりする恐れがあります。日頃からインシデントを想定した訓練を行い、いざというときに慌てず対処できるよう備えましょう。

5.まとめ

本記事では「エンドポイント保護」をテーマに解説しました。要点をまとめておきましょう。

エンドポイント保護の基礎知識として、以下を解説しました。

- エンドポイントは、ユーザーとネットワークの接点となる機器であり、サイバー攻撃の主要なターゲット

- ランサムウェアや標的型攻撃など、エンドポイントを狙う脅威は年々高度化

- 従来型のセキュリティ対策では限界が見えており、エンドポイント保護の重要性が増大

エンドポイント保護の主要技術と戦略として以下を取り上げました。

- EPPやEDRを活用し、未知の脅威にも対応可能な多層防御を実現する

- ゼロトラストセキュリティと統合し、より強固な防御体制を構築

エンドポイント保護ソリューションの選定と導入として、以下を解説しました。

- エンドポイント保護の主要な製品

- 導入前の環境評価

- 段階的な実装プロセス

- 従業員教育とセキュリティポリシーの策定

エンドポイント保護の運用と管理のポイントは、以下のとおりです。

- 効果的な監視と分析のための体制づくり

- インシデント発生時の迅速な対応と復旧手順

エンドポイント保護は、サイバー脅威から組織を守る必須の取り組みです。本記事を参考に、自社に合ったエンドポイント保護戦略を立案し、着実に実行を進めていただければ幸いです。

| 最後に、クエストではEDRの導入支援に加え、複雑化する運用についてもサポートをしております。また、クエストではEDRだけに留まらず、包括的なセキュリティ対策を支援しておりますので、セキュリティでお困りのお客様は是非当社にご相談ください。 |