目次

エンドポイント管理とは、簡単に言い表すと、企業で使用されるデバイスのセキュリティを強化し、IT資産を保護するための手法です。現代のビジネス環境では、多様なデバイスが使用されるため、個人情報や重要データがリスクにさらされやすくなっています。

この記事では、エンドポイント管理の重要性と、EDR、MDM、UEMの役割について徹底解説します。

まず、エンドポイントとは、スマートフォンやPCなど、ネットワークに接続されるデバイスを指します。企業のネットワークは、これらのエンドポイントの管理によって安全性が左右されるため、適切な管理が不可欠です。

エンドポイント管理では、以下のようなことが実現されます。

- デバイスの登録と認証

- ポリシー設定と適用

- データ保護とセキュリティ対策

また、エンドポイントセキュリティおよび管理の手法には、以下のようなものがあります。

- UEM(Unified Endpoint Management): 統合エンドポイント管理

- MDM(Mobile Device Management): モバイルデバイス管理

- EDR(Endpoint Detection and Response): エンドポイント上での脅威の検出と対応

UEMは、EDRとMDMを統合し、幅広いデバイスやOSに対応した包括的な管理を実現します。これにより、管理効率が向上し、コスト削減にもつながります。

エンドポイント管理ツールは、Windows、iOS、Androidなど、さまざまなOSに対応しており、それぞれのデバイスに適したセキュリティ対策を提供します。製品選びのポイントとしては、対応OSの広さ、機能、サポート体制が挙げられます。

エンドポイント管理は企業のデータを守り、ビジネス環境を安全に保つために不可欠です。適切な管理ツールを活用し、セキュリティ対策を強化することが重要です。

記事後半ではクエストが提供するエンドポイントセキュリティサービスについても紹介しています。

※クエストは、EDRの導入支援に加え、複雑化する運用についてもサポートをしております。

1.エンドポイント管理とは?

エンドポイント管理には、セキュリティ対策やデバイスの設定・機能制限、ソフトウェアやパッチの適用などが含まれます。

このような取り組みは、エンドポイントを攻撃対象とした脅威(ウイルスなど)から企業のデータを保護することや、効率的なIT資産管理を実現するために必要です。

また、最近ではEDR(エンドポイント検出・対応)という、エンドポイント上での脅威を検出・対応するためのソリューションも登場しており、エンドポイント管理と連携して使用されることが多くなっています。

1-1.エンドポイントの定義

改めて、エンドポイントの定義について整理します。エンドポイントとは、ITシステムに接続されているユーザー向けの機器のことで、一般的にはPCやスマートフォン、タブレット、IoTデバイスなどが該当します。

これらの機器は、企業のネットワークやインターネットにアクセスし、企業のデータやアプリケーションを利用することができます。

しかし、同時に、これらの機器がウイルスや悪意のある攻撃にさらされるリスクもあります。そのため、適切なセキュリティ対策が必要とされています。

さらに、多様なデバイスが増えることで、遠隔地からのアクセスや個人所有のデバイスの利用も増加しており、これらの管理は企業にとって重要な課題となっています。

1-2.エンドポイント管理の目的

エンドポイント管理の主な目的は、企業のIT資産を効率的に管理し、セキュリティ対策を強化することです。

具体的には、以下のような点が挙げられます。

- セキュリティリスクの低減:ウイルス対策や悪意のある攻撃から企業のデータを保護

- IT資産管理の効率化:デバイスの登録・設定・更新などを一元化し、管理コストを削減

- セキュリティポリシーの統一と適用:企業が定めたセキュリティポリシーをすべてのエンドポイントに適用・維持

- 業務の効率化:ユーザーが必要なアプリケーションやデータに容易にアクセスできるようにすることで、生産性を向上させる

これらの目的を達成するため、エンドポイント管理は企業のビジネス環境で重要な役割を果たしています。

1-3.エンドポイント管理の重要性

エンドポイント管理は、企業がデータやIT資産を十分に保護し、業務効率を向上させるために重要です。

その理由は以下の通りです。

- セキュリティリスクを軽減:社内外からの脅威に対し、エンドポイントデバイス(PCやスマートフォンなど)にセキュリティポリシーを適用することで、アクセス制御を行うことができるため

- データ漏洩の防止:組織内で扱うデータを適切なユーザーやデバイスだけがアクセスできるように、アクセス権限を設定することで、データの取り扱いを厳格に管理できるため

- 運用効率の向上:IT管理者は、リモートでデバイスの設定や更新を一元的に行うことができ、ユーザーサポートの効率化とコスト削減が可能なため

これらの理由から、多くの企業ではエンドポイント管理の導入が進んでおり、ビジネス環境の安全性と生産性を向上させています。

2.エンドポイント管理のプロセス

エンドポイント管理のプロセスは、以下のような手順で進められます。

1. デバイス登録:ユーザーのデバイスを管理対象として、組織のエンドポイント管理システムに登録

2. 認証:登録されたデバイスが正当なユーザーやデバイスであることを確認し、組織内ネットワークへのアクセスを許可

3. ポリシー適用:セキュリティや利用規定のポリシーをデバイスに適用し、不正アクセスやデータ漏洩のリスクを管理

4. モニタリング:管理対象デバイスの状況をリアルタイムで監視し、異常や脅威を迅速に検出

5. 遠隔操作:IT管理者はリモートでデバイスを操作でき、問題の解決や更新作業を効率的に行う

このプロセスにより、エンドポイント管理を効果的に実現し、企業のビジネス安全性と生産性向上に寄与します。

2-1.デバイス登録と認証

デバイス登録と認証は、エンドポイント管理の重要なプロセスであり、以下の手順で行われます。

1. 登録要求:ユーザーがエンドポイント管理システムにアクセスし、デバイスの登録を申請

2. 確認:IT管理者は、登録申請を受け、デバイスやユーザーが組織のポリシーに適合するかどうかを確認

3. 承認:適合する場合、IT管理者はデバイス登録を承認し、デバイスに対する管理機能を有効化

4. 認証:デバイスが正当なものであることを確認し、組織内ネットワークへのアクセス権限を付与

以上、デバイス登録と認証を通じて、エンドポイント管理システムはユーザーのデバイスを適切に管理し、セキュリティリスクを軽減することができます。

2-2.ポリシー設定と適用

ポリシー設定は、企業のIT環境やビジネス要件に合わせてデバイスやアプリケーションの利用ルールを決定し、適用する重要な機能です。

具体的な例としては、モバイルデバイスのセキュリティ設定や、アプリケーションの利用制限などが挙げられます。

では、ポリシー設定を効果的に行うためのポイントをいくつか紹介します。

- まず、企業のビジネス要件やセキュリティポリシーを明確にし、それに基づいてデバイスやアプリケーションの利用ルールを決定

- 次に、機能や制限を一元的に管理できるUEMソリューションを導入し、アクセス権や利用制限を設定

- さらに、デバイスやアプリケーションの登録・管理を効率的に行い、ポリシー適用時のユーザーサポートも適切に行う

これらのポイントを押さえることで、効果的なポリシー設定と適用を実現することができます。

2-3.データ保護とセキュリティ対策

データ保護とは、企業の重要なデータを内外の脅威から守るための対策です。セキュリティ対策は、データ保護の一環として取り組まれるべきです。

具体的なデータ保護とセキュリティ対策には以下のようなものがあります。

- データ暗号化:重要なデータを暗号化し、不正アクセスによる情報漏洩を防止

- アクセス制御:データへのアクセス権を必要なユーザーに限定し、権限のないアクセスを防止

- 情報漏洩対策:不正なデータの送信やコピーを検出・阻止する機能を導入し、情報漏洩を未然に防止

- セキュリティアップデート:定期的なセキュリティアップデートを実施し、システムやアプリケーションの脆弱性を突く攻撃を防止

- インシデント対応:セキュリティインシデントが発生した際に、迅速かつ適切な対応を行うための体制を整備

これらの対策を総合的に実施することで、データ保護とセキュリティ対策を強化し、企業の資産やビジネスの安全を確保できます。

3.UEM(統合エンドポイント管理)概要

「Unified Endpoint Management(UEM)」は、企業の多様なデバイスやアプリケーションを一元的に管理する手法です。

従来の「Mobile Device Management(MDM)」に加え、PCやIoTデバイスも対象とした広範な管理が可能です。

UEMは「Endpoint Detection and Response(EDR)」の機能も内包しており、エンドポイント上での脅威の検出と対応を行います。これにより、デバイス管理とセキュリティ対策を一体化させ、より高度な保護を実現します。

UEMの導入により、以下のようなメリットが期待できます。

- セキュリティ強化: 様々なデバイスやアプリケーションのセキュリティ設定やポリシーを一元的に管理し、徹底したセキュリティ対策を実現します。EDR機能により、脅威をリアルタイムで検知し、迅速に対応することができる

- 効率化: デバイスやアプリケーションの登録・管理を簡便化し、IT管理者の負担を軽減。これにより、運用の効率化が図ることができる

- フレキシブルな対応: 多様なデバイスやアプリケーションに対応し、企業のビジネス環境や要件に柔軟に対応できる

これらのメリットを活用することで、企業はUEMによってデバイスやアプリケーションの管理を効果的に行い、ビジネスの効率向上とセキュリティ強化を同時に実現できます。

3-1.UEM、MDM、EDRの違い

UEM、MDM、およびEDRは、企業がデバイスを管理・保護するための手法ですが、それぞれ異なる特徴と用途があります。

3-1-1. UEMとMDMの違い

- UEMは、モバイルデバイスだけでなく、PC、IoTデバイス、さらにはウェアラブルデバイスなど、さまざまな種類のエンドポイントを一元的に管理できる包括的なソリューションです。UEMは、デバイスのポリシー制御、アプリケーションの配布・管理、データ保護、セキュリティ対策、ユーザーサポートなどを統合的に提供します。

対応するOSもWindows、macOS、iOS、Androidなど幅広くカバーしており、企業全体のデバイス管理を効率化します。 - MDMは、スマートフォンやタブレットといったモバイルデバイスに特化した管理手法です。MDMは、モバイルデバイスの制御、アプリケーション管理、データ保護に重点を置いており、企業のモバイルデバイスのセキュリティを確保します。しかし、PCやIoTデバイスの管理には対応していないため、管理対象が限定的です。

3-1-2. UEMとEDRの違い

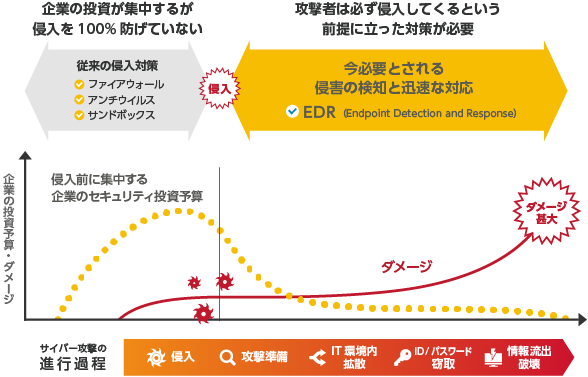

- EDRは、エンドポイント上での脅威をリアルタイムで検知し、迅速に対応するためのセキュリティソリューションです。EDRは、主に脅威の検出、インシデントの分析、攻撃の封じ込め、そして復旧に重点を置いています。

UEMが提供する統合管理機能に比べ、EDRはセキュリティ対応に特化しており、エンドポイントからの異常な挙動を監視・解析し、サイバー攻撃から企業を防御します。 - UEMには、EDRの機能が統合されていることも多く、デバイス管理だけでなく、セキュリティ対策を一元的に実行できます。

UEMを導入することで、企業はデバイスの運用管理とセキュリティ対策を効率的に行い、脅威に対しても迅速に対応することが可能です。

※以下はEDRソリューションのCybereasonを例に、EDRの役割を説明した図です。

3-2.UEMの導入メリット

UEMの導入には、以下のようなメリットがあります。

- 組織全体のデバイス管理が一元化されるため、業務効率の向上が期待できる

- モバイルデバイスだけでなく、PCやIoTデバイスも管理できるため、セキュリティ対策が強化される。また、UEMはEDRの機能を内包しており、エンドポイント上での脅威をリアルタイムで検知・対応することができる

- 様々なOSに対応しているため、企業内のデバイス環境が統一されやすくなる

- ユーザーの利便性向上が図られるため、生産性が向上する

これらのメリットを活用し、企業はより効率的かつ安全なIT環境を構築できます。特にEDR機能を活用することで、未知の脅威にも迅速に対応でき、企業のセキュリティレベルを一段と高めることが可能です。

4.エンドポイント管理ツールとセキュリティ

エンドポイント管理ツールは、企業がデバイスやアプリケーション、ネットワーク、データ等を効果的に管理するためのソリューションです。主要な機能としては、デバイスの登録や設定、アプリケーションの配布・制御、データ保護、セキュリティ対策があります。

例えば、UEMはエンドポイント管理ツールの一種であり、モバイルデバイスやPC、IoTデバイスなど全てのエンドポイントを統合的に管理できます。

さらに、エンドポイントセキュリティに関するソリューションとして、EDRも注目されています。EDRは、悪意のある活動や脅威をリアルタイムで検出し、対応するためのアラートを提供します。これにより、企業は迅速にセキュリティ対策を実施し、リスクを最小限に抑えることができます。

組織がエンドポイント管理ツールを選定する際には、自社のIT環境やセキュリティ要件に合わせた製品を選ぶことが重要です。そして、適切なツールを導入することで、効率的なデバイス管理とセキュリティ対策が実現できます。

4-1.主な機能と対応OS

エンドポイント管理ソリューションには、多くの機能が含まれますが、主な機能は以下の通りです。

- デバイスの登録・管理

- アプリケーションの配布・制御

- セキュリティポリシーの適用・監視

- データ保護とアクセス制御

- リモートワイプやデバイスロック

さらに、エンドポイント上での脅威検出と対応を実現する EDR 機能が統合されている製品もあります。EDRは、エンドポイント上で発生する潜在的な脅威をリアルタイムで検出し、即座に対策を講じることで、企業のセキュリティを強化します。

これらの機能を使用することで、企業はモバイルデバイスだけでなく、PCやIoTデバイスを含むあらゆるエンドポイントを安全かつ効率的に管理できます。

また、対応OSについては、ほとんどの製品がWindows、macOS、Android、iOSといった主要なOSに対応していますが、製品によってはIoTデバイスやその他のOSにも対応しているものもあります。

選択する際には、組織で使用しているデバイスのOSに対応しているかを確認することが重要です。

4-2.製品選びのポイント

エンドポイント管理ソリューションを選ぶ際のおすすめポイントは以下の通りです。

- 機能の充実度:必要とする機能が製品に含まれているかを確認する

- 対応OS:組織で使用しているデバイスのOSに対応していることを確認する

- セキュリティ:セキュリティ対策が十分であることを確認する※脆弱性や脅威に対応する機能が揃っているかもポイント

- 導入・運用のしやすさ:システムの導入コストや運用面で負担にならない製品選びをする

- サポート: メーカーからのサポート体制が整っていることも重要で、問い合わせやトラブル対応がスムーズな製品選びをする

これらのポイントを考慮して製品を選ぶことで、エンドポイント管理が効果的に行えます。

5.クエストの提供するエンドポイントセキュリティ・EDRソリューション

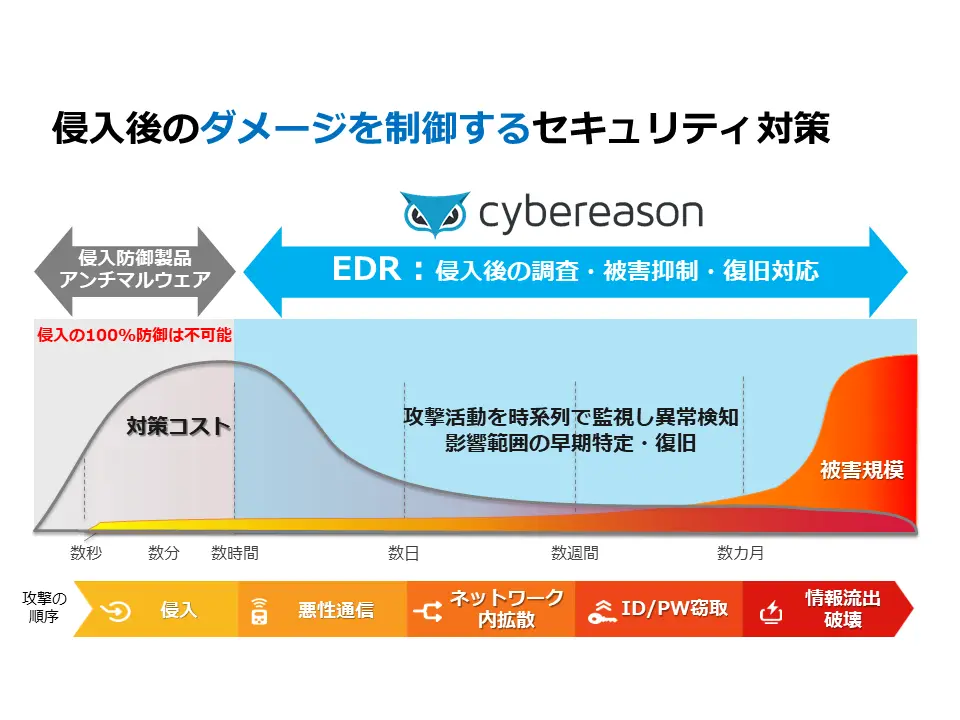

クエストでは、CybereasonのEDR(Endpoint Detection and Response)やMDR(Managed Detection and Response)ソリューションをはじめとしたエンドポイントセキュリティ・EDRソリューションを提供しています。これらのソリューションは、AIによるリアルタイム検知と専門家による24時間体制の監視により、高度なサイバー攻撃への対応が可能です。

具体的な解決策として、セキュリティイベントのリアルタイム分析と可視化を行い、社内外からのアクセスを厳密に制御してリスクを最小限に抑えます。さらに、悪意のあるソフトウェアやマルウェアに対して適切な防御対策を実施します。

エンドポイントセキュリティに効果的なソリューションの一例としては、Cybereason、CrowdStrike、Trend Micro Apex One等があります。

これらの製品を利用することで、お客様の各端末のエンドポイントセキュリティを強化し、通信の監視と制御を支援します。

※以下はEDRソリューションの一例として、Cybereasonの機能を紹介した図です。

5-1.クエストの包括的なセキュリティ対策支援

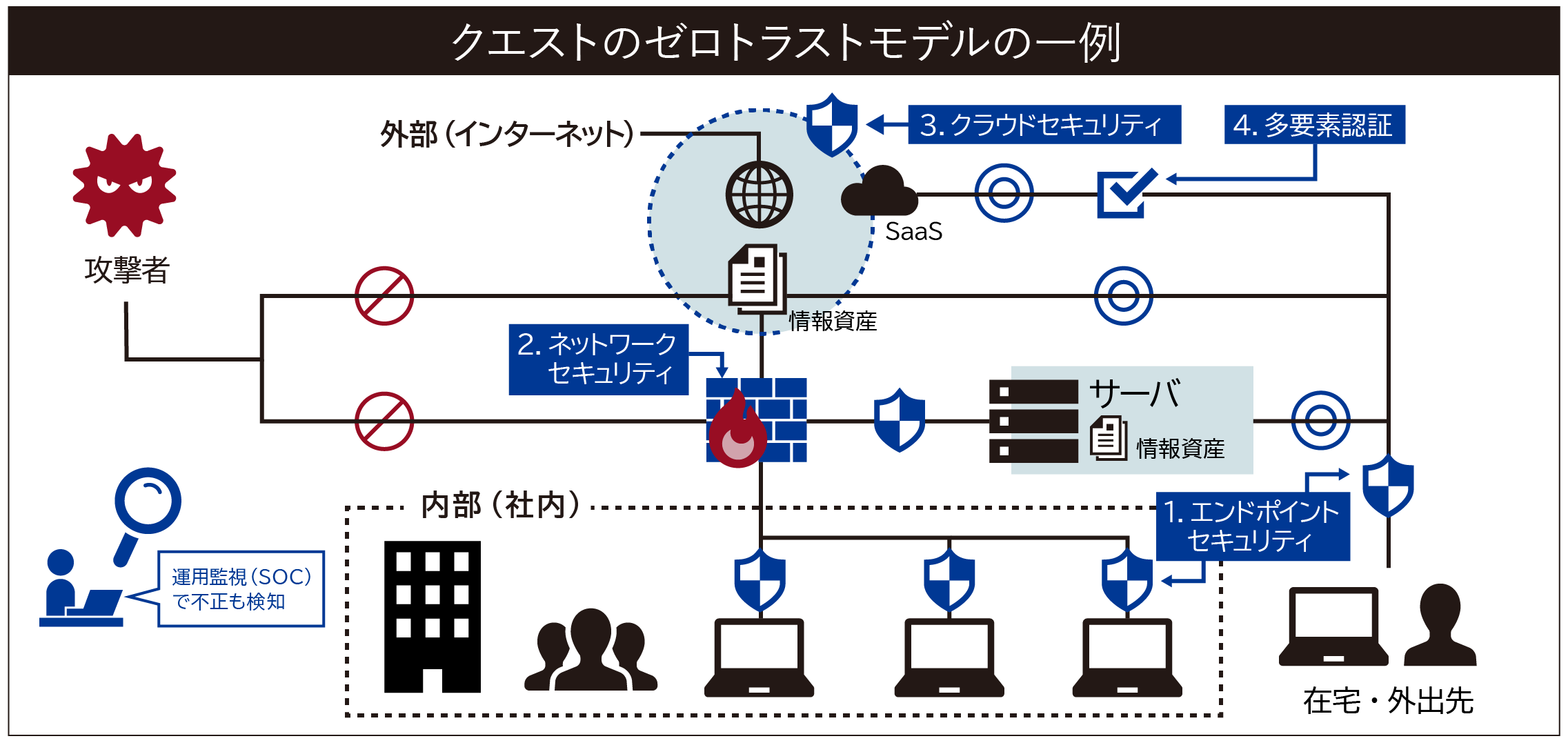

クエストは、エンドポイントセキュリティサービスに留まらず、お客様のセキュリティ対策を強化するため、包括的な「ゼロトラストセキュリティ」の構築を支援します。

ゼロトラストセキュリティは、信頼するユーザーやデバイス、アプリケーションのみを許可することで、社内ネットワーク内のリスクを最小限に抑える取り組みです。クエストでは、このアプローチを用いてお客様のIT環境を守り、ビジネスの継続性と成長を支援します。

※経済産業省やIPA、金融庁をはじめ多くの企業が注目している「ゼロトラストセキュリティ」。注目される背景としては、テレワークや社外コラボレーションの普及、DX推進、クラウドサービスの利用拡大に伴うセキュリティリスクの増加が挙げられます。

6.エンドポイント管理・セキュリティのまとめ

エンドポイント管理は、企業が所有するデバイスやネットワークに接続された機器(エンドポイント)を一元的に制御・監視するシステムを指します。

エンドポイントは、PCやスマートフォン、タブレットなど、ITシステムに接続されているユーザー向けの機器を意味します。

さらに、エンドポイントのセキュリティを強化するためには、EDR(Endpoint Detection and Response) の導入も重要です。

EDRは、エンドポイント上で発生する脅威をリアルタイムで検出し、迅速に対応することで、企業のセキュリティを強化します。

エンドポイント管理ソリューションの選定には、機能や対応OSを含む製品選びのポイントを把握し、組織に適合する製品を選ぶことが重要です。

最新のエンドポイント管理ソリューションを活用することで、ビジネスの生産性向上とセキュリティ強化が実現できます。

具体的な製品やサービスの詳細を調べることが次のステップです。無料の資料ダウンロードや製品紹介ページを活用し、最適なソリューションを見つけましょう。

さいごに、クエストではエンドポイントセキュリティだけに留まらず、包括的なセキュリティ対策を支援しておりますので、セキュリティでお困りのお客様は是非当社にご相談ください。