目次

エンドポイントプロテクションは、企業のIT環境において重要な役割を担うサイバーセキュリティソリューションです。PC・スマートフォン・タブレットなどの端末を保護し、データの機密性と完全性を確保します。

本記事では、エンドポイントプロテクションの基本から最新動向、導入のポイントまでを網羅的に解説します。

ビジネスの生産性とセキュリティのバランスを取りながら、効果的なエンドポイント対策を実現するために、お役立てください。

1.エンドポイントプロテクションの基本と重要性

まずは、エンドポイントプロテクションに関する基本事項から確認していきましょう。

- エンドポイントプロテクションの定義と対象範囲

- エンドポイントプロテクションと関連ソリューションの関係図

- 最新のサイバー脅威とエンドポイントプロテクションの必要性

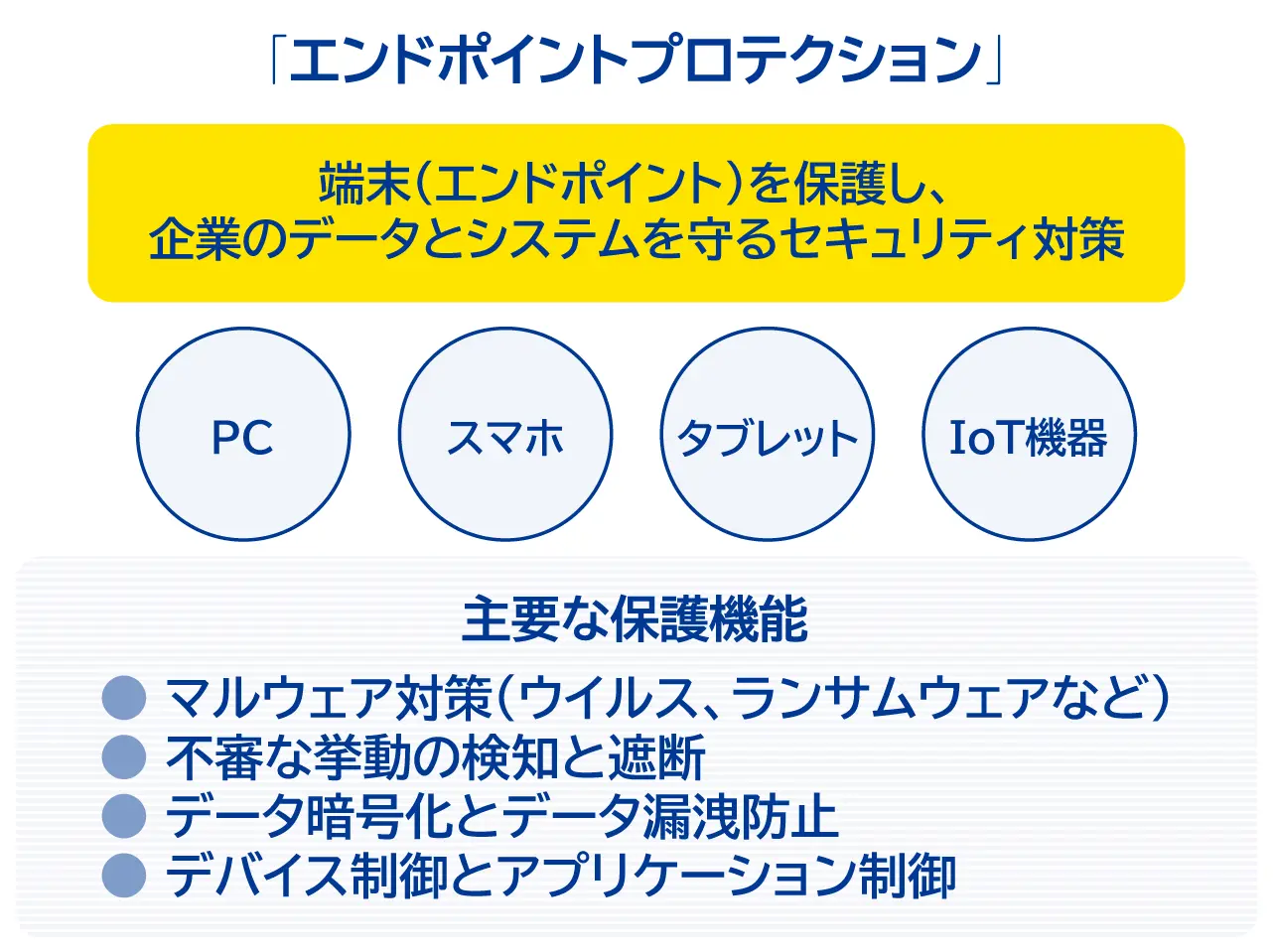

1-1.エンドポイントプロテクションの定義と対象範囲

前述のとおり、エンドポイントプロテクションとは、企業のITインフラにおいて、ネットワークに接続された端末を保護するセキュリティ対策の総称です。

マルウェア対策・脆弱性管理・デバイス制御など、多岐にわたる機能がエンドポイントプロテクションに含まれます。

保護対象となるエンドポイントには、社内の業務用PCやスマートデバイスのほか、リモートワークやBYOD(Bring Your Own Device:私物デバイスの業務利用)で使用される私物端末や、クラウドサービスに接続する端末も管理範囲に入ります。

|

【エンドポイントプロテクションの対象範囲】

|

エンドポイントプロテクションは、こうした幅広いデバイスに対して、統合的なセキュリティ機能を提供します。

近年のITシステムの利用形態の変化に合わせた、柔軟なセキュリティ管理がポイントです。

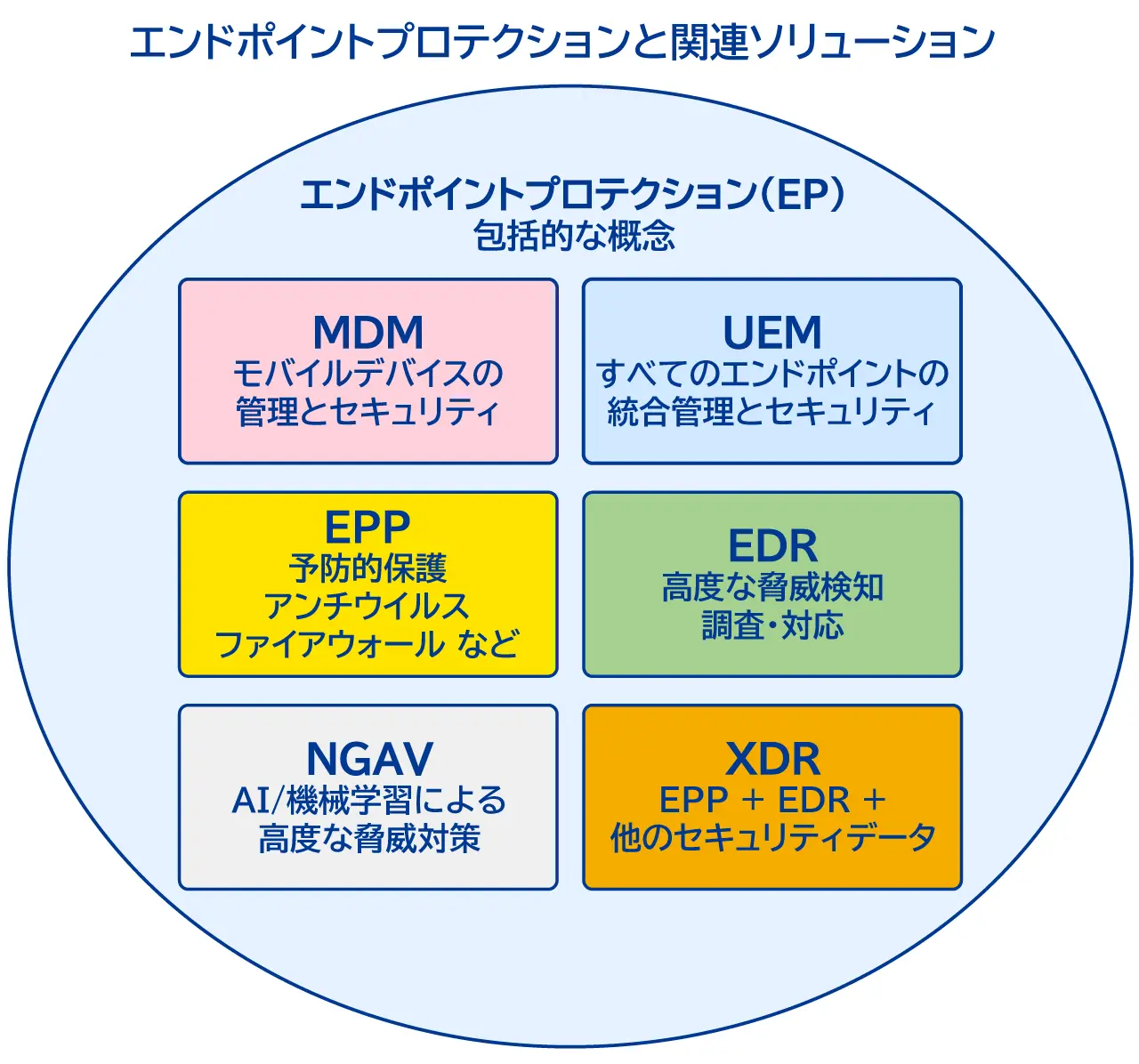

1-2.エンドポイントプロテクションと関連ソリューションの関係図

「エンドポイントプロテクション(EP)」の文脈では、EPP・EDR・XDR・NGAVといったソリューションや概念が登場します。これらの意味を整理しておきましょう。

|

【エンドポイントプロテクションと関連ソリューション】

|

さまざまなソリューションがあるため、混乱してしまうという方もいるでしょう。

そこで、上記のソリューションのうち、これから初めてエンドポイントプロテクションに取り組む企業がまず着手すべきものをあげるなら、「EDRの導入」です。

なぜなら、高度な脅威検知能力と迅速な対応機能を兼ね備えたEDRは、高度な保護機能を提供しつつ、XDRやNGAVほどの複雑さがなく、多くの企業にとって最適なバランスを実現するソリューションだからです。

EDRについて詳しくは、以下のページで解説していますので、あわせてご覧ください。

おすすめ記事:EDRとは?【EDR導入の全貌を解説】効果的な脅威対策を実現する方法

クエストは、EDRの導入支援に加え、複雑化する運用についてもサポートをしております。また、クエストではEDRだけに留まらず、包括的なセキュリティ対策を支援しておりますので、セキュリティでお困りのお客様は是非当社にご相談ください。

1-3.最新のサイバー脅威とエンドポイントプロテクションの必要性

2010年代半ば以降、エンドポイントプロテクションは次世代のセキュリティ対策として注目され、急速に普及が進んでいます。

背景には、サイバー攻撃の巧妙化・複雑化があります。とくに近年では、以下のようなリスクへの対策が必要不可欠です。

|

【エンドポイントを脅かす最新の脅威】

|

こうした脅威は、いずれもエンドポイントの防御が突破されることで発生します。

高度なエンドポイントプロテクションの導入により、サイバー攻撃のリスクを最小限に抑えつつ、安心・安全なIT環境を実現することが強く求められています。

2.エンドポイントプロテクションの活用で実現する企業価値

エンドポイントプロテクションの導入は、単にサイバー攻撃のリスクを低減するだけではありません。ビジネス面でのさまざまなメリットをもたらし、企業価値の向上に寄与します。

エンドポイントプロテクションがビジネスに与える影響を確認しておきましょう。5つのポイントを解説します。

- サイバー攻撃からの包括的な防御体制の構築

- コンプライアンス対応強化と監査対策への貢献

- リモートワーク環境でのセキュリティ確保

- インシデント対応時間の短縮によるビジネス継続性向上

- 統合セキュリティ戦略の強化

2-1.サイバー攻撃からの包括的な防御体制の構築

1つめは「サイバー攻撃からの包括的な防御体制の構築」です。

巧妙化するサイバー攻撃から企業を守るには、多層防御(複数のセキュリティ対策を組み合わせた重層的な防御)の視点が欠かせません。

エンドポイントプロテクションを軸に多層防御を実装すれば、包括的なセキュリティ体制を構築できます。

|

【多層防御のポイント】

|

これらの対策を有機的に組み合わせて、多方面からの攻撃を防げば、もし侵入されても素早い検知・遮断が可能です。エンドポイントプロテクションは、この多層防御において要の役割といえるでしょう。

ゼロトラストについては、以下の記事もあわせてご覧ください。

2-2.コンプライアンス対応強化と監査対策への貢献

2つめは「コンプライアンス対応強化と監査対策への貢献」です。

サイバー攻撃への備えは、単に技術的な問題にとどまりません。個人情報保護法をはじめとする法規制の遵守や、情報セキュリティ監査への対応力も問われます。

この点で、エンドポイントプロテクションが果たす役割は小さくありません。

|

【エンドポイントプロテクションによるコンプライアンス対応】

|

エンドポイントプロテクションは、企業に課せられた説明責任を果たすうえで強力な味方となります。

高度な端末保護の仕組みは、法令順守のエビデンス(証拠)となり得るのです。

2-3.リモートワーク環境でのセキュリティ確保

3つめは「リモートワーク環境でのセキュリティ確保」です。

コロナ禍を契機に、リモートワークの導入が急速に進みました。しかし、社外から企業システムにアクセスする機会が増え、セキュリティ上の新たなリスクも発生しています。

この問題に立ち向かううえで、エンドポイントプロテクションの存在感は増しています。

|

【リモートワークにおける端末保護の重要性】

|

リモートワークは、新型コロナ収束後も多くの企業で継続・拡大が続いています。「ニューノーマル」時代のセキュリティ対策の要は、エンドポイントの堅牢化にあるといえるでしょう。

2-4.インシデント対応時間の短縮によるビジネス継続性向上

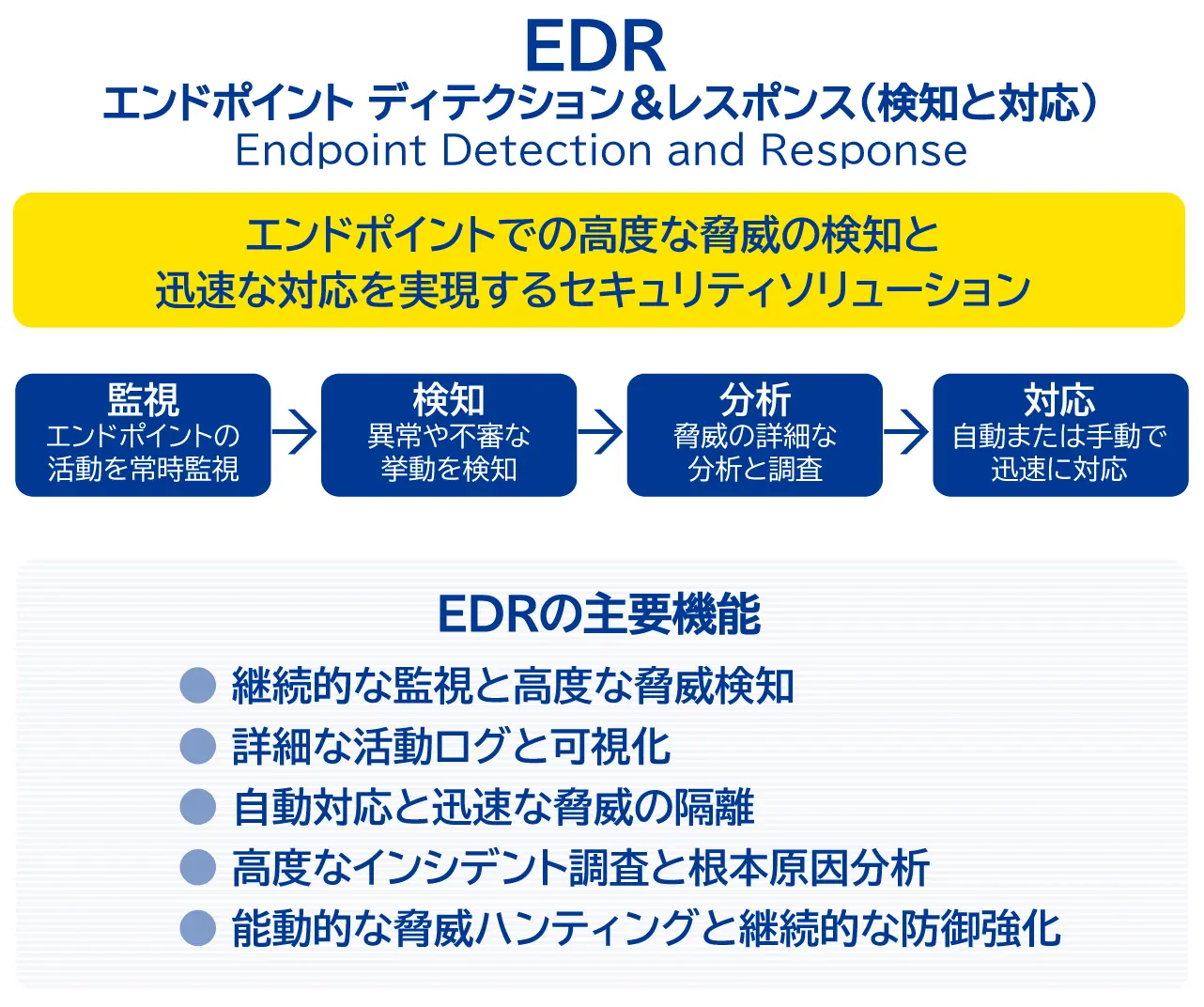

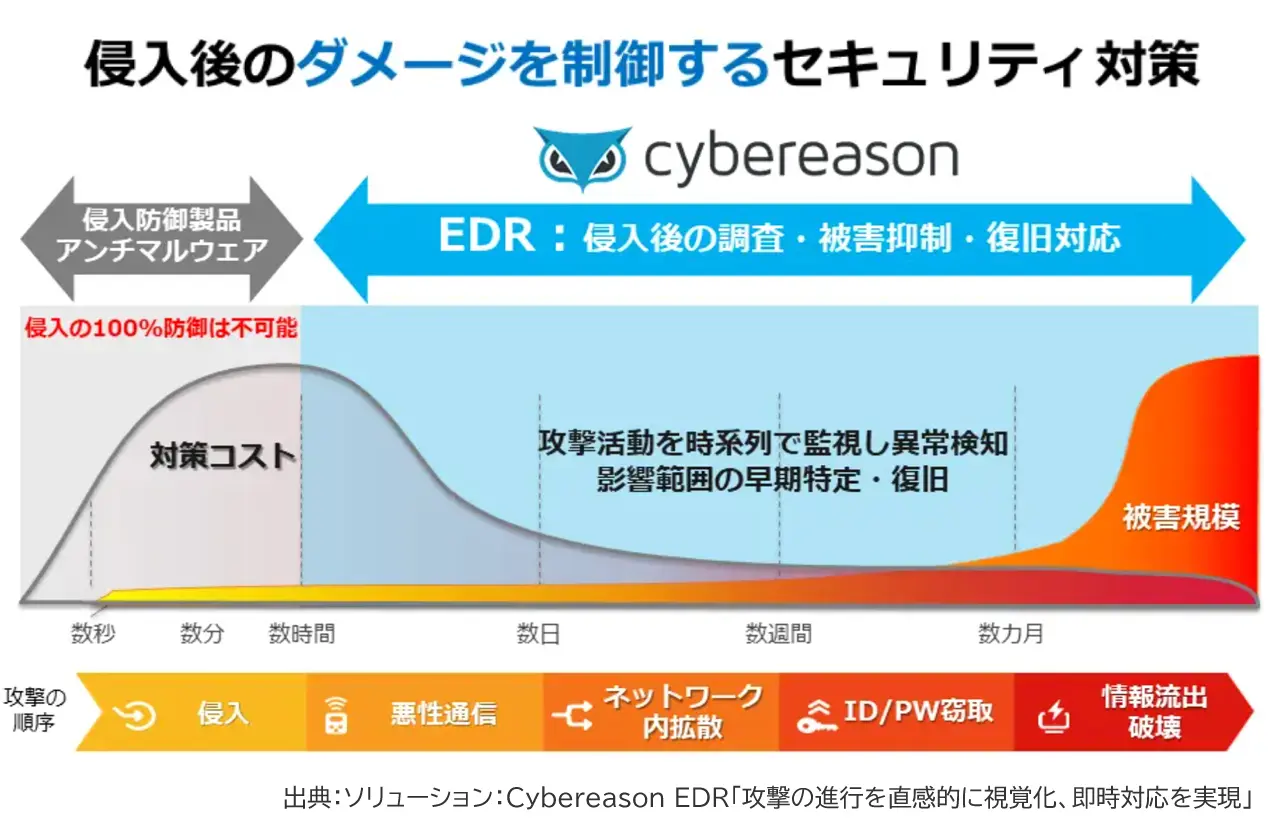

4つめは「インシデント対応時間の短縮によるビジネス継続性向上」です。

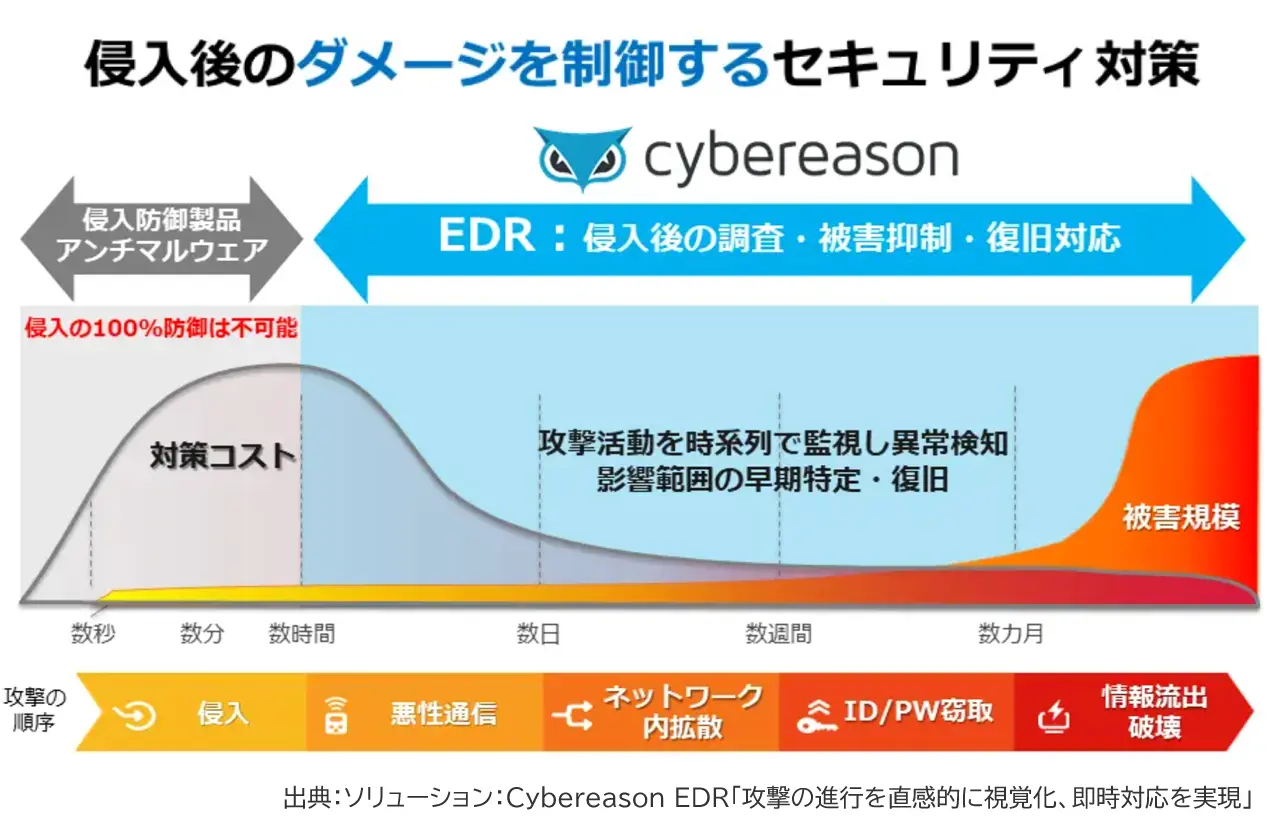

サイバー攻撃の脅威は、その検知の遅れによって深刻化します。侵入に気づかないまま被害が拡大するケースは、数多く存在します。

だからこそ、インシデントの予兆をいち早く察知し、迅速に対処することが極めて重要なのです。

エンドポイントプロテクションは、まさにこの「検知」と「レスポンス」に優れた能力を発揮します。

とりわけ、前述のEDR(Endpoint Detection and Response:エンドポイントでの検知と対応)は、高度な脅威を見抜き、自動対応や早期の封じ込めを実現します。

|

【EDRによるインシデント対応力の強化】

|

サイバー攻撃は、もはや「起きたら終わり」ではありません。いかに早く気づき、的確に対処するかが勝負を分けるのです。

インシデントレスポンスの高度化は、ビジネス継続性の問題なのだと認識すべきでしょう。EDRの導入を通じて、レジリエンス(回復力・弾力性)の高い企業を目指すことが経営層に求められています。

EDRの具体的な製品としては、AIによるリアルタイム検知を実現する『Cybereason EDR(サイバーリーズン)』があります。

EDRについて詳しくは、以下のページにてご確認ください。

2-5.統合セキュリティ戦略の強化

5つめは「統合セキュリティ戦略の強化」です。

これからのサイバーセキュリティ戦略には、全社横断の視点が不可欠です。部門ごとのバラバラな対策では、全体最適は望めません。

ネットワークからエンドポイント、クラウド利用に至るまで、包括的な防御の体系を構築する必要があります。

この統合セキュリティの取り組みにおいて、エンドポイントプロテクションは土台となる基盤の役割を担います。守るべき情報資産の多くは、端末を起点に行き来するからです。

|

【統合セキュリティ戦略におけるエンドポイントプロテクションの意義】

|

エンドポイントは、ビジネス情報の玄関口であり、格好の攻撃対象でもあります。

それだけに、エンドポイントプロテクションを入り口に、組織に浸透するセキュリティ文化を育んでいくことは、総合セキュリティの核心といえます。

以上、5つのポイントを解説しました。

続いて以下では、技術面を掘り下げて見ていきましょう。

3.最新のエンドポイントプロテクション技術

エンドポイントプロテクションは、AI(人工知能)や機械学習の発展とともに、めざましい進化を遂げています。

ここで先進の技術動向を整理しておきましょう。以下4つのポイントを解説します。

- AI・機械学習による未知の脅威への対策

- 振る舞い分析による検知と対応の自動化

- クラウド活用によるシームレスな防御

- 暗号化とデバイス制御によるデータ保護

3-1.AI・機械学習による未知の脅威への対策

1つめのポイントは「AI・機械学習による未知の脅威への対策」です。

AIを活用した検知なら、従来よりも広範囲の異常行動を捉えられます。機械学習により、正常なシステム挙動を包括的に学習し、未知の脅威や新たなマルウェアによる異常を検出します。

|

【AI・機械学習を用いた検知の特徴】

|

これらの特徴により、脅威への対応力が格段に向上します。また、無害なプログラムを的確に判別し、アラート対応の工数を減らせるのも大きな魅力です。

3-2.振る舞い分析による検知と対応の自動化

2つめのポイントは「振る舞い分析による検知と対応の自動化」です。

振る舞い分析(ビヘイビア分析)は、実行時のプロセスの挙動に着目し、ベースライン(正常時の標準的な振る舞い)から逸脱した不審な動きをいち早く察知します。

|

【振る舞い分析の特徴】

|

Cybereason EDR のように振る舞い分析を活用したEDRは、未知の脅威への対応力と、インシデント発生時の自動対処能力に優れています。

アナリストによる脅威ハンティング(専門家が潜在的な脅威を能動的に探索すること)と組み合わせ、表面化していない潜在リスクを洗い出し、インシデントの芽を早期に摘むことも可能です。

3-3.クラウド活用によるシームレスな防御

3つめのポイントは「クラウド活用によるシームレスな防御」です。

クラウド型のエンドポイントプロテクションは、運用管理の負荷を大幅に軽減し、シームレスな防御を実現します。

|

【クラウド型保護のメリット】

|

クラウドを活用したエンドポイントプロテクションでは、運用管理の効率化と高度な防御機能の両立が可能です。

多様化するワークスタイルを支える、ニューノーマル時代のスタンダードとなるでしょう。

3-4.暗号化とデバイス制御によるデータ保護

4つめのポイントは「暗号化とデバイス制御によるデータ保護」です。

情報漏洩のリスクに立ち向かううえで、暗号化とデバイス制御が大きな威力を発揮します。

|

【暗号化とデバイス制御の要点】

|

暗号化とデバイス制御を適切に組み合わせ、機密情報の窃取・流出を水際で防ぐことが肝要です。

リモートワーク時代のエンドポイントセキュリティ強化には、マルウェア対策と表裏一体で、データ保護の徹底が欠かせません。

以上が、最新のエンドポイントプロテクション技術の4つの柱です。

これらの先進技術を融合し、多層的な防御を展開することが、エンドポイントプロテクションの概要となります。

4.エンドポイントプロテクションの具体的な製品と導入手順

エンドポイントプロテクションを実際に導入するには、自社に最適な製品を選定し、計画的に展開していく必要があります。

ここでは、エンドポイントプロテクション製品の例と、導入のステップを簡単に解説します。

- 主要ベンダーの製品と特徴

- エンドポイントプロテクションの導入手順

4-1.主要ベンダーの製品と特徴

エンドポイントプロテクションの代表的なベンダーと、その主力製品を見てみましょう。

| ベンダー名 | 主力製品 | 特徴 |

| Cybereason | Cybereason EDR | リアルタイムのデータ収集・分析で高度な脅威ハンティングを実現。AIによる自動調査・分析機能に加え、直感的なユーザーインターフェースが秀でている。 |

| Symantec (Broadcom) | Symantec Endpoint Security | 包括的なエンドポイント保護を提供する老舗ソリューション。 |

| トレンドマイクロ | Apex One | 高い検知力と多層防御で、未知の脅威からエンドポイントを守る国産ソリューション。 |

| CrowdStrike | Falcon Enterprise | クラウドネイティブで、AIを活用した脅威ハンティングと迅速な対応を実現。 |

| Microsoft | Microsoft Defender for Endpoint | Microsoft製品との連携が容易で、包括的なエンドポイントセキュリティを提供。 |

上記のうち、当社がおすすめしている代表的なEDR製品をひとつ挙げると、『Cybereason EDR』です。

EDR市場占有率 5年連続ナンバー1(*1)を誇る次世代エンドポイントセキュリティであり、〈Cybereasonは機能評価が最も高いEDR製品(FORRESTER)〉(*2)と評価されています。

*1 出典:株式会社 富士キメラ総研、2023年12月14日発行、「2023 ネットワークセキュリティビジネス調査総覧《市場編》」、サイバーリーズン合同会社「Cybereason EDR」

*2 出典:サイバーリーズン合同会社「第三者による評価」

4-2.エンドポイントプロテクションの導入手順

エンドポイントプロテクションを導入する際は、以下のようなステップが基本です。

|

【エンドポイントプロテクション導入の基本ステップ】

|

とくに重要なのは、要件定義とベンダー選定の段階です。自社のセキュリティ課題やIT環境を踏まえ、最適なソリューションを見極める必要があります。

しかしながら、エンドポイントプロテクションの導入は、専門的な知見と経験が求められる難易度の高いプロジェクトです。自社だけでは最適な選択を見誤るリスクもあるでしょう。

そのようなリスクを排除するために、弊社ではセキュリティの専門家チームが、導入をサポートしています。

前述のEDRソリューション『Cybereason EDR』をはじめ、組織のニーズに合った最適なプロダクトをご提案いたします。まずはお気軽にご相談ください。

5.まとめ

本記事では「エンドポイントプロテクション」をテーマに解説しました。要点をまとめておきましょう。

エンドポイントプロテクションの基本と重要性として、以下を解説しました。

- エンドポイントプロテクションとは、PC・スマートデバイスなど企業のITインフラの末端を保護するセキュリティ対策の総称

- ウイルス対策・EDR・MDM・UEMなど関連ソリューションとの連携で多層防御を実現

- ランサムウェアや標的型攻撃の脅威増大に伴い、エンドポイント防御の重要性が高まっている

エンドポイントプロテクションの活用で実現する企業価値として、以下を解説しました。

- サイバー攻撃からの包括的な防御体制の構築

- コンプライアンス対応強化と監査対策への貢献

- リモートワーク環境でのセキュリティ確保

- インシデント対応時間の短縮によるビジネス継続性向上

- 統合セキュリティ戦略の強化

最新のエンドポイントプロテクション技術として、以下をご紹介しました。

- AI・機械学習による未知の脅威への対策

- 振る舞い分析による検知と対応の自動化

- クラウド活用によるシームレスな防御

- 暗号化とデバイス制御によるデータ保護

いま、社会全体のデジタルシフトが加速するなか、エンドポイントはまさに企業防衛の生命線といえます。

多様化する働き方を支えつつ、巧妙化する攻撃に先手を打つ取り組みが、ビジネスの明暗を分けることになるでしょう。本記事が、守りを固める一助となれば幸いです。

最後に、クエストではEDRの導入支援に加え、複雑化する運用についてもサポートをしております。また、クエストではEDRだけに留まらず、包括的なセキュリティ対策を支援しておりますので、セキュリティでお困りのお客様は是非当社にご相談ください。