目次

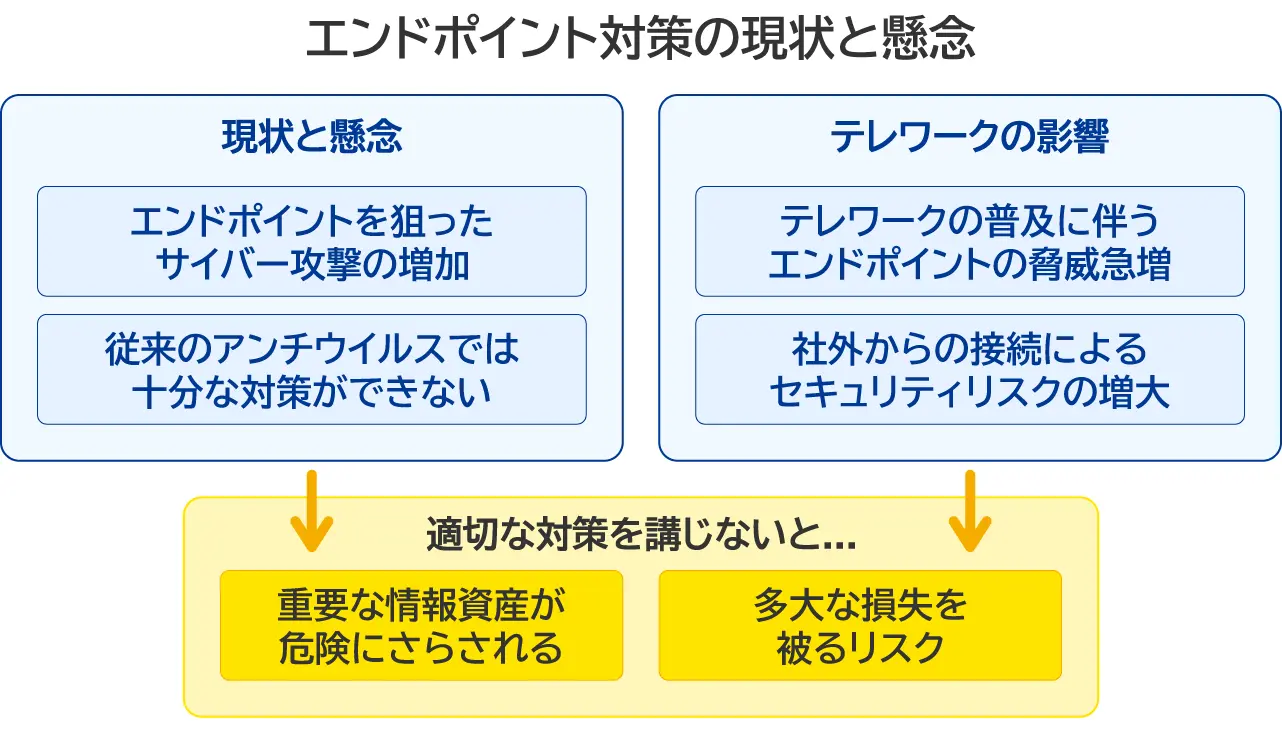

リモートワークの普及に伴い、エンドポイントの脅威は急増しています。適切な対策を講じないと、重要な情報資産が危険にさらされ、多大な損失を被るリスクがあります。

本記事では、エンドポイント対策の最新動向から、効果的な対策の基本や具体的な実装手順まで、詳しく解説します。

ご一読いただくと、エンドポイント対策の重要性が理解でき、最適な対策を選択して実践できるようになります。サイバー攻撃のリスクを低減し、安全なIT環境を構築するためにお役立てください。

1.エンドポイント対策の重要性と最新動向

エンドポイントとは、ネットワークに接続するPCやモバイルデバイスを指します。

近年、エンドポイントを狙ったサイバー攻撃が急増しており、企業にとって大きな脅威となっています。

まずは、エンドポイントが狙われる理由と攻撃の実態、エンドポイント対策の必要性について、概観していきましょう。

- エンドポイントが狙われる理由と攻撃の実態

- リモートワーク時代に急増する新たな脅威

- 従来型アンチウイルスの限界と対策の必要性

- エンドポイント対策で守るべき5つの重要資産

1-1.エンドポイントが狙われる理由と攻撃の実態

エンドポイントは、企業ネットワークの出入り口です。

出入り口であるために、攻撃者にとって格好のターゲットとなっています。

【エンドポイントが狙われる理由】

- 機密情報の窃取:エンドポイントには、顧客情報や財務データなど、企業の重要な情報資産が集中しています。攻撃者はこれらの情報を盗み出し、不正に利用したり、転売したりすることを目的としています。

- ランサムウェアによる身代金要求:エンドポイントに侵入したランサムウェアは、企業の重要な情報やファイルを暗号化して使用不能にし、身代金を要求します。身代金を支払っても復旧されないケースもあり、事業継続が脅かされます。

- 踏み台としての悪用:乗っ取られたエンドポイントは、他システムへの攻撃の踏み台として悪用されます。攻撃者は身元を隠蔽しつつ、さらなる侵害を企てます。

- 内部者による情報漏洩:悪意ある内部者が、エンドポイントから機密情報を持ち出し、外部に流出させるケースもあります。内部脅威への対策も欠かせません。

- 業務妨害を目的とした攻撃:エンドポイントが機能停止に陥ると、業務が滞り、生産性が低下します。競合他社や悪意ある第三者による妨害行為の可能性も考慮する必要があります。

こうした攻撃は年々巧妙化し、被害も拡大しています。

JNSAのインシデント損害額調査レポートでは、

〈ケースバイケースではあるものの、中小企業で数千万円単位、場合によっては数億円単位の損失も。〉

と報告されています。

1-2.リモートワーク時代に急増する新たな脅威

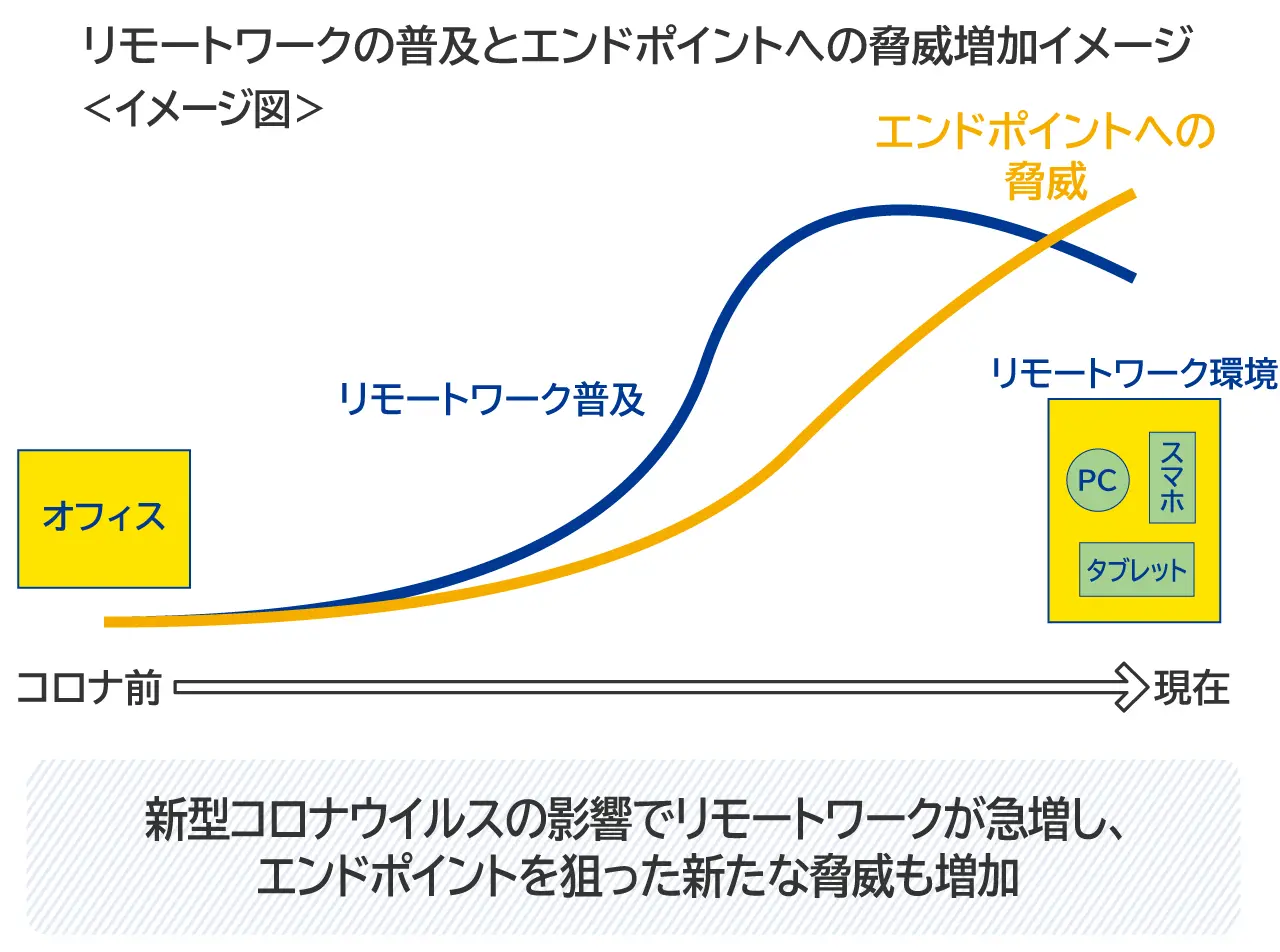

新型コロナウイルス感染症の影響により、リモートワークが急速に普及しました。これに伴い、エンドポイントを狙った新たな脅威が急増しています。

【リモートワーク時代の新たな脅威】

- フィッシングメールの増加:在宅勤務者を狙ったフィッシングメール(偽の業務連絡を装い、個人情報やパスワードを詐取するメール)が急増しています。業務に関連する内容を装い、不正なリンクやファイルを開かせ、エンドポイントに侵入します。

- クラウドの設定ミス:リモートワークではクラウドサービスの利用が不可欠ですが、設定ミスによりデータが流出するリスクがあります。アクセス制御の甘さが原因で、意図せず機密情報が公開されるケースもあります。

- 私物デバイスの使用:私物のPCやスマートフォンを業務使用により、セキュリティの脆弱なデバイスが増加します。パッチ適用の遅れやマルウェア感染の危険性が高まります。

- Wi-Fiの脆弱性:在宅勤務者の自宅Wi-Fiは、企業ネットワークほど安全ではありません。暗号化が不十分だったり、初期設定のままだったりすると、傍受や不正アクセスの危険性があります。

- シャドーITの蔓延:業務効率化のため、会社として公式に許可していないクラウドサービスやアプリケーションの個人利用が増えています(シャドーITと呼ばれます)。セキュリティ対策が不十分なシャドーITは、情報漏洩の原因となります。

こうした新たな脅威に対応するには、リモートワークに適したエンドポイント対策が不可欠です。従来の対策では限界があるため、抜本的な見直しが求められています。

1-3.従来型アンチウイルスの限界と対策の必要性

従来のエンドポイント対策の中心は、シグネチャベース(既知のマルウェアの特徴を登録したデータベースを用いた検知方式)のアンチウイルスソフトでした。

しかし、最新の脅威に対しては、その効果に限界があることが明らかになっています。

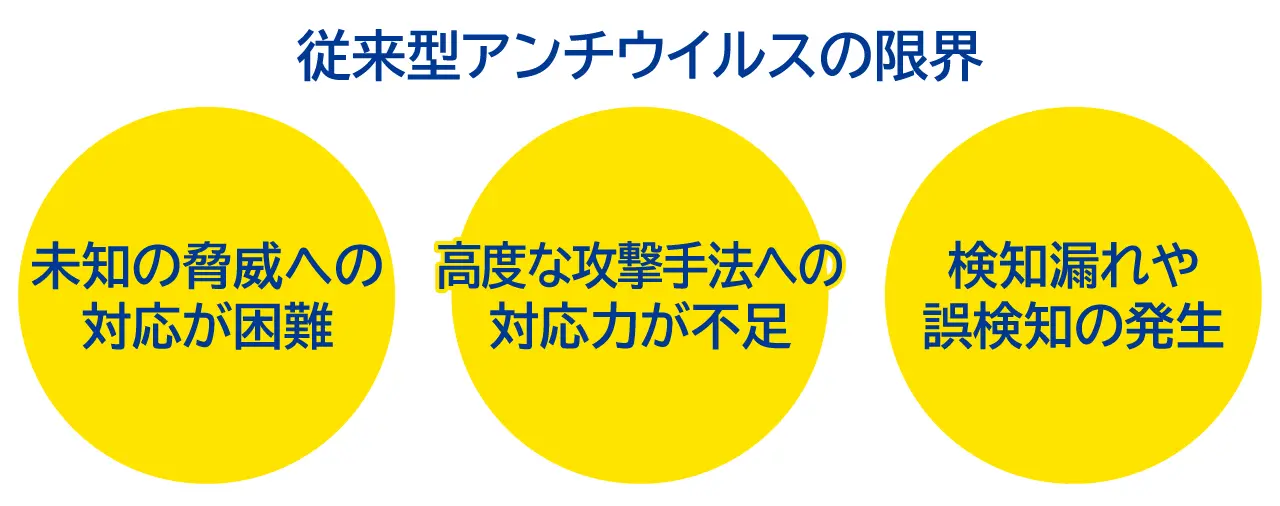

【従来型アンチウイルスの限界】

- 未知の脅威への対応が困難:シグネチャベースのアンチウイルスは、既知のマルウェアにしか対応できません。亜種や新種のマルウェアを検知することが難しく、ゼロデイ攻撃(発見されたばかりの脆弱性を突く攻撃)などの未知の脅威に脆弱です。

- 高度な攻撃手法への対応力不足:サイバー攻撃は年々高度化し、ランサムウェアやファイルレス攻撃(マルウェアファイルを作成せず、正規のプログラムを悪用して攻撃を行う手法)など、アンチウイルスの検知を回避する手法が増えています。従来型の対策では、防御が困難なケースが多くなっています。

- 誤検知と検知漏れの問題:検出をパターンマッチングに依存するアンチウイルスは、誤検知や検知漏れが発生しやすい傾向にあります。正常なファイルをマルウェアと誤認したり、マルウェアを見逃したりするリスクがあります。

こうした限界を踏まえ、AIを活用した次世代型のエンドポイント対策への移行が進んでいます。

従来型アンチウイルスに固執するのではなく、新しい発想に基づく対策が必要です。具体的な対策については後述しますので、このまま読み進めてください。

クエストではエンドポイント対策に有効なEDRの導入支援に加え、複雑化する運用についてもサポートしております。また、クエストではEDRだけに留まらず、包括的なセキュリティ対策を支援しておりますので、セキュリティでお困りのお客様は是非当社にご相談ください。

1-4.エンドポイント対策で守るべき5つの重要資産

エンドポイント対策を検討する際は、守るべき重要資産を明確にすることが大切です。リスクアセスメント(危機評価)を実施し、優先順位をつけて対策を講じます。

【エンドポイント対策で守るべき5つの重要資産】

- 顧客情報:個人情報や取引履歴など、顧客のプライバシーに関わる情報は最も重要な保護対象です。漏洩すれば信用失墜や損害賠償につながる恐れがあります。

- 知的財産:製品設計図や研究開発データ、ソースコードなど、自社の競争力の源泉となる知的財産は、狙われやすい情報資産です。流出すれば競争優位性を失います。

- 財務情報:決算資料や資金計画、投資情報など、財務に関する機密情報は、インサイダー取引や相場操縦などに悪用される危険性があります。厳重な管理が求められます。

- 人事情報:従業員の個人情報や給与データ、人事評価など、社内の人事に関する情報は、プライバシー保護の観点から慎重な取り扱いが必要です。

- システム情報:サーバーの設定情報やアクセス制御リスト、ネットワーク構成図など、ITシステムの詳細情報は、攻撃者にとって有用な情報となります。不正アクセスや侵入の足がかりを与えないよう、厳格に管理します。

これらの重要資産を守るためには、多層的な対策を組み合わせる必要があります。以下で対策の基礎知識を見ていきましょう。

2.エンドポイント対策に取り組むための基礎知識

次に、エンドポイント対策に取り組むために知っておきたい基礎知識として、以下のポイントを解説します。

- EPPとEDRの違いと選択のポイント

- AIを活用した次世代エンドポイント対策の仕組み

- ゼロトラストセキュリティの考え方

- MSSPの活用によるセキュリティ管理の効率化

2-1.EPPとEDRの違いと選択のポイント

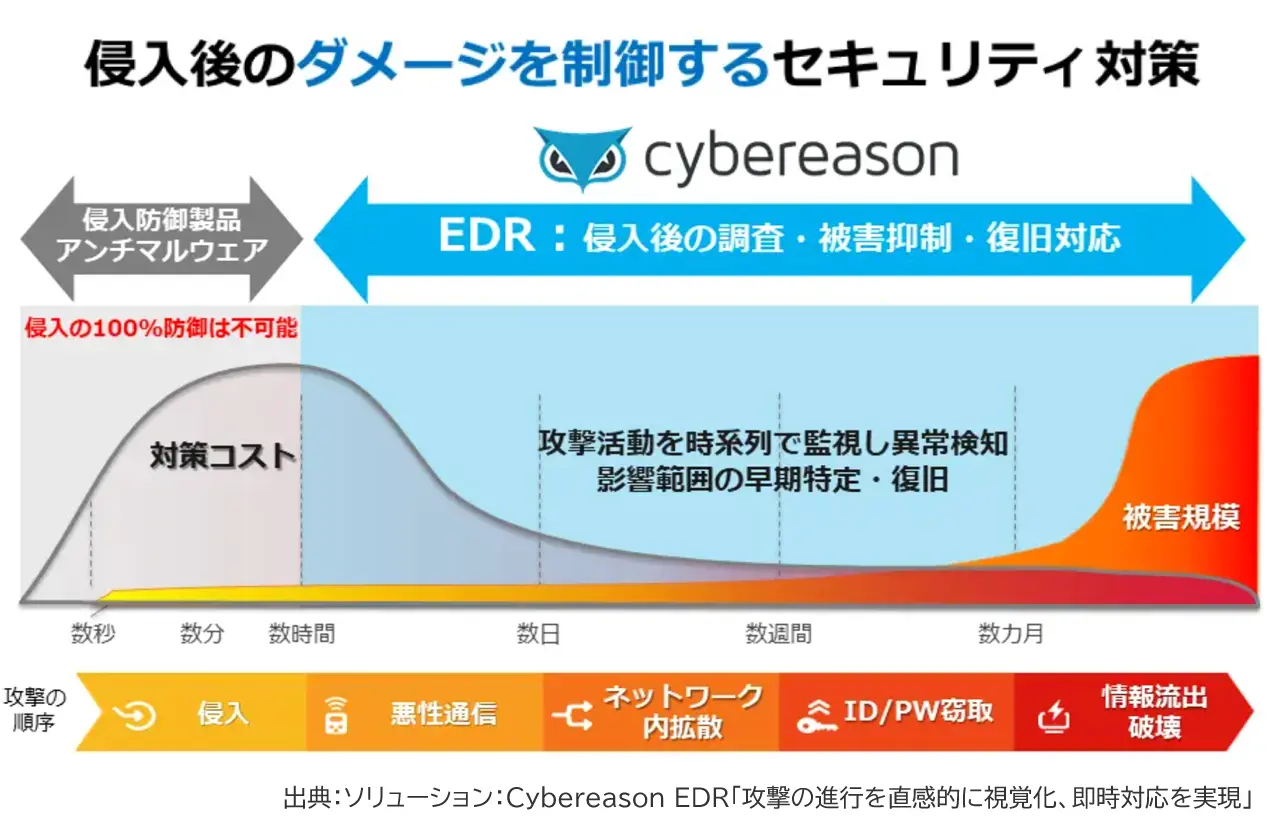

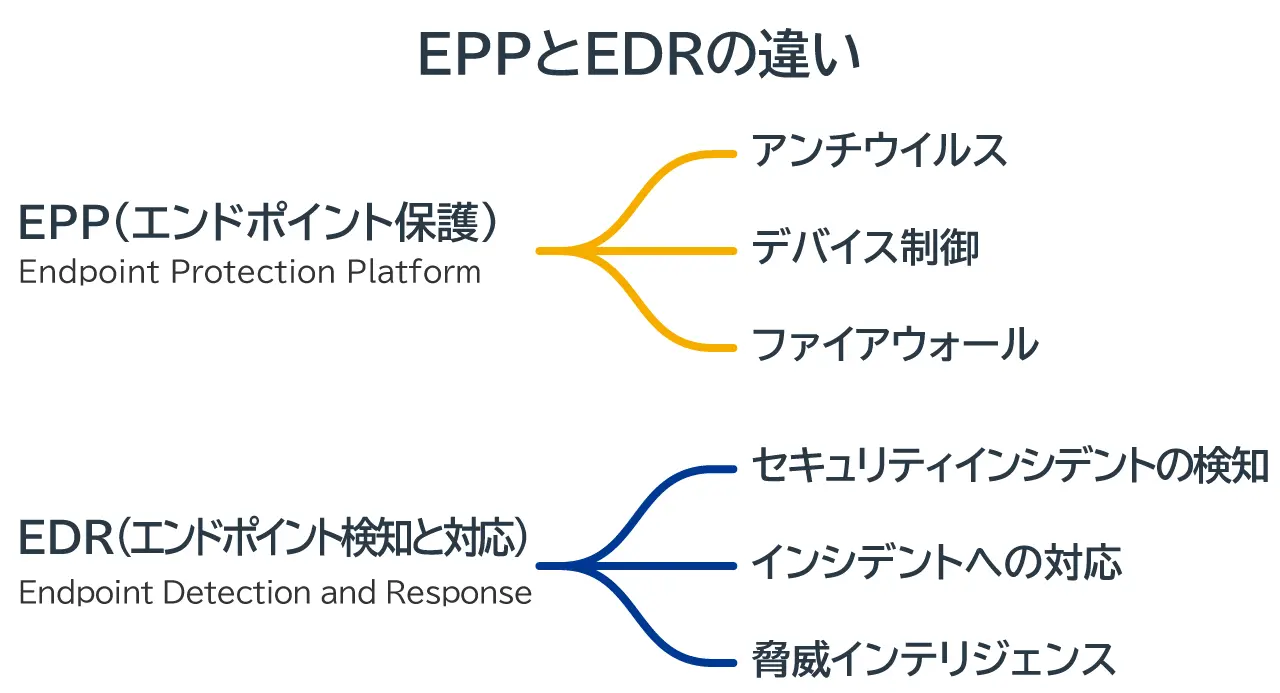

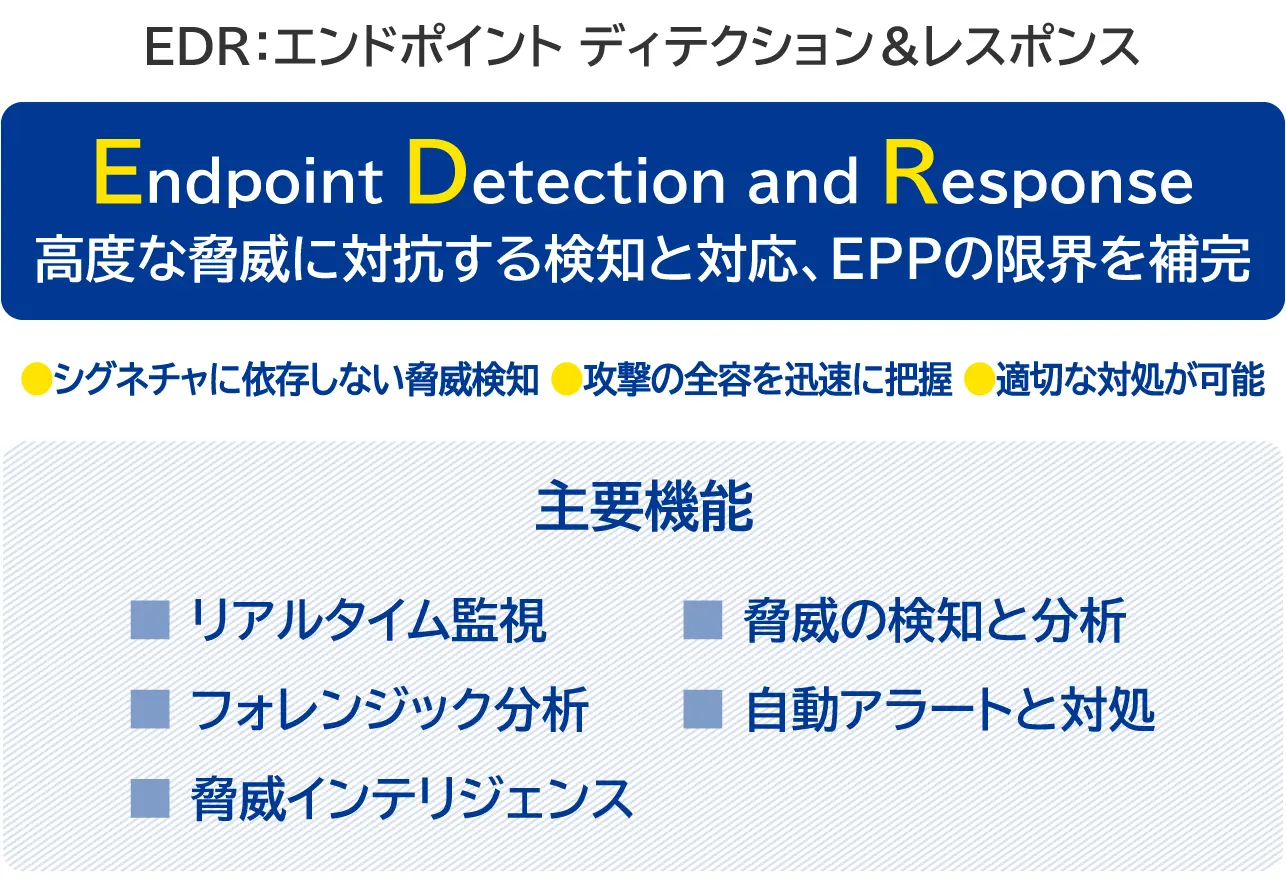

EPP(Endpoint Protection Platform)とEDR(Endpoint Detection and Response)は、エンドポイント対策の中核をなすソリューションです。

両者の違いを理解し、自社に適した製品を選択することが重要です。

| 観点 | EPP | EDR |

| 機能の重点 | マルウェアの検知と防御 | 検知と事後対応(調査・封じ込め・復旧) |

| 特化している領域 | 防御 | 発見と対応 |

| 動作原理 | シグネチャなどのルールベースの検知 | ユーザーやプロセスの挙動分析による異常検知(AI・機械学習を活用) |

| 導入目的 | マルウェア感染の未然防止 | 感染や不正アクセスの早期発見と被害の最小化 |

| 運用方法 | 運用は比較的シンプルで、専任の担当者がいなくても管理が可能 | 高度な専門知識を持つ担当者による監視と運用が必要 |

EPPは、簡単にいえば従来のアンチウイルスソフトを発展させたものです。ファイアウォールやデバイス制御の機能を保持しています。

ただし、EPPの中核となるマルウェア対策機能は、従来のアンチウイルスソフトと同様、おもにシグネチャベースの検知に依存しています。よって、未知の脅威への対応力には限界があります。

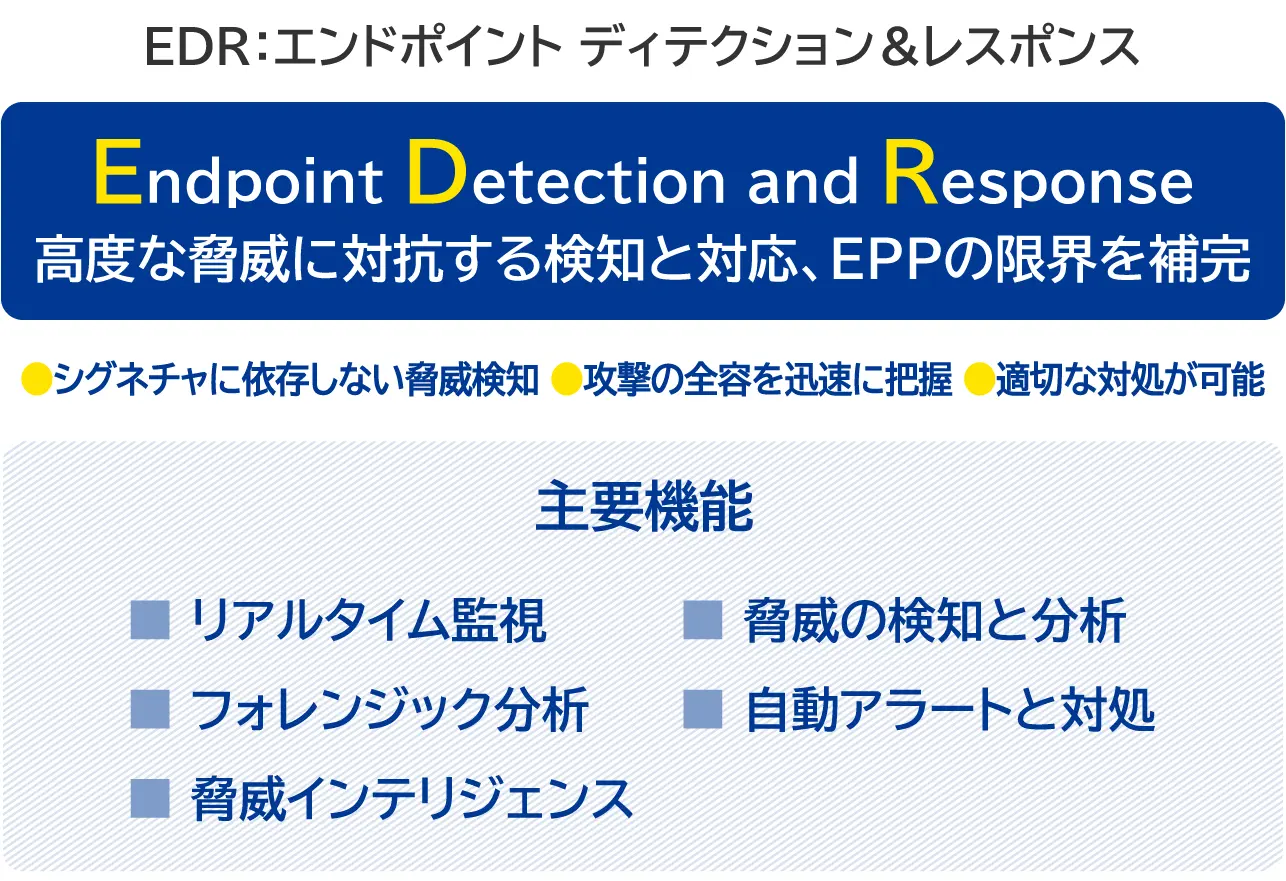

そこで登場したのがEDRです。EDRとの連携により、エンドポイントのセキュリティ強化が可能になります。EDRは、未知の脅威や内部不正対策に威力を発揮するため、積極的な導入が推奨されます。

参考記事:EDRとEPPの違いとは?最新のエンドポイントセキュリティ対策を徹底解説

EDRについて詳しくは、以下のページにてご確認ください。

2-2.AIを活用した次世代エンドポイント対策の仕組み

EDRをはじめとするエンドポイント対策のソリューションは、AI(人工知能)技術の進歩により、新たな進化を遂げています。

機械学習やディープラーニングの活用により、未知のマルウェアや異常行動をリアルタイムに検知できます。

【AIを活用したエンドポイント対策の特徴】

- 未知の脅威への対応力:シグネチャに依存せずにマルウェアの特徴を学習するため、亜種や新種のマルウェアにも対応できます。ゼロデイ攻撃などの脅威への防御力が飛躍的に向上します。

- 異常検知の高度化:プロセスやファイルの挙動を分析し、通常とは異なる動きを検知します。機械学習を用いて異常のパターンを自動的に発見し、アラートを発します。

- 誤検知の低減:膨大なデータから正常と異常のパターンを学習するため、誤検知の発生率を大幅に抑えられます。過剰な検知による担当者の負担を軽減し、対応漏れを防ぎます。

- 自動対応の実現:AIが脅威を特定し、自動的に隔離や遮断などの対応アクションを実行します。人手を介さずに迅速な対処が可能となり、被害の拡大を抑止します。

- 脅威インテリジェンス(サイバー脅威に関する情報収集・分析・共有)の活用:世界中の脅威情報を機械学習で分析し、予兆の検知や未知の脅威の発見に役立てます。グローバルなインテリジェンスを活用すると、早期の対策が可能になります。

このようなソリューションの具体例としては、『Cybereason EDR』があります。

【AI搭載のEDRの例:Cybereason EDR】

詳しくは、以下のページにてご確認ください。

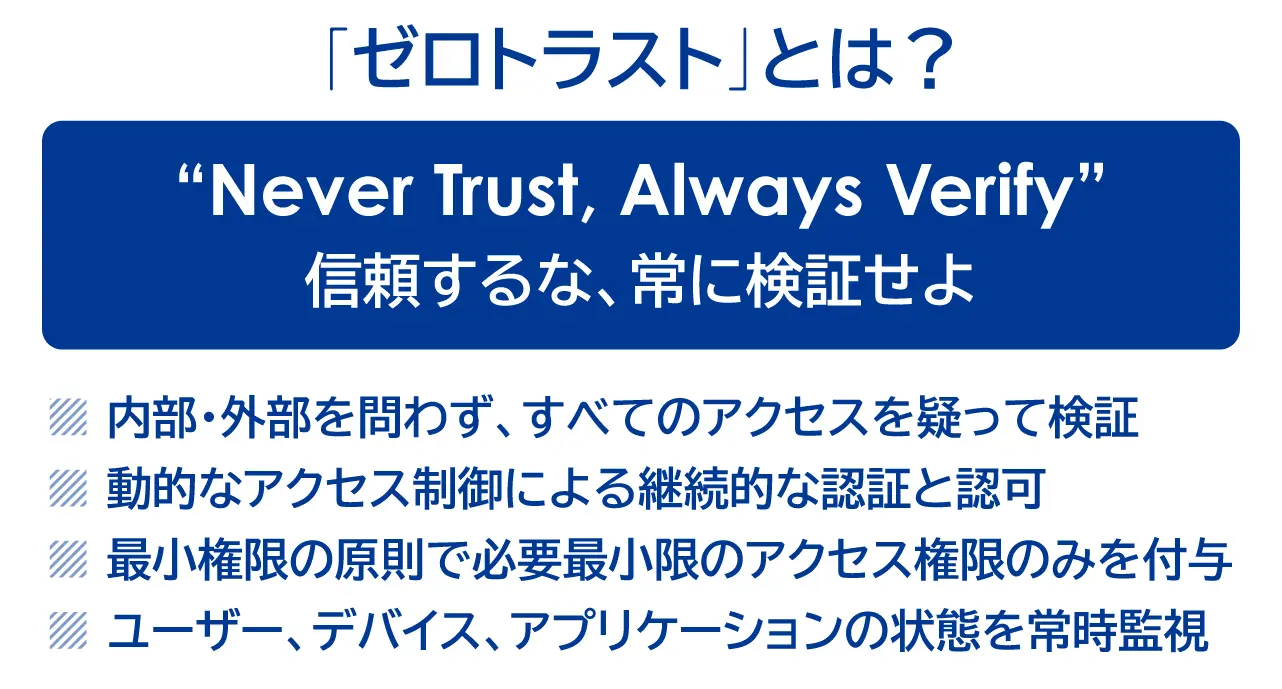

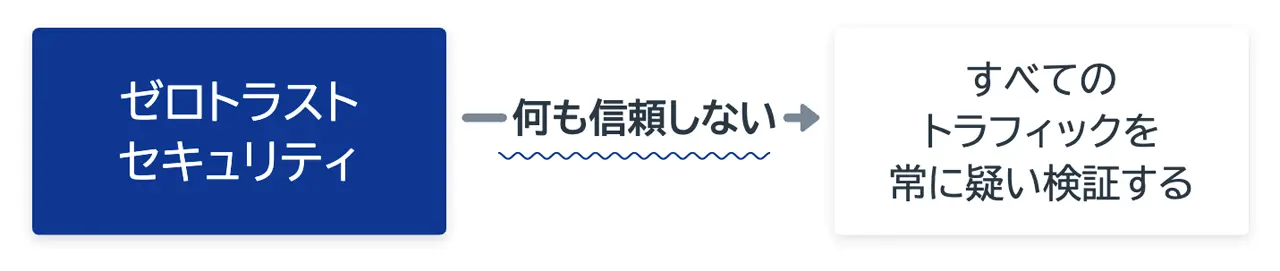

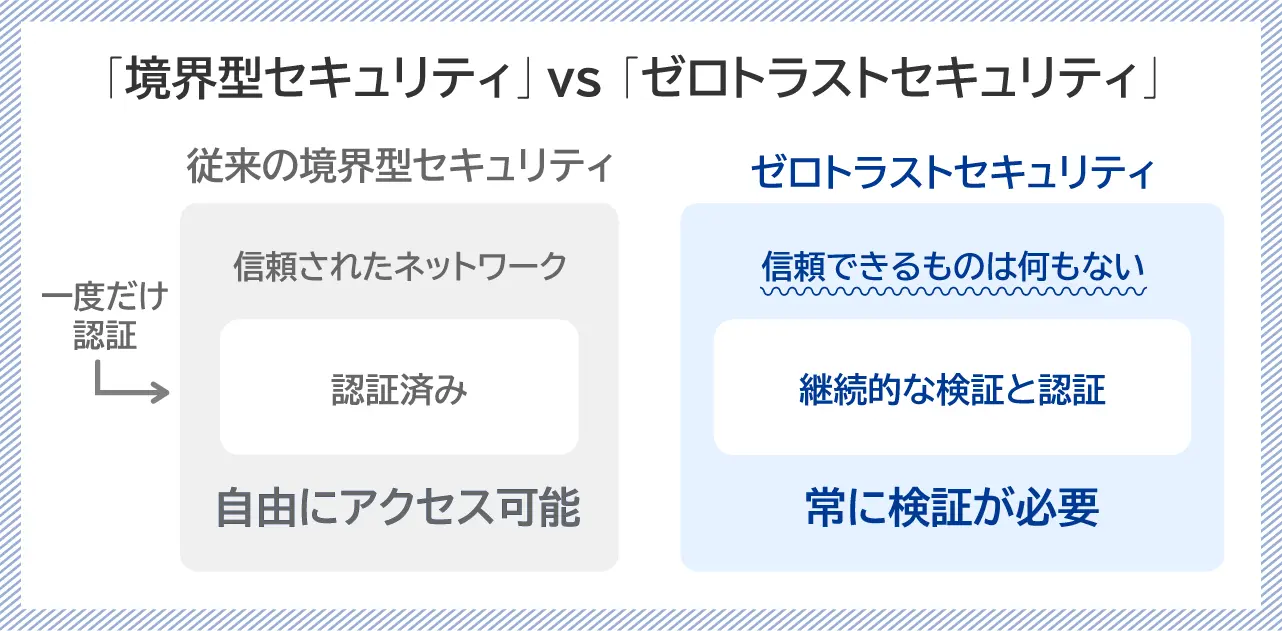

2-3.ゼロトラストセキュリティの考え方

もうひとつ、エンドポイント対策として知っておきたいのが「ゼロトラスト」の概念です。

「信頼せず、常に検証する」というコンセプトに基づくセキュリティアプローチを、ゼロトラストセキュリティといいます。

従来の境界型セキュリティ(企業ネットワークの出入り口で脅威を防御する方式)とは異なり、ゼロトラストでは、ネットワークの内と外を区別せずに、すべてのアクセスを検証します。

【ゼロトラストセキュリティの主要原則】

- 最小権限の原則:ユーザーやデバイスに必要最小限のアクセス権限のみを付与します。不正アクセスや内部脅威のリスクを大幅に軽減します。

- マイクロセグメンテーション:ネットワークを細かく分割し、各セグメント間の通信を厳密に制御します。攻撃者の横方向の移動を防ぎ、被害の拡大を抑制します。

- 継続的な認証:一度の認証で信頼を確立するのではなく、アクセスのたびに認証を要求します。セッションハイジャック(不正にセッションを乗っ取る攻撃)などの攻撃リスクを低減します。

- 暗号化の徹底:すべての通信を暗号化し、データの機密性を保護します。とくに、クラウドサービスの利用が増加する現代のIT環境で重要です。

- リアルタイムモニタリング:ネットワーク上のすべての活動を常時監視し、異常を即座に検知します。AIや機械学習を活用した高度な分析により、従来の方法では見逃されていた微細な脅威も特定できます。

ゼロトラストセキュリティについて、より詳しく知りたい方は、以下のページでご確認ください。

ゼロトラストセキュリティとは? 【2024年版_徹底解説】実現の要件とソリューションを紹介

なお、高度にゼロトラストセキュリティを運用するには、セキュリティ専任チームによる24時間365日の監視と、インシデント対応力の向上が欠かせません。

自社での運用が困難な場合は、MSSPを活用することも検討すべきでしょう。MSSPについては、以下に続きます。

2-4.MSSPの活用によるセキュリティ管理の効率化

MSSP(Managed Security Service Provider)とは、セキュリティ運用業務をアウトソーシングするサービスを提供する事業者のことです。

自社でセキュリティ人材の確保が難しい場合は、MSSPの活用により、運用負荷を大幅に軽減できます。

【MSSPを活用するメリット】

- 専門スキルの活用:MSSPには高度なセキュリティスキルを持つエンジニアが在籍しているため、自社に専門人材がいなくても、高度なセキュリティ運用が可能となります。最新の脅威動向についても、MSSPの知見を活用できます。

- 運用コストの削減:セキュリティ人材の採用・育成にかかるコストを削減できます。ツールの導入・運用コストについても、MSSPとの契約料金に含まれるケースが多く、トータルのコスト効率化が期待できます。

- 24時間365日の監視体制:自社で24時間365日の監視体制を敷くのは容易ではありません。MSSPを活用すれば、常時監視と迅速なインシデント対応が可能となります。

弊社では、さまざまな運用アウトソーシングメニューに加え、24時間365日のセキュリティ監視を行うSOCサービスも提供しています。

3.エンドポイント対策の具体的な実装手順

続いて、エンドポイント対策の具体的な実装手順として、以下を見ていきましょう。

- セキュリティポリシーの策定と従業員教育

- デバイス管理とアクセス制御の最適化

- 多要素認証の導入とパスワード管理の強化

- パッチ管理の自動化と脆弱性対策の徹底

- EDRツールによる異常検知と対応の自動化

3-1.セキュリティポリシーの策定と従業員教育

1つめは「セキュリティポリシーの策定と従業員教育」です。

エンドポイント対策では、技術的対策と人的対策を適切に組み合わせることが重要です。技術面だけに偏らず、セキュリティポリシーの策定と従業員教育にも注力しましょう。

【セキュリティポリシー策定のポイント】

- 目的と適用範囲の明確化:セキュリティポリシーの目的と適用範囲を明確にします。守るべき情報資産とそのリスクを洗い出し、対策の優先順位を決定します。

- 役割と責任の定義:セキュリティ担当者・システム管理者・一般社員など、関係者の役割と責任を明確に定義します。有事の際の連絡体制も規定しておきます。

- アクセス制御の規定:情報資産へのアクセス権限の設定基準を定めます。ゼロトラストセキュリティの最小権限の原則に基づき、業務に必要な範囲でのみアクセスを許可します。

- パスワード管理の規定:パスワードの設定ルールや有効期限、変更頻度などを規定します。多要素認証の適用対象システムも定義しておきます。

- モバイルデバイスの利用ルール:私物デバイスの業務利用(BYOD:Bring Your Own Device、個人所有デバイスの業務利用)の可否や、セキュリティ要件を定めます。紛失・盗難時の対応手順も規定します。

従業員教育では、セキュリティポリシーの内容を周知徹底することが重要です。机上の学習だけでなく、疑似的な攻撃メールを使った訓練など、実践的な教育を心がけます。

情報セキュリティポリシーの策定については、以下の総務省のWebサイトも参考にしてみてください。

3-2.デバイス管理とアクセス制御の最適化

2つめは「デバイス管理とアクセス制御の最適化」です。

エンドポイント対策において、デバイス管理とアクセス制御の最適化は不可欠です。不要なデバイスの接続を制限し、必要最小限のアクセス権限を設定することが重要になります。

【デバイス管理のポイント】

- デバイス認証の導入:MACアドレスや証明書を使用してデバイスを認証し、許可されたデバイスのみをネットワークに接続します。未登録のデバイスは自動的に遮断されます。

- デバイスの一元管理:MDM(Mobile Device Management:モバイルデバイス管理)ツールを導入し、すべてのエンドポイントを一元的に管理します。デバイスのセキュリティ設定や状態を可視化し、ポリシー違反があれば速やかに是正します。

- 暗号化の徹底:ノートPCやスマートフォンの紛失・盗難に備え、ストレージの暗号化を徹底します。BitLocker(Windows向けの暗号化ツール)やFileVault(Mac向けの暗号化ツール)などを活用し、情報漏洩のリスクを低減します。

- リモートワイプ(デバイス内のデータを遠隔消去する機能)の整備:紛失・盗難時には、遠隔からデバイス内のデータを消去する機能が必要です。MDMツールの遠隔ワイプ機能を設定し、緊急時に備えます。

- 無許可アプリのインストール禁止:セキュリティリスクの高いアプリケーションのインストールを禁止するルールを設けます。ホワイトリスト方式で許可するアプリを限定的に運用するのが望ましいでしょう。

3-3.多要素認証の導入とパスワード管理の強化

3つめは「多要素認証の導入とパスワード管理の強化」です。

不正アクセスを防ぐためには、多要素認証の導入とパスワード管理の強化が欠かせません。

パスワード単体での認証は、総当たり攻撃や辞書攻撃に対して脆弱です。多要素認証を組み合わせれば、セキュリティ水準を大幅に高められます。

【多要素認証の導入ポイント】

- 認証方式の選択:知識認証(パスワード)、所有物認証(ワンタイムパスワードトークン)、生体認証(指紋、顔、虹彩)など、複数の認証方式を組み合わせます。コストや利便性とのバランスも考慮して選択します。

- フィッシング対策の考慮:プッシュ通知型の認証やU2F(Universal 2nd Factor:ユニバーサル第2認証要素)規格に準拠したセキュリティキーの採用により、フィッシング詐欺のリスクを大幅に軽減できます。従来のパスワード入力方式は脆弱性が高いため、可能な限り避けましょう。

- シングルサインオンとの連携:多要素認証とシングルサインオン(複数のシステムやアプリケーションに一度の認証でアクセスできる仕組み)を組み合わせると、利便性と安全性を両立できます。

- リカバリー手段の用意:デバイスの紛失や故障に備え、代替の認証手段を用意しておきます。復旧用のコードを安全に保管するプロセスを整備します。

- ログの監視:不審なログイン試行がないか、認証ログを定期的にチェックします。ブルートフォース攻撃(総当たり攻撃とも呼ばれる、パスワードを総当たりで試行する手法)の兆候を早期に検知し、アカウントロックなどの対策を講じます。

パスワード管理では、パスワードの複雑性と有効期限、再利用の禁止などのルールを設定することが重要です。前述のセキュリティポリシーにて策定しましょう。

3-4.パッチ管理の自動化と脆弱性対策の徹底

4つめは「パッチ管理の自動化と脆弱性対策の徹底」です。

OSやアプリケーションの脆弱性を狙った攻撃を防ぐには、パッチ管理(セキュリティ上の欠陥を修正するプログラムの適用・管理)の徹底が欠かせません。

一方で、手作業でのパッチ適用は、作業負荷が大きく、ミスも発生しやすいという課題があります。そこで、自動化によりこれらの問題を解決し、効率的かつ確実なパッチ管理を実現します。

【パッチ管理の自動化のポイント】

- パッチ管理ツールの導入:パッチ管理ツールを導入し、パッチの配布・適用を自動化します。

- パッチの優先順位付け:公開されたパッチの中でも、緊急度の高いものから優先的に適用します。CVSS(共通脆弱性評価システム)のスコアを参考に、優先順位を設定します。

- 適用スケジュールの設定:業務への影響を最小限に抑えるため、パッチ適用のスケジュールを調整します。休日や夜間のメンテナンス時間を有効活用します。

- 脆弱性スキャンの定期実施:既知の脆弱性が残存していないか、定期的にスキャンを実施します。脆弱性が検出された場合は、速やかにパッチを適用するか、ネットワークから隔離します。

ただし、最新の脅威に対応するためには、パッチ適用だけでは不十分です。ゼロデイ脆弱性などの未知の脅威への対策も必要です

次に解説する、EDRによる検知型対策も組み合わせることが重要です。

3-5.EDRツールによる異常検知と対応の自動化

5つめは「EDRツールによる異常検知と対応の自動化」です。

EDRは、エンドポイントの挙動を常時監視し、異常な活動を検知・通知するソリューションです。前述の図を再掲します。

EDRは、未知のマルウェアや内部不正などの脅威に対して、高い効果を発揮します。

【EDRツール導入のポイント】

- ユースケース(具体的な利用シーンや目的)の明確化:自社にとって重要な検知シナリオを洗い出し、EDRツールの要件定義に反映します。インシデント対応の手順やツールとの連携方法も併せて整理します。

- アラートの最適化:誤検知の多いアラートを削減し、重要度の高いアラートに注力できるよう、チューニング(微調整や最適化)を進めます。機械学習による自動化にも取り組みます。

- プレイブック(対応手順書)の作成:よく見られるアラートパターンについて、調査・対応手順をプレイブックにまとめます。タスクの自動化を進め、担当者の負荷を下げることが大切です。脅威インテリジェンス(セキュリティ脅威に関する情報や分析結果)の活用:EDRツールに付属する脅威インテリジェンスを有効活用し、最新の攻撃手法の動向を把握します。未知の脅威への対処につなげます。

- 体制の強化:高度な分析スキルを持つセキュリティアナリストの育成に注力します。専門性の高い業務は、セキュリティベンダーに任せることも一案です。

注意点として、EDRは導入後の運用負荷が小さくありません。

十分な体制を整えたうえで、PDCAサイクルを回し、運用プロセスを継続的に改善することが重要です。最新の脅威動向を踏まえ、検知シナリオを常に進化させることも忘れてはなりません。

自社のリソースだけでの運用に不安を感じる場合は、専門家のサポートをご検討ください。詳細は以下より、お気軽にお問い合わせください。

4.まとめ

本記事では「エンドポイント対策」をテーマに解説しました。要点をまとめておきましょう。

エンドポイント対策の重要性と最新動向として、以下を解説しました。

- エンドポイントが狙われる理由と攻撃の実態:多様化するデバイスと攻撃手法、標的型攻撃の増加

- リモートワーク時代に急増する新たな脅威:私用デバイスの業務利用やWi-Fiのリスク

- 従来型アンチウイルスの限界:シグネチャベースの検知の問題点、新種マルウェアへの対応力不足

- 守るべき5つの重要資産:顧客情報・知的財産・財務情報・人事情報・システム情報

エンドポイント対策に取り組むための基礎知識として、以下を押さえておきましょう。

- EPPとEDRの違いと選択のポイント:予防と検知・対応の役割の違い、統合ソリューションの登場

- 次世代エンドポイント対策の仕組み:機械学習による未知の脅威の検知、振る舞い分析の高度化

- ゼロトラストセキュリティの考え方:「信頼しない、常に検証する」の原則、アクセス制御の厳格化

- MSSPの活用によるセキュリティ管理の効率化:専門家による24時間監視

エンドポイント対策の具体的な実装手順を5つに分けて解説しました。

- セキュリティポリシーの策定と従業員教育

- デバイス管理とアクセス制御の最適化

- 多要素認証の導入とパスワード管理の強化

- パッチ管理の自動化と脆弱性対策の徹底

- EDRツールによる異常検知と対応の自動化

エンドポイントは企業にとって大きな脅威となっていますが、適切な対策によって、リスクを大幅に軽減できます。

EDRやゼロトラストなどの新しい技術や考え方を取り入れつつ、自社に合った対策を選択し、着実に実践していきましょう。

最後に、クエストではEDRの導入支援に加え、複雑化する運用についてもサポートをしております。また、クエストではEDRだけに留まらず、包括的なセキュリティ対策を支援しておりますので、セキュリティでお困りのお客様は是非当社にご相談ください。