目次

「昨今ニュースでよく目にするサプライチェーン攻撃。自社も対策をしなければいけないな。」

「下請けや関連会社を多く抱えているため、サプライチェーン攻撃に不安を感じている。具体的にどのような対策をするべきだろうか。」

相次いで日本企業が狙われているサプライチェーン攻撃の現状を見て、どのような対策をするべきか迷い、この記事にたどり着いた方も多いのではないでしょうか。

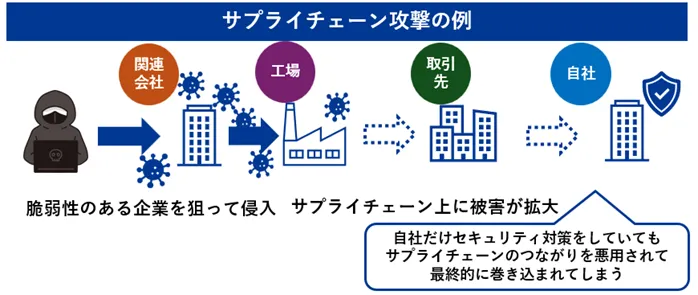

サプライチェーン攻撃は、通常のウイルス感染と異なり、サプライチェーンのつながりを悪用して取引先・委託先などの弱点を足掛かりに侵害が波及します。

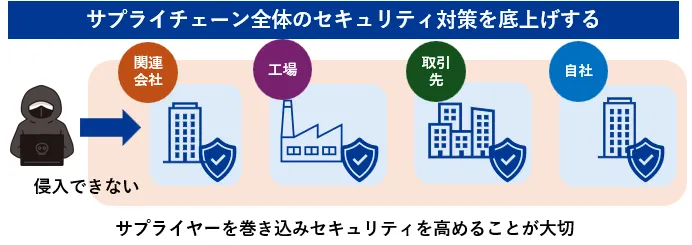

そのため、自社だけが独自に取り組むのではなく、下記のステップに沿ってサプライヤーを巻き込みサプライチェーン全体でセキュリティを底上げする必要があります。

| サプライチェーン攻撃の対策ステップ | 概要 |

| ステップ1 自社のサプライチェーンを整理する |

自社のサプライチェーンを整理してどの範囲のセキュリティを強化するべきか明確にする |

| ステップ2 サプライチェーンのセキュリティ対策の現状を確認する |

対象となるサプライヤーのセキュリティ対策の状況を把握する |

| ステップ3 不足しているセキュリティ対策を追加する |

各サプライヤーが不足しているセキュリティ対策を補う |

| ステップ4 インシデント発生時の体制を整える |

サプライチェーン攻撃に遭った時の対応、体制を明確にする |

| ステップ5 サプライチェーン全体のリテラシーを向上する |

サプライチェーン全体でセキュリティ意識を高める |

※リンクをクリックすると該当の対策に移動します

特に、サプライチェーン攻撃の対策で重要なのは、ウイルス侵入などが起きた時にいち早く検知、対処して感染拡大を防ぐ体制を整えることです。

単にウイルス対策ソフトを導入するだけでは強固な対策ができません。サプライチェーン攻撃の対策には、関係各社を通して何が必要なのか、しっかりと理解したうえで取り組むことが重要です。

そこで本記事では、サプライチェーン攻撃の対策を分かりやすく解説していきます。最後まで読めば、あなたの会社を含むサプライチェーン全体で、どのような対策をすればいいのか明確になります。

サプライチェーンを狙った攻撃は「情報セキュリティ10大脅威2025」の2位に選出されるほど、社会的な影響が大きく対策が必要だと言われています。

自社を含むサプライチェーンを脅威から守るためにも、ぜひ参考にしてみてください。

1.サプライチェーン攻撃はサプライヤーを巻き込み対策を立てる

冒頭でも触れたように、サプライチェーン攻撃の対策は、サプライチェーン全体で進めていくことが重要です。サプライチェーン攻撃は、サプライチェーン上のつながりを悪用して、感染拡大を目指します。

そのため、自社だけが強固なセキュリティ対策をしていても、関連会社や工場、委託先などのセキュリティ対策に脆弱性があれば、サプライチェーン攻撃の標的となる可能性があるのです。

実際に2022年に発生したトヨタ自動車を狙ったサプライチェーン攻撃では、部品供給をしている小島プレス工業のサーバーがランサムウェアに感染し、一時国内14工場の稼働が停止する事態に陥りました。

原因を調べると、小島プレス工業の子会社の通信用機器がランサムウェアの侵入経路となっていたそうです。

トヨタ自動車の供給網は6万社にのぼりますが、そのうちのたった1社のセキュリティに脆弱性があるだけで、サプライチェーン全体が大きなダメージを受けてしまうのです。

この事例からも分かるように、自社だけのセキュリティ対策ではサプライチェーン攻撃を防げません。サプライヤーを巻き込み、サプライチェーン全体のセキュリティを底上げしていくことが求められます。

では、サプライヤーを巻き込みながら、どのようにセキュリティ対策を進めればいいのでしょうか。

次章からは独立行政法人情報処理推進機構が公表している「実務者のためのサプライチェーンセキュリティ 手引書 」を参考に、具体的な対策をご紹介します。

▼サプライチェーン攻撃の手口に関しては、下記の記事で詳しく解説しています

2.サプライチェーン攻撃の対策1:自社のサプライチェーンを整理する

まずは、自社のサプライチェーンを整理しましょう。セキュリティ担当者はサプライヤーとの接点を持たないため、サプライチェーンの全体像を把握していないことが多いです。

このままサプライチェーン攻撃の対策を進めてしまうと「関連会社が対象から漏れていた」「どの範囲まで対策すればいいのか分からない」などのトラブルにつながります。

そのため、下記の手順に沿ってサプライチェーンを洗い出したうえで、自社ではどの範囲のサプライチェーンを対策対象とするのか決めておきましょう。

| サプライチェーンを整理するステップ | 概要/例 |

| ステップ1 サプライヤーを洗い出す |

購買部門やBCP部門などと連携しながら、自社に関連するサプライヤーを洗い出す <例> 購買部門にサプライヤー一覧を提出してもらう |

| ステップ2 対策する範囲を決める |

自社を取り巻くサプライヤーとの関連性を可視化して、対策が必要な範囲を決める <例> 自社への影響度を分析して、二次サプライヤーまでを対策範囲にする |

| ステップ3 対象とするサプライヤーの優先順位を決める |

対象範囲となるサプライヤーを自社への影響度が大きい順に並び替えて、対策の優先順位を明確にする <例> 対象となるサプライヤーにスコアを付けて、優先順位を可視化する |

特に、重要なのは、サプライチェーン攻撃対策の対象となる範囲を決めて、サプライヤーに優先順位をつけることです。

多くのサプライヤーを抱えている場合、一度に全サプライヤーを対象とするとなかなか足並みが揃いません。自社に影響度の高いサプライヤーから優先的に進めることで、効率良くセキュリティを強化できます。

サプライヤーの優先度を決める方法は企業規模や業種により異なりますが、下記のような視点でスコアリングをするといいでしょう。

|

【サプライヤーの優先順位をつける項目の例】 ・事業影響度:サプライヤーが停止するとどれだけ影響が出るか |

例えば、対象のサプライヤーの中で、自社の事業への影響度が大きく、かつ代替のない業務をしている場合は、優先度が高いと判断できます。

このように、自社のサプライチェーンを可視化するだけでなく、どのようにセキュリティ対策に取り組むのか範囲、優先度まで決めておくようにしましょう。

| ✓サプライチェーン攻撃対策のチェックポイント |

| ・各部門と連携して自社のサプライヤーを把握している ・サプライヤーが多い場合は自社への影響度を踏まえて対象範囲を明確にしている ・サプライヤーの事業影響度などを評価して対応の優先順位を決定している |

3.サプライチェーン攻撃の対策2:サプライチェーンのセキュリティ対策の現状を確認する

続いて、対象となるサプライチェーンのセキュリティ対策の現状を把握します。サプライチェーン攻撃のセキュリティ対策は、サプライヤー側でセキュリティを強化することが基本です。

・現在どの程度の対策をしているのか

・セキュリティ対策に積極的なのか

などの現状を把握して、サプライヤーごとの課題を発見することがセキュリティ強化の第一歩となります。現状を確認する時には、サプライヤーにヒアリングをして情報収集をすることが一般的です。

企業規模や業種、求めるセキュリティ水準により確認するべき項目は変わりますが、一例として下記のような点を確認するといいでしょう。

| サプライヤーに確認するべき項目 | チェック内容例 |

| セキュリティ対策の運営・ポリシー | ・セキュリティに関する責任者を設置している ・セキュリティポリシー、ルールを策定している |

| 契約・購買時 | ・業務委託時のセキュリティルールを策定している ・契約や委託時のデータ管理方法についてルールを策定している |

| アクセス管理 | ・社内システムに誰でもアクセスできないようになっている ・多要素認証(2つ以上の認証技術を組み合わせる)を導入している |

| ネットワーク | ・VPN(インターネット上に仮想の専用回線を設けてデータを暗号化して安全に通信する仕組み)を導入している ・クラウド活用時のルールを策定している |

| データ保護 | ・暗号化ソフトなどを使いデータを暗号化して保存している ・データ共有時に第三者にデータを盗み見されない対策をしている |

| ソフトウェア | ・最新のアップデートを適用している ・脆弱性のあるソフトウェアを使用していない |

| 監視 | ・EDR(パソコンやサーバーなどに侵入した不審な動きを監視、検知して封じ込めるソリューション)を導入している ・SOC(企業や組織のシステムやネットワークを24時間365日監視して、あらゆる脅威に迅速に対応する専門組織)を設置している |

| 教育 | ・社員に対してセキュリティ意識を向上させる研修をしている ・インシデント発生を想定した演習を実施している |

| BCP | ・BCP(事業継続計画)の中にセキュリティインシデント発生時の対策を組み込んでいる |

サプライヤーによっては、社内にセキュリティの責任者がいない場合や、セキュリティ対策環境が整備されていない場合があります。

このような場合はサプライチェーン攻撃対策の担当者と、サプライヤーと接点のある担当者に同席してもらい、現状を把握しながらどの範囲まで対策ができているのか1つずつ確認していくといいでしょう。

また、サプライヤーによっては、現状のセキュリティ対策を伝えることが不利益になるのでは、と不信感を抱くケースがあります。ヒアリングをする前には目的と利益への影響がないことを伝えて、ありのままを教えてもらえるように配慮しましょう。

サプライチェーン攻撃では、サプライチェーン上の脆弱性やセキュリティ対策の隙が標的になります。だからこそ、サプライヤーごとのセキュリティ対策を確認して、どこがリスクになりそうか把握しておくことが重要です。

| ✓サプライチェーン攻撃対策のチェックポイント |

| ・対象となるサプライヤーのセキュリティ対策状況を確認する ・サプライヤーにはヒアリングの目的を伝えて承諾を得る ・セキュリティ体制の整っていないサプライヤーは各部門と連携しながらヒアリングをする |

4.サプライチェーン攻撃の対策3:不足しているセキュリティ対策を追加する

サプライチェーン攻撃対策の対象となるサプライヤーにヒアリングをすると、サプライヤーごとのセキュリティ課題が明確になります。

セキュリティを強化するには何をしたほうがいいのかアドバイスをして、不足しているセキュリティ対策を追加してもらいましょう。

サプライチェーン攻撃対策に必要なセキュリティ対策は、大きく下記の2つに分かれます。

| 不足しているセキュリティ対策の追加を検討する時の軸 |

| ・サプライヤーごとに入口・内部・出口対策をする ・サプライチェーン独自の対策基準を満たせるようにする |

この2つを軸にしてサプライヤーにセキュリティ対策の追加をアドバイスするようにしましょう。

|

【不足しているセキュリティ対策の実施は対象のサプライヤーと話し合いながら進める】 企業が一方的に指定するソリューションの購入を強制する、セキュリティ対策費用の負担を強いるなどすると、独占禁止法や下請法に抵触する可能性があります。 |

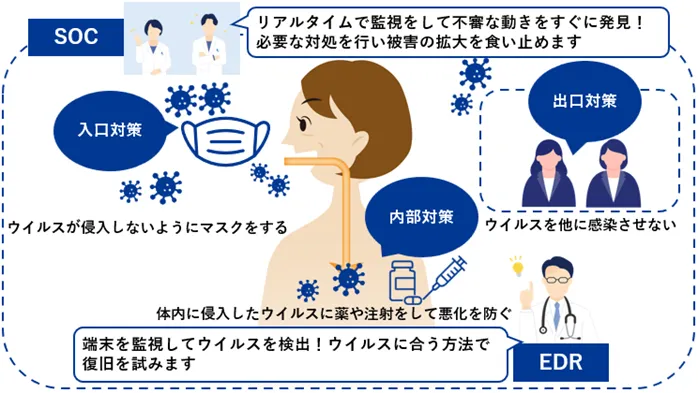

4-1.サプライヤーごとに入口・内部・出口対策をする

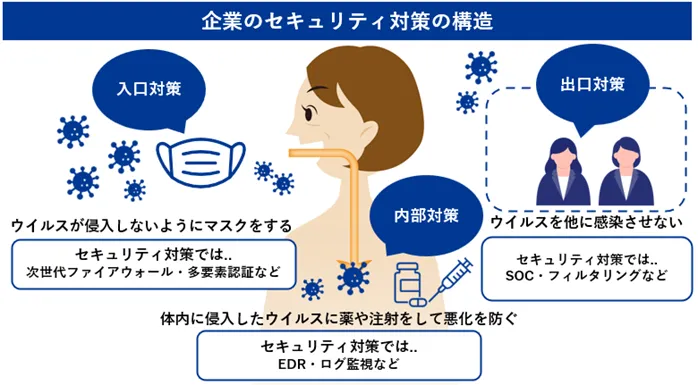

1つ目は、サプライヤーごとにセキュリティ対策の基本となる入口・内部・出口対策を徹底することです。

この3つを満たせるように包括的なセキュリティ対策をすることで、万が一、サプライチェーン攻撃の標的になったとしても、被害拡大を最小限に食い止めることを目指します。

「入口・内部・出口対策とは何だろう?」と思う場合は、風邪に感染する時をイメージしてみてください。

まずは、風邪に感染しないように、マスクをする、手洗いうがいをするなどの予防対策をします。セキュリティ対策でも同じように、ウイルスを侵入させないための「入口対策」をします。

しかし、いくら対策をしても体内にウイルスが侵入して風邪をひいてしまうことがあります。こういった場合はどのようなウイルスに感染したのか診断して、適切な処方をしてもらいます。

セキュリティ対策も同じように、パソコンやサーバーに侵入したウイルスをいち早く検知して、抑え込む「内部対策」をします。

そして、風邪をひいた時は周りにうつしてしまわないよう、感染拡大をしないことも大切です。セキュリティ対策でも、感染拡大をしないようにウイルスの拡大を防ぐ「出口対策」をします。

| 対策する範囲 | 概要/例 |

| 入口対策 | ウイルスに感染しないように予防をする <例> ・次世代ファイアウォールで通信の安全性を確認する ・多要素認証で簡単に端末にログインできないようにする |

| 内部対策 | ウイルスが内部に侵入した時にいち早く発見して対処する <例> ・EDRでウイルスを検知して適切な対処を実施する ・SOCのリアルタイム監視でウイルスを発見して迅速な対応をする |

| 出口対策 | ウイルスの外部送信を防ぎ感染拡大しないようにする <例> ・SOCと連携して外部への対策を含めた復旧作業をする |

このように、各サプライヤーが入口・内部・出口対策ができているかを確認して、不足している部分は補ってもらうようにアドバイス、サポートをしていきます。

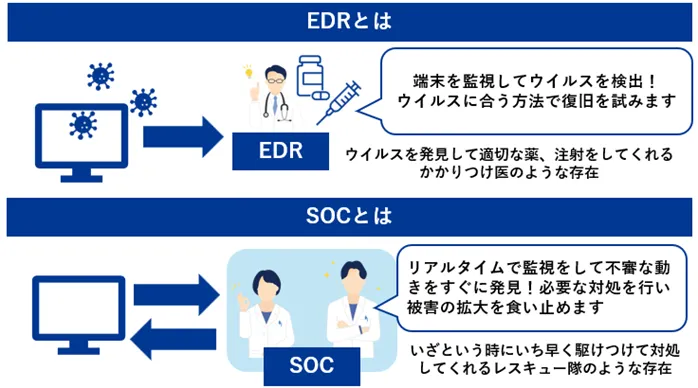

特に、全サプライヤーへの導入がおすすめなのは、EDRとSOCです。EDRは内部対策に、SOCはセキュリティ対策全体に活用できます。

| ソリューションの名称 | 概要 |

| EDR(Endpoint Detection & Response) | ・パソコンやサーバーなどに侵入した不審な動きを監視、検知して封じ込めるソリューション ・万が一パソコンやサーバー内にウイルスが侵入してもいち早く検知をして復旧を試みる |

| SOC(Security Operation Center) | ・企業や組織のシステムやネットワークを24時間365日監視して、あらゆる脅威に迅速に対応する専門組織 ・脅威をいち早く検知して、適切な初動対応を実施する |

サプライチェーン攻撃は年々巧妙化しており、どれだけ対策をしても完全に防ぐことは難しくなっています。

そこで、EDRとSOCを導入していれば、万が一、サプライヤーが攻撃を受けてもいち早く検知をして、適切な対応ができます。サプライチェーン上への拡大を防ぎ、被害を最小限に食い止められるのです。

このように、サプライヤーごとに入口・内部・出口対策を強化しつつ、中でもEDRとSOCの導入を検討しながら環境を整えていくといいでしょう。

▼EDRとSOCについては、下記の記事で詳しく解説しています

| セキュリティ対策のポイント | |

|

|

4-2.サプライチェーン独自の対策基準を満たせるようにする

2つ目は、入口・内部・出口対策以外に、サプライチェーン独自で設けているセキュリティ基準を満たすことです。

どのような基準を設けているのかは業種・業態・規模で変わりますが、一例として下記のような対策が考えられます。

| サプライチェーン独自のセキュリティ対策 | 例 |

| 取引先に対するセキュリティ要求 | ・ISMS(情報セキュリティマネジメントシステムの認証)の取得を推奨する ・同意のうえ指定のソリューションを導入する |

| セキュリティチェック | ・定期的にセキュリティチェックをして報告をする ・セキュリティに関する外部監査を受ける |

| 共同の防御インフラ利用 | ・関連企業内で共同のインフラを活用して一元で管理、監視する |

例えば、サプライチェーンで同じEDRの導入を推進している場合は、該当のEDRを導入して使用しているか確認します。

また、定期的なセキュリティチェックを依頼している場合は、指定期間内にセキュリティチェックを実施して報告できているかなども確認する必要があるでしょう。

サプライチェーン独自で設けているセキュリティ基準を満たしていない部分が見つかったら、期限を決めて改善を求めます。

このように、サプライチェーン攻撃を防ぐセキュリティ対策は、基本的にはサプライチェーンを構成するサプライヤーそれぞれが、問題のない対策をしてセキュリティを強化するしかありません。

そのための課題を見つけて、改善のアドバイス、サポートをしていくことが重要です。

| ✓サプライチェーン攻撃対策のチェックポイント |

| ・各サプライヤーの課題に応じてセキュリティの強化を求める ・サプライヤーごとに入口・内部・出口対策と独自の基準を守ってもらうようにサポートする ・改善を求める場合は期限を決めておく |

5.サプライチェーン攻撃の対策4:インシデント発生時の体制を整える

サプライチェーン攻撃の対策では、万が一攻撃を受けた時に備えて体制を整えておくことが大切です。先ほども触れたように、サプライチェーン攻撃は年々巧妙化しており、十分な対策をしていても防げるとは限りません。

だからこそ、サプライチェーン攻撃を受けても最小限の被害に食い止めるために、いざという時に何をするのか決めておく必要があるのです。

インシデント発生時のために決めておくべきことはサプライチェーンにより異なりますが、一例として下記のような点が検討できるでしょう。

| インシデント発生時のために決めておくべきこと | 例 |

| インシデント発生時の対応手順、ルールの策定 | ・サプライヤーがサイバー攻撃などを受けた時にまず何をすればいいのか明確にする ・各サプライヤーがどのように連携をするのか決めておく |

| 隔離するべき端末、設備の策定 | ・サプライヤーがサイバー攻撃を受けた時にすぐに隔離するべき機器を明確にする |

| インシデント発生時の連絡ルートの策定 | ・インシデント発生時にどのように情報共有をするのか、サプライヤーと連携して連絡網を作成する |

| インシデント発生時の外部への情報共有ルールの策定 | ・どこまで情報を公開するのかなど、インシデント発生時の情報公開方法、範囲を決める |

特に、サプライチェーン攻撃では、最初に攻撃をした企業を踏み台にして、サプライチェーン上に横展開していく傾向があります。

一刻も早い情報共有が被害拡大防止につながるため、サプライヤーと連携して連絡ルートを確保しておきましょう。また、インシデント発生時の対応は、机上の空論で終わらせないことも重要です。

いざという時にしっかりと機能するように、サプライヤーを巻き込んだ訓練を実施することも検討しましょう。

| ✓サプライチェーン攻撃対策のチェックポイント |

| ・インシデント発生時のルール、体制を整えていざという時に対応できるようにする ・インシデント発生時の体制を対象となるサプライヤーが理解している状態にする ・定期的に訓練をしてインシデント発生時に適切な対応ができるようにする |

6.サプライチェーン攻撃の対策5:サプライチェーン全体のリテラシーを向上する

サプライチェーン攻撃はサプライチェーン上の脆弱性や隙を狙うので、自社だけでは防ぐことができません。

自社が強固なセキュリティ対策をしていても、関連会社や工場などのサプライヤーのセキュリティ意識が低ければ、サプライチェーン攻撃を受けるリスクが高まります。

だからこそ、下記のような方法で、サプライチェーン全体のセキュリティに関するリテラシーを向上させていく必要があるでしょう。

| リテラシーを向上させる項目 | 例 |

| サプライチェーン全体で研修を実施する | ・サプライチェーン全体でリテラシーを向上させる研修を実施する |

| サプライヤーに訪問してアドバイスや教育をする | ・セキュリティ意識が低いサプライヤーがいる場合は企業訪問をしてアドバイス、教育をする |

| 各サプライヤーの社員向けにセキュリティリテラシーを高める研修を実施する | ・サプライヤーの社員に対して定期的にセキュリティ意識を高める研修を実施する |

| 脆弱性情報や攻撃情報を共有する | ・メーカーなどが提供する脆弱性情報、サプライチェーン攻撃に関する情報などをサプライチェーン全体で共有する |

サプライヤーによりセキュリティ対策への積極度や意識に差が生まれることがあります。

セキュリティ対策に積極的になれないサプライヤーがいる場合は訪問をして、セキュリティ対策の必要性やアドバイスをすることも1つの方法です。

また、サプライチェーン全体で足並みを揃えるために、定期的に全体での研修やセミナーを開催することもリテラシー向上につながります。

「どのような企業が狙われるのか」「サプライチェーン攻撃に遭うとどうなるのか」など脅威に対する共通認識を持てれば、前向きに対策をしようと思えるでしょう。

このように、サプライチェーン攻撃は自社だけでは防ぎようがないからこそ、サプライチェーン全体を巻き込み対策をしていく体制を整えることが大切です。

| ✓サプライチェーン攻撃対策のチェックポイント |

| ・サプライチェーン全体を巻き込み、リテラシーを向上させる取り組みをしている ・セキュリティ対策に消極的なサプライヤーに対して個別でサポートをしている ・サプライチェーン全体で脆弱性情報や攻撃情報を共有する体制が整っている |

7.サプライチェーン攻撃を避ける対策のポイント3つ

ここまで、サプライチェーン攻撃の具体的な対策を解説しました。ここでは、対策を実施する時に意識したい3つのポイントをご紹介します。

| サプライチェーン攻撃を避ける対策のポイント |

| ・セキュリティ対策の責任範囲を明確にする ・定期的にセキュリティを確認し合う機会を設ける ・サプライチェーン攻撃に遭ったとしても被害拡大を防ぐ対策を検討する |

サプライチェーン攻撃を防ぐには隙を作らない、感染を拡大させないことが重要です。これを実現するにはどのようなことを意識するべきかチェックしておきましょう。

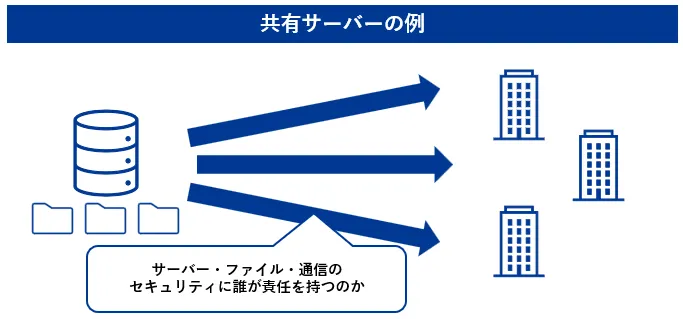

7-1.セキュリティ対策の責任範囲を明確にする

1つ目は、セキュリティ対策の責任範囲を明確にすることです。セキュリティ対策の範囲が曖昧だと、セキュリティをしていない箇所ができるリスクがあるためです。

確認する責任の範囲は、各サプライヤーの環境や業種などにより異なるため一概には言えませんが、下記のような部分は「誰がセキュリティに責任を持つのか」明確にしたほうがいいでしょう。

|

【責任範囲が曖昧になりやすい例】 ・複数の会社で同じ設備、システムを利用している |

例えば、複数の関連会社でシステムを共同使用しているとしましょう。このシステムのセキュリティ対策はどの会社が実施するのか決めておかないと、システムの脆弱性が狙われることになります。

また、A社とB社でファイル共有サーバーを活用している場合もあるでしょう。保管しているデータやサーバーのセキュリティはどのように責任を持つのか決めておかないと、インシデント発生時にトラブルに発展する可能性があるでしょう。

サプライチェーン全体のセキュリティ対策を確認してみて「誰が管理しているのか分からない」「セキュリティ対策の対象になっているのか分からない」という箇所がある場合は、事前にセキュリティ責任者を決めることが大切です。

7-2.定期的にセキュリティを確認し合う機会を設ける

2つ目は、定期的にセキュリティ対策を確認し合う機会を設けることです。サプライヤーが各々セキュリティ対策をしていると、セキュリティ対策の落とし穴に気づけないことがあるからです。

例えば、社内のチェックだけでは、下記のような点を見逃してしまう可能性があるでしょう。

|

【自社だけのセキュリティチェックでは見逃してしまうポイント例】 ・サポート期限の切れた機器や脆弱性のある機器の使用 |

例えば、脆弱性のある機器を使い続けていると、サプライチェーン攻撃の標的になるリスクがあります。実際に、脆弱性のあるVPN機器からランサムウェアに感染して、被害が拡大した事例もあるのです。

このような事態に陥らないためにも、サプライチェーン全体で他社のセキュリティ対策を確認し合う体制を整えるといいでしょう。

|

【セキュリティ対策を確認し合う方法の例】 ・サプライチェーン全体にセキュリティ対策チェックシートを共有してアドバイスをし合う |

また、セキュリティの良し悪しを判断することが難しいと感じる場合は、知見のある第三者に監査に入ってもらうのも1つの方法です。

サプライチェーン攻撃対策を強化するには各サプライヤーの判断に委ねずに、サプライチェーン全体でセキュリティを高めていく意識を持ちましょう。

7-3.サプライチェーン攻撃に遭ったとしても被害拡大を防ぐ対策を検討する

3つ目は、サプライチェーン攻撃に遭ったとしても被害拡大を防ぐ対策を検討することです。サプライチェーンを取り巻く脅威は日々複雑化しており、いくら強固なセキュリティ対策をしても完全に防ぐことは難しいです。

サプライチェーン攻撃に遭わない対策のみに特化してしまうと、ウイルス侵入などのインシデントが起きた時に、サプライチェーン上のつながりを悪用して被害が急拡大する恐れがあります。

実際に2025年に発生したアスクル株式会社のランサムウェア攻撃では、ウイルス侵入後のセキュリティ対策の不十分さがサプライチェーンへの被害拡大に一因となりました。

|

【関係組織を含めたセキュリティ対策をする時のポイント】 ・自社だけでなく関係組織のセキュリティ対策を確認する |

参考:アスクル株式会社「ランサムウェア攻撃の影響調査結果および 安全性強化に向けた取り組みのご報告」

この事例からも、大きな被害拡大を防ぐには、ウイルス侵入したことをいち早く検知して対処することが重要だと分かるでしょう。

「4-1.サプライヤーごとに入口・内部・出口対策をする」でも触れたように、サプライチェーン上の各企業が包括的なセキュリティ対策をすることはもちろんのこと、被害拡大を防ぐ対策をしっかりと実施することが重要です。

特に、ウイルス侵入したことをいち早く検知して対処するには、EDRとSOCの2つを導入することがおすすめです。アスクル株式会社の事例では、この2つが未導入のサーバーが被害の対象となっていました。

サプライヤーが「感染拡大を防ぐ対策をしなければならない」と認識をして、必要なソリューションの導入をアドバイスできる体制を整えることが大切でしょう。

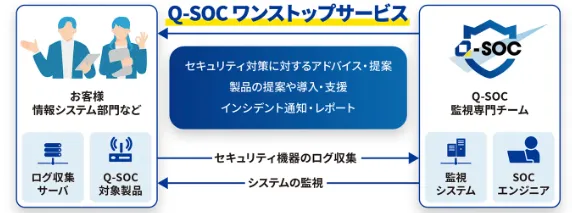

クエストが提供しているEDRとSOC

8.サプライチェーン攻撃を防ぐ強固なセキュリティ対策はクエストにご相談ください

ここまで、サプライチェーン攻撃を防ぐためのセキュリティ対策を具体的に解説してきました。サプライチェーン攻撃は各サプライヤーが適切な対策をしていないと被害が拡大しやすい背景があります。

「自社はまだやらなくても大丈夫」「実施していないサプライヤーがいるかもしれないけれど関係ない」と考えずに、サプライチェーン全体でセキュリティ意識を高めていく必要があるでしょう。

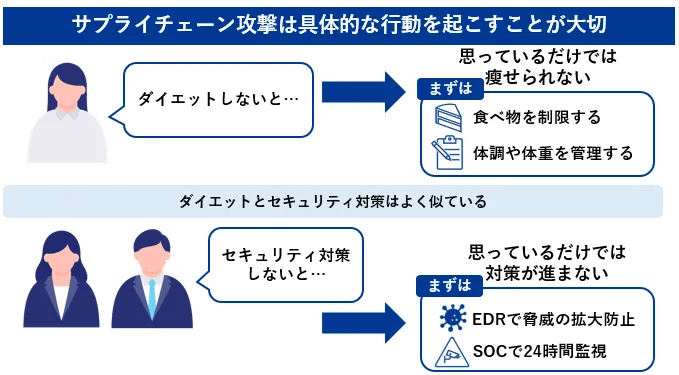

セキュリティ対策はダイエットと同じで「いつかやろう」と思っているだけでは成果が出ません。まずは、優先度の高いEDRやSOCから導入を検討してみましょう。

私たちクエストはセキュリティ対策のパートナーとして、EDRやSOCの導入支援をしています。

「何を導入すればいいのか分からない」「運用できるか不安がある」などの企業の悩みに寄り添い、継続して運用できるセキュリティ体制を整えます。

サプライチェーン攻撃対策の第一歩としてEDRやSOCの導入を検討している場合は、まずは無料相談をご利用ください。不安や課題などを踏まえて、適切なアドバイスをさせていただきます。

9.まとめ

本記事では、サプライチェーン攻撃の対策方法を具体的に解説しました。最後に、この記事の内容を簡単に振り返ってみましょう。

○サプライチェーン攻撃の対策は自社だけでなく、サプライヤーを巻き込みサプライチェーン全体のセキュリティを底上げする必要がある

○サプライチェーン攻撃の具体的な対策は下記の通り

・自社のサプライチェーンを整理する

・サプライチェーンのセキュリティ対策の現状を確認する

・不足しているセキュリティ対策を追加する

・インシデント発生時の体制を整える

・サプライチェーン全体のリテラシーを向上する

○サプライチェーン攻撃を避ける対策のポイントは下記の3つ

・セキュリティ対策の責任範囲を明確にする

・定期的にセキュリティを確認し合う機会を設ける

・サプライチェーン攻撃に遭ったとしても被害拡大を防ぐ対策を検討する

サプライチェーン攻撃を避けるには、各企業が一定のセキュリティを担保できるように積極的に取り組んでいくことが重要です。サプライチェーン攻撃対策のソリューション選定や運用に課題を感じる場合は、クエストにお気軽にご相談ください。一度現状整理をしてみませんか?