目次

近年、企業が直面するサイバー脅威の中でも、サプライチェーン攻撃は深刻な経営リスクとして注目されています。もし自社や関係会社が攻撃を受けてしまえば、突如として主力サービスの提供停止や取引停止に追い込まれるケースも多く、事業全体へのダメージは計り知れません。従来はコストと考えられがちだったセキュリティ対策ですが、今やサプライチェーン攻撃への備えは「コスト」ではなく「信頼への投資」として認識する必要があります。

この記事では、サプライチェーン攻撃の手口や実際の被害、最新動向まで、具体例を交えて分かりやすく解説します。これからの経営に不可欠な対策方法やポイントも取り上げるため、現在のセキュリティ体制を見直すきっかけにしてください。

1. サプライチェーン攻撃とは何か?今注目される理由とセキュリティへの影響

サプライチェーン攻撃は、取引や製品・サービスの提供に関わる企業グループや委託先を経由して、標的の企業や組織に侵入し、重要な情報やシステムを狙うサイバー攻撃です。近年、サプライチェーン攻撃の被害件数は急増しており、大手企業や行政機関が標的となる事例も後を絶ちません。

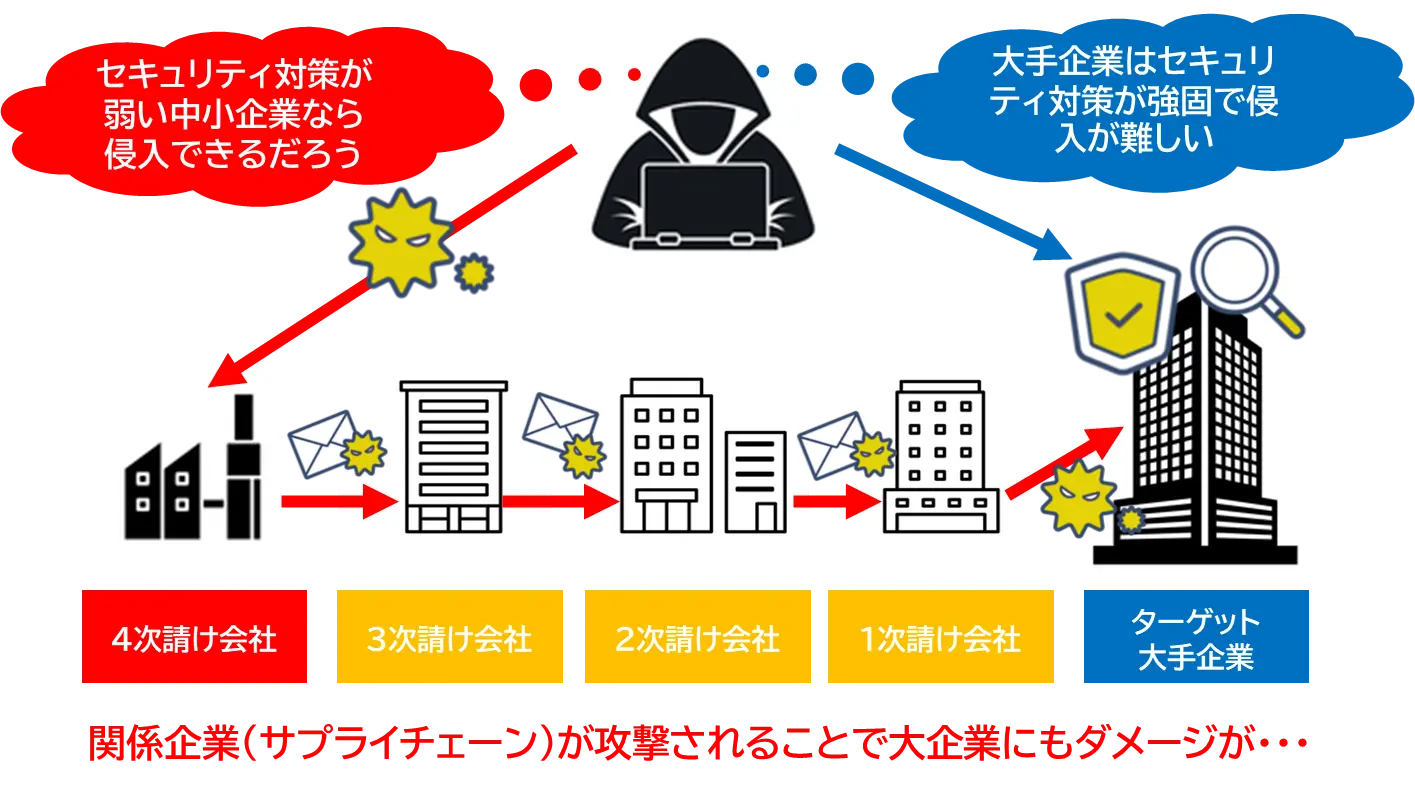

こうした攻撃の特徴は、自社だけでなくサプライチェーン全体のセキュリティレベルが問われる点にあります。攻撃者は、比較的セキュリティ対策が弱い子会社や委託先の脆弱性を突破し、そこからグループネットワークへアクセス、マルウェア感染や機密情報の窃取へとつなげます。これがセキュリティ脅威を全体へ広げる要因となり、対策はグループ全体・全ての関係組織にまたがって必要です。

サプライチェーン攻撃の具体的な手法や被害事例を理解することで、自社だけでなく、パートナー企業とも連携したセキュリティ対策推進の重要性が高まります。グループ運用や取引環境の中で、ゼロトラストやリモートアクセス管理を意識したセキュリティの見直しが不可欠であり、最新のサイバー攻撃事例や侵入経路、必要なガイドラインへの理解が今までになく求められています。セキュリティ被害を最小化するには、全社的な意識と対策の強化がポイントです。

1-1. サプライチェーンの脆弱性を悪用する攻撃手法の概要と狙われやすいポイント

サプライチェーン攻撃には大きく2つの手法があります。

①グループ会社や委託先など、セキュリティが脆弱な企業を踏み台とし、標的企業のネットワークに不正アクセスするパターンです。

例えば、社内ネットワークに侵入後、サプライチェーン経由で機密情報の窃取やサービス妨害が発生します。

②ソフトウェアサプライチェーンを狙うタイプです。

ソフトウェア開発会社の開発過程や配信インフラの脆弱性を狙い、アップデートやプログラムにマルウェアを埋め込んで、利用企業のシステムに感染を広げます。特にこの手法は、クラウドやITサービスの利用拡大とともに急増し、Gartnerの報告では2025年までに組織の45%が被害に遭うとされています。

どちらのケースでも、サプライチェーン全体のセキュリティリスク把握と多層防御が不可欠で、自社だけでなく取引先を含む全体の情報管理やアクセス権限の最適化、中小規模の企業サポート体制の強化も求められています。

最新事例を分析し、自社や委託先への多様な手法による攻撃経路を理解すること、安全なシステム運用や監視の仕組みを徹底することが被害抑止の要となります。

2. サプライチェーン攻撃の最新動向とサイバー脅威の実態を徹底解説

サプライチェーン攻撃の最新動向では、被害件数が年々増加し、報道でも取り上げられるほど社会課題となっています。大手企業や公的組織を直接狙うのではなく、まずはセキュリティ管理が甘い関連企業や中小委託先を経由するのが特徴です。実際、ランサムウェアやウイルス配布など複数の攻撃手法が報告されており、グループ全体が標的となることから、サプライチェーン内の一社が被害を受けるだけで全体に影響が連鎖します。

対抗策としては、標的となる業務プロセスの把握やITネットワークの可視化、取引先も含めたサイバーセキュリティ対策の徹底が要求されます。事業運用におけるリモートアクセス管理、ゼロトラスト導入、アクセスログの監視など、多様なセキュリティサービス活用も有効です。

自社に限らず、パートナー企業・サプライチェーン全体へセキュリティガイドラインを浸透させることで、最新の攻撃手口や情報処理機構が抱える課題にも広く対応できます。今後もサプライチェーン攻撃のリスク状況は変化し続けるため、全体最適な防御力と即応体制の構築が不可欠です。

2-1. 2020年から2022年にかけて急増したサプライチェーン攻撃とその特徴

2020年から2022年にかけてサプライチェーン攻撃は急増しました。独立行政法人情報処理推進機構(IPA)の「情報セキュリティ10大脅威2023」では、組織への脅威第2位にランクインし、前年の順位より上昇しています。これはサプライチェーンリスクへの関心と対策の重要性が増している表れです。

総務省の情報通信白書でも、ICT製品やサービスの流通過程でプログラム改ざんや不正なファームウェア混入が課題として挙げられています。こうした攻撃は、委託先や取引先など取引関係企業のサイバーセキュリティが不十分な場合に踏み台にされやすく、組織全体に深刻な被害が及ぶ点が特徴です。

サプライチェーンリスクとは、運用体制やシステム開発、ネットワーク経由で発生するさまざまなサイバー攻撃リスクの総称です。悪用される脆弱性やマルウェア感染、ソフトウェア開発工程の不正など幅広い手口が認識されており、企業は脅威の全容を把握し、関連グループやパートナーも含めて対策を徹底する必要があります。これにより経営へのリスクを最小限に抑えることが可能となります。

2-2.サプライチェーン攻撃で利用される主な手口

サプライチェーン攻撃で頻繁に使われる主な手口は大きく二つに分けられます。

まず、グループ会社や委託先など、セキュリティ対策が不十分な関係会社を踏み台にするケースです。

攻撃者は、弱点となる委託先から侵入して社内ネットワークにアクセスし、標的企業の機密情報を不正に取得します。

次に、ソフトウェアサプライチェーンを狙った攻撃があります。

これはソフトウェア開発供給元やアップデートサーバーの脆弱性を悪用し、マルウェアなどの悪意あるソフトウェアを正規の製品や更新ファイルに埋め込み、利用している会社全体にウイルス感染を拡大させるやり方です。

特に後者は、企業が気づきにくい形でサイバー攻撃を受けやすく、最新サイバー脅威として世界中で深刻な問題となっています。

企業規模や業種に関係なく、セキュリティ管理が甘い中小企業や委託先まで守りを固めることが、情報資産保護やビジネス継続の観点で必須と言えるでしょう。これらの攻撃を防ぐためには、サプライチェーン全体のセキュリティ対策や監視体制の強化が求められています。

2-3. SolarWinds事件やトヨタ、三菱電機など有名企業の事例から見る実際の被害

実際のサプライチェーン攻撃の事例として、世界的に有名なSolarWinds事件や国内大手のトヨタ、三菱電機などの被害があります。

SolarWinds事件では、同社のネットワーク管理用ソフトの更新プログラムにマルウェアが埋め込まれ、多くの企業や行政機関が感染被害を受けたことで、サプライチェーン上流のソフトウェア攻撃の脅威が明らかになりました。また、トヨタの協力会社がサイバー攻撃で情報を悪用され、生産一時停止を余儀なくされたケースもあります。三菱電機も複数の部門で機密情報が不正アクセスにより漏洩したと報じられ、委託先を経由したサイバー攻撃の危険が浮き彫りになっています。

いずれの事例も、管理委託先の脆弱性を経由した侵入や、ソフトウェアやITサービスの供給経路の弱点を悪用する点が共通しています。これらの被害から、セキュリティ管理は自社にとどまらず、サプライチェーン全体の環境と構造まで見直し、関係組織や業務パートナーと連携し合った包括的なサイバーセキュリティ対策が必須であると分かります。教訓として管理体制・製品・運用の全てに厳重なリスク管理が求められています。

3. サプライチェーン攻撃が企業全体へ及ぼすリスクと組織内外の関係

サプライチェーン攻撃は、企業や組織全体に深刻なリスクを及ぼします。特にサプライヤーや委託先が多い大手企業は、グループ全体を巻き込んだセキュリティ対策を怠ると、被害が一気に拡大する危険があります。情報システム部門の人員不足やノウハウの蓄積不足に悩む中小サプライヤーも多く、脆弱性への対応力が不足しやすい傾向にあります。

そこで、自社とサプライチェーン全体の両面で対策を進めることが肝心です。最近では、法人向けリモートアクセスサービスやデータレスクライアントなど、省人力で高セキュリティなサービスの導入によって、複雑な管理を必要とせずに業務環境の安全性を確保できる選択肢も増えました。専用コンテナ環境で作業し、作業終了時はデータ消去で情報漏洩リスクを低減できるサービスは、ITリソースが限られた中小企業やグループ全体のセキュリティ強化に最適です。

こうした環境の活用による管理負担の軽減と、サイバーリスクの可視化・対策の徹底が、安全な事業運営に直結します。サプライチェーン全体でのセキュリティ管理体制構築が今後ますます重要となるでしょう。

3-1. 委託先や取引先を経由した侵入とマルウェア感染の拡大経路

委託先や取引先を経由したサプライチェーン攻撃の大きな特徴は、標的企業を直接狙うのではなく、まずはセキュリティが不十分な子会社や外部パートナーを侵入口として悪用する点にあります。このような攻撃が成功すると、サイバー攻撃者はネットワークを介して徐々に本体企業のシステムや機密データにアクセスします。

主な侵入・感染経路には、下記3つが挙げられます。

- ビジネスサプライチェーン(企業間のBtoB取引を悪用)

- サービスサプライチェーン(外部ベンダーのサービス運用を経由)

- ソフトウェアサプライチェーン(開発・運用中のプログラムの脆弱性利用)

実際には、関連企業が適切なサイバーセキュリティ対策を取っていないことが弱点となり、マルウェア感染や不正アクセスの被害が拡大しやすくなります。標的は大手企業に限らず、中小規模のパートナー企業、委託先など多岐にわたるため、グループ全体での法令順守やリスク評価、アクセス管理の徹底が必要です。これにより、サプライチェーン全体のサイバーリスク管理レベル向上が実現されます。

3-2.サプライチェーン攻撃のパターン

サプライチェーン攻撃は、第三者が管理・提供しているハードウェア、ソフトウェア、アプリケーション、各種デバイスなど幅広い対象を標的にします。

主な攻撃パターンには、下記などが挙げられます。

- ブラウザベースの攻撃(ユーザーの端末ブラウザ上で悪意のコードを自動実行、Cookieやセッション情報の盗難など)

- ソフトウェア攻撃(アップデートやシステム更新プログラムにマルウェアを偽装して配信、ユーザーシステムに不正侵入)

- オープンソース攻撃(アプリやシステムに活用されるオープンソースパッケージに脆弱性や悪意あるコードを仕込み、標的の業務利用を通じて不正アクセスや侵害を拡大)

オープンソースやサードパーティ製品の利用が普及するIT環境では、既知・未知の脆弱性への監視と管理が不可欠です。攻撃者は複数の手法を組み合わせて侵入し、影響を全体へ広げるため、組織ごと・サービス単位でのリスク把握、アクセス権限の精緻な管理、サプライチェーン全体の定期的なセキュリティ評価と監視体制の構築がビジネス継続の観点で非常に重要になります。

4.製造業がサプライチェーン攻撃を受ける理由

製造業がサプライチェーン攻撃の標的となりやすいのは、いくつかの理由からです。大企業は厳格なセキュリティ方針を持っていますが、サプライヤーの多くは中小企業で、セキュリティ対策が不十分な場合が多いため、攻撃者にとって侵入の足掛かりとして選ばれがちです。

サプライチェーン攻撃は、複数の取引先を経由して標的企業へ影響を拡大できることから、攻撃者にとって効率的かつ効果的な手段として近年特に注目されています。さらに、テレワークやIoT化の進展によりエンドポイントの数が増えたことも、攻撃対象として製造業が選ばれやすい要因です。加えて、サイバー攻撃手法やツールの流通が容易になり、情報処理や監視サービスも悪用されやすい状況です。

こうした背景を受け、組織・取引先全体でのセキュリティ対策やリスク評価、IT環境の監視や管理の徹底、関連サービスの導入が不可欠となっています。最新のサイバー攻撃事例や解説を参考にしながら、脆弱性対策やリモートアクセス環境構築にも注力しましょう。

5.前編のまとめ

サプライチェーン攻撃による深刻な被害が現実となる中、企業にはサイバーセキュリティリスクの徹底管理と対策が強く求められています。特にサプライチェーンのプロセスにかかわる取引先選定では、国際規格や基準の遵守のほか、取引先への詳細なセキュリティ調査が不可欠です。自社だけでなくグループ全体に波及するリスクを踏まえ、取引業務・開発・運用・ネットワーク全体を俯瞰し、管理体制やセキュリティサービスの導入を強化しましょう。

後編では、サプライチェーン攻撃を防ぐ5つの対策と被害拡大を防ぐポイントをご紹介しています。ぜひ参考にしてください。