目次

「最近、ランサムウェア感染のニュースをよく見かけるようになった。これといって対策をしていないから焦っている……」

「同業社がランサムウェア感染被害に遭い、大きなトラブルに発展していた……対策をしなければいけないと考えているけれど何をすればいいの?」

独立行政法人情報処理推進機構が公表した「情報セキュリティ10大脅威 2025」で気をつけたい脅威の1位となり、昨今再び注目を集めているランサムウェア対策。

対策が必要なことは分かるものの、一体何をすればいいのか分からない担当者は多いのではないでしょうか。

ランサムウェア対策は。まずはランサムウェアが侵入する感染経路を対策することが基本です。

具体的には、感染経路ごとに下記のような対策が検討できます。

| 感染経路別のランサムウェア対策 | |

| 全感染経路共通の対策 | サポート期限内のウイルス対策ソフトを適用する |

| 最新にアップデートしたOSを使用する | |

| アクセス権限を最小限にする | |

| 社内のセキュリティリテラシーを向上させる | |

| VPN機器・リモートデスクトップのランサムウェア対策 | 脆弱性のある機器を使用しない |

| 多要素認証を導入する | |

| 不審メールのランサムウェア対策 | メール使用のルールを決める |

| 送信ドメイン認証を取り入れる | |

| 改ざんされたWebサイトのランサムウェア対策 | Webフィルタリングを導入する |

| 悪意のあるスクリプトを制限する | |

| 外部記憶装置のランサムウェア対策 | 不特定な外部記憶装置を使用しない |

| 外部記憶装置使用のルールを設ける | |

ランサムウェア対策を見て「少し面倒だな」「本当にできるのかな?」と感じた方もいるでしょう。

ランサムウェア対策は全てにソリューションが必要なわけではなく、ちょっとした心がけで実施できる対策も多いです。

ランサムウェア対策をしない決断をするほうが、いざランサムウェアに感染した時に取り返しのつかないことになるのです。

だからこそ、ランサムウェアに感染する前に正しい方法で、対策ができるようにしておきましょう。

この記事では、具体的なランサムウェア対策をまとめて解説しています。

また、すぐに実践できる対策に加えて、使用できるソリューションや対策事例もまとめているので必見です。

最後まで読めば、あなたの企業がランサムウェア対策としてまず何をするべきか分かります。

ランサムウェアは被害が拡大しやすく、感染すると大きな損害を残す可能性がありますので、後悔しないためにも、しっかりと対策をしておきましょう。

1.ランサムウェア対策を始める前に知っておきたい2つのポイント

冒頭でも触れたように、ランサムウェア対策はまずは感染経路を断つことが重要です。

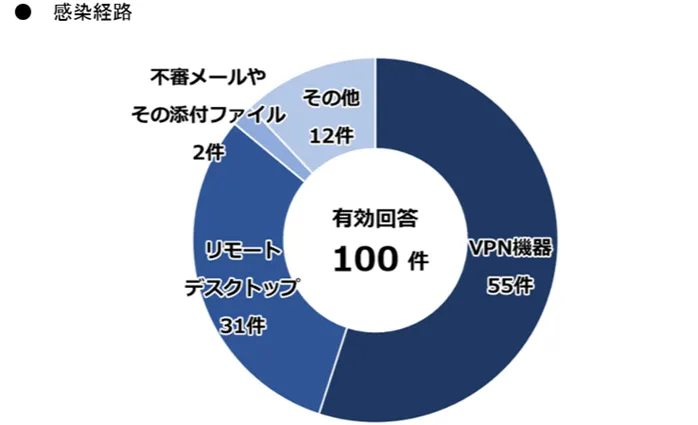

警視庁が公表している「令和6年におけるサイバー空間をめぐる脅威の情勢等について」を見ると、ランサムウェアの主な感染経路は下記の4つです。

この経路を意識して、まずはランサムウェアを侵入させないようにしましょう。

出典:警視庁「令和6年におけるサイバー空間をめぐる脅威の情勢等について」

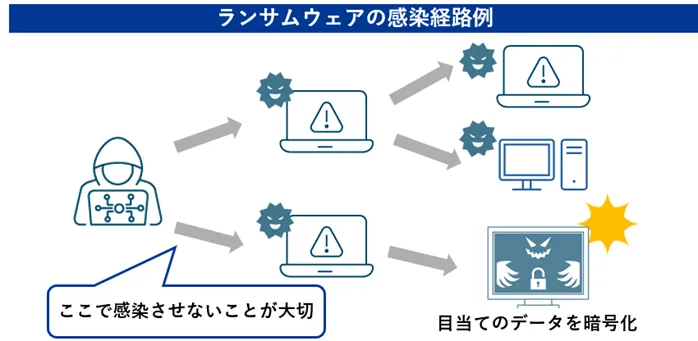

なぜなら、ランサムウェアは感染経路から侵入して、組織内で完成拡大を狙うケースが多いからです。

|

【ランサムウェアの主流となっている感染プロセス】 1.パソコンやメール、サーバーなどの経路から侵入する |

ランサムウェアは侵入を許した段階で、ある程度攻撃が成功したとみなします。主な感染経路から侵入させなければ、ランサムウェアに感染するリスクを減らせるでしょう。

ただし、感染経路を知っていても、適切な方法で対策できなければ効果が見込めません。

そこで、感染経路を断つランサムウェア対策をする前に知っておきたい2つのポイントをご紹介します。

このポイントを把握したうえで、具体的なランサムウェア対策に取り組みましょう。

1-1.ランサムウェアの感染経路ごとに対策をする

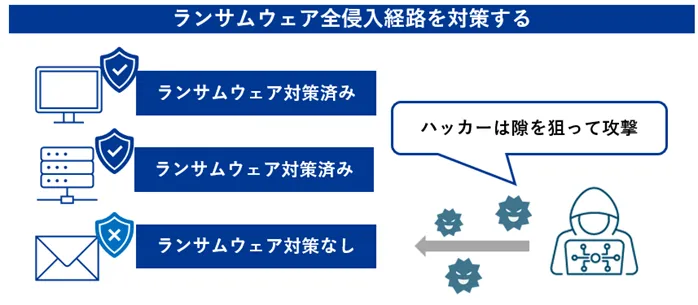

1つ目は、ランサムウェアの感染経路ごとに対策をすることです。

ランサムウェア対策と聞くと「もうメールの対策をしている」「ウイルス対策ソフトを入れている」という方が多いかと思います。

実は特定箇所のみの対策では、ランサムウェアの侵入を許してしまいます。ランサムウェアを仕掛けるハッカー集団は、侵入を許している小さな隙間を狙っているからです。

パソコンやサーバー経由での侵入はできなくても、メールの送受信に脆弱性があれば、そこを狙って侵入を試みます。

だからこそ、特定のランサムウェア対策だけをするのはなく、これからご紹介する対策を全て行う意識を持ちましょう。

対策の範囲が増えると負担が大きくなると感じるかもしれませんが、中には今すぐできる初歩的な対策も含まれています。

「7.ランサムウェア対策に使えるソリューション一覧」で触れるソリューションを組み合わせて負担を軽減することも可能です。

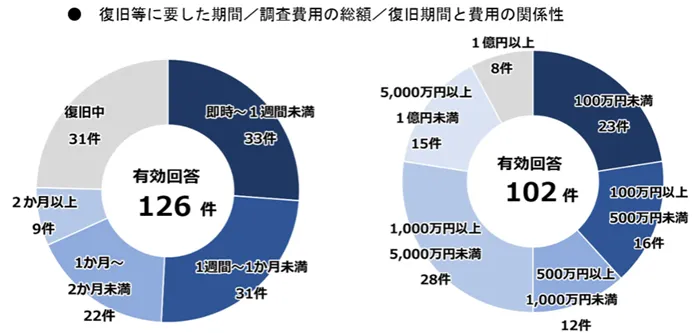

下記のように、ランサムウェアに感染するほうが費用や業務提出期間などの損害は大きいです。ランサムウェアの感染経路を全て断つという強い意思を持ち取り組みましょう。

1-2.ランサムウェアに適した対策を選ぶ

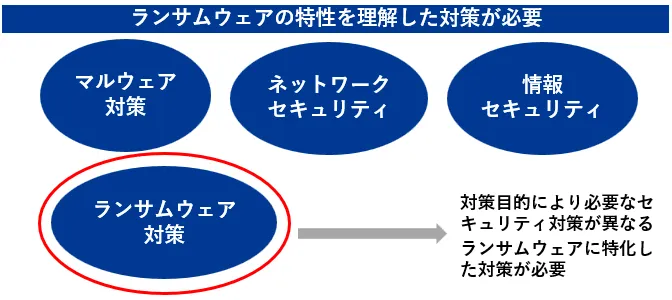

2つ目は、ランサムウェアに適した対策を選ぶことです。ランサムウェアに感染した企業は「セキュリティ対策をしていたのに……」と嘆くケースが多いです。

一言にセキュリティ対策といっても、マルウェア対策やクラウドサービス対策、ネットワーク対策など様々なカテゴリーがあります。

そのため、ランサムウェアの特徴を念頭に置いて、ランサムウェア向けのセキュリティ対策をしていないと、ランサムウェア対策の成果が出せないのです。

これから紹介するのは、ランサムウェアの侵入経路や特性を踏まえた対策なので、ランサムウェア感染のリスクを抑えやすくなっています。

2.全感染経路共通のランサムウェア対策

ここからは、ランサムウェアの感染対策を詳しく解説していきます。

まずは、全感染経路に共通している基本的なランサムウェア対策をまとめました。

今からすぐに実践できる対策もあるので、自社でどれくらい対策できているのか確認してみてください。

| 全感染経路共通のランサムウェア対策 | |

| サポート期限内のウイルス対策ソフトを適用する | ・サポート期限内の最新のウイルス対策ソフトを導入する ・定期的にサポートが切れていないか確認する |

| 最新にアップデートしたOSを使用する | ・OSは常に最新版にアップデートする ・社内の全OSが最新の状態になっているか定期的に確認する |

| アクセス権限を最小限にする | ・情報漏えいを防ぐためにアクセス権限を最小限の範囲にする ・アクセス権限は定期的に見直す |

| 社内のセキュリティリテラシーを向上させる | ・人的なミスによるランサムウェア感染を防ぐためにセキュリティに関する教育をする ・中長期的な視点で継続的に行う |

2-1.サポート期限内のウイルス対策ソフトを適用する

まずは、感染経路からランサムウェアを侵入させないために、ウイルスを検知、駆除できるウイルス対策ソフトを適用することが非常に重要です。

「ウイルス対策ソフトは既に適用している」という方が多いかと思いますが、大切なのはサポート期限内のウイルス対策ソフトを適用することです。

ランサムウェアの手口は、日々進化しています。最新の脅威に対応できているウイルス対策ソフトでないと、侵入を許してしまうリスクが高いのでサポート期限内の最新版を適用しましょう。

ウイルス対策ソフトのサポート期限は、ウイルス対策ソフトのWebサイトで確認できることが多いです。

商品名などで検索をしてサポート期限内かどうか、確認するといいでしょう。

また、ウイルス対策ソフトは一度適用したら終わりではなく、管理するためのルールも作成してください。

|

【ウイルス対策ソフトのルールの例】 ・アップデートの管理 |

とくに、ウイルス対策ソフトは最新の脅威に備えるために、定期的にアップデートするケースが多いです。

アップデートを適用しないと脆弱性を利用してランサムウェアが侵入するリスクがあるので、全員がアップデートをしているか管理する体制が必要でしょう。

また、ウイルス対策ソフトを適用するサーバーやパソコンが多い場合は、全てに適用できているか確認できる体制も整えておくと安心です。

2-2.最新にアップデートしたOSを使用する

ランサムウェア対策では、OS(WindowsやChromeなどパソコンを動かす基本的なソフトウェア)を常に最新のバージョンにアップデートして使うことも欠かせません。

OSに脆弱性が見つかると、脆弱性を狙いランサムウェアが侵入するリスクがあるからです。実際にOSやソフトウェアの脆弱性を攻撃する「ゼロデイ攻撃※」でのランサムウェア感染事例も出ています。

OSによりアップデート時期や方法が異なりますが、一例としてWindowsのアップデート方法は下記のとおりです。

|

【Windowsのアップデート方法】 1.Windowsの「スタート」から「設定」を選択する |

また、OSのアップデートは個人任せにせず、組織で管理するといいでしょう。

OSアップデートのタイミングを個人に委ねると、アップデートを忘れていたパソコンがランサムウェアの標的になる可能性があります。

「OSのアップデートタイミングが来たら連絡をする」「OSのアップデートが完了しているかリーダーが確認する」など、確実に全OSが最新の状態になっていると把握できるようにしておきましょう。

※ゼロデイ攻撃とは:OSやソフトウェアに脆弱性が見つかった時、日を空けずに脆弱性を突いた攻撃をする手法

2-3.アクセス権限を最小限にする

ランサムウェア対策では、あらゆるアクセス権限を最小限にすることが重要です。社員のアクセス権限管理ができていないと、下記のようなリスクがあります。

|

【アクセス権限の管理ができていない時のリスク】 ・IDやパスワードなどの情報が漏えいしやすくなる |

とくに、社員の誰に対しても高い権限があると、ランサムウェアに感染した時に、ランサムウェアが狙っている管理者権限や機密情報にたどり着きやすくなります。

その結果、短時間で被害が急速に拡大することも考えられるのです。アクセス権限を決める時には、下記のポイントを意識するといいでしょう。

|

【アクセス権限を決める時のポイント】 ・アクセス権限が必要な範囲を決める(フォルダやサーバー、サービスなど) |

例えば、機密情報のフォルダのアクセス権限を全社員に付与していると、ランサムウェア感染時に機密情報にすぐにたどり着けてしまいます。

本当に機密情報へのアクセスが必要な社員を見極めて、最小限の権限を与えるようにしましょう。

また、アクセス権限の割り当て後は誰にどのような権限があるのか管理し、必要に応じた見直しを行うことも大切です。

2-4.社内のセキュリティリテラシーを向上させる

ランサムウェア対策は、ツールや技術に頼るだけでは不完全です。

いくら最新の技術でランサムウェア対策をしても「これくらいでは感染しない」など社員の意識が低ければ、十分感染してしまう可能性があるのです。

そのため、ツールなどの技術だけに頼るのではなく「仕組み(ルール)」と「人」を掛け合わせ三位一体でのランサムウェア対策を意識しましょう。

社員の一人ひとりが「ランサムウェア感染を防がなければならない」と思えるようにセキュリティリテラシーを向上させる方法としては、下記のような取り組みが検討できます。

|

【社内のセキュリティリテラシーを向上させる取り組みの例】 ・ランサムウェアの感染事例を共有する |

例えば、ランサムウェアの感染事例の共有では、ランサムウェアが企業に与える損害やダメージを伝えることで、セキュリティ意識が高まるでしょう。

また、セキュリティ対策の重要性は理解できていてもなかなか行動できない社員も多いので、ガイドラインや研修などで、何に留意すればいいのか示すことも重要です。

実際に、下記のような取り組みをして、セキュリティリテラシーの向上を目指している企業もあります。

|

【企業のセキュリティリテラシー向上の取り組み事例】 ・印刷業:セキュリティ診断を全社員が実施してセキュリティ知識向上を図る。セキュリティ担当者が習得した知識をもとに定期的な情報発信や研修も実施予定。 |

参考:東京都産業労働局「セキュリティ対策取り組み事例の紹介~令和5年度中小企業サイバーセキュリティ対策継続支援事業より~」

社員のセキュリティリテラシーの向上は短期間では難しいので、どのタイミングで何に取り組むのかを決めて計画的に進めるようにしましょう。

3.VPN機器・リモートデスクトップのランサムウェア対策

続いて、ランサムウェアの感染経路として多いVPN機器(VPNルーターやVPNゲートウェイなどVPN環境を実現する機器)やリモートデスクトップのランサムウェア対策をご紹介します。

リモートワークなどの普及によりVPN機器やリモートデスクトップの利用が増えているので、適切な対策ができているか確認してみてください。

| VPN機器・リモートデスクトップのランサムウェア対策 | |

| 脆弱性のある機器を使用しない | ・脆弱性が公表されているVPN機器やリモートデスクトップを使用しない ・社内に脆弱性のある脆弱性があるVPN機器やリモートデスクトップを保管しない |

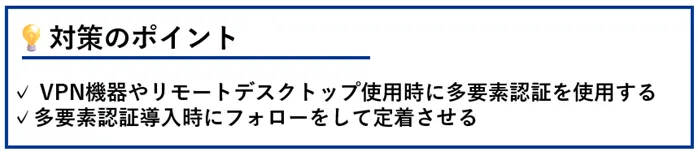

| 多要素認証を導入する | ・VPN機器やリモートデスクトップに使用時に多要素認証を使用する ・多要素認証導入時に適切なフォローをする |

3-1.脆弱性のある機器を使用しない

VPN機器やリモートデスクトップを使う時は、機器自体に脆弱性(システムや機器の弱点のこと)があるものは使わないようにしましょう。

脆弱性があると、その隙を狙ってランサムウェアが侵入するリスクが高まるからです。実際に、下記のように脆弱性のあるVPN機器経由でランサムウェアに感染した事例があります。

|

【VPN機器の脆弱性を悪用してランサムウェアに感染した事例】 大手ゲームソフトメーカーのP社は、ランサムウェアに感染し社内の一部機器内のファイルが暗号化される被害に遭いました。 |

ランサムウェアの感染経路にしないためにも、脆弱性が公表されているVPN機器やリモートデスクトップを使用しないことが重要です。

VPN機器やリモートデスクトップの脆弱性の有無は、独立行政法人情報処理推進機構の「脆弱性対策情報」やメーカーからの情報など、信頼できる情報源をもとに判断してください。

万が一、脆弱性のあるVPN機器やリモートデスクトップを使用していた場合はすぐに使用を中止して、脆弱性のない機器に変更するようにしましょう。

また、VPN機器からのランサムウェア感染事例のように、管理不足で脆弱性のある機器を使用してしまうことも考えられます。

社内で保有しているVPN機器やリモートデスクトップを全て洗い出して、脆弱性のある機器が保管されていないか確認しましょう。

|

【リモートデスクトップの場合はポート番号も確認する】 リモートデスクトップでは、初期設定から変更していない「3389番ポート」を狙って、デスクトップ内に侵入する手口が確認されています。 |

3-2.多要素認証を導入する

VPN機器やリモートデスクトップでは、認証情報が悪用されてランサムウェアに感染するケースがあります。

総当たり攻撃(想定される認証情報のパターンを全て試して突破を試みる方法)や漏えいした認証情報などで安易に認証を突破できないように、多要素認証を導入しましょう。

多要素認証とは、「知識情報」「所持情報」「生体情報」の2つ以上を組み合わせた認証方法です。

| 多要素認証の3つの要素 | |

| 知識情報 | 本人しか知り得えない知識で認証する <例> ・ID ・パスワード ・暗証番号 ・秘密の質問 など |

| 所持情報 | 本人の所持品を使って認証する <例> ・スマートフォンを使ったSMS認証 ・社員証 ・身分証明書 など |

| 生体情報 | 本人の生体に関する情報で認証する <例> ・指紋認証 ・顔認証 ・声紋認証 など |

本人しか知り得ない情報を複雑に組み合わせているので、総当たり攻撃や情報漏えいなどで悪用されるリスクを抑えられます。

例えば、リモートデスクトップにログインする時にIDとパスワードだけでなく、指紋認証を組み合わせる方法が多要素認証に該当します。

多要素認証は外部ツールを活用して導入できるケースが多いので、互換性のあるツールの活用を検討してみてください。

また、多要素認証を導入する時は、社員へのフォローも欠かせません。

今までと認証方法が異なり戸惑うことが考えられるため、事前に説明会を実施する、問い合わせ窓口を設置するなどの仕組みも整えておきましょう。

4.不審メールのランサムウェア対策

続いて、ランサムウェアの感染経路として多い不審メールの対策をご紹介します。

不審メールは直接ランサムウェアに感染するだけではなく、最終的にランサムウェア感染を狙うための一歩としてマルウェア感染に使われるケースもあります。

手口も複雑化しているので、どのような方法で対策できるのか把握しておきましょう。

| 不審メールのランサムウェア対策 | |

| メール使用のルールを決める | ・不審メール、ファイルを容易に開封しないなどの社内ルールを決める ・リスクを最小限に抑えられるルールを検討する |

| 送信ドメイン認証を取り入れる | ・なりすましメール対策として送信ドメイン認証を取り入れる ・送信ドメイン認証技術は複数の技術を組み合わせて対策をする |

4-1.メール使用のルールを決める

不審メール経由でのランサムウェア感染は、下記のように社員が誤ってメール、ファイルを開封してしまうことが原因になるケースが多いです。

|

【製造業のランサムウェア感染事例】 業務用のパソコンで仕事をしていると「納品書」記載されたメールが届きました。 |

不審メールからのランサムウェア感染は一定数起きているので、メール使用のルールを決めて感染を防ぐようにしましょう。

メール使用のルールは業務内容によっても変わりますが、一例として下記のような内容が検討できます。

|

【不審メールに対するルールの例】 ・不明な宛名のメールを開封しない(周囲に確認する) |

例えば、メールの添付ファイル経由でのランサムウェア感染を防ぐために、メールでのファイルのやり取りを禁止する方法があります。

ファイルなどは信頼性のあるファイル転送サービスを使ってやり取りをすれば、メールの添付ファイルは開封しないという認識が定着するでしょう。

このように、メールは多くの社員が使用するツールなので、リスクを最小限に抑えられるルールを設けて運用することが大切です。

4-2.送信ドメイン認証を取り入れる

不審メールのファイル開封や明らかに宛名が怪しいメールは、前章で触れた社内ルールの徹底である程度防げます。

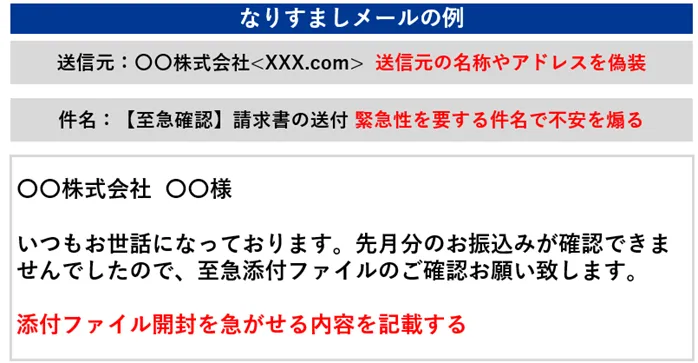

しかし、昨今は下記のように、官公庁や取引先などを偽り開封させようとする「なりすましメール」の手口が増えています。

この手口はメールの宛名や内容を見ただけで不審だと判断しにくく、ランサムウェア感染を招く可能性があります。

そこで、社内のルール作成と併せて、送信ドメイン認証を取り入れるようにしましょう。

送信ドメイン認証とは、受信メールが正しい送信元から送られてきたものなのか検証できる技術です。

見た目だけでは本当にA社が送信したのか、ハッカー集団が送信したのか分からないですが、送信ドメイン認証をすれば、送信元が明らかになります。

送信ドメイン認証は、下記の技術で実現できます。

| 技術 | 概要 |

| SPF | ・受信メールのIPアドレスから送信者情報が正規か検証する技術 ・送信側は送信メールサーバーで使用するIPアドレスを事前に登録して、受信側が送信者のドメインとIPアドレスを確認してなりすましかどうか判断する |

| DKIM | ・受信メールが改ざんされていないと証明できる電子署名を付与する技術 ・公開鍵をドメインのDNSに登録し、メールサーバーでメールを送信する時に鍵を使用して署名をする。受信サーバーは公開鍵を使用してこの署名を検証して改ざんされていないか判断する |

| DMARC | ・SPFとDKIMの検証結果に基づきメール受信者に不審メールの処理方法を指示する技術 |

送信ドメイン認証技術はそれぞれ異なる特徴を持つため、組み合わせて実施することが一般的です。

SPFではIPアドレスの照合を行い、DKIMは送信過程で内容を改ざんされていないか確認します。そして、DMARCは検証結果に基づいたメールの適切な処理方法を指示します。

この一連の流れがあって、不審メールかどうか判断する精度が向上するのです。送信ドメイン認証の導入は知識や技術が必要なので、情報システム部やベンダーと相談しながら進めるといいでしょう。

5.改ざんされたWebサイトのランサムウェア対策

続いて、改ざんされたWebサイト経由でのランサムウェア対策をご紹介します。

改ざんされたWebサイトを訪問するとランサムウェアに感染したり、ランサムウェア感染拡大の踏み台にされたりする可能性があります。

業務で安心してWebサイトを使うためにも、どのような対策をすればいいのか参考にしてみてください。

| 改ざんされたWebサイトのランサムウェア対策 | |

| Webフィルタリングを導入する | ・改ざんされたWebサイトを使用しないようにWebフィルタリングを導入する ・業務に制限が出ない範囲での導入を検討する |

| 悪意のあるスクリプトを制限する | ・WAFなどの悪意のあるスクリプトを制限する方法を導入する ・悪意のあるスクリプトの危険性を理解する |

5-1.Webフィルタリングを導入する

改ざんされたWebサイトは見た目だけでは判断できないケースが多く、知らず知らずのうちにアクセスしてしまう可能性があります。

業務で使おうとしていたWebサイトなどにランサムウェアが仕込まれているとそこからの感染もあり得るので、Webフィタリングを使用しましょう。

Webフィタリングは、特定のコンテンツやWebサイトへのアクセスを制限する技術です。主に下記のような技術で実現できます。

| フィルタリングの種類 | 概要 |

| URLフィルタリング | ・URLをホワイトリストやブラックリストで管理して、特定のURLにアクセスできないようにする |

| コンテンツフィルタリング | ・Webページの内容をスキャンして悪意のあるコンテンツをブロックする |

| カテゴリーフィルタリング | ・特定のカテゴリーのWebサイトにアクセスできないようにする |

| レイティングフィルタリング | ・一定のフィルタリング条件を設けて条件に該当するWebサイトにアクセスできないようにする |

例えば、危険性の高いカテゴリーを登録して業務ではアクセスできないようにする、改ざんされていないかコンテンツをスキャンするなどの方法が検討できるでしょう。

Webフィタリングはサーバーで設定をする、ツールを導入するなどの方法で導入できます。

自社の業務内容に応じて適切な制限を設けられるように、情報システム部やベンダーと相談しながら進めるといいでしょう。

5-2.悪意のあるスクリプトを制限する

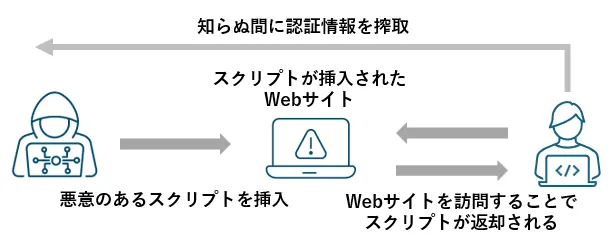

改ざんされたWebサイトの手口として多いのが、悪意のあるスクリプト(コンピューターに特定の処理を自動的に実行させるための命令を記したテキストファイル)を使い情報を搾取したり、ランサムウェアに感染するWebサイトに誘導したりするケースです。

下記のように、悪意のあるスクリプトを仕込んだWebサイトを訪問すると「情報を盗む」スクリプトが返却されます。

知らず知らずのうちに、ランサムウェア感染に必要な情報を搾取されてしまう危険性があるのです。

改ざんされたWebサイトにスクリプトが埋め込まれているかは見た目では分からないので、悪意のあるスクリプトを制限する対策をしましょう。

具体的な対策としては、下記が検討できます。

| 悪意のあるスクリプトを制限する方法 | 概要 |

| WAFを導入する | ・Webアプリケーションの脆弱性を悪用する攻撃から守るセキュリティ対策ツール「WAF」を導入する |

| httpやhttpsから始まるURLのみ出力を許可する | ・URLを出力する時にhttpやhttpsで始まるものだけを許可する処理を組み込む |

主流となっているのは、Webアプリケーションの脆弱性をカバーするセキュリティ対策ツール「WAF」です。

Webアプリケーションの前やネットワークに配置して脆弱性を悪用した攻撃を検出できるため、悪意のあるスクリプトの検出に効果的です。

WAFが未導入の場合は自社の環境に合うWAFを検討して、導入を進めるといいでしょう。

6.外部記憶装置のランサムウェア対策

USBやハードディスクなど外部記憶装置経由でのランサムウェア感染は、一定数起きています。ここでは、外部記憶装置のランサムウェア感染をご紹介します。

業務で何気なく使用することが多い外部記憶装置経由でランサムウェアに感染してしまうこともあるので、事前に対策方法を把握しておきましょう。

| 外部記憶装置のランサムウェア対策 | |

| 不特定な外部記憶装置を使用しない | ・業務で使用する外部記憶装置を限定する ・私物の外部記憶装置は厳禁という強い姿勢を見せる |

| 外部記憶装置使用のルールを設ける | ・社内外での外部記憶装置利用時のルールを決める ・許可した端末以外で外部記憶装置を使用しないよう徹底する |

6-1.不特定な外部記憶装置を使用しない

USBやハードディスクなどの外部記憶装置は、主に下記の2つのケースでランサムウェア感染の原因になることが多いです。

|

【外部記憶装置がランサムウェア感染の原因になるケース】 1.外部記憶装置自体にランサムウェアが組み込まれている |

例えば、社員Aさんが購入したUSBにランサムウェアが仕込まれているかもしれません。また、社員Bさんの私物のハードディスクは、既にランサムウェアに感染している恐れがあります。

このような状況を放置してしまうとランサムウェア被害が拡大するので、どのような外部記憶装置でも自由に利用できる環境を避けることが重要です。

とくに、私物の外部記憶装置は使用しないようにして、必要に応じて安全性の確認ができている外部記憶装置のみを使うようにしましょう。

|

【自由に外部記憶装置を使用しないためのポイント】 ・私物の外部記憶装置の使用を禁止する |

昨今はリモートワークやサテライトオフィスなどの拡大で、必要な情報を持ち出ししたい社員が増えているかと思います。

この時に「少しくらいなら大丈夫」「このUSBは安全だ」と認識を甘く持つ社員が出てこないように、私物の外部記憶装置は厳禁だという強い姿勢を持つことが重要です。

6-2.外部記憶装置使用のルールを設ける

外部記憶装置の誤った使用を認めないために、社内で明確なルールを設けましょう。社内のルールを決める時は、社内外に分けて下記のように細かく設定することが大切です。

| 外部記憶装置のルールの例 | |

| 社内のルール | ・外部記憶装置の利用目的を明確にして申請する ・貸出期間内に返却する ・申請した端末以外で使用しない ・外部記憶装置の中に情報を入れたままにしない |

| 社外のルール | ・社外の持ち出し時には許可を得る ・申請した端末以外で使用しない ・第三者に貸出しない ・外部記憶装置の中に情報を入れたままにしない ・外部記憶装置を刺したままにしない |

とくに注意したいのは、申請した端末以外での利用です。

外部記憶装置を貸し出し制にして安全が確認できている範囲内で使おうとしても、様々な端末で使用すると感染リスクが拡大します。

必ず許可が降りた端末だけで使用するようにしましょう。また、USBは紛失するとパスワードやID、機密情報の漏えいにつながります。

万が一に備えて、メモリの暗号化ができる製品や自動ロック機能が備わっている製品を使い運用するといいでしょう。

7.ランサムウェア対策に使えるソリューション一覧

ここまで、感染経路ごとのランサムウェア対策を詳しく解説しました。実際にどのような対策が必要なのか、イメージが持てたかと思います。

今までご紹介した対策と併せて、下記のようなツールを導入すると、最新の「技術」と「ルール」、「人」による施策を組み合わせた三位一体のランサムウェア対策が実現できます。

| 対策 | ソリューション | 概要 |

| パソコンやサーバーなど主にエンドポイントのセキュリティを強化する | EPP | マルウェアなどの脅威からエンドポイントを守る事前防御用のソリューション <例> ・ファイルベースでのランサムウェア攻撃の検知 ・隔離や駆除の実施 |

| EDR | エンドポイントの不審な挙動をリアルタイムで検出していち早く通知するソリューション <例> ・操作ログの監視 ・ランサムウェアに感染した端末の隔離 |

|

| XDR | ランサムウェアなどの脅威を自動検出して分析、対処するソリューション (ネットワークやアプリケーションなども対象) <例> ・攻撃の自動検出 ・インシデントの調査、原因特定 |

|

| ネットワークのセキュリティを強化する | NGFW | 次世代ファイアウォールと呼ばれており通信の出入り口のセキュリティを強化するソリューション <例> ・ポートやプロトコルの検査、ブロック ・VPNの認証 |

| UTM | ネットワークのセキュリティを総合的に管理できるソリューション <例> ・EメールやWebのフィルタリング ・ランサムウェアなどの検出 |

|

| クラウドサービスのセキュリティを強化する | SASE | 安全なネットワーク機能とネットワークセキュリティ機能を兼ね備えたソリューション <例> ・Webアクセスや通信の制御 ・悪意のあるトラフィックの排除 ・クラウドサービスへのアクセスの可視化 |

| CASB | クラウドサービス利用時のセキュリティを一括管理するソリューション <例> ・ランサムウェアなどの脅威の防御 ・重要データの持ち出し制御 |

|

| セキュリティ監視 | IPS | 通信の監視や管理者への通知、不正な通信の遮断などを行うソリューション <例> ・悪意のある通信の検知 ・ログの記録 ・悪意のある通信の遮断 |

| SIEM | 組織内の機器のログなどを収集し、リアルタイムで脅威の分析・通知をするソリューション <例> ・ログの収集や管理 ・脅威のアラート通知 ・運用の自動化 |

例えば、EPPやEDRなどエンドポイントのセキュリティを強化するソリューションを導入すると、より強固なランサムウェア対策ができます。

エンドポイントだけでなく、ネットワークやクラウドサービスなど多層的にセキュリティを強化するソリューションを導入すれば、ランサムウェアが侵入するリスクをより抑えられるでしょう。

ランサムウェア対策のソリューションは自社の現状や課題に応じて選定しなければならないので、「どのようなソリューションを選べばいいのか分からない」お悩みの場合は、私たち「クエスト」にお気軽にお問い合わせください。

8.ランサムウェア対策の事例

ここでは、ランサムウェア感染を機にランサムウェア対策を強化した2つの事例をご紹介します。

ランサムウェア感染によりランサムウェアの脅威を目の当たりにしたからこそ、どのような対策を導入したのか参考にしてみてください。

| ランサムウェア対策の事例 | |

| 病院の対策事例 | ・本記事で紹介した対策を網羅的に実施して、ベンダーと相談しながら必要なソリューションを導入 ・感染時の対応もマニュアルや教育などを行い徹底している |

| 製造業の事例 | ・ランサムウェアに対するセキュリティを強化できる製品導入だけではなく自社のセキュリティポリシーも見直している ・三位一体のランサムウェア対策でセキュリティを強化している |

8-1.病院の対策事例

A病院は2024年5月に、電子カルテを含めた病院情報システムがランサムウェア被害に遭いました。

原因は複数考えてられていますが、保守用VPN装置の脆弱性の放置や推測可能なID・パスワードの使用があったそうです。

このような状況を改善してランサムウェア対策を強固にするために、下記のような対策などを行いました。

| ランサムウェア対策 | 取り組み内容 |

| 技術的な対策 | ・VPN機器の脆弱性の確認 ・多要素認証の導入 ・リモートデスクトップの通信ポートの変更 ・ウイルス対策ソフトのリアルタイム保護の実施 ・OSのアップグレードの実施 ・ベンダーのセキュリティポリシーの確認 など |

| 組織向けの対策 | ・情報システム安全管理委員会を設置して情報セキュリティ規定を見直す ・USBの厳格な運用 ・データの分類や整備 ・ベンダーとの契約の見直し など |

| 人的な対策 | ・半年に1度、最新のフィッシング、ランサムウェア攻撃事例を共有 ・半年に1度、ランサムウェア攻撃等初動対応教育の実施 ・ベンダーや関係者との情報共有 など |

A病院ではランサムウェア被害に遭った教訓を活かして、本記事で紹介した対策を網羅的に実施しています。

セキュリティ対策ソフトなどはベンダーと相談しながら、業務内容や使用しているツールに応じて幅広く導入しています。

また、ランサムウェア感染時の初期対応の難しさを実感しているので、感染時にどのように対応するべきかマニュアルや教育を徹底している点も特徴です。

この事例からも、ランサムウェア対策は特定箇所だけを強化するのではなく、全てを網羅することが重要だと分かるでしょう。

8-2.製造業の事例

製造業B社は2023年に、ファイアウォールVPN機能の脆弱性を狙ったランサムウェア感染に遭いました。

VPN機器の脆弱性を狙い侵入後はパスワード総当たり攻撃で管理者パスワードを取得し、情報資産を暗号化する手口だったそうです。ランサムウェア感染の教訓を活かして、下記のような対策を実施しています。

|

【ランサムウェア対策例】 ・ファイアウォール(ネットワークの出入り口に設置して不正なアクセス、通信を制限するシステム)のセキュリティ強化 |

ランサムウェアに対するセキュリティを強化できる製品導入だけではなく、自社のセキュリティポリシーも見直している点が特徴です。

三位一体のランサムウェア対策で、セキュリティを強化している事例だと言えるでしょう。

9.プラスアルファで意識したいランサムウェア対策のポイント

ここまでランサムウェア対策の具体的な方法を解説してきましたが、最後にランサムウェアの特性を考えプラスアルファで意識したい対策のポイントをご紹介します。

このポイントも踏まえてランサムウェア対策をすると、より強固な対策ができるのでぜひチェックしてみましょう。

9-1.常にデータのバックアップを取得しておく

ランサムウェアはデータを暗号化、破壊して、身代金を要求するところが大きな特徴です。

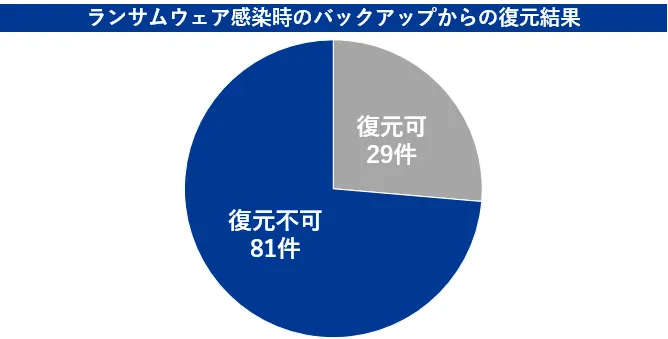

ランサムウェアに感染すると機密情報や個人情報、業務上のデータなどが戻って来ない可能性があります。実際にランサムウェアに感染した企業の半数以上が、データの復元ができませんでした。

参考:警視庁「令和6年におけるサイバー空間をめぐる脅威の情勢等について」

そのため、ランサムウェア対策ではデータを複数に分けてバックアップし、大切なデータを失わないようにしておくことも重要です。

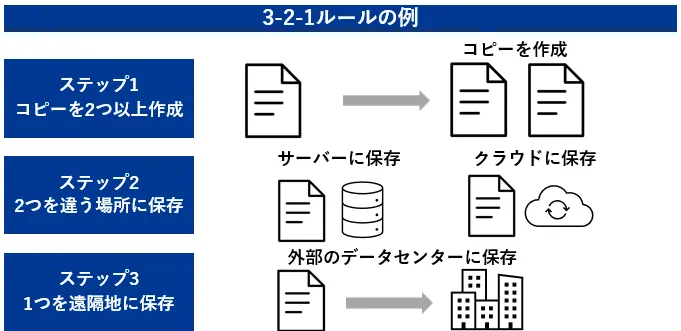

データのバックアップの理想は、3-2-1ルールだと言われています。このルールでは、1つのデータにつき2つ以上のコピーを作成します。2つは別の媒体で保存して、最後の1つは遠隔地に保存します。

バックアップデータを複数の媒体に保存し、かつ物理的に隔離することで、万が一ランサムウェアに感染しても完全にデータを失うリスクを最小限に抑えられます。

3-2-1ルールを実施するには、下記のような点を決めて常にバックアップデータを収集、保存できる状態を整える必要があります。

|

【3-2-1ルールを実施するために決めたいポイント】 ・バックアップデータの範囲 |

とくに、バックアップデータの取得方法や管理方法が定まっていないと取得できているデータとできてないデータが生まれる恐れがあるので、事前に運営方法を決めてから取り組むといいでしょう。

9-2.感染経路を断つだけでなく多層防御を意識する

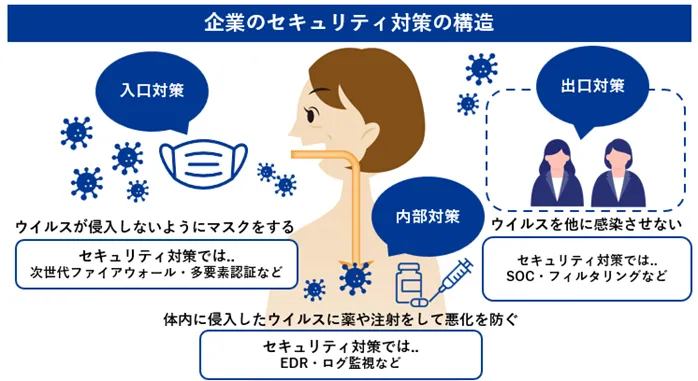

ランサムウェア対策はまずは感染経路から侵入させないことが重要ですが、ランサムウェアの侵入に備えて多層防御を意識することも大切です。

多層防御とは、複数のセキュリティ防御壁を設置して被害を最小限にする考え方です。

下記のように「入口」「内部」「出口」の3段階に分けてセキュリティを強化すると、万が一ランサムウェアが侵入しても被害を最小限に食い止められます。

| 多層防御の階層 | 概要 |

| 入口対策 | ウイルスに感染しないように予防をする <例> ・次世代ファイアウォールで通信の安全性を確認する ・多要素認証で簡単に端末にログインできないようにする |

| 内部対策 | ウイルスが内部に侵入した時にいち早く発見して対処する <例> ・EDRでウイルスを検知して適切な対処を実施する ・SOCのリアルタイム監視でウイルスを発見して迅速な対応をする |

| 出口対策 | ウイルスの外部送信を防ぎ感染拡大しないようにする <例> ・SOCと連携して外部への対策を含めた復旧作業をする |

入口対策では。ランサムウェアの侵入を防ぐ対策をします。内部対策では、万が一ランサムウェアが侵入した時に被害を抑えられるように、ログの監視や脅威の検知などを実施します。

そして、出口対策では機密情報や認証情報などを持ち出しされないように、データの暗号化などを行い、段階的にセキュリティを強化します。

多層防御をする時には「7.ランサムウェア対策に使えるソリューション一覧」を組み合わせると、検討しやすいので参考にしてみてください。

9-3. ランサムウェア感染時の対応を共有しておく

冒頭でも触れたように、ランサムウェアは侵入経路から入り込み、組織内に感染を拡大する特徴があります。

そのため、ランサムウェアに感染した時には、一刻も早く感染拡大を阻止して被害を最小限に食い止める初期対応が非常に重要になります。

しかし、適切に初期対応をするには事前に対応方法を把握している必要はあります。

実際にランサムウェア感染時に初期対応が分からず感染拡大するケースもあるので、セキュリティリテラシーの向上と併せてランサムウェア感染時の対応も共有しておきましょう。

感染時には下記のような対応が検討できますが、ネットワーク環境などによりまず行うべきことが変わるので情報システム部やベンダーに相談しながら事前に対応を決めておくことがおすすめです。

|

【ランサムウェア感染時の初期対応の例】 ・感染が疑われるパソコンやサーバーをネットワークから切り離す |

とくに、ランサムウェア感染時はノウハウがないと正しい判断ができないので、まずはどこに相談するのか、どのように復旧に向けて動くのか連携先を明確にすることが大切です。

9-4.SOCを立ち上げて脅威に備える

ここまで解説してきたように、ランサムウェア対策はすぐに実践できる初歩的な対策と専門知識が必要な対策があります。

とくに、万が一ランサムウェアに感染した時の対応は、専門的な知見がないと難しいです。

そこで最近は、SOCを立ち上げて、ランサムウェア対策を強化している企業が増えています。

SOC(Security Operation Center)とは企業や組織のシステムやネットワークを24時間365日監視して、インシデントが起きた時に迅速に対応する専門組織のことです。

ランサムウェアなどの脅威への対策やログの分析、感染時の対応などを行います。SOCは自社組織として立ち上げている企業もありますが、専門性が高いため外部に依頼をするケースも多いです。

|

【SOCの業務内容の例】 ・サイバー攻撃の検知、分析、対応 |

私たちクエストは、シェアード型のSOCサービス「Q-SOC」を提供しています。

機械に頼らない専任の技術者による監視を行い、インシデントを見逃さない体制を整えられます。

セキュリティ製品の導入から運用・監視までをワンストップで提供しているので、セキュリティ強化に必要なソリューション導入もお任せいただけます。

「ランサムウェア被害に遭わない強固なセキュリティを実施したい」「今のセキュリティ対策に不安がある」という場合は、お気軽にお問い合わせください。

10.まとめ

本記事では、今からできるランサムウェア対策を具体的に解説しました。

最後にこの記事の内容を簡単に振り返ってみましょう。

○ランサムウェア対策を始める前に知っておきたいポイントは次の2つ

1.ランサムウェアの感染経路ごとに対策をする

2.ランサムウェアに適した対策を選ぶ

○感染経路別のランサムウェア対策は下記のとおり

| 全感染経路共通のランサムウェア対策 | |

| サポート期限内のウイルス対策ソフトを適用する | ・サポート期限内の最新のウイルス対策ソフトを導入する ・定期的にサポートが切れていないか確認する |

| 最新にアップデートしたOSを使用する | ・OSは常に最新版にアップデートする ・社内の全OSが最新の状態になっているか定期的に確認する |

| アクセス権限を最小限にする | ・情報漏えいを防ぐためにアクセス権限を最小限の範囲にする ・アクセス権限は定期的に見直す |

| 社内のセキュリティリテラシーを向上させる | ・人的なミスによるランサムウェア感染を防ぐためにセキュリティに関する教育をする ・中長期的な視点で継続的に行う |

| VPN機器・リモートデスクトップのランサムウェア対策 | |

| 脆弱性のある機器を使用しない | ・脆弱性が公表されているVPN機器やリモートデスクトップを使用しない ・社内に脆弱性のある脆弱性があるVPN機器やリモートデスクトップを保管しない |

| 多要素認証を導入する | ・VPN機器やリモートデスクトップに使用時に多要素認証を使用する ・多要素認証導入時に適切なフォローをする |

| 不審メールのランサムウェア対策 | |

| メール使用のルールを決める | ・不審メール、ファイルを容易に開封しないなどの社内ルールを決める ・リスクを最小限に抑えられるルールを検討する |

| 送信ドメイン認証を取り入れる | ・なりすましメール対策として送信ドメイン認証を取り入れる ・送信ドメイン認証技術は複数の技術を組み合わせて対策をする |

| 改ざんされたWebサイトのランサムウェア対策 | |

| Webフィルタリングを導入する | ・改ざんされたWebサイトを使用しないようにWebフィルタリングを導入する ・業務に制限が出ない範囲での導入を検討する |

| 悪意のあるスクリプトを制限する | ・WAFなどの悪意のあるスクリプトを制限する方法を導入する ・悪意のあるスクリプトの危険性を理解する |

| 外部記憶装置のランサムウェア対策 | |

| 不特定な外部記憶装置を使用しない | ・業務で使用する外部記憶装置を限定する ・私物の外部記憶装置は厳禁という強い姿勢を見せる |

| 外部記憶装置使用のルールを設ける | ・社内外での外部記憶装置利用時のルールを決める ・許可した端末以外で外部記憶装置を使用しないよう徹底する |

○プラスアルファで意識したいランサムウェア対策のポイントは下記の4つ

・常にデータのバックアップを取得しておく

・感染経路を断つだけでなく多層防御を意識する

・ランサムウェア感染時の対応を共有しておく

・SOCを立ち上げて脅威に備える

ランサムウェア対策はランサムウェアの特性や侵入経路を把握して、的確な対策をすることが重要です。

ランサムウェア対策を強化するソリューション選定に困った場合は、私たちクエストにお気軽にお問い合わせください。