目次

クラウドサービス事業者が高度なセキュリティ体制を提供することはもちろん、利用者側の高いセキュリティ意識も同時に必要となります。

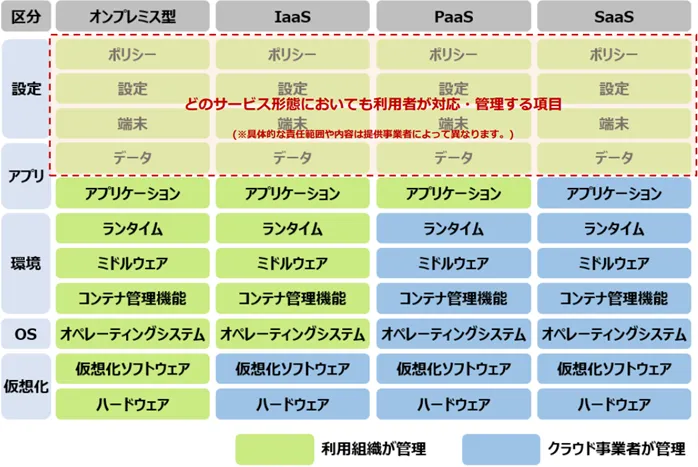

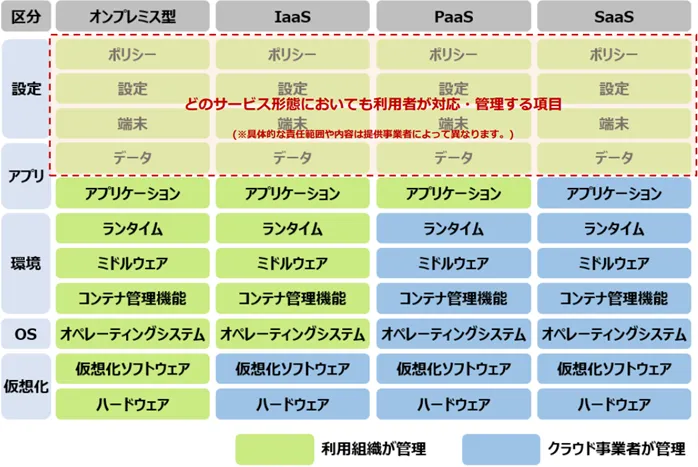

「セキュリティはサービス提供事業者の責任では?」と考える方もいるかもしれませんが、クラウドサービスの種類ごとに事業者と利用者の責任範囲は決まっており、クラウド事業者だけでなく利用者にも責任が発生するので注意が必要です。

上記の前提を踏まえつつ、この記事では、クラウドセキュリティとは何かや最新の考え方、企業がクラウドセキュリティを重視すべき理由、具体的なセキュリティ事故の事例などを詳しく解説していきます。

後半では、クラウドセキュリティにおけるリスクや対策方法まで説明します。

クラウドサービスの利用を検討しているものの「クラウドのセキュリティってどうなっているんだろう?」とお考えの方は、本記事をお読みいただき、クラウドセキュリティの概要を理解していきましょう。

そもそも「クラウド」とは

クラウドとは「クラウドコンピューティング」や「クラウドサービス」を略した言葉です。

英語の「Cloud」(雲)の上のように見えない場所にアクセスすることから、インターネット上に準備されたサーバーやアプリ、データなどを利用することを「クラウドコンピューティング」という言葉を使って表現するようになりました。

また、クラウド経由で提供されるサービスを「クラウドサービス」と言います。

1.クラウドセキュリティとは【基礎知識】

まずはクラウドセキュリティとは何かを詳しく解説していきます。

1-1.クラウドセキュリティには2つの観点がある

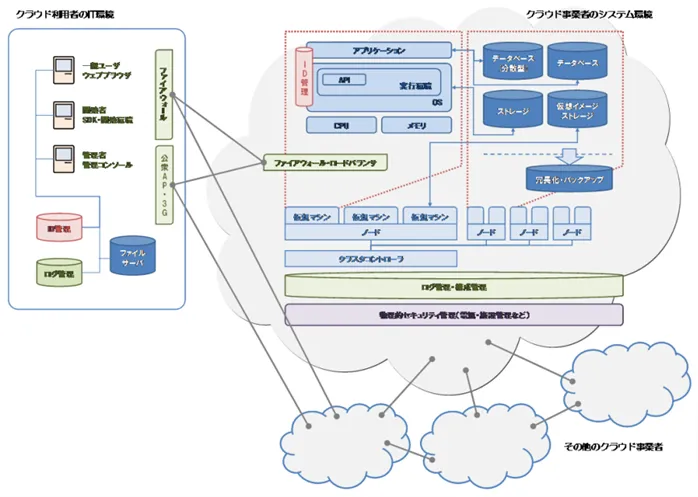

クラウドセキュリティを考える上では、クラウドサービス事業者によるセキュリティ対策と、クラウドサービスを利用する側のセキュリティ対策の両面があることを意識する必要があります。

出典:経済産業省(PDF)「クラウドセキュリティガイドライン活用ガイドブック」図3クラウドサービスを取り巻く環境

クラウドセキュリティと聞くと「クラウドサービス事業者」が行うものだと考えがちですが、それだけでは不十分といえます。実際、クラウドサービス利用時に発生する不正アクセスや情報漏えいなどのインシデントの多くが、利用者側の原因で起こっているからです。

クラウドサービス事業者が高度なセキュリティ体制を提供することはもちろん、利用者側の高いセキュリティ意識も同時に必要となります。

1-2.クラウドセキュリティの責任範囲は事業者・利用者どちらにもある

クラウドセキュリティに対する責任は、クラウド事業者のみならずクラウドを利用するユーザーにも発生します。いくらクラウドサービス事業者がセキュリティ対策を強化しても、ユーザーが関与する部分についてはユーザー自身がセキュリティ対策を講じなければ不十分なのです。

クラウドサービスの提供形態によって、事業者と利用者の責任範囲は以下のように異なります。

※IaaS・PaaS・SaaSの違いがわからない方は、以下を参照してください。

●PaaS(パース):インターネット経由での、仮想化されたアプリケーションサーバやデータベースなどアプリケーション実行用のプラットフォーム機能の提供を行うサービス。

●SaaS(サース、サーズ):インターネット経由での、電子メール、グループウェア、顧客管理、財務会計などのソフトウェア機能の提供を行うサービス。以前は、ASP(Application Service Provider)などと呼ばれていました。

上記画像が示すように、クラウドセキュリティに対する責任は、クラウド事業者側だけでなく、利用者側(ユーザー側)にも求められます。

実際の責任の所在や範囲は、クラウドサービスの約款や利用規約に定められているため、サービス選定や契約時にしっかりと確認するようにしましょう。また、利用者(ユーザー)の責任となる部分については、責任を持ってセキュリティ対策を講じなければなりません。

1-3.クラウドセキュリティでは「ゼロトラスト」が重要

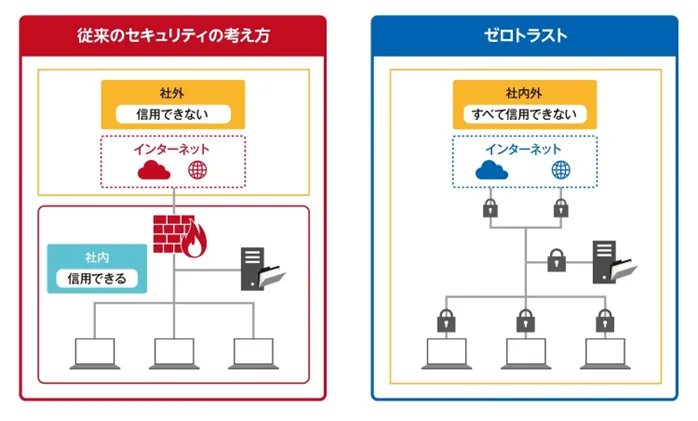

クラウドセキュリティでは、従来型のセキュリティとは異なる全方位型の守り方が重要となります。

従来は、社内(内側)は信用できるものとして、インターネットにつなぐ時に外側の脅威から「内側を守る」というセキュリティの考え方(境界型防御)が一般的でした。

しかしながらクラウドサービスに頻繁にアクセスする場合には、ネットワークの内側と外側を隔てる境界そのものが不明瞭となります。そのため、社内外を「全て信用できない」と考えて全方位を疑う考え方をしなければなりません。

この考え方は「ゼロトラスト」(何も信じない)と呼ばれており、クラウドセキュリティにおいても重要な考え方となっています。また、クラウドセキュリティとゼロトラストの概念を組み合わせたSASE(Secure Access Service Edge)も注目を集めています。

ゼロトラストについてさらに詳しく知りたい方は「ゼロトラストセキュリティとは? 【2024年版_徹底解説】実現の要件とソリューションを紹介」の記事もお読みください。

2.企業がクラウドセキュリティを重視すべき理由

クラウドサービスを利用する企業にとって、クラウドセキュリティは重視しなければならないものです。もしもまだ自分事として受け止められていない場合には、考え方をアップデートしていきましょう。

その理由としては、以下のようなものがあります。

|

企業がクラウドセキュリティを重視すべき理由 理由1:サイバー攻撃が増加傾向にあるから |

3つの理由はそれぞれ重要となるため、しっかりと理解していきましょう。

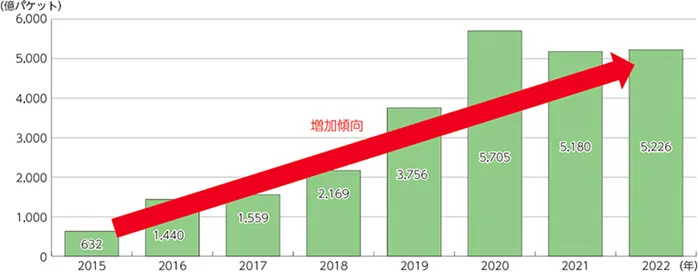

2-1.理由1:サイバー攻撃が増加傾向にあるから

昨今、クラウドサービスを利用する企業が増えたことにより、サイバー攻撃の動きも大きくなっており、サイバーセキュリティの脅威が増大しています。

NICT(情報通信研究機構)が観測しているサイバー攻撃関連の通信数の推移をみると、以下のように増加傾向にあります。

最近ではあえてクラウドサービスを狙うようなサイバー攻撃も増えてきています。そのため、クラウドセキュリティを怠ってしまうと、重大な事故が発生しかねません。

2-2.理由2:不正アクセスや情報漏えいを起こす危険性が高まるから

クラウドセキュリティを重視しなければならない大きな理由の2つ目としては、セキュリティを軽視することで、不正アクセスや情報漏えいといった事故を起こしてしまう危険性が高まるからです。

民間企業の調査ですが、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社が発表した「クラウドセキュリティレポート(2024年版)」によると、クラウドのセキュリティインシデントは昨年と比較して154%増加しており、さらに、61%の組織が重大な障害を報告したとしています。

ニュースでも連日にわたって不正アクセスや情報漏えいを伝える内容が報道されており、その中にはクラウドサービス利用中の事故も多く含んでいます。

詳しい事例は次章で解説しますが、中には、数万通の迷惑メールを関係先に送ってしまった事例や、何万人もの個人情報が特定の環境下で閲覧可能な状態にさらされていた事例などがあるのです。

前述したように、クラウドインシデントは、クラウドサービス事業者が原因となるものもあれば、利用者の設定ミスや不注意によっても発生します。

クラウドサービスを利用しているのにクラウドセキュリティを軽視していれば、遅かれ早かれ何かしらのインシデントが発生しかねません。事故を起こさないためには、クラウドセキュリティの重要性について今すぐ認識を変えることが大切です。

2-3.理由3:重大事故が発生すれば信用低下・業績悪化に繋がるから

不正アクセスや情報漏えいが起こってしまえば、取引先や顧客の信用を失い、業績悪化にも繋がりかねないので注意が必要です。

クラウドサービス利用時には、不適切な共有設定やアクセス権限の付与により、軽微な情報漏えいも起こりがちです。例えば特定の相手にしか共有すべきではないファイルについて、全員が閲覧できるリンクを発行してしまうようなインシデントがあげられます。

軽微なケースであっても、大切な情報を誰でも閲覧可能な状態にしてしまったことを取引先や顧客が知れば、信用低下や取引終了、サービス解約の原因となります。

ましてや重大なインシデントを発生させてしまうと、大々的にニュースで取り上げられてしまい、社会的にも信頼を失ってしまうこともあるでしょう。

3.クラウドセキュリティに関連する3つのインシデント事例

ここからは実際にニュースになったクラウドサーバーやクラウドサービス利用時のインシデント事例を解説していきます。

3-1.事例1:クラウドサーバーへの不正ログインで約2.5万通の迷惑メールが送信された事例

ある公的研究機関は2024年9月に、メールサービスに不正なログインが行われ約2.5万通の迷惑メールが送信されたことを発表しました。

同機関によるとこのメールサービスは研究用として契約していたクラウドサーバーで稼働していたもので、メールアカウントのパスワードが推測されやすいものになっていたことが原因と推測しています。

この事例では、同じサーバー内に機密情報は保存されていなかったとのことで情報漏えいなどの被害はなかったようですが、約2.5万件もの関係先にオランダ語と見られる言語で記載されたフィッシングメールを送るインシデントを起こしてしまい、ニュースでも取り上げられる結果となりました。

3-2.事例2:アクセス権限の設定ミスで約1,700件の申請書が不正ダウンロードされた事例

観光庁の補助事業を実施していた大手旅行代理店は2022年10月、補助金申請をした事業者など1万人を超える個人情報が漏えいしたことを発表。原因は、クラウドサービスにおけるアクセス権限の設定ミスでした。

本来は申請した事業者が自社の申請書のみにアクセスできる仕様でしたが、運用担当者の設定ミスにより、他の事業者も相互に閲覧可能な状態になっていたということです。

その結果、最大約1万件の個人情報を含む約1,700件の申請書類などを、ほかの事業者が申請書をダウンロードすることで漏えいしていたことが分かりました。漏洩した内容には、組織名や氏名、電話番号、メールアドレスなどが含まれていたそうです。

本来ならば情報漏えいが防げる仕様になっていたものが、担当者の設定ミスにより不正ダウンロードに繋がってしまった事例です。

3-3.事例3:共有設定ミスで94万人分の個人情報が「リンクを知っていれば閲覧可能」な状態になっていた事例

とある総合IT企業は、2023年12月に、Googleドライブの共有設定ミスで、顧客や取引先、退職者など約94万人の情報を含むファイルが「リンクを知っている全員が閲覧可能」の状態になっていたことを発表。

セキュリティ製品の検証レポートの際、今回の事態がリスクとして取り上げられていたことで明らかになったといいます。

Googleドライブのフォルダやファイルの外部共有リンク機能は、固有のURLを発行し、「特定のユーザーのみが閲覧(または編集)」といった設定ができる仕組みのことです。

「リンクを知っている全員が閲覧可能」の共有設定は、複数の人に見てもらいたい時に気軽に共有できる便利な設定ですが、「誰でも閲覧可能な状態になっていた」ということは情報漏えいにつながるリスクがある設定だと考えなくてはいけません。

昨今ではこのような「誰でも閲覧可能な状態になっていた」という報道が増えてきているため、この事例を参考に、ファイルの公開権限・共有設定を見直してみることをおすすめします。

4.具体的なクラウドセキュリティリスク一覧(7つのリスク)

ここからは、クラウドセキュリティにおける具体的なリスクについて解説していきます。

ここで解説する内容には、クラウド特有のリスクはもちろん、利用者のリスク意識の低さによる脅威も含まれます。

|

クラウドサービスのセキュリティリスク一覧(7つのリスク) 1:重大なインシデントにつながる「不正アクセス」のリスク |

クラウドサービスを利用する上で注意しなければならない点についてもイメージできると思うので、ぜひ参考にしてみてください。

4-1.リスク1:重大なインシデントにつながる「不正アクセス」のリスク

クラウドセキュリティにおけるリスクの1つ目は、「不正アクセス」です。

不正アクセスとは、関係者以外による不正なアクセスのことです。悪意があるケースもないケースも含めて、本来であればアクセス権限を持たない第三者がクラウド環境やクラウドサービスに侵入してしまうことを指します。

不正アクセスの原因には、ID・パスワードの漏洩・盗難や、マルウェアやウイルスの感染、不十分なネットワークセキュリティ、従業員のアクセス権限の管理ミスなどさまざまなものがあります。

不正アクセスされてしまうと、顧客情報や機密情報が流出したり、システムやサービスが停止されてしまったり、データが改ざん・削除されたりと、甚大な被害につながります。

4-2.リスク2:年々巧妙化している「サイバー攻撃」を受けるリスク

クラウドサービスを狙った「サイバー攻撃」も、クラウドセキュリティにおけるリスクの一つです。常にインターネットに繋がっているクラウド環境は、通信途中にサイバー攻撃される危険がつきまといます。

|

クラウドサービスが標的になりやすいサイバー攻撃 (1)DDoS攻撃:大量のデータや処理要求を送りつけることでサーバーダウンやサービス停止に追い込むサイバー攻撃。GoogleクラウドやAWSなど大手インフラ事業者も今までにDDoS攻撃を受けている。 |

企業のクラウドシフトが進む中で、サイバー攻撃者もクラウドを標的にするケースが増えています。特定のターゲットを狙った巧妙な手法もあり、クラウドを利用する側のセキュリティ意識の改革が重要となります。

4-3.リスク3:企業の信頼低下にもつながる「情報漏えい・流出」のリスク

クラウドセキュリティリスクとして、情報漏えいや流出も注意しなければならないリスクの一つです。実際に、内部の人間のミスや故意による情報漏えいも多数発生しています。

例えば、2020年に最大100万件を超える個人情報が流出した事件では、原因は「セキュリティ設定に不備があった」という内部のヒューマンエラーでした。設定不備によりシステムに第三者がログイン可能な状態になっていたことが原因で不正アクセスされた、とのことです。

軽微な情報漏えいも含めると、このような事例は日々多く発生していると考えられます。簡単に共有・公開できてしまうクラウドサービスだからこそ、情報漏えいや流出のリスクについては常に気にしておくべきリスクとなります。

4-4.リスク4:大切な情報を失う「データ消失」のリスク

クラウドサービスに保存していたデータが消失してしまうリスクも、クラウドセキュリティを考える上で気にすべきリスクです。

このリスクについて「万全なセキュリティ対策を講じているクラウドサービスを選べば大丈夫」と考える方もいるかもしれません。しかしながら、先ほどの情報漏えいと同様に、クラウド側が原因ではない「利用者に原因があるデータ消失」も多く起きているので注意が必要です。

例えば、「IaaS」や「PaaS」のように利用者自身が設定を行うクラウドサービスの場合、設定ミスでデータが消失するリスクがあります。また、ログインするだけで簡単に使える「SaaS」の場合も、利用者が間違えて削除してしまうことでデータが消えてしまうリスクは常にあります。

データ消失リスクを避けるためには、万全なクラウドセキュリティ対策を行っているサービスを利用するだけでなく、利用者側の設定ミスや操作ミスを防ぐ体制づくりが重要です。また、常時バックアップを取っておくなど積極的に自分を守る準備をしておくことも大切です。

4-5.リスク5:従業員の内部不正(情報漏えい・機密データの持ち出しなど)のリスク

従業員の内部不正も、クラウドセキュリティを考える上で知っておくべきリスクの一つです。

内部者(インサイダー)の不正による脅威としては、情報漏洩や機密データの持ち出しなどが該当します。また、悪意がある意図的な行為だけではなく、不注意などから生じる過失も含まれます。

|

【従業員の内部不正の例】 ・好意を抱いた女性顧客の住所や電話番号を、クラウドサービスに保管されているデータから盗み出した |

従業員の内部不正を防ぐためには、適切なアクセス制限やパスワード管理はもちろん、従業員教育や「ポリシーの策定など従業員の意識を変えていく視点も重要となります。

4-6.リスク6:サービス終了や障害による「サービス停止・サーバー停止」のリスク

クラウド活用時のセキュリティリスクとして、クラウドサービスの終了や障害による自社サービスの停止やサーバー停止のリスクもあります。

クラウド上のプラットフォームを活用してECサイトを構築している場合、サービスプロバイダ側で障害が起きると、自社のECサイトもサービスが停止してしまいます。同様に、業務システムをクラウド化している場合には、クラウドサービスが停止することで一時的に業務ができなくなってしまいます。

また、万が一、使っているクラウドサービス自体が終了することになれば、リプレイス先を探さなければならないことになります。

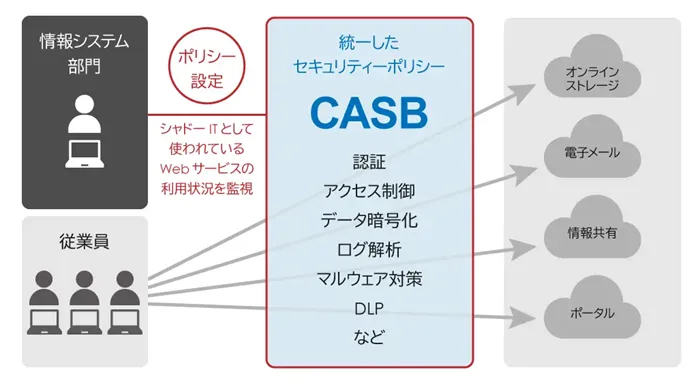

4-7.リスク7:「シャドーIT(企業が許可していないデバイスやシステムなど)」のリスク

「シャドーIT」とは、企業が許可していないデバイスやシステム、アプリ、サービスを指す言葉です。企業が公認しているサービスではなく、従業員が自己判断で勝手にクラウドサービスを業務に利用した場合が該当します。

こうした企業の管理外となるクラウドサービスを従業員が勝手に使用してしまうと、いくら企業がクラウドセキュリティ対策を万全に行っていたとしても台無しとなってしまいます。個人的に使っていたクラウドサービスから、情報漏えいなど重大な自己が発生する可能性があります。

「シャドーIT」の存在は、企業が把握することが難しく、また本人も「シャドーIT」と認識せずに悪意なくクラウドサービスを使っているケースがありえます。そのため、一方的に利用を禁止するだけでは根本的な解決に至りにくいのが難しいところです。

5.クラウドの脅威から守る、8つのセキュリティ対策

ここからは、4章で解説したクラウドセキュリティのさまざまなリスクに備えるためにできることを解説していきます。

クラウドセキュリティの考え方としては、「クラウドサービス側」の対策と「利用する企業側」の対策(従業員全体の意識を高める方法など)の2つが非常に重要となります。

ここでは、クラウドサービスを利用する側の目線に立って、「どのような対策をしているクラウドサービスを選ぶべきか」を含めて、両方の対策方法についてまとめて解説していきます。

5-1.【重要】セキュリティ面を重視してクラウドサービスを選ぶ

クラウドセキュリティを高めるには、まずはセキュリティ面で安心できるクラウドサービスを選ぶことが重要となります。セキュリティ対策が足りていないサービスを利用してしまうと、前章で解説したさまざまなリスクが発生する可能性が高まり危険です。

具体的には、以下のような「クラウドサービス事業者が実施する情報セキュリティ対策」について、どのような取り組みをしているサービスなのかを確認しましょう。

|

クラウドサービス事業者が実施する情報セキュリティ対策の例 ・データセンターの物理的な情報セキュリティ対策(災害対策や侵入対策など) |

従業員が独自に利用している「シャドーIT」(管理者が把握していないサービスのこと)も含めて、セキュリティ面で問題のないクラウドサービスのみを使用するよう徹底しましょう。把握が難しい場合には、クラウドサービスの利用状況を可視化・監視できる「CASB(キャスビー)」の導入も検討してみましょう。

5-2.クラウドに保存するデータを暗号化する

「暗号化」は、データの機密性を高め、情報漏えいや改ざんなどのリスクを最小限に抑える重要なセキュリティ技術の一つです。

暗号化とは、元のデータや通信を第三者が簡単には解読できない状態に変換してやりとりし、受け取った相手が複号を使って元のデータに戻す仕組みです。これにより、万が一データが盗まれても、データが復号されない限り、読み取ることができず、大切なデータを守ることができます。

そのため、クラウドサービスを選ぶ際には、暗号化機能があるかどうかを確認しましょう。例えばクラウドストレージサービスの場合、保管されるデータを全て自動で暗号化するサービスもあれば、暗号化に対応していないサービスもあるなど、注意が必要です。

また、クラウド側に暗号化機能がない場合には、クラウドサービスと組み合わせて、自分で暗号化できるソフトウェアを使う方法もあります。

個人情報など機密性の高い情報をクラウドに保存する場合には、暗号化を欠かさないよう徹底しましょう。

5-3.アクセス制御・アクセスログの監視を適切に行う

クラウドセキュリティにおいて、「適切なアクセス制御」をすることも非常に大切なポイントとなります。

アクセス制御とは、特定のデータやネットワーク、アプリ、リソースへのアクセスを制限したり管理したりする機能。例えば、1つのファイルがあったとして、そのファイルにアクセスできる人や範囲を制御するなどです。

アクセス制御を適切に行えば、関係のない第三者がアクセスできなくなり、不正アクセスや情報漏えい、情報の改ざんなどを防げます。また、従業員によるデータの持ち出しのリスクも軽減できます。

近年多く発生している情報漏えい事故の中には、適切なアクセス制御ができていれば防げたものも多く含んでいます。クラウドサービスでは簡単に情報を共有できるため、共有・公開先にも細心の注意を払うように徹底しましょう。

さらに対策を強化したい場合には、アクセス制御と合わせてアクセスログの監視を行うことで、不正をすぐに検知することができます。

5-4.ユーザー認証を強化する

ユーザー認証を強化する対策方法も講じましょう。具体的には「多要素認証」を活用したログインがおすすめです。「多要素認証」とは、認証を行う際に、1つだけの認証方法ではなく複数の認証方法を組み合わせることをいいます。

例えば、

・ID・パスワード認証に加えてワンタイムパスワード(OTP)を組み合わせる

・指紋認証などの生体認証を追加で実施する

・端末を限定した「クライアント証明書」を利用する

といったものがあります。

多要素認証を実装することで、万が一ID・パスワードが流出・特定されたとしても、不正アクセスを防げる可能性があります。

5-5.クラウドサービスの脆弱性を検知できるようにしておく

クラウドサービスの脆弱性を狙ったサイバー攻撃が増えていることもあり、リスクを避けるためには、こうした脆弱性を検知できるようにしておくことも重要です。

脆弱性の検知や素早い対応に力を入れているクラウド事業者のサービスを選ぶことはもちろん、ツールを使って定期的に脆弱性スキャンを行って、エンドポイントの脆弱性を洗い出すことを習慣化しましょう。

5-6. クラウド上のデータ保管場所を適切に把握・管理する

クラウド上のデータ保管場所を把握・管理できていないとセキュリティリスクを高めてしまうため、明確に社内でルールを決めて保管するように徹底しましょう。

例えば、整理できておらず全ての部署のデータが同じフォルダに入っているような状態では、適切なアクセス制御ができず、結果としてセキュリティリスクが高まってしまいます。

特に、個人情報や機密データなどは厳しいアクセス制御を行っている場所に置き、機密性の低いデータと同じ場所に置かないなどの配慮が必要です。

クラウドストレージサービスならば、フォルダを分けるなど整理整頓を行い、どこに保存すればいいのかが誰でも分かるようにしておくと良いでしょう。社内でも違う部署の情報はアクセス制限を行うなどの対策も必要です。

いずれも、「データを保管する場所をあらかじめ指定しておく」「部署ごとなどに保存場所を決めておく」など、適切なアクセス制御が行える状態にしておきましょう。

なお、海外のクラウドサービスを利用する場合には、各国のデータ転送やデータ保存に関する法律に準拠する必要もあります。国内向けのサービスならば、できれば国内サーバーに保管するようにするのが望ましいでしょう。

5-7.データ消失リスクに備えてバックアップを取っておく

データ消失リスクに備えてバックアップを取っておくのも大切です。

クラウドサービスの事業者任せにするのではなく、利用者側も万が一に備えて日頃からデータをバックアップしておくことがリスク回避につながります。

バックアップのベストプラクティスとして知られている「3-2-1ルール」を参考に、常に3つのデータコピーを作成し、それらを2つの異なる媒体に保管し、1つはオフサイト(物理的に離れた遠隔地)に保管することを目指しましょう。

5-8.外部への共有・公開設定をしっかりと管理する

クラウドサービスを利用する際に、外部に共有・公開できる機能を使う場合には、しっかりと設定内容を確認してから共有・公開することが大切です。

例えば、クラウドサービスを使って作成した文書を顧客に確認してもらう時に、本来であれば社内の担当者と顧客の担当者のみ閲覧できる設定にしなければなりません。ここで「リンクを知っている全員が閲覧可能」と設定してしまうと、URLが分かれば誰でも閲覧できてしまう状態になってしまいます。

「URLを知る機会がないだろう」と思われがちですが、ミスが重なってそのURLをコピーしてSNSに投稿してしまった場合、関係のない第三者が誰でも文書を閲覧できてしまうのです。

このような共有・公開設定ミスによる情報漏えい事故は、日常的によく起こっている事例なので、注意が必要です。

特に重要な情報を扱う時などは共有・公開設定について十分に気をつけるなど、社内でルール化することも検討しましょう。

6. 高度なクラウドセキュリティ対策を実現したい方はご相談ください

クラウドセキュリティ対策を考える際には、本記事で紹介したように「しっかりとしたセキュリティ対策を講じたクラウドサービスを選ぶこと」と「サービス利用側が高いセキュリティ意識を持って運用すること」の両輪が必要となります。

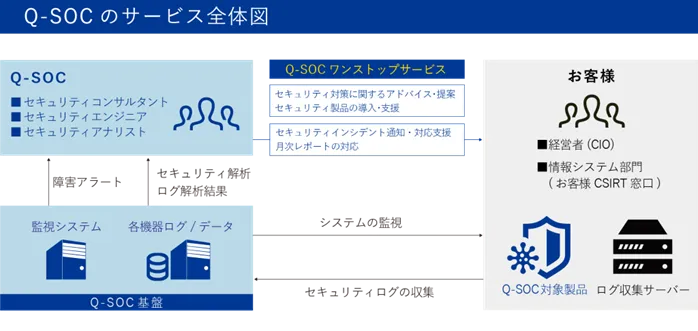

しかしながら、どれほどセキュリティに気をつけていても、年々新しい脅威が発生しているのが現状です。さらに高度なセキュリティ対策を行いたい場合には、セキュリティ分野を専門としたセキュリティサービスの利用をおすすめします。

弊社クエストのセキュリティ製品の導入から運用・監視までのワンストップサービス「Q-SOC」では、最新事情をキャッチアップしながら、独自のセキュリティ監視センター(SOC)内の専門のセキュリティアナリストによる、セキュリティログの監視分析およびセキュリティ製品の導入、運用・監視などのコンサルティングを含めたサービスをワンストップでご提供します。

「現在のセキュリティ対策が万全かどうか不安」「拠点や端末が増える中、セキュリティ対策が十分かどうか判断できない」「今のセキュリティサービスのコスト負担が大きすぎる」などのお悩みを抱えている方は、ぜひご相談ください。

長年培ってきたノウハウを活かして、高品質でありながら低価格なサービスを実現します。

|

7.まとめ

本記事では「クラウドセキュリティ」について解説してきました。最後に、要点を簡単にまとめておきます。

クラウドセキュリティとは

・クラウドセキュリティの責任範囲は事業者・利用者どちらにもある

・クラウドセキュリティでは「ゼロトラスト」が重要

企業がクラウドセキュリティを重視すべき理由

・理由2:不正アクセスや情報漏えいを起こす危険性が高まるから

・理由3:重大事故が発生すれば信用低下・業績悪化に繋がるから

クラウドセキュリティに関連するインシデント事例3つ

・事例2:アクセス権限の設定ミスで約1,700件の申請書が不正ダウンロードされた事例

・事例3:共有設定ミスで94万人分の個人情報が「リンクを知っている全員が閲覧可能」な状態になっていた事例

クラウドサービスのセキュリティリスク一覧(7つのリスク)

2:年々巧妙化している「サイバー攻撃」を受けるリスク

3:企業の信頼低下にもつながる「情報漏えい・流出」のリスク

4:大切な情報を失う「データ消失」のリスク

5:従業員の内部不正(情報漏えい・機密データの持ち出しなど)のリスク

6:サービス終了や障害による「サービス停止・サーバー停止」のリスク

7:「シャドーIT(企業が許可していないデバイスやシステムなど)」のリスク

年々サイバー攻撃がより巧妙になってきており、クラウドセキュリティの考え方や守り方も年々進化しています。最新のクラウドセキュリティについての知識をアップデートすることやセキュリティサービスの利用をぜひおすすめします。