目次

|

◎ゼロトラストセキュリティとは 社内外のネットワークやデバイスのすべてに脅威が潜んでいることを前提にしたセキュリティの考え方です。従来の境界型セキュリティが「信頼する」ことを前提としているのに対し、ゼロトラストセキュリティは「何も信頼しない」という前提でセキュリティ対策を行います。 |

ゼロトラストセキュリティモデルの一部であるセキュリティ監視は、「組織の情報システムやネットワークを常時監視し、サイバー攻撃や不正アクセス、情報漏洩などのセキュリティインシデントを迅速に発見・対処すること」を指します。

ゼロトラストモデルにおいては、セキュリティ監視は最後の砦として位置づけられ、万が一の事態に備える重要な役割を担っています。

本記事では、セキュリティ監視について、以下の内容を解説します。

| この記事で分かること | |

| ・セキュリティ監視の概要 ・セキュリティ監視とシステム監視の違い ・セキュリティ監視を導入における課題と導入すべきケース ・セキュリティ監視体制の構築方法 ・セキュリティ監視サービスの選定ポイント |

本記事を読みセキュリティ監視の役割や導入方法を理解することで、ゼロトラストセキュリティの構築に役立ち、自社のセキュリティ体制をより強固なものにできるでしょう。

従業員が安心して業務に取り組める環境を整備し、会社全体の生産性と満足度を向上させるためにも、ぜひ最後までお読みください。

1. セキュリティ監視/運用とは?24時間365日リアルタイムで不正アクセス等を監視/検出/対応すること

セキュリティ監視とは、冒頭でお伝えしたとおり、「組織の情報システムやネットワークを24時間365日リアルタイムで監視し、サイバー攻撃や不正アクセス、情報漏洩などのセキュリティインシデントを早期に発見・対処すること」です。

この監視を行うのが、「SOC(Security Operation Center)」と呼ばれる専門組織です。

SOCでは、「SIEM(シーム)やSOAP(ソープ)」といった専用のツールを使って、24時間365日切れ目なくシステムやネットワークの状態を監視します。

SOCが専用ツールを用いて行う一連の監視と対処の活動が、セキュリティ監視と呼ばれているのです。

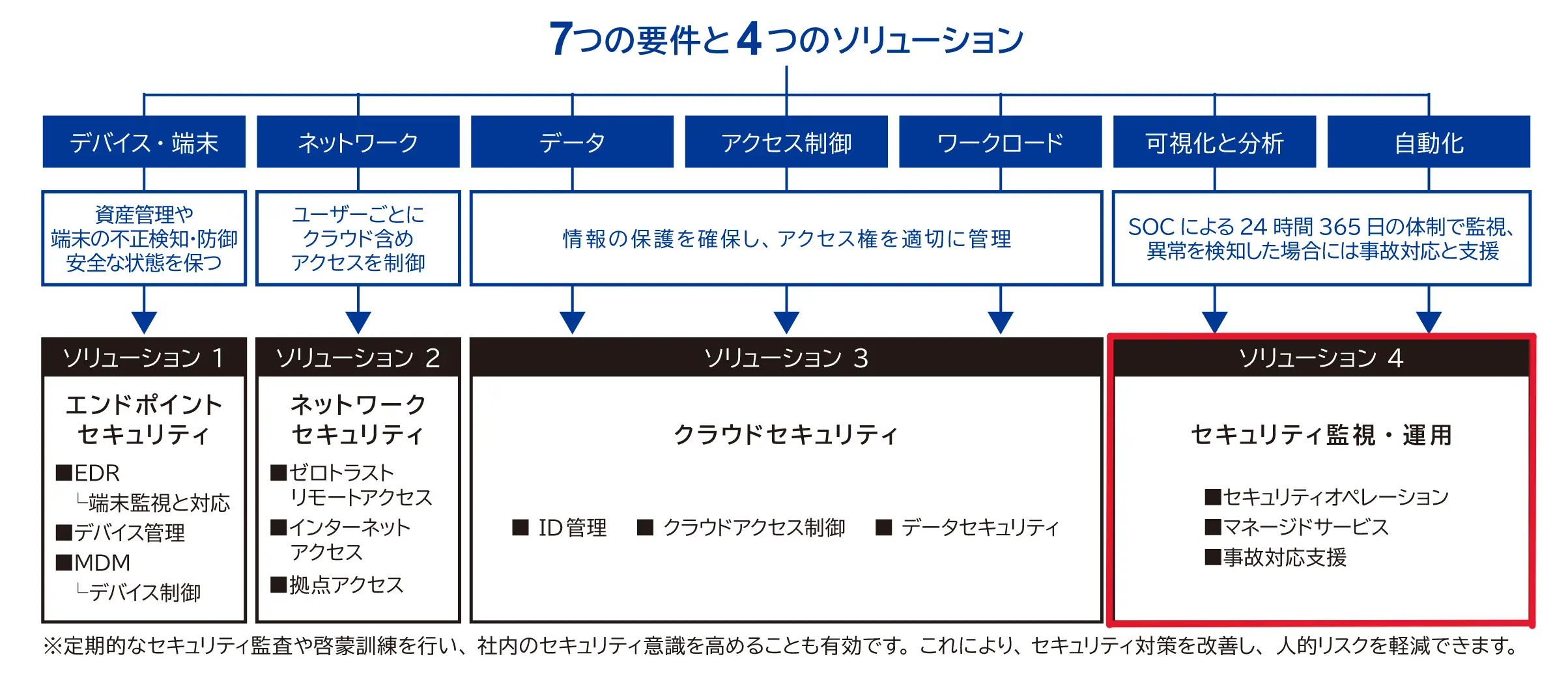

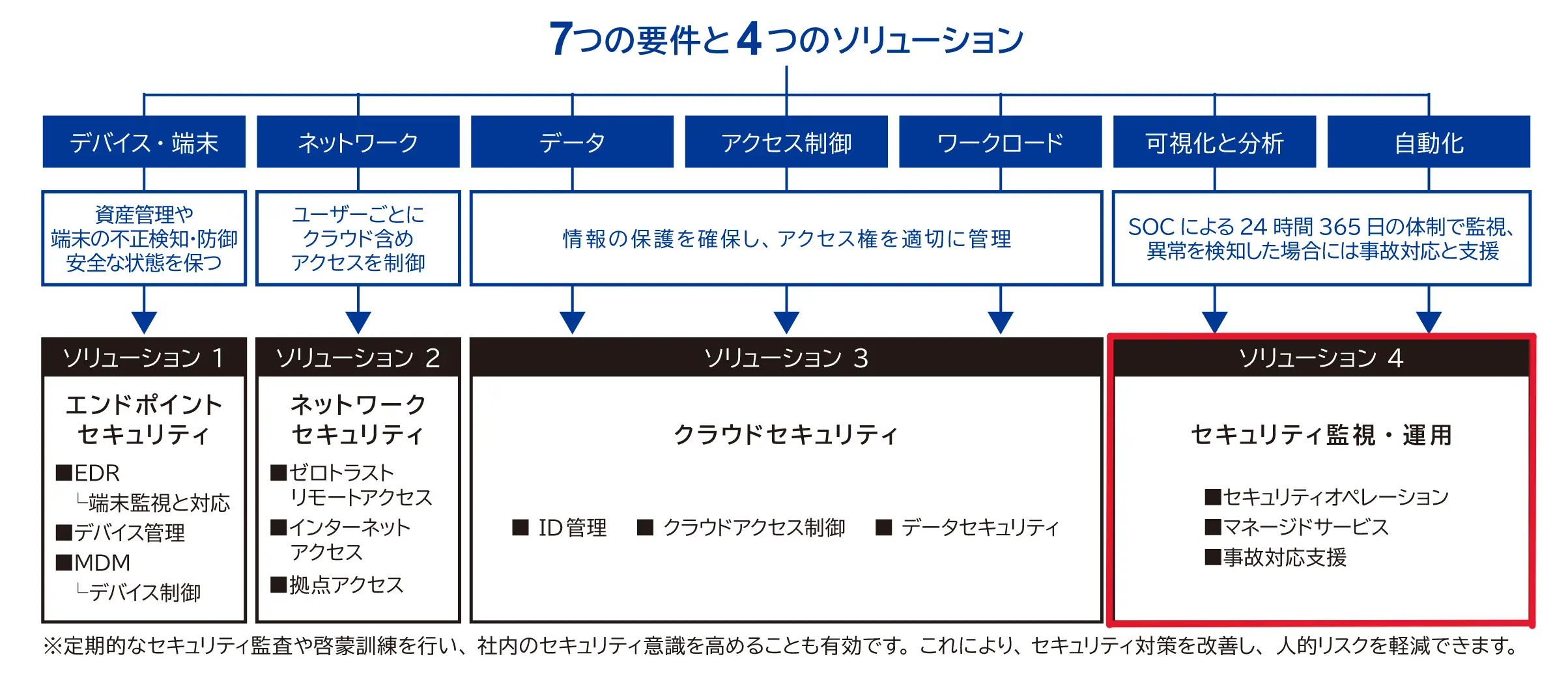

また、セキュリティ監視は、近年注目されている「ゼロトラスト」セキュリティモデルの重要な構成要素の一つです。ゼロトラストモデルは、以下の4つの要素から成り立っています。

- エンドポイントセキュリティ

- ネットワークセキュリティ

- クラウドセキュリティ

- セキュリティ監視・運用

これらの要素が組み合わさることで、より強固なセキュリティ体制を構築できます。

ゼロトラストモデルにおいて、セキュリティ監視は通常、最後に導入される要素です。

下記の図をご覧ください。

標的型攻撃に対しては、上記の図の一番左に位置する「エンドポイントセキュリティ(Endpoint Detection and Response=EDR)」が早期の検知と防御に効果的です。EDRは、パソコンやスマートフォンなどの端末を監視し、不審な挙動を検知して対処するソリューションです。

ただし、EDRがマルウェアを検知できず、不正ログインやなりすましが発生した場合、セキュリティ監視がないと検知が難しくなります。

つまり、セキュリティ監視は、他のセキュリティ対策が適切に実施されたうえで、万が一の事態に備えるための最終的な防衛線としての役割を果たしているのです。

リアルタイムでの監視により、内部や外部からの脅威を早期に発見し、迅速な対応につなげられます。

このように、セキュリティ監視は、システム全体の安全性を常に確保するための重要な役割を担っています。

2. セキュリティ監視とシステム監視の違い

セキュリティ監視とよく混同される言葉に、「システム監視」があります。

これらは、以下の3つの点で異なります。

- 何を監視しているのか?

- どのように監視しているのか?

- アラートを検知した後、何をするのか?

さらに詳しく両者の違いを表にまとめると、以下のとおりです。

【セキュリティ監視とシステム監視の違い】

| 項目 | セキュリティ監視 | システム監視 |

| 監視対象 | サーバーやデバイスから発生するさまざまなログ | システム内のサーバーやアプリケーション、ネットワークの状況(正常に稼働しているか・リソース不足でないかなど) |

| 監視方法 | ログを収集・分析し、異常なアクティビティや不正アクセスの兆候をリアルタイムで検出する |

主な種類は、 |

| アラート検知後の対応方法 | ・感染した端末の隔離や不正な通信の遮断 ・収集されたログから脅威の分析 ・インシデントの詳細や対応内容を記録し、関係者に報告 ・インシデントの原因を分析し、再発防止策を策定 |

システム管理者に通知する |

セキュリティ監視は、「セキュリティ対策であるファイアウォールなどのログや、サーバー上のセキュリティ対策のデータを可視化して把握する作業」です。不正アクセスなどの発生に備えて対応できるようにします。

一方でシステム監視は、「システム内のサーバーやアプリケーション、ネットワークなどが正常に稼働しているかどうかを定期的に確認する作業」です。障害やリソース不足を検知し、システム管理者に通知します。

両者は混同しやすい言葉のため、2つの違いをしっかりと押さえておきましょう。

3. ゼロトラストを構築するうえでのセキュリティ監視の中身

ゼロトラストを実現するためには、セキュリティ監視で組織の情報システムやネットワークの動きをリアルタイムで監視し、異常な挙動を検出することが重要です。

この役割を果たすために、セキュリティ監視が行っていることは以下の2つです。

| この記事で分かること | |

| ・可視化と分析 ・自動化 |

それぞれの内容について、詳しく見ていきましょう。

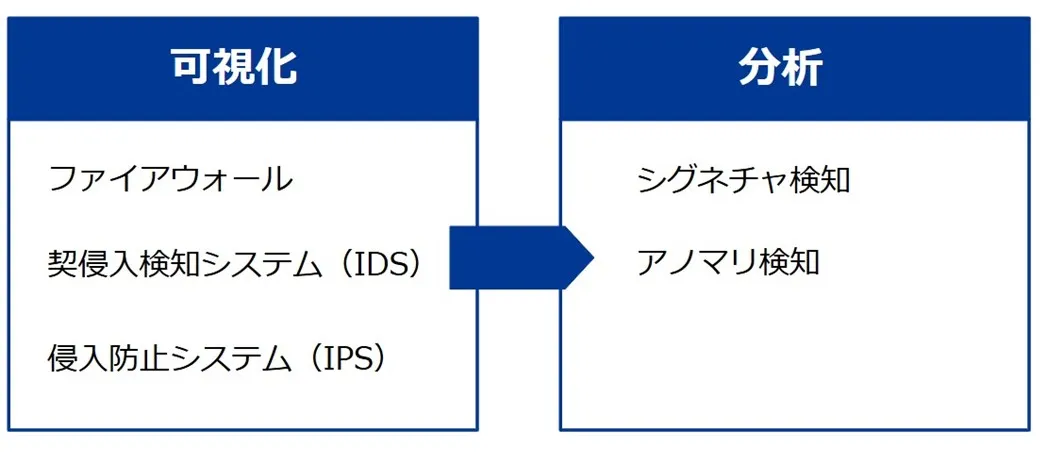

3-1. 可視化と分析

セキュリティ監視は、収集したログを可視化して異常がないかを分析することから始まります。

サイバー攻撃の多くは、コンピューターやネットワーク上で行われ、目に見えない形で進行します。

そのため、セキュリティ監視では、以下3つのセキュリティツールを使ってログを可視化します。

|

【ログの可視化が重要なセキュリティツール】 ▼ファイアウォール |

可視化の次に行うことは、分析です。

分析では、先ほどのファイアウォール・IDS・IPSなどで可視化されたデータを詳しく調べ、サイバー攻撃や不正アクセス、マルウェア感染などの脅威を見つけ出します。

分析では、シグネチャ検知やアノマリ検知などのさまざまな手法を用いて不審な動きをチェックします。

|

【分析ツール】 ◎シグネチャ検知とは |

このように、セキュリティ監視では、ログの可視化と分析を通じて、ネットワークやシステムの安全性を確保しています。

3-2. 自動化

自動化とは、ネットワークやシステムのセキュリティ監視を自動化することです。自動化する内容には、脅威の検出・分析・対応などが含まれます。

現代のネットワークでは、膨大な量のログデータが生成されています。これらのデータをすべて人力で監視するのは非常に難しく、効率的ではありません。そこで、自動化の導入が欠かせなくなっています。

自動化によって、セキュリティ上の脅威に対して素早く、効率的に対応できるようになります。自動化の具体例には、以下のようなものがあります。

|

【自動化ツールの例】 ▼SIEM(Security Information and Event Management) |

SIEMをはじめとする各種ツールを導入することで、ログの分析や脅威の検出などの作業を自動化できます。また、よく発生するインシデントへの対応方法をあらかじめ決めておき、自動的に対応させることも可能です。

セキュリティ監視の自動化を取り入れることで、セキュリティインシデントの早期発見と迅速な対応が実現します。これにより、組織全体のセキュリティ体制を強化し、サイバー攻撃のリスクを大幅に減らせるのです。

4. セキュリティ監視体制を構築するにはSOCを外注するのがおすすめ

ここまで、セキュリティ監視の概要について解説してきました。ここからは、より具体的にセキュリティ監視体制の構築方法について説明していきます。

セキュリティ監視体制を構築するには、主に2つの方法があります。

| セキュリティ監視体制を構築する方法 | |

| 1. 内部SOC:自社内にSOCを設置し、自社のスタッフが監視を行う 2. 外注SOC:外部の専門企業に監視を委託する |

「1. セキュリティ監視・運用とは「24時間365日リアルタイムで不正アクセスなどを監視・検出・対応すること」」でもお伝えしましたが、SOC(Security Operation Center)は、「企業や組織のシステムやネットワークを24時間365日監視し、サイバーセキュリティ脅威に迅速に対応する専門組織のこと」です。

内部SOCを構築するには、セキュリティ監視に必要な専門知識とスキルを持った人材を自社で確保する必要があります。

しかし、「5.セキュリティ監視を導入する時の課題」で解説するように、そのような人材を見つけることは非常に難しく、一般的にはSOCを外注するケースが主流です。

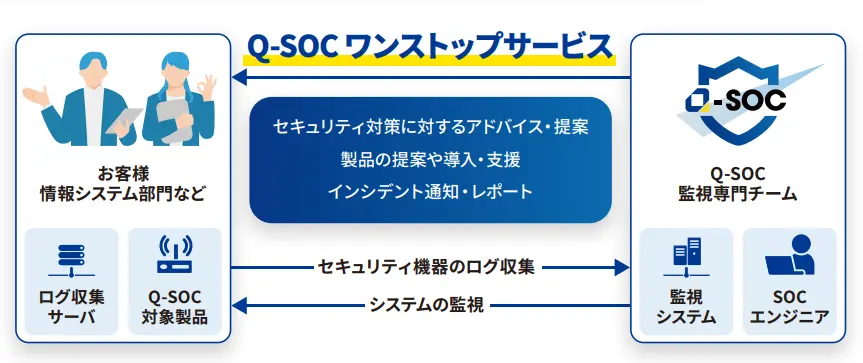

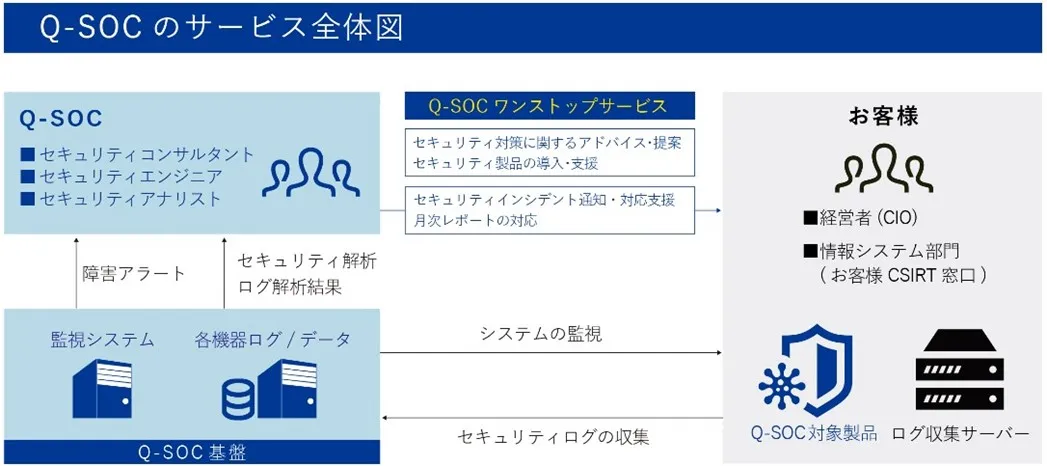

以下の図は、クエストのSOCサービス「Q-SOC」を例に、外注SOCの全体像を示しています。

SOCの主な目的は、ネットワークやシステムへのサイバー攻撃から情報を守ることです。この目的を達成するために、専門知識のある人材が常駐し、さまざまな対策を実施しています。

SOCの主な業務は、以下のとおりです。

|

【SOCの主な業務】 ▼セキュリティ装置やネットワーク機器の監視 |

上記のように、SOCはセキュリティ事故の発生時には、事故対処から原因追究・事後対応・再発防止策の検討まで、包括的な支援を提供します。

外注SOCは、セキュリティ監視の専門企業に監視業務を委託する方法ですので、自社で人材を確保する必要がありません。

そのため、これからセキュリティ監視体制を構築する場合は、外注SOCを検討することをおすすめします。

5. セキュリティ監視を導入する時の課題

セキュリティ監視は、ゼロトラストセキュリティを構築するうえで、内部や外部からの脅威を早期に発見するために欠かせない取り組みです。

しかし、自社だけでセキュリティ監視を導入するには、以下の2つの課題があるため、ハードルが高いと言えます。

| セキュリティ監視を導入する時の課題 | |

| ・高度な専門知識が必要で、適切な人材確保が難しい ・システムや機器の導入が高い |

上記の課題があるものの、サイバー攻撃の手口が複雑化している現在、セキュリティ監視の体制を整えることは非常に重要です。そこで、プロの力を借りて外注するのがベストな選択肢だと考えられます。

それぞれの課題について詳しく解説していきます。

5-1. 高度な専門知識が必要で、適切な人材確保が難しい

一つ目の課題は、セキュリティ監視には専門的な知識とスキルが必須であり、適切な人材の確保が難しいという点です。

ログ分析やインシデント対応には、ネットワークの仕組みやサイバー攻撃の手口、フォレンジック(デジタル機器の証拠収集・分析)などに関する深い理解が求められます。

特に昨今では、サイバー攻撃が非常に巧妙化・複雑化しているため、従来の知識だけでは対処が難しいケースも増加しています。セキュリティ専門家は、最新の脅威動向を常にキャッチアップし、解析スキルを磨き続けなければなりません。

また、セキュリティ監視に用いるツールやシステムの適切な選定・導入・運用にも、一定の専門性が要求されます。組織の業務特性やシステム環境に合わせて最適な監視体制を構築するには、幅広い知見とノウハウが不可欠です。

しかし、セキュリティ人材の不足が深刻化しており、適切な人材の確保が困難な状況にあります。

非営利組織のISC2が発表したサイバーセキュリティ労働力調査「ISC2 Cybersecurity Workforce Study」の2023年版によると、日本のセキュリティ人材は需要と供給を比較した場合、約11万人不足していると報告されています。

この調査によると、日本のサイバーセキュリティ人材は48万659人に達し、前年比で23.8%増加しましたが、それでもなお需要に対して供給が追いついていない状況です。

セキュリティ人材が不足している主な理由は以下のとおりです。

| 主な理由 | 内容 |

| 予算不足(34%) | ・組織の34%が、人材不足の最大の原因は予算不足と回答 ・多くの企業がセキュリティ人材の採用や育成に十分な予算が確保できていない |

| 人材の流出・定着率の低さ(27%) | ・優秀な人材の確保が難しく、離職率も高い状況 ・昨年と比べると改善傾向にはあるが、依然として27%の組織が離職を人材不足の原因に挙げている |

| 人員配分のミスマッチ(24%) | ・組織の24%が、人員が過剰な部門と不足している部門のアンバランスがあると回答 ・適材適所の配置ができていない面がある |

| セキュリティの優先度の低さ(20%) | ・組織のトップがセキュリティを重視していないため必要な人員が確保できていない |

| 非セキュリティ部門のITスタッフのトレーニング不足 | ・セキュリティ人材に転向できる潜在的な人材がいるにもかかわらず、トレーニングに十分なリソースが割けていない状況 |

| 競争力のある報酬の欠如 | ・同業他社と比べて報酬水準が見劣りするため優秀な人材を惹きつけられないという課題も指摘されている |

総じて、セキュリティ人材の量と質の両方で課題があります。これらの問題は、予算の不足や経営層の理解不足、人材育成の仕組みが整っていないことが原因です。セキュリティ人材を安定して確保するためには、組織全体で対策を講じる必要があるでしょう。

こうした背景から、セキュリティ監視の導入には、専門人材の確保やツール選定・運用に関する課題があり、組織にとって大きなハードルとなっています。

5-2. システムや機器の導入が高い

二つ目の課題は、セキュリティ監視システムを導入し運用するには、初期費用と継続的な運用コストがかかることです。

コストには、初期費用と継続的な運用費用の2種類があります。

|

【セキュリティシステムの導入コスト】 <初期費用の例> |

これらのコストは、監視対象のデバイスやネットワークの規模、対応する脅威の範囲が大きいほど増加します。また、提供されるサービスの内容(例:リアルタイム監視、アラート通知、レポート作成など)によっても大きく変動するため、多くの場合、個別の見積もりが必要となります。

セキュリティ監視システムの導入は総じて高額になるケースが多いため、導入のハードルが高くなる要因となっています。

6. 費用や時間をかけてでもセキュリティ監視を導入すべきケース

先述のとおり、セキュリティ監視は会社のセキュリティ体制を強化するために重要なものですが、その導入には人材確保やコストの課題があることがお分かりいただけたかと思います。

しかし、費用や時間をかけてでもセキュリティ監視を導入すべき企業の特徴はいくつかあります。

具体的には、以下のケースです。

本記事では、セキュリティ監視について、以下の内容を解説します。

| セキュリティ監視を導入すべき企業 | |

| ・リモートワークを導入している企業 ・クラウドサービスを利用している企業 ・複数の拠点や子会社を持つ大規模企業 |

それぞれのケースについての詳細は、以下のとおりです。

|

【セキュリティ監視を導入すべきケース】 ▼リモートワークを導入している企業 |

ウイルス感染やサイバー攻撃が発生すると、データの漏洩や不正アクセスなど、甚大な被害が発生する可能性があります。

そのため、上記のケースに該当する場合は、セキュリティ監視の体制を早急に構築していくべきでしょう。

7. セキュリティ監視サービスを導入する時の選び方

ここまでの情報から、自社にセキュリティ監視が必要そうだと判断した場合、導入に向けて動き出そうと考えているのではないでしょうか。

次のステップは、セキュリティ監視を実現してくれる事業者の選定です。この選択が、セキュリティ監視の成功を左右する重要な要因となります。

なぜなら事業者選びに失敗すると、以下のようなリスクがあるためです。

・セキュリティに脆弱性が残り、十分な対策ができない状態で運用しなければならなくなる(サイバー攻撃のリスクが高まる)

・不必要な製品やサービスを提案されたり、導入に時間がかかったりし、予算を超過する可能性がある

そのため、セキュリティ監視サービスを導入する時は、次の4つのポイントを確認しましょう。

| セキュリティ監視サービスを導入する時の選び方 | |

| ・自社のニーズに合った機能があるか ・豊富な実績と専門知識があるか ・情報セキュリティサービス基準に適合しているか ・サポート体制は充実しているか |

それぞれのポイントについて詳しく解説していきます。

7-1. 自社のニーズに合った機能があるか

セキュリティ監視サービスを導入する時は、まずは自社のニーズに合ったサービス内容であるかを確認することが重要です。

セキュリティ監視サービスにはさまざまな種類があり、それぞれのサービスが提供する機能や特徴は異なるためです。自社のニーズに合わないサービスを選択すると、十分な効果が得られない可能性があります。

そのため、サービス選定の際は、以下のようなポイントを確認しましょう。

|

【自社のニーズに合った機能があるか確かめるポイント】 ▼監視範囲 |

自社のニーズは企業によって異なるため、ニーズを明確にしたうえで、それに合ったサービスを選ぶことが大切です。自社に最適なセキュリティ監視サービスを導入することで、効果的なセキュリティ対策を実現できるでしょう。

7-2. 豊富な実績と専門知識があるか

自社のニーズに合った機能を提供するサービスに絞り込めたら、事業者の実績や専門性も確認しましょう。

セキュリティ関連の技術や対策は常に進化しているため、事業者が最新の脅威や攻撃手法、防御戦略について深い知識と経験を持っていることが重要だからです。

具体的には、以下の点を確認しましょう。

|

【事業者の実績や専門性を確かめるポイント】 ▼経験年数と過去の実績 |

実績のある業者を選ぶためには、企業の公式Webサイト閲覧や問い合わせを行い、以下の項目をチェックすることをおすすめします。

|

【実績のある業者を選ぶためのチェック項目】 □同業種や同規模の企業への導入実績があるかどうか |

また、経済産業省が創設した「おもてなし規格認証」も事業者の品質を評価する指標の一つです。

|

【「おもてなし規格認証」も指標として有効】 おもてなし規格認証は、日本のサービス産業と地域経済を活性化するために創設された制度です。

おもてなし規格認証には、以下の3つの認証レベルがあります。 ・金認証:お客様の期待を超えるサービスを提供する事業者に付与 認証を取得するためには、サービスの品質向上や顧客満足度の向上を目指す取り組みが求められます。 クエストも、情報通信業では稀有な『★★(紺認証)』を2021年12月31日に取得しています。 |

上記のように、事業者の実績や専門性、品質へのこだわりを確認することで、自社に最適なセキュリティ監視サービスを選べるでしょう。

7-3. 情報セキュリティサービス基準適合サービスリストに掲載があるか

セキュリティ監視サービスを選ぶ際、「情報セキュリティサービス基準適合サービスリスト」に掲載されているかどうかも一つの判断基準になります。

このリストは、経済産業省が策定した「情報セキュリティサービス基準」に適合する情報セキュリティサービスをまとめたものです。

情報セキュリティサービスの利用者が、自社のニーズに合ったサービスを簡単に選べるようにすることを目的に作成されました。

リストは独立行政法人情報処理推進機構(IPA)が公開しており、企業や個人が信頼できるセキュリティサービスを選ぶ際の参考になります。

サービスがこのリストに掲載されるためには、各審査登録機関による適合性の審査に合格する必要しなければなりません。そのため、リストに載ったサービスは、一定の質が保証されていると判断できるでしょう。

IPA(独立行政法人 情報処理推進機構)によるセキュリティ監視サービスもこのリストに含まれているので、サービス選定の際は、このリストを確認することをおすすめします。

|

◎IPA(独立行政法人 情報処理推進機構)とは IPA(独立行政法人 情報処理推進機構)は、経済産業省のIT政策実施機関であり、日本のIT国家戦略を技術面や人材面から支える組織です。情報セキュリティ・人材育成・デジタル技術の推進など、さまざまな取り組みを行っています。 |

7-4. サポート体制は充実しているか

セキュリティ監視サービスを選ぶ時は、サポート体制が充実しているかどうかも確認しておきましょう。

サービスに関して疑問が生じた際に迅速に対応してもらえるサポート体制があれば、業務の中断を最小限に抑えられます。

サポート体制が充実しているかどうかは、次のような点をチェックしてみましょう。

|

【サポート体制の充実度を確認できるポイント】 ・24時間365日、いつでもサポートを受けられるか |

これらのポイントを考慮して、サポート体制が充実している事業者を選ぶことが、セキュリティ監視サービスの効果を最大限に引き出すために重要です。

本記事では、セキュリティ監視について、以下の内容を解説します。

|

\プロのサポートによるセキュリティ監視なら/ クエストにお任せください! |

|

|

クエストは、1965年の創業以来59年にわたって、お客様のセキュリティ対策を強化するサービスを提供してきました。

Q-SOCでは、次世代ファイアウォールとしてPalo Alto NetworksとFortiGateを中心に扱っており、幅広いセキュリティ対策が可能です。これらの製品を使うことで、企業のIT環境におけるセキュリティ対策が強化され、外部からの脅威や不正アクセスに適切に対応できます。 |

8. まとめ

本記事では、セキュリティ監視の概要やセキュリティ監視の導入における課題、セキュリティ監視サービスの選定ポイントなどについて解説しました。改めて記事の要点を振り返りましょう。

<セキュリティ監視とは>

・組織の情報システムやネットワークを24時間365日リアルタイムで監視し、サイバー攻撃や不正アクセス、情報漏洩などのセキュリティインシデントを早期に発見・対処すること

・他のセキュリティ対策が適切に実施されたうえで、万が一の事態に備えるための最終的な防衛線としての役割を果たしている

<セキュリティ監視を導入する時の課題>

・高度な専門知識が必要で、適切な人材確保が難しい

・システムや機器の導入が高い

<セキュリティ監視体制を構築する方法は2つ>

・SOC:セキュリティの専門家が24時間365日の体制でセキュリティ監視を行う

・MSS:社内の人員に代わり、外部の専門家がセキュリティの運用管理を担う

<セキュリティ監視サービスを導入する時の選び方>

・自社のニーズに合った機能があるか

・豊富な実績と専門知識があるか

・情報セキュリティサービス基準に適合しているか

・サポート体制は充実しているか

クエストのSOCサービスでは、インシデント対応や脆弱性対策など、セキュリティに関するさまざまな課題やリスクへの支援も提供しています。セキュリティ監視やセキュリティ全般に関するお悩みがある方は、ぜひ当社にご相談ください。