目次

「最近、企業を狙うマルウェア感染やサイバー攻撃のニュースをよく目にする。自社でもセキュリティ対策を強化したほうがいいのだろうか」

「取引先がマルウェアに感染して大きな被害を受けた。企業もセキュリティ対策が必要だと痛感したものの何をすればいいの?」

昨今、企業を狙うマルウェアやサイバー攻撃が増え、企業のセキュリティ対策の重要性が増しています。

とは言え、いざ企業がセキュリティ対策をする時に、何をすればいいのか」悩む担当者様は多いのではないでしょうか。

企業のセキュリティ対策は「機密性」「完全性」「可用性」の3つの要素が基本だと言われています。

| 企業のセキュリティ対策の3つの要素 | ||||||||||||||||||||||||||||||||||||||

|

機密性 |

許可のないアクセスを制限する <対策> ・社内のアクセスを最小限にする ・多要素認証を使用する など |

|||||||||||||||||||||||||||||||||||||

|

完全性 |

データの変更や改ざんを防ぐ <対策> ・アクセスログを取得して管理する ・データの変更、更新ルールを明確にする など |

|||||||||||||||||||||||||||||||||||||

|

可用性 |

必要な情報に安定してアクセスできる <対策> ・セキュリティポリシーを策定する ・トラブル時の代替案を用意しておく など |

|||||||||||||||||||||||||||||||||||||

この3つの要素に加えて、企業を狙う脅威に備えるセキュリティ対策を取り入れることでセキュリティを強化できます。

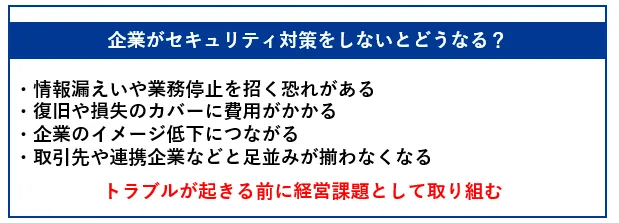

企業のセキュリティ対策は重要な経営課題だと捉えられており、怠ると大きなトラブルに発展する可能性があります。

だからこそ、トラブルが起きる前に、自社に必要なセキュリティ対策を実施できるようにしておきましょう。

この記事では、企業に必要なセキュリティ対策を分かりやすくまとめています。

最後まで読めば、どのようなセキュリティ対策をしなければならないのか把握でき、取り組めるようになります。

安心、安全に業務ができる環境を維持するためにも、ぜひ参考にしてみてください。

1. 企業のセキュリティ対策の基礎知識

企業におけるセキュリティ対策は、企業が保有しているさまざまな情報資産を守り、事業の持続性を確保するために、必要不可欠です。

サイバー攻撃やデータ漏えいは、財務的損失、顧客信頼の低下、法的責任など、負のコストを企業にもたらします。

まずは企業のセキュリティ対策の基礎知識から、見ていきましょう。

1-1. 負のコストを発生させないためにセキュリティ対策は重要

サイバー攻撃や情報漏えいは、企業に計り知れない損害を与える可能性があります。

顧客情報が外部に漏れた場合、その情報が犯罪に利用される可能性があります。また、企業の信頼性が損なわれ、長期的な顧客離れを招くケースもあるでしょう。

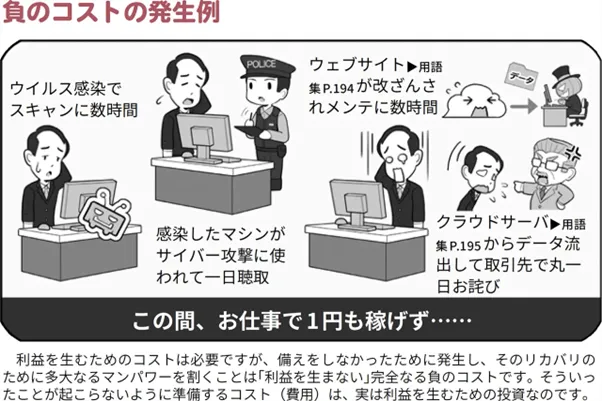

一方、そこまでの甚大な被害でなくとも、負のコストが生じる点は、見落としがちなところです。

出典:内閣サイバーセキュリティセンター「インターネットの安全・安心ハンドブック」

たとえば、「ウイルス感染で、スキャンに数時間」というだけでも、業務上は大きなロスとなります。

セキュリティ対策を怠れば、企業の生産性が著しく落ちることを、十分に念頭に置くことが大切です。

1-2. セキュリティ対策への投資は必要経費

セキュリティ対策への投資は、売上を直接的に押し上げる類いの投資ではないため、後回しにされがちです。

しかしながら、内閣サイバーセキュリティセンター(NISC)のガイドブックでは、以下のとおり指摘されています。

セキュリティ対策が不十分なIT投資は、不必要な「負のコスト」を発生させる可能性があり、予期しない下ブレを起こす原因を抱えていますので、健全な投資とは言えません

出典:内閣サイバーセキュリティセンター「インターネットの安全・安心ハンドブック」

セキュリティ対策には、一定の人的リソースや費用が必要となります。これは、経営上必須と割り切って、準備しなければなりません。

単なるコストではなく、企業価値を守るための重要な投資であると理解を深めることが、経営戦略の観点から非常に重要です。

2.【基本編】企業のセキュリティ対策

まずは、企業のセキュリティ対策に欠かせない3つの要素「機密性」「完全性」「可用性」を維持するために、どのようなセキュリティ対策が必要なのかご紹介します。

| 企業のセキュリティ対策の3つの要素 | ||||||||||||||||||||||||||||||||||||||

|

機密性 |

許可のないアクセスを制限する <対策> ・社内のアクセスを最小限にする ・社外の不正アクセスを制御するソリューションを導入する ・多要素認証を使用する |

|||||||||||||||||||||||||||||||||||||

|

完全性 |

データの変更や改ざんを防ぐ <対策> ・アクセスログを取得して管理する ・常にデータのバックアップを取得する ・データの変更、更新ルールを明確にする |

|||||||||||||||||||||||||||||||||||||

|

可用性 |

必要な情報に安定してアクセスできる <対策> ・セキュリティポリシーを策定する ・トラブル時の代替案を用意しておく ・BCP対策をする |

|||||||||||||||||||||||||||||||||||||

この要素は「CIA」と呼ばれており、ISO/IEC27000(情報セキュリティマネジメントシステムの国際規格)などの国際標準でも定義されています。

企業がセキュリティ対策を検討する時の基盤として、考えるといいでしょう。る可能性があります。

2-1.機密性(Confidentiality):許可のないアクセスを制限する

機密性とは、組織の情報へのアクセスを制限することです。

情報の機密性が保たれておらず誰でもアクセスできるようにしておくと、情報漏えいや不正持ち出しの原因になります。

東京商工リサーチが実施した「2024年上場企業の個人情報漏えい・紛失事故調査」によると、不正アクセスやウイルス感染による情報漏えいが起きている一方で、22万4,782人分もの不正持ち出しや盗難が起きている現状です。

個人情報などの情報漏えいが起きると企業のセキュリティ体制が問われるため、社内外のアクセスを最小限に留めることが重要です。

具体的には、下記の3つの対策を実施してみてください。

| 企業の機密性を守るセキュリティ対策 | |

| ・社内のアクセス権限を最小限にする ・社外の不正アクセスを制御するソリューションを導入する ・多要素認証を使用する |

2-1-1.対策1:社内のアクセスを最小限にする

まずは、社内のアクセスを最小限にしましょう。

全員に同じ権限があると重要な情報にアクセスしやすくなり、情報漏えいの危険性が高まります。

また、万が一、外部にIDやパスワードが漏れた時にハッカーが狙っている機密情報や管理者権限にたどり着きやすくなってしまうでしょう。

社内のアクセス権限を決める時には、下記のポイントを意識してみてください。

|

【アクセス権限を決める時のポイント】 ・アクセス権限が必要な範囲を決める(フォルダやサーバー、サービスなど) |

例えば、社内で保存している情報をランク付けして、権限を振り分けるのも1つの方法です。

また、アクセス権限の割り当て後は誰にどのような権限があるのか管理し、必要に応じた見直しを行うことも大切です。

2-1-2.対策2:社外の不正アクセスを制御するソリューションを導入する

情報の機密性を高めるには、社外からの不正アクセスを制御することも重要です。

不正アクセスを検知する代表的なソリューションとしては、下記が検討できるでしょう。

| 不正アクセスを検知するソリューション例 | ||||||||||||||||||||||||||||||||||||||

|

IDS |

ネットワークに不正アクセスや異常な通信があることを通知するソリューション | |||||||||||||||||||||||||||||||||||||

|

IPS |

不正アクセスや異常な通信を通知してブロックするソリューション | |||||||||||||||||||||||||||||||||||||

|

NGFW |

次世代ファイアウォールと呼ばれており通信の出入り口のセキュリティを強化するソリューション | |||||||||||||||||||||||||||||||||||||

|

UTM |

ファイアウォールやアンチウイルス、アンチスパムなど様々な脅威に対して総合的に対策する統合脅威管理ソリューション | |||||||||||||||||||||||||||||||||||||

どのソリューションも不正アクセスの検知やブロックができる(IDSのみブロックまではできない)ため、社内の機密性を高めて許可のないアクセスを防げます。

どのソリューションが向いているかは、社内の他のセキュリティ状況や保有している情報資産により異なります。

情報システム部やベンダーと話し合いながら、自社の状況に合うソリューションを選定するといいでしょう。

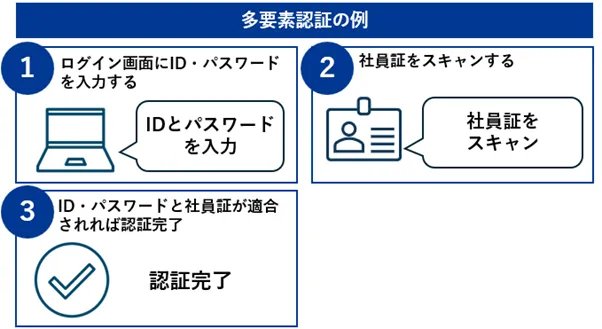

2-1-3.対策3:多要素認証を使用する

許可のないアクセスを制限するには、データやツールにログインするための認証を強化する必要があります。

誰もが予測できるIDやパスワードでは、総当たり攻撃(想定される認証情報のパターンを全て試して突破を試みる方法)などで容易に機密情報にアクセスできてしまうからです。

情報にアクセスする権限がある人以外が容易にログインできないようにするためにも、多要素認証を使用しましょう。

多要素認証とは、「知識情報」「所持情報」「生体情報」の2つ以上を組み合わせた認証方法です。

| 多要素認証の3つの要素 | ||||||||||||||||||||||||||||||||||||||

|

知識情報 |

本人しか知り得えない知識で認証する <例> ・ID ・パスワード ・暗証番号 ・秘密の質問 など |

|||||||||||||||||||||||||||||||||||||

|

所持情報 |

本人の所持品を使って認証する <例> ・スマートフォンを使ったSMS認証 ・社員証 ・身分証明書 など |

|||||||||||||||||||||||||||||||||||||

|

生体情報 |

本人の生体に関する情報で認証する <例> ・指紋認証 ・顔認証 ・声紋認証 など |

|||||||||||||||||||||||||||||||||||||

本人しか知り得ない情報を複雑に組み合わせているので、IDやパスワードだけを知っていても容易にログインできない状態を整えられます。

例えば、社内システムにログインする時にIDとパスワードを入力するだけではなく、社員証をスキャンしてログインする方法が検討できます。

多要素認証を導入する時には事前に説明会などを実施して、社員が混乱しないようフォローすることが重要です。

また、多要素認証を導入すると認証にかかる手間が増えるので、どの範囲に導入するのか検討することも大切でしょう。

|

【多要素認証のID、パスワードの管理方法にも注意する】 多要素認証を導入しても、IDやパスワードなどの認証情報の管理がずさんでは、内部での不正アクセスなどを招くリスクがあります。 |

2-2.完全性:データの変更や改ざんを防ぐ

完全性とは、社内のデータに意図しない変更や悪質な改ざんがなく適正な状態が維持できることを指します。

社内のデータが意図せず改ざんされてしまうと、誤った情報を基に業務が進んでしまうリスクがあります。

それだけでなく、改ざんされたデータが外部公開されている場合は、ステークホルダーへの信用を損ねる結果を招くでしょう。

悪質なデータの改ざんで多い事例は、Webサイトです。2000年には官庁のホームページが狙われ、改ざんされました。その後も自治体や大企業で、Webサイトの悪質な改ざんが発生しています。

このような被害に遭わないために、社内外のどちらからも不必要なデータ改ざんが起こらないよう対策をしましょう。

| 企業の完全性を守るセキュリティ対策 | |

| ・アクセスログを取得して管理する ・データのバックアップを常に取得する ・データの変更、更新ルールを明確にする |

2-2-1.対策1:アクセスログを取得して管理する

不正なデータ改ざんや変更をいち早く見抜くために、アクセスログを取得して管理しましょう。

アクセスログとは、サーバーやネットワーク機器、ソフトウェアなどの操作、接続履歴を記録したものです。

例えば、社内の機密データの一部に悪質な改ざんがあったとしましょう。

機密データのアクセスログを確認して、誰がいつどのような操作をしたのか分析することで、悪質な改ざんの原因を特定できるのです。

アクセスログを取得するには、下記のような方法があります。

|

【アクセスログを取得する方法】 ・ログ管理システムを導入する |

例えば、アクセスログを管理するシステムを導入して、ログの収集、管理ができるようになれば、データの改ざんなどが起きた時に原因が特定できます。

また、社員にもアクセスログを習得、管理していることを共有すると、不正が通らないことが分かり抑止力になるでしょう。

ただし、アクセスログは取得することが目的ではなく情報の完全性を担保することが目的です。どのように、アクセスログを取得して運用していくのか、明確にすることも大切です。

2-2-2.対策2:常にデータのバックアップを取得する

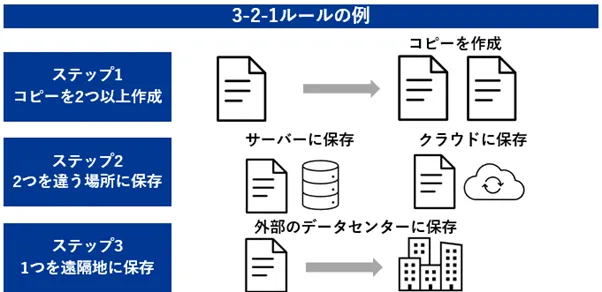

データの完全性を維持するには、データのバックアップを常に取得するようにしましょう。

マルウェア感染や人的ミスなどでデータが破損した時に、バックアップデータがないと復元できない可能性があるためです。

データのバックアップは、3-2-1ルールを意識して体制を整えるといいでしょう。

3:2:1ルールとは、1つデータにつき2つ以上のコピーを作成して、それぞれ別の場所で保存する方法です。

2つは異なる媒体で保存をして、最後の1つは遠隔地のデータセンターなど今の環境から隔離した場所で保存します。

このように、バックアップデータの保存先を複数に分けることで、1つデータが破損しても復元しやすくなるのです。

とは言え、3-2-1ルールを意識してバックアップデータを取得、保存するには、バックアップの頻度や保存方法などのルールを明確する必要があります。

事前にバックアップの取得方法や管理方法を明確にしたうえで、適切な運用ができるようにしておきましょう。

2-2-3.対策3:データの変更、更新ルールを明確にする

データの改ざんや変更は、社内ルール不足で大きなトラブルに発展する可能性があります。

例えば、顧客情報の一部が書き換えられていた時に、社内で買い替えたのか、不正アクセスがあったのか判断できないと、時間をかけて原因特定をしなければなりません。

このような事態を避けるためにも、データの変更や削除、更新のルールを明確にしましょう。

|

【データの変更ルールの例】 ・機密情報などのデータの変更、削除は申請制にする |

とくに、データの変更、更新時にミスがあったのにも関わらず気付かないと、そのデータを正しいと思い込み社内での利用が進んでしまいます。

データの完全性を維持できなくなるので、複数人で確認をして変更するなどの運用方法を検討しましょう。

2-3.可用性:必要な情報に安定してアクセスできる

可用性とは、データやツールにアクセス権限がある人がいつでも安定して情報にアクセスできる状態を維持することです。

マルウェアに感染して情報にアクセスできない、セキュリティが不十分で通信が安定しないなどネットワークやデータが利用できない状態では、顧客に安定してサービスが提供できません。

場合によっては、大きな機会損失にもつながるでしょう。

このような状況に陥らないように、権限のある人が必要な時に必要なシステム、情報に安定してアクセスでき業務が継続できる仕組みを整えておく必要があります。

ここでは、企業の可用性を守るセキュリティ対策をまとめているので、参考にしてみてください。

| 企業の可用性を守るセキュリティ対策 | |

| ・セキュリティポリシーを策定する ・トラブル時の代替案を用意しておく ・BCP対策をする |

2-3-1.対策1:セキュリティポリシーを策定する

安定した業務環境を維持するために、セキュリティポリシーを策定しましょう。

セキュリティポリシーとは、企業が自社の業務内容や設備を踏まえてセキュリティを確保する方針をまとめたものです。

下記の3つの要素を意識して、自社の状況に応じたセキュリティポリシーを策定しましょう。

| セキュリティポリシーの3つの要素 | ||||||||||||||||||||||||||||||||||||||

|

基本方針 |

セキュリティポリシーの基本的な運用方針を決める <例> ・セキュリティポリシーが必要な理由 ・セキュリティポリシーの適用範囲、対象者 ・セキュリティポリシー違反時の対応 |

|||||||||||||||||||||||||||||||||||||

|

対策基準 |

組織の情報資産を守るための具体的な方法、方針を決める <例> ・導入するソリューションの選定 ・セキュリティの方針の策定 |

|||||||||||||||||||||||||||||||||||||

|

実施手順・運用規定 |

具体的な方法、方針を実施するための手順やルールを決める <例> ・社員が守るルールの作成 ・セキュリティツール使用時の手順の作成 |

|||||||||||||||||||||||||||||||||||||

参考:総務省「情報セキュリティポリシーの順守」

セキュリティポリシーを策定する時には社内の情報資産を全て洗い出して、自社にはどのようなリスクがあるのか把握しておく必要があります。

また、セキュリティポリシーの策定時には「これもやりたい」「あれもやりたい」と理想が浮かぶかと思いますが、実現可能な範囲で自社に本当に必要なことを取捨選択することも重要です。

|

【5分でできる!情報セキュリティ自社診断を活用するのも1つの方法】 セキュリティポリシーを策定するうえで自社の課題や現状を可視化したい場合は、独立行政法人情報処理推進機構が提供している「5分でできる!情報セキュリティ自社診断」を活用するといいでしょう。 |

2-3-2.対策2:トラブル時の代替案を用意しておく

可用性を維持するには、トラブル時の代替案を用意しておくことも欠かせません。

ネットワークやITツールなどのトラブルは、予測できないケースがあります。予期せぬトラブルが起こるたびに業務が停止してしまうと、損失につながる可能性があるでしょう。

いつ何時トラブルが起きてもいいように、下記のような代替案を用意しておきましょう。

|

【代替案の例】 ・予備の周辺機器を準備しておく(VPN機器やサーバーなど) |

例えば、サーバーに不具合が起きた時に業務が停止しないように、予備のサーバーを用意しておく、1つのサービスが不具合を起こした時に備えて、日頃からサービスを使い分けるなどが検討できます。

この時に重要なのは、予備で用意する機器や設備も、最新のセキュリティ対策に対応していることです。

予備の設備や機器に脆弱性があると、その隙を狙い不正アクセスやマルウェア感染を引き起こすリスクがあります。

予備の設備や機器も含めて、最新のセキュリティ対策に対応できている状態にしておきましょう。

2-3-3.対策3:BCP対策をする

安定した業務環境を維持するためには、BCP対策(Business continuity planning)をしておくことも欠かせません。

BCP対策(事業継続計画)とは、マルウェア感染や災害、予期せぬインシデントなどで通常の業務継続が難しくなった時に迅速に現状復旧するための計画のことです。

事業規模や組織形式により必要な計画は異なりますが、主に下記のように初動から復旧までの対応を決めておきます。

| BCP対策の計画の例 | ||||||||||||||||||||||||||||||||||||||

|

初動対応 |

災害発生時やマルウェア感染時の初動にまずは何をするのか明確にする |

|||||||||||||||||||||||||||||||||||||

|

被害拡大防止の対応 |

初動対応後に被害を最小限に食い止めるために何をするのか明確にする | |||||||||||||||||||||||||||||||||||||

|

復旧対応 |

いち早く通常業務に戻るためにどのように復旧するのか明確にする | |||||||||||||||||||||||||||||||||||||

|

事後対応 |

マルウェア感染やインシデントの場合は原因特定や再発防止などの事後対応をする流れを明確にしておく | |||||||||||||||||||||||||||||||||||||

|

責任者、対応者 |

各工程の責任者や対応者を決めてどのように連携するのか明確にする | |||||||||||||||||||||||||||||||||||||

例えば、マルウェア感染時の一連の対応方法を決めておけば、いざ感染した時に被害を最小限に食い止められる可能性があります。

各工程をできる限り明確にして事前に共有、理解しておくことで、安定した業務環境を維持できるようにしておきましょう。

| 情報セキュリティ3要素に4つの要素を加えて考えるケースもある | |

| 昨今はここまで紹介してきた3つの要素に下記の4つの要素を加えて、全部で7つの要素として捉えることもあります。 ・真正性:情報へのアクセス者が本当に本人であるか確認する ・責任追跡性:システムやデータにいつ、誰が、どのようにアクセスしたのか追跡する ・信頼性:使用するソリューション、データが信頼でき安定して稼働する ・否認防止:データ作成の事実を後から否認できない |

3.【マルウェア・サイバー攻撃】企業を狙う脅威に備えるセキュリティ対策

ここまで、企業のセキュリティ対策の基本を解説してきましたが、プラスして取り組みたいのが企業を狙う脅威に備えるセキュリティ対策です。

昨今はマルウェアやサイバー攻撃など、企業が標的となる被害が多く発生しています。

このような被害を防ぐために、下記の6つの項目にも取り組むようにしましょう。

| 企業を狙う脅威に備えるセキュリティ対策 | ||||||||||||||||||||||||||||||||||||||

| ・OSやソフトウェアを常に最新の状態にアップデートしておく ・組織でアップデートを管理して継続的に実施する |

||||||||||||||||||||||||||||||||||||||

| ・全パソコン、サーバーに最新のウイルス対策ソフトを導入する ・サポート期限内の最新のウイルス対策ソフトを導入する |

||||||||||||||||||||||||||||||||||||||

| ・社内で使用している機器に脆弱性がないか確認する ・脆弱性が認められた場合はすぐに買い替えをする |

||||||||||||||||||||||||||||||||||||||

| ・不審メール、ファイルを開封しないように社内でルールを設ける ・迷惑メール対策ツールなどを導入して脅威に備える |

||||||||||||||||||||||||||||||||||||||

| ・社員全員がセキュリティ対策の重要性を理解できるように研修などを実施する ・一度研修をして終わりではなくリテラシー向上のために継続して取り組む |

||||||||||||||||||||||||||||||||||||||

| ・取引先や関係組織のセキュリティ対策も確認する ・インシデント発生時に相互が連携できる体制を整えておく |

||||||||||||||||||||||||||||||||||||||

それぞれどのような対策が必要なのか、ぜひ参考にしてみてください。

3-1.ソフトウェアやOSを最新の状態にアップデートする

| セキュリティ対策のポイント | |

| ・OSやソフトウェアを常に最新の状態にアップデートしておく ・組織でアップデートを管理して継続的に実施する |

1つ目は、使用しているソフトウェアやOSを最新の状態にアップデートすることです。

OSやソフトウェアは定期的に修正プログラムを提供して、最新の脅威に対応できるようにしています。

修正プログラムを適用しないで使用しているとOSやソフトウェアの脆弱性を狙い、マルウェアに感染する可能性があるのです。

実際に2024年6月には、Windows上で動作するプログラムの脆弱性が悪用される事例が起きています。

|

【Windows上で動作するプログラムの脆弱性を狙った事例】 2024年6月にWindows上で動作するCGIモード(Webサーバーと他のプログラム間で送受信を行う仕組み)のPHP(プログラミング言語)に脆弱性があることが報じられました。 |

攻撃者はネットワークやシステムに侵入できる隙間を常に狙っているので、脆弱性を悪用されないためにソフトウェアやOSを常に最新の状態にアップデートしておきましょう。

アップデートの方法はOSやソフトウェアにより異なりますが、一例としてWindowsのアップデート方法をご紹介します。

|

【Windowsのアップデート方法】 1.Windowsの「スタート」から「設定」を選択する |

更新プログラムがある場合は実行をして、常に最新の状態を維持しましょう。

また、ソフトウェアやOSのアップデートでは、全ソフトウェアやOSがアップデートされているか組織で管理することが大切です。

アップデートを忘れている社員や備品のアップデート忘れが起きないように、どのソフトウェア、OSが最新の状態になっているのか管理できる体制を整えましょう。

|

【アップデートのできないサポート切れのOS・ソフトウェアは使用しない】 OSやソフトウェアによっては、提供元のサポート期限が終わりアップデートのできないケースがあります。 |

3-2.サポート期限内の最新のウイルス対策ソフトを導入する

| セキュリティ対策のポイント | |

| ・全パソコン、サーバーに最新のウイルス対策ソフトを導入する ・サポート期限内の最新のウイルス対策ソフトを導入する |

2つ目は、サポート期限内の最新のウイルス対策ソフトを導入することです。

多くの企業では既にウイルス対策ソフトを導入しているかと思いますが、重要なのは下記の3つのポイントです。

|

【企業がウイルス対策ソフトを導入する時のポイント】 ・サポート期限が切れていない |

ウイルス対策ソフトもOSやソフトウェアと同様に、サポート期限が切れていないか確認しましょう。

サポート期限が切れているとアップデートができず、最新の脅威に対応できない可能性があるからです。

サポート期限内かどうかは製品のWebサイトや提供元からのメールなどで確認できるので、正確な情報をもとに判断してください。

また、セキュリティ対策ソフトは特定のパソコン、サーバーだけでなく、セキュリティ対策が必要な範囲全てに適用しなければなりません。

予備の設備や共用パソコンなどの適用を忘れがちなので、定期的に確認をしてセキュリティ対策ソフトを適用していない設備や機器がない状態にしましょう。

3-3.脆弱性のある製品を使用しない

| セキュリティ対策のポイント | |

| ・社内で使用している機器に脆弱性がないか確認する ・脆弱性が認められた場合はすぐに買い替えをする |

3つ目は、脆弱性のある製品を使用しないことです。

ネットワーク機器やソフトウェアなどに脆弱性があると、脆弱性を狙いマルウェア感染を試みるケースがあります。

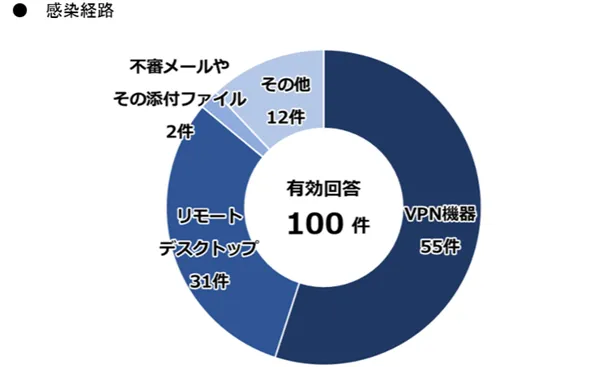

警視庁が公表している「令和6年におけるサイバー空間をめぐる脅威の情勢等について」を見ると、VPN機器やリモートデスクトップがランサムウェアの感染経路になっているケースが多いです。

出典:警視庁「令和6年におけるサイバー空間をめぐる脅威の情勢等について」

実際に、VPNの脆弱性を悪用してランサムウェアに感染した企業もあります。

|

【VPNの脆弱性を狙いランサムウェアに感染した事例】 A社はランサムウェアの攻撃を受けて、ネットワーク上の機器のファイルが暗号化され身代金を要求される被害に遭いました。事案発生時から約1.5万人の情報が流出して、大きなトラブルに発展しました。 |

このような被害に遭わないためにも、脆弱性が確認されている製品は使用しないようにしましょう。

製品の脆弱性の有無は独立行政法人情報処理推進機構の「脆弱性対策情報」や、メーカーからの情報など、信頼できる情報源をもとに判断してください。

脆弱性が確認できた場合はすぐに使用を中止して、脆弱性のない製品に買い替えるようにしましょう。

3-4.不審なメール、ファイルを開封しない

| セキュリティ対策のポイント | |

| ・不審メール、ファイルを開封しないように社内でルールを設ける ・迷惑メール対策ツールなどを導入して脅威に備える |

4つ目は、不審なメールやファイルを開封しないことです。

メールの添付ファイルや本文のリンク先にマルウェアを仕込み、添付ファイル開封やURLのクリックにより感染拡大を狙う手口が確認されているからです。

昨今の不審なメールは巧妙な手口を使い、見た目だけでは判断できないケースが増えています。

官公庁や取引先を名乗り、URLのクリックや添付ファイルの開封を急がせる手口も見受けられます。

このような悪質な不審メールの手口に乗らないためには、不審なメール、ファイルを開封してはいけないことを周知するなど、下記のような事前対策をすることが重要です。

| 不審なメール、ファイルを開封しないためのポイント | ||||||||||||||||||||||||||||||||||||||

|

ルールの策定 |

・身に覚えのない添付ファイルは開封しない ・メールでのファイルのやり取りを禁止する |

|||||||||||||||||||||||||||||||||||||

|

ソリューションの導入 |

・送信ドメイン認証を導入する ・標的型攻撃対策ツールなどの迷惑メール対策ツールを導入する |

|||||||||||||||||||||||||||||||||||||

とくに、メールを扱うことの多い業務では、悪意がなくうっかりファイルを開封してしまうだけでも、深刻な被害を招くリスクがあります。

社内で不審なメール、添付ファイルの脅威と対策方法、ルールを明確にして、セキュリティ対策を強化しましょう。

|

【生成AIを活用したビジネスメール詐欺が増加傾向にある】】 独立行政法人情報処理推進機構が公表した「情報セキュリティ10大脅威 2025」では、不審なメールの中でも生成AIを活用したビジネスメール詐欺が増えていると警告しています。 |

3-5.セキュリティリテラシーを向上させる

| セキュリティ対策のポイント | |

| ・社員全員がセキュリティ対策の重要性を理解できるように研修などを実施する ・一度研修をして終わりではなくリテラシー向上のために継続して取り組む |

5つ目は、社員のセキュリティリテラシーを向上させることです。

企業のセキュリティ対策は「技術」「ルール」「人」の三位一体で取り組むことが重要です。

いくらセキュリティを強化するソリューション、ルールを設けても、社員のセキュリティ意識が低いとトラブルにつながるケースがあるからです。

実際に「社内のルールを把握していなかった」「注意力が散漫していた」などの理由で、情報漏えいにつながったケースもあります。

普段からセキュリティ対策を怠ってはいけないと強く意識してもらうためにも、セキュリティリテラシーを向上させる下記のような取り組みをしましょう。

|

【社内のセキュリティリテラシーを向上させる取り組みの例】 ・マルウェア感染や情報漏えいなどの事例を共有する |

例えば、今まで社員にセキュリティ対策の重要性を伝えていなかった場合は、必要性やインシデントの事例共有から始めることが検討できます。

また、社内の意識を変えていけるように中長期的な計画を立てて、継続的に取り組むことも意識しましょう。

3-6.関係組織も視野に入れてセキュリティ対策をする

| セキュリティ対策のポイント | |

| ・取引先や関係組織のセキュリティ対策も確認する ・インシデント発生時に相互が連携できる体制を整えておく |

6つ目は、関係組織も視野に入れてセキュリティ対策をすることです。

昨今はセキュリティ対策が強化されて直接的な攻撃が難しい企業を標的にする時に、まずはサプライチェーンの脆弱性を利用して間接的に組織に入り込む手口が増えています。

例えば、まずは標的企業の取引先のシステムの脆弱性を狙いネットワークに侵入します。

その後、取引先と標的企業が共有で使用しているソフトウェアやサービスなどを経由して、標的企業への侵入を試みるのです。

サプライチェーンを狙った攻撃は被害が大きくなる傾向があるので、自社だけでなく関係組織も視野に入れて強固なセキュリティ対策をしていくことが重要です。

具体的には、下記のように取引先や関係組織のセキュリティ対策も確認して、相互に連携できる体制を整えておくといいでしょう。

|

【関係組織を含めたセキュリティ対策をする時のポイント】 ・自社だけでなく関係組織のセキュリティ対策を確認する |

とくに、委託先のセキュリティ対策がずさんだと、自社のセキュリティを強固にしても攻撃者の標的になるリスクが高まります。

契約時にセキュリティ対策の状況や導入しているソリューションを確認して、セキュリティ面で問題がなさそうか把握しておくといいでしょう。

4.企業のセキュリティ対策は多層防御×ゼロトラストも意識する

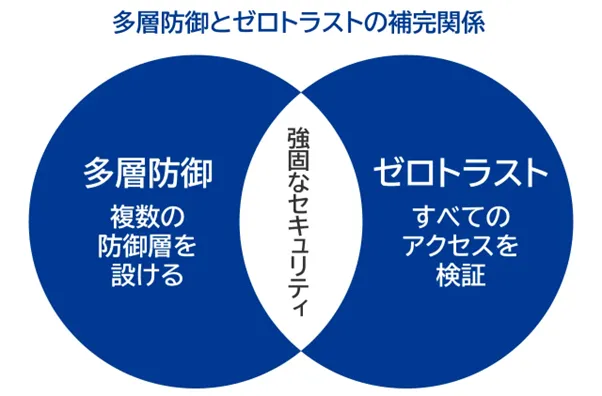

昨今は今まで解説してきた基本的なセキュリティ対策と併せて、多層防御×ゼロトラストという考え方も広まってきています。

|

多層防御 |

・複数のセキュリティ防御壁を設置して被害を最小限にする考え方 ・「入口対策」「内部対策」「外部対策」の層に分けてセキュリティを強化することで、インシデントを最小限に食い止める |

|||||||||||||||||||||||||||||||||||||

|

ゼロトラスト |

・企業内部のネットワークも安全だと考えず、常に厳密な認証と検証を行う考え方 ・全てのアクセスを検証することで異変にいち早く気付き、インシデントを最小限に抑える |

|||||||||||||||||||||||||||||||||||||

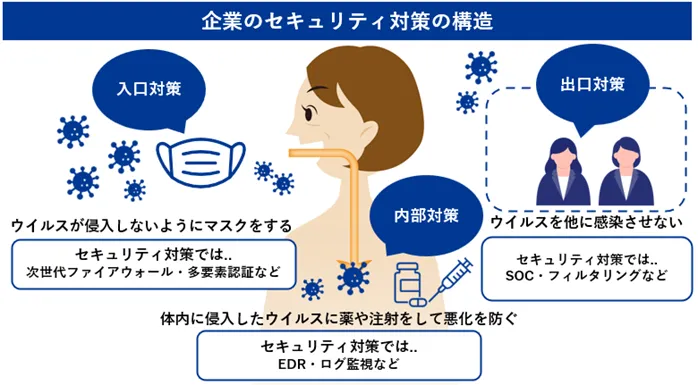

多層防御とは、入口対策と内部対策、出口対策の層に分けてセキュリティ対策をすることで、インシデントの拡大を食い止める考え方です。

| 多層防御の階層 |

概要 | |||||||||||||||||||||||||||||||||||||

|

入口対策 |

ウイルスに感染しないように予防をする <例> ・次世代ファイアウォールで通信の安全性を確認する ・多要素認証で簡単に端末にログインできないようにする |

|||||||||||||||||||||||||||||||||||||

|

内部対策 |

ウイルスが内部に侵入した時にいち早く発見して対処する <例> ・EDRでウイルスを検知して適切な対処を実施する ・SOCのリアルタイム監視でウイルスを発見して迅速な対応をする |

|||||||||||||||||||||||||||||||||||||

|

出口対策 |

ウイルスの外部送信を防ぎ感染拡大しないようにする <例> ・SOCと連携して外部への対策を含めた復旧作業をする |

|||||||||||||||||||||||||||||||||||||

例えば、マルウェアがウイルス対策ソフトをかいくぐって侵入したとしても、内部対策で検知できれば被害拡大を食い止められます。

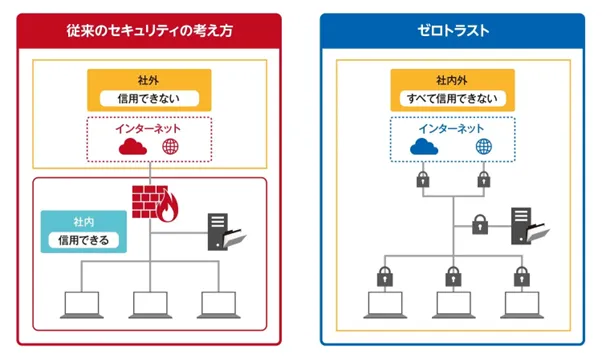

一方で、ゼロトラストは、全てのアクセスを常に認証、検証することで、様々な脅威にいち早く気付く考え方です。

従来のセキュリティ対策では「社内は安全」と考え認証、検証を省きがちでしたが、ゼロトラストでは社内外問わず常に認証、検証を実施します。

つまり、多層防御とゼロトラストは相互補完の関係にあり、双方を意識して企業のセキュリティ体制を整えるとより強固な対策を実現できるのです。

|

【多層防御×ゼロトラストのポイント】 ・多層防御は複数の防御層を設けてセキュリティを強化する |

▼詳しくは下記の記事で解説しています。

多層防御やゼロトラストの実現には、組織の規模や現状のネットワーク環境に応じたソリューションを活用するといいでしょう。

私たち「クエスト」は企業のセキュリティ対策の課題に応じて、下記のような様々なソリューションを提案できます。

|

【クエストが提供しているソリューション】 ・エンドポイント(端末)セキュリティ |

また、ゼロトラスト実現のための継続的なセキュリティ監視と運用サポートなどにも対応しています。

「自社の現状に合うセキュリティソリューションが分からない」「セキュリティを強化したいけれど何から始めればいいのか悩んでいる」という場合は、お気軽にお問い合わせください。

5.まとめ

この記事では、企業が取り組むべきセキュリティ対策を詳しく解説しました。

最後に、この記事の内容を簡単に振り返ってみましょう。

○企業のセキュリティ対策は負のコストを発生させないために必要

○企業のセキュリティ対策の3つの要素は下記のとおり

| 企業のセキュリティ対策の3つの要素 | ||||||||||||||||||||||||||||||||||||||

|

機密性 |

許可のないアクセスを制限する <対策> ・社内のアクセスを最小限にする ・社外の不正アクセスを制御するソリューションを導入する ・多要素認証を使用する |

|||||||||||||||||||||||||||||||||||||

|

完全性 |

データの変更や改ざんを防ぐ <対策> ・アクセスログを取得して管理する ・常にデータのバックアップを取得する ・データの変更、更新ルールを明確にする |

|||||||||||||||||||||||||||||||||||||

|

可用性 |

必要な情報に安定してアクセスできる <対策> ・セキュリティポリシーを策定する ・トラブル時の代替案を用意しておく ・BCP対策をする |

|||||||||||||||||||||||||||||||||||||

○企業を狙う脅威に備えるセキュリティ対策は下記のとおり

・ソフトウェアやOSを最新の状態にアップデートする

・サポート期限内の最新のウイルス対策ソフトを導入する

・脆弱性のある製品を使用しない

・不審なメール、ファイルを開封しない

・セキュリティリテラシーを向上させる

・関係組織も視野に入れてセキュリティ対策をする

○企業のセキュリティ対策は多層防御×ゼロトラストも意識する

企業が安定した運営を続けるためにも、セキュリティ対策は経営課題として取り組むべき事項です。

この記事を参考にしながら、自社のセキュリティ対策を見直し、必要に応じて強化、改善をしてみてください。

6.クエストがご提供するEDR

クエストではEDR(Endpoint Detection and Response)サービス、Cybereason(サイバーリーズン)を提供しています。Cybereason(サイバーリーズン)はサイバーセキュリティの強化において非常に重要です。企業のデジタル資産を守るために、ぜひ一度ご確認いただき、詳細についてのお問い合わせをお待ちしております。

私たちの専門チームが、貴社に最適なセキュリティソリューションをご提案いたします。