目次

近年、企業や組織を狙うサイバー攻撃が増え、マルウェアのインストールやメール経由の不正アクセスが深刻になっています。これに対応するうえで注目されるのがサイバーキルチェーンです。もともとは軍事用語で、攻撃者の偵察や武器作成など各段階を分析して防御のポイントを把握します。さらにAIやネットワーク監視ツールを導入し、疑わしい行動を検知する方法もサイバーセキュリティを強化するのに有効です。本記事では企業のリスクを軽減するための利用アイデアや、脆弱な環境を保護する具体的対策を解説します。これにより重要データやシステムを守り、被害を最小限に抑える手がかりが得られます。

1.サイバーキルチェーンとは?サイバー攻撃を防ぐための重要な概念を解説

サイバーキルチェーンはサイバー攻撃に対応するうえで注目されている考え方です。攻撃者の視点を基に、標的型攻撃をモデル化して七つの段階に分類し、それぞれの手順を把握することで守りを強化できます。この方法によって、企業が実際にどのような脅威にさらされるかを理解しやすくなります。攻撃の意図が明確になると、組織全体のセキュリティ対策や教育方針を立てやすくなります。例えば、メールの監視やネットワーク上のアクセス制限を予防的に導入するなど、段階ごとの対策を設定しやすくなるのが特徴です。悪意のある行動を早期に検知し、防御するためには、サイバーキルチェーンの全体像を意識することが大切です。対策を重ねることで社内のリスクを抑え、攻撃が成功する確率を下げることにつながります。導入しやすい方法を探り、まずは段階ごとの脆弱ポイントを可視化するところから始めてみるとよいでしょう。さらに、標的型攻撃に対する備えを強化することで、組織の持続的な成長を支えるセキュリティを実現できます。

1-1.軍事用語からITセキュリティへ:サイバーキルチェーンの背景と目的

サイバーキルチェーンはもともと軍事用語が由来で、攻撃者が標的を調査して脆弱性を探し、最終的な目的を達成するまでのプロセスに基づいています。企業などの組織でこの枠組みを使う利点は、経営層から現場まで同じ攻撃モデルを共有できることです。攻撃の全貌を段階的に把握することで、対策を立案しやすくなります。例えば、セキュリティ製品の導入を検討するときには、どのフェーズを強化すべきか明確になる点が有効です。軍事と同様、速やかな支援体制や状況の分析が重視されます。全員がサイバーセキュリティの脅威を理解することで、対策の実行が円滑になります。主体的に行動すると、リスクを可能な限り低減させられます。攻撃者の手口は高度化し、AIなど新たな技術が脅威を拡大させる場合もありますが、このモデルを共有していれば対応策を検討しやすくなります。企業規模や業種に関わらず、背景を理解して対策を続けることが重要です。

1-2.サイバーキルチェーンを導入すべき企業や組織の具体的な特徴は?

標的型攻撃の被害を受けやすい企業や組織は、セキュリティホールの洗い出しや迅速な対策が求められます。例えば、ランサムウェアに関連するメッセージが発生したり、検索ページが不審なサイトにリダイレクトされるなどの異常が起きているなら、導入を検討したほうがよいでしょう。一方で、全従業員がセキュリティ教育を受け、メールを開く際に注意しているなど、しっかりと防御を意識している組織もありますが、攻撃手法の巧妙化によって不正行動を見抜けないリスクは残ります。そのため、サイバーキルチェーンを活用して内部の脆弱ポイントを見極めることが大切です。ハッカーの視点を参考にしながら管理体制を再点検していく取り組みが、組織全体の安全を支えます。

2.サイバーキルチェーンの7段階とは?各フェーズ別の攻撃プロセス

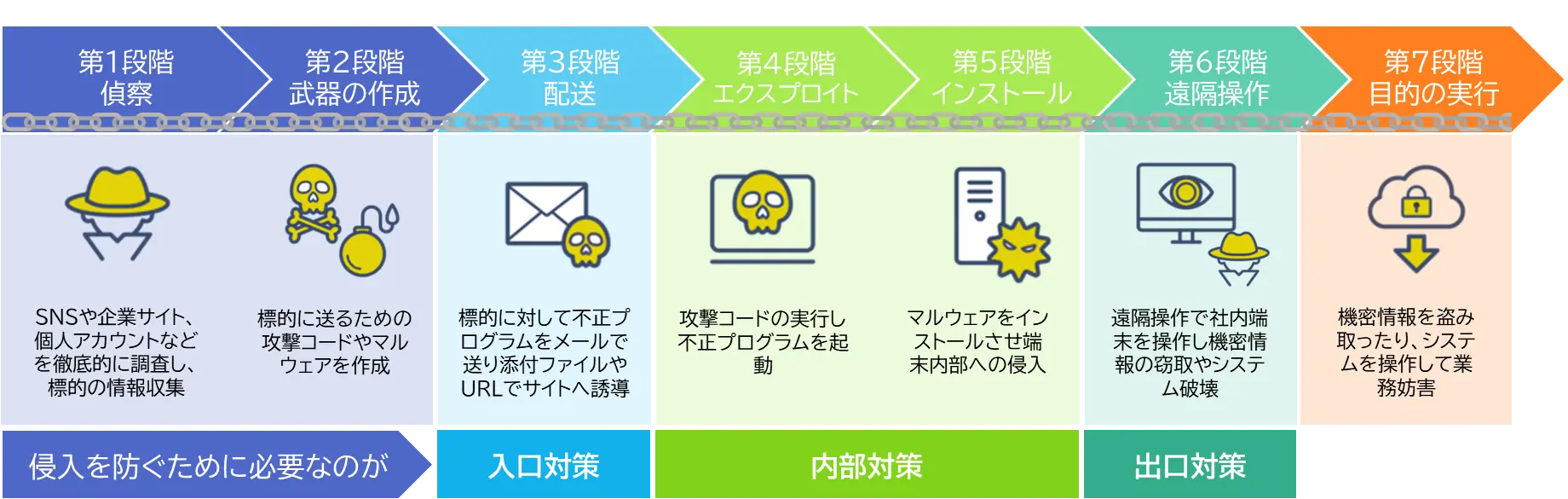

サイバーキルチェーンの7段階は、偵察から最終的な目的の実行まで、攻撃のプロセスを体系的に把握する手法として広く認知されています。偵察では標的の調査を行い、武器作成で攻撃手段となるマルウェアを準備し、配送を通じて標的にコードを届けます。続くエクスプロイトで脆弱性を狙い、インストールによって不正プログラムを端末に潜り込ませます。その後、遠隔操作によるアクセスから情報侵害やデータ破壊などの不正行動が行われ、最終的に攻撃者の目的が実行されます。この仕組みを理解すると、ネットワークやシステムを監視するための対策をどの段階で行うかがクリアになります。企業にとっては、段階別にセキュリティを強化し、従業員の行動を見直すきっかけにもなるでしょう。マルウェア対策ソフトの導入やメール監視システムの採用、脆弱ポイントを潰すための分析などを実施し、被害の発生を予防する取り組みができます。各ステップを見逃さないことで、サイバー攻撃に対する防御態勢を向上させることが可能です。

2-1.第1の段階「偵察」:標的の情報収集はどのように実行されるか

偵察の段階では、攻撃者がSNSや企業サイト、従業員の個人アカウントなどを徹底的に調査し、組織の構造や部署名などの情報を収集します。従業員がSNSで勤務地や業務の詳細を投稿していると、脆弱性を把握されるリスクが高まります。企業が行うべき対策としては、セキュリティ教育を実施して公開情報の範囲に注意を促すことが挙げられます。監視体制を整え、内部情報の拡散を防ぐことによって早期段階で脅威に気づくことが可能です。こうした地道な取組により、偵察フェーズでの被害拡大を抑えられます。さらに、公式SNSやWebページでも発信内容を再確認し、不要な情報を掲載しない方針づくりが重要です。

2-2.第2・3段階「武器作成と配送」:マルウェアがシステムに届くプロセス

武器作成では、攻撃者がマルウェアを仕込み、配送段階ではその不正プログラムを添付ファイルやリンクとして送付してきます。企業はアンチウイルスソフトの導入やOSの更新を徹底し、端末の脆弱性をできる限り減らすことが望ましいです。不審なメールの添付ファイルを開かない教育を行えばリスクを下げられますが、偵察を入念に行う標的型攻撃ではだまされてしまうケースもあります。そのため、万が一マルウェアが侵入しても即座に検知して対処できるよう、ログ監視ツールやEDRを導入すると被害を最小化できます。従業員にとっても、怪しいファイルは開かないという意識が防御の要になります。

2-3.第4・5段階「エクスプロイトとインストール」:脆弱性の利用と侵入方法

エクスプロイトでは、攻撃コードが実際に実行され、システムの脆弱箇所を突いて不正プログラムを起動させます。そしてインストールの段階で端末内部への侵入が完了します。例えば、不正サイトへアクセスしたり、メール添付のファイルを開封するとコードが展開される仕組みです。企業や組織は常にシステムを最新の状態に保ち、マルウェアが入り込む隙を与えないようにする必要があります。管理者権限を不用意に与えず、ユーザーレベルの制御も徹底すると対策が強化できます。もし感染が起こっても早期に検知・隔離を行い、他の端末への拡散を防ぐ運用を整えておくと安心です。

2-4.第6段階「遠隔操作によるアクセス」:外部からの通信と不正行動の実施

遠隔操作の段階では、攻撃者がC&Cサーバー(遠隔操作用の指令サーバー)を使って社内端末を操作し、機密情報の窃取やシステム破壊を図ります。ここで不審な通信の監視や社外サーバーへのアクセス制限が機能すると、被害を抑えられます。例えば、プロキシサーバーを使って異常な通信をブロックする方法も効果的です。万一データが抜き取られそうになっても、社外へ送信される通信を検知し、転送を遮断できれば被害の拡大を抑止できます。遠隔操作を許さない環境を維持するため、ネットワークの監視体制と管理ルールを整備しておくことが大切です。

2-5.第7段階「目的の実行」:侵入成功後の重要データ収集や被害拡大の方法

最終フェーズでは、攻撃者が機密情報を盗み取ったり、システムを操作して業務妨害をするなどの行為に踏み切ります。ここまで侵入された場合でも、内部データを暗号化する取り組みを行えば解読のハードルを上げることができます。万が一、重要データが外部に流出しても暗号化されていれば攻撃者にとって利用価値を低くできる場合があります。さらに、不正行動を検知できる監視ツールの導入やアクセス権限の適切な管理を行い、早期に異常を発見できる体制を整えると損失を減らせます。最後の段階まで見据えた備えこそが、企業や組織を守るうえで欠かせない要素です。

3.サイバーキルチェーンを理解した上で行うべき有効なセキュリティ対策

サイバーキルチェーンを踏まえたセキュリティ対策では、偵察やマルウェア配送といった攻撃の流れを前提にした防御策を組み立てると効果的です。組織内の通信ログを管理し、侵入が発生したと思われるイベントを早期に検知する仕組みを導入すると被害を抑えられます。ネットワークの脆弱性を随時調査し、エクスプロイトのリスクを軽減することも重要です。従業員のセキュリティ教育を継続し、外部からのメールを開く際は慎重に対処する態度を浸透させます。攻撃者は段階的に進行するため、フェーズごとに対策を実行していくことが組織の保護につながります。こうした多角的な取り組みにより、サイバー攻撃に対抗しやすい環境が整います。

3-1.各フェーズに対応:ネットワーク監視・検知ツールの導入ポイント

サイバーキルチェーンの各段階を想定して監視や検知ツールを導入すると、攻撃者の行動を見逃しにくくなります。例えば、偵察フェーズを想定してSNSやWebサイト上の露出情報をチェックし、配送フェーズを想定してメールフィルタの精度を高めると対応がしやすいです。エクスプロイトやインストールを想定し、脆弱性管理や最新のセキュリティパッチを適用することも忘れずに続けたいポイントです。遠隔操作のフェーズでは、異常通信を検知する仕組みがあれば攻撃者の行動を即座に阻止しやすくなります。各フェーズに合わせた対策を検討すると、キルチェーン全体で攻撃を食い止める確率が高まるでしょう。

3-2.AI技術を活用した最新のサイバー攻撃検知・防御ソリューション事例

AI技術を使ったセキュリティソリューションは、高度なサイバー攻撃を迅速かつ自動的に分析できる点が注目されています。大量のログや通信データを解析し、通常とは異なる挙動を早期に検知することで、侵入の初期段階で対処が可能になります。これはサイバーキルチェーン全体を研究した結果生まれた技術で、従来のシグネチャベースだけでは防ぎきれない脅威にも対応できます。例えば、AIがWebやメールなど複数チャネルでの異常行動を監視し、疑わしいファイルを隔離する仕組みを導入する企業が増えています。最新リソースを積極的に収集し、関連製品を理解して導入を検討することが、今後のサイバーセキュリティ対策において有益です。

4.サイバーキルチェーンにはどのような課題や限界がある?

サイバーキルチェーンは攻撃を線形のステップとして捉えるため、実際の攻撃のように戻ったり飛ばしたりする複雑さを十分に表しきれない面があります。また、ゼロデイ攻撃やサプライチェーン攻撃など新しい手口が登場するたびにモデルの見直しが必要で、すべての攻撃を網羅できるわけでもありません。単発のDDoS攻撃などは境界防御とは異なる策が求められるので、キルチェーンだけでは十分ではないこともあります。さらに、定性的なモデルであるため、実践的な対策を練る際はMITRE ATT&CKなど他のフレームワークも併用して分析を行うことが推奨されます。攻撃の全体像を把握するには便利ですが、実運用では柔軟な評価とステップの見直しが不可欠です。

4-1.サイバーキルチェーンとMITRE ATT&CK:モデルの違いを理解するポイント

サイバーキルチェーンは攻撃が順番通りに進行するという前提で構成されていますが、MITRE ATT&CKはその前提を必須とせず、攻撃技術をマトリックス形式で整理します。サイバーキルチェーンが線形的にフェーズを想定しているのに対し、MITRE ATT&CKは攻撃者の動態的な行動を詳細に分類し、技術単位で把握できる構造です。線形モデルであるサイバーキルチェーンは、七つの段階を踏む標的型攻撃への理解を深めるのに適していますが、複雑な攻撃手法にはカバー範囲が限られることがあります。一方、MITRE ATT&CKはフェーズに縛られず、権限昇格やラテラルムーブメントなど追加の戦術も示すため、攻撃の多様な手段を捉えやすいです。状況に応じて両モデルを使い分け、企業や組織の保護に役立てることが望ましいでしょう。

5.まとめ

近年、サイバー攻撃はサイバーキルチェーンに基づき、複数の段階に分けて実行されるケースが増えています。そのため、各段階ごとに有効な対策を講じることが、企業や組織のサイバーセキュリティ強化に不可欠です。

- 配送(3段階)のリスクには入口対策が有効です。メールやWebサイトなどを経由したマルウェアや悪意あるファイルの侵入を未然に防ぐには、セキュリティ製品やフィルタリングツールの導入がポイントです。

- エクスプロイトやインストール(4・5段階)では内部対策が重要となります。システムの脆弱性調査やAIを活用した不正プログラム検知、内部監視サービスの利用により、サイバー攻撃の拡大を防御できます。

- 遠隔操作によるアクセス(6段階)については出口対策が欠かせません。不正通信やデータの流出を監視し、必要に応じてアクセス制限や遮断を実行します。

サイバーキルチェーンの各プロセスや用語を理解し、実際にどの段階で脆弱性やリスクが発生しているかを分析することが、組織や会社のネットワーク・システム防御力を向上させる要素です。従業員や一般ユーザーのセキュリティ意識向上も大切な対策であり、内部教育や資料の配布、最新の事例やIT技術の解説も効果的です。

また、標的型攻撃や高度なサイバー攻撃に対応するためには、AIを活用した自動検知システム、サイバーセキュリティ管理ツールの導入、脅威情報の収集・分析など多角的な方法が求められます。MITRE ATT&CK等の他モデルや防御方法とも比較し、柔軟に最適なソリューションを採用する姿勢が重要です。

| クエストが提供するSOCソリューションでは、導入済みのUTMやIT環境を総合的に分析し、企業ごとに最適な運用・管理支援を実現しています。UTMを導入しても活用や運用体制が課題となる場合、サービスや導入事例を参考に、適切なセキュリティ対策を進めましょう。 |