目次

「テレビやネットでウイルス感染や情報漏えいの話題をよく耳にする。そろそろセキュリティ対策をしたほうがいいのかな……」

「同業者のウイルス感染を受けて、自社のセキュリティ対策を強化することになった。セキュリティ対策といっても何をすればいいの?」

年々脅威を増すサイバー攻撃やウイルス感染のニュースを見て、そろそろセキュリティ対策をしなければならないなと重い腰を上げようとしている方は多いのではないでしょうか。

警視庁が公表している「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、検知した不審なアクセス件数は1日・1IPアドレスあたり9,085.4件と増加しています(2025年上半期のデータ)。

このことからも今まさに、セキュリティ対策をしていないと、その脆弱性がハッカーに狙われて、情報漏えいやウイルス感染に巻き込まれるリスクがあるのです。

今すぐ実施したい基本的なセキュリティ対策は下記の通りです。1つでも実施していない項目がある場合は、すぐに取り組めるようにしましょう。

※リンクをクリックすると、該当のセキュリティ対策を確認できます

| 絶対に押さえておきたい基本的なセキュリティ対策 | |

| OSやソフトウェアを常にアップデートする | ・使用しているOSやソフトウェアを最新版の状態に保つ |

| IDとパスワードを適切に管理する | ・多要素認証を導入して本人以外がログインできない状態にする ・パスワードは英字や数字、記号を組み合わせて15桁以上にする |

| 不要なメール・Webサイトを開かない | ・身に覚えのないメールをすぐに開封しない ・Webサイトやメールのフィルタリングを実施する |

| 使用期限内の最新のウイルス対策ソフトを適用する | ・使用期限が切れると最新の脅威に対応できなくなるので、使用期限内のウイルス対策ソフトを使用する |

| USBなどの外部記憶装置の取り扱いに注意する | ・USBや外付けハードディスクを介して感染が拡大する恐れがあるので、運用ルールを策定する ・特に企業では容易に外部記憶装置を使用しない |

| SNSやWebサイトなどに個人を特定する情報を書きこまない | ・ハッカーはSNSやWebサイト上の情報をもとに悪質な行為をすることがあるので、情報の扱いに注意する |

| 企業が一丸となって実施するべきセキュリティ対策 | |

| セキュリティポリシーを策定する | ・自社のセキュリティ対策の方針やルール、手順を明確にする |

| セキュリティに関する教育を実施する | ・従業員に対してセキュリティ意識を向上させる教育を実施する |

| 情報の共有設定を厳格化する | ・顧客や取引先と情報共有する時のルールを明確にする |

| 入口・内部・出口対策ができるセキュリティツールを導入する | ・一部分に偏ったセキュリティ対策ではなく、包括的に対策をする |

| データのバックアップを取る | ・データの消失、破損リスクを抑えるために常にバックアップを取る体制を整える |

| インシデント発生時の対応を決めておく | ・ウイルス感染や情報漏えいが起きた時の対処法を事前に決めておく |

| サプライチェーン全体のセキュリティ対策を向上させる | ・自社だけでなくサプライチェーン全体のセキュリティ対策を向上させて「横のつながり」による感染を防ぐ |

ただし、企業の場合は、単にツールを導入するだけでは、脅威を防ぐセキュリティ対策は実施できません。

ツールの運用と監視体制を整えて、いつ何時トラブルが起きても対応できる体制を目指してセキュリティ対策を検討する必要があるのです。

そこで本記事では、利用者個人や企業として押さえておきたいセキュリティ対策を分かりやすくご紹介します。最後まで読めば、今どのようなセキュリティ対策を実施するべきか分かり、早速セキュリティを強化できます。

ニュースで取り上げられるウイルス感染も、たった1箇所の脆弱性から被害が拡大しているケースが多いです。トラブルが起きてから後悔しないためにも、今からセキュリティ対策を始めましょう。

1.【絶対に押さえておきたい】基本的なセキュリティ対策6つ

まずは、個人と企業問わず、絶対に押さえておきたい基本的なセキュリティ対策をご紹介します。下記のうち1つでも対策を怠ると、ウイルス感染や情報漏えいにつながるリスクがあります。

| 基本的なセキュリティ対策 | 概要 |

| OSやソフトウェアを常にアップデートする | ・使用しているOSやソフトウェアを最新版の状態に保つ ・アップデートを忘れている場合はすぐに最新版にアップデートする |

| IDとパスワードを適切に管理する | ・多要素認証を導入して本人以外がログインできない状態にする ・パスワードは英字や数字、記号を組み合わせて15桁以上にする |

| 不要なメール・Webサイトを開かない | ・身に覚えのないメールをすぐに開封しない ・Webサイトやメールのフィルタリングを実施する |

| 使用期限内の最新のウイルス対策ソフトを適用する | ・使用期限が切れると最新の脅威に対応できなくなるので、使用期限内のウイルス対策ソフトを使用する |

| USBなどの外部記憶装置の取り扱いに注意する | ・USBや外付けハードディスクを介して感染が拡大する恐れがあるので、運用ルールを策定する ・特に企業では容易に外部記憶装置を使用しない |

| SNSやWebサイトなどに個人を特定する情報を書きこまない | ・ハッカーはSNSやWebサイト上の情報をもとに悪質な行為をすることがあるので、情報の扱いに注意する |

漏れているセキュリティ対策がないかチェックをしながら、具体的に何をするべきか把握しておきましょう。

1-1.OSやソフトウェアを常にアップデートする

1つ目は、OS(Windowsなどパソコンを動かす基本的なソフトウェア)や業務で使うソフトウェアなどを更新して常に最新の状態を保つことです。

OSやソフトウェアは定期的に修正プログラムを用意して、最新の脅威に対応できるようにしています。

修正プログラムのアップデートをしないで使用しているとOSやソフトウェアの脆弱性を狙い、ウイルスに感染する可能性があるのです。

実際にゼロデイ攻撃という手法では、OSやソフトウェアの脆弱性を狙い攻撃を仕掛けます。

|

【OSやソフトウェアの脆弱性を狙うゼロデイ攻撃】 ゼロデイ攻撃とは、OSやソフトウェアの脆弱性を見つけて修正プログラムが提供される前に行うサイバー攻撃のことです。 |

このように、OSやソフトウェアを更新しないで使用するのはセキュリティリスクが高いので、次の2つの方法を意識して常に最新の状態を保つようにしましょう。

アップデートのタイミングや方法はOS、ソフトウェアにより異なりますが、今回は一例としてWindows11での更新プログラムの確認方法をご紹介します。

Windowsには2種類の更新プログラムがあり、どちらもセキュリティの脆弱性をカバーする目的があります。

| Windowsの更新プログラムの種類 | |

| 機能更新プログラム | ・基本的に年に1~2回実施される大規模なアップデート ・新機能の追加やセキュリティの更新プログラムなどが含まれる |

| 品質更新プログラム | ・基本的に1か月に1回以上実施されるアップデート ・バグなどの修正やセキュリティの更新プログラムが中心になっている |

最新の更新プログラムを実施できているかどうかは、下記の手順で確認できます。

|

【Windows11の更新プログラムの確認方法】 1.Windowsの「スタート」から「設定」を選択する |

企業の場合は個人のパソコンだけでなく、会社で管理しているパソコンも含めて、全てのOSやソフトウェアがアップデートできているか確認することが重要です。

1台でもアップデートが漏れているパソコンがあるとハッカーなどの標的になるリスクが高まるので、確実に全てのOS・ソフトウェアが最新の状態になっているか、定期的に確認するようにしましょう。

|

【サポート切れのOSやソフトウェアを使用しない】 OSやソフトウェアによっては提供元のサポートが終了しており、アップデートができない場合があります。 |

1-2.IDとパスワードを適切に管理する

2つ目は、IDとパスワードを適切に管理することです。IDとパスワードは機密情報、個人情報にアクセスする鍵のような役割を果たしています。

そのため、情報を搾取したいハッカーやウイルス感染を狙うハッカーは、IDやパスワードを盗みたいと考えているのです。

実際にIDやパスワードを盗み売却するなどの悪質な行為も出てきており、今まで以上に厳重な管理が求められるようになっています。

企業の場合はIDやパスワードの管理がずさんだと、社内での不正やデータの盗難につながるリスクもあるでしょう。

次の2つの方法を意識して、IDとパスワードを適切に管理することを心がけましょう。

| IDやパスワードを適切に管理する2つの方法 |

| ・多要素認証を使用する ・パスワードは英数字記号を含めて15桁以上にする |

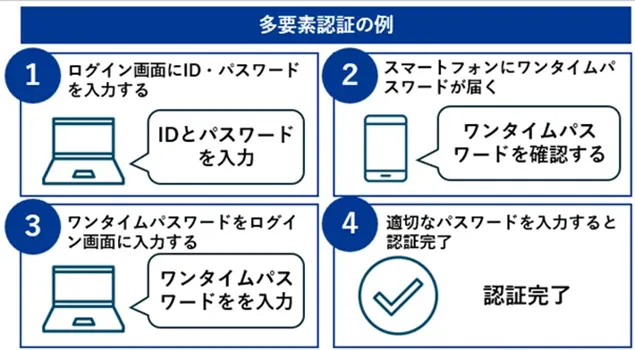

1-2-1.多要素認証を使用する

簡単なIDや誰もが想定できるパスワードでの認証では、下記のような手法でセキュリティを突破されるリスクがあります。

| 簡単なIDやパスワードを設定した時のリスク | |

| ・総当たり攻撃(想定される認証情報のパターンを全て試して突破を試みる方法)で突破を試みる ・既に漏えいしている情報を活用する |

そこで、第三者では扱えない情報を使って認証をする「多要素認証」を導入するケースが増えています。

多要素認証とは、「知識情報」「所持情報」「生体情報」の2つ以上を組み合わせた認証方法です。

| 多要素認証の3つの要素 | |

| 知識情報 | 本人しか知り得ない知識で認証する <例> ・ID ・パスワード ・秘密の質問 など |

| 所持情報 | 本人の所持品を使って認証する <例> ・スマートフォンを使ったSMS認証 ・社員証 ・身分証明書 など |

| 生体情報 | 本人の生体に関する情報で認証する <例> ・指紋認証 ・顔認証 ・声紋認証 など |

例えば、IDとパスワードの認証にスマートフォンを使ったSMS認証を組み合わせることで、該当のスマートフォンを所持していないとログインできない状況になります。

IDとパスワードだけでは機密情報や個人情報などにアクセスできないため、セキュリティを強化できるのです。多要素認証を導入する方法としては、下記の2通りがあります。

|

【多要素認証を導入する方法】 ・現在使用しているツールやソフトウェアに備わっている機能を活用する |

個人では、スマートフォンやパソコンのログイン設定などで検討できるでしょう。企業では、機密情報や個人情報、社内システムのログインなどで検討できます。

企業の場合はどの範囲に多要素認証を導入するか明確にすることで、運用しやすくなります。

1-2-2.パスワードは英数字記号を含めて15桁以上にする

多要素認証で使用するパスワードは、英数字(大文字・小文字)記号を含めて15桁以上を推奨しています。

複雑で長いパスワードを設定することで、ハッカーが総当たり攻撃をしてもなかなか突破できなくなるためです。15桁以上のパスワードを作成する時は、下記の点に注意しましょう。

|

【15桁以上のパスワードを設定する時の注意点】 ・自分や会社の名前、電話番号、誕生日を含めない |

参考:独立行政法人情報処理推進機構「チョコっとプラスパスワード」

例えば、15桁以上であっても、自身の名前や誕生日、連続する数字を組み合わせていれば、ハッカーが想定しやすいパスワードになってしまいます。

できる限り複雑に数字や英字、記号を組み合わせることを意識してみましょう。

また、せっかく複雑なパスワードを設定しても、パスワードが漏れてしまっては意味がありません。下記のような点に注意をして、パスワードを管理するようにしてください。

|

【パスワードを管理する時の注意点】 ・パソコンやデスク周りにパスワードを掲示しない |

1-3.不要なメール・Webサイトを開かない

3つ目は、不審なメール・Webサイトを開かないことです。身近なメールやWebサイトが、ウイルス感染、情報漏えいの入口になる危険性があるからです。

不審メールの代表的な手口には、フィッシングメールがあります。フィッシングメールとは、実在する組織を装い、個人情報を搾取する手口です。

例えば、クレジットカード会社を装った「振込みをお願いします」という偽のメールを受け取るとしましょう。

そのメール内にあるURLから偽造サイトに入り、サイト内に個人情報を書き込むことで情報を搾取されてしまうのです。

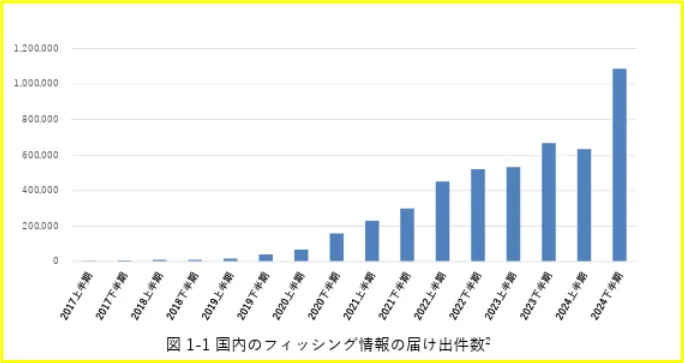

フィッシング対策協議会の「フィッシングレポート2025」によると、フィッシングメールの被害は年々増加しています。

出典:フィッシング対策協議会「フィッシングレポート2025」

不審なメールやWebサイトに情報を搾取されないために、少しでも違和感を抱いたメールやWebサイトは開封しないようにしましょう。

|

【不審なメールやWebサイトを開かないためのポイント】 ・急いでいる時に不審なメールの対応をしない |

企業の場合は、不審なメールやWebサイトの脅威を共有して、従業員1人ひとりが意識できるようにリテラシーを向上させることが重要です。

また、不審メールや改ざんされたWebサイトを検出するソリューション(メールフィルタリングなど)を導入して、対策をするのも1つの方法でしょう。

|

【建設業のセキュリティ対策の事例】 建設業を営むA社では、過去に社内のパソコンがウイルス、ランサムウェアに感染していた背景があり、情報セキュリティ対策には常に関心を持ち取り組んでいます。 |

1-4.使用期限内の最新のウイルス対策ソフトを適用する

4つ目は、使用期限内の最新のウイルス対策ソフトを適用することです。

ウイルス対策ソフトとは、パソコンやサーバーに侵入する前に脅威のあるウイルスなどを検出して駆除するソフトウェアを指します。

多くの人は「既にウイルス対策ソフトを導入している」と感じているかと思いますが、重要なのは期限が切れていない最新のウイルス対策ソフトを導入することです。

サポート期限切れのウイルス対策ソフトを導入していても最新の脅威に対応できず、十分な効果を実感できません。ウイルス対策ソフトのサポート期限は、下記の手順で確認できることが多いです。

|

【ウイルス対策ソフトの有効期限の確認方法】 1.ウイルス対策ソフトのWebサイトを開く |

サポート期限が終了しているウイルス対策ソフトの場合は、すぐに最新のウイルス対策ソフトに交換してください。企業の場合は全パソコン、サーバーなどに、最新のウイルス対策ソフトが適用されているか確認をしましょう。

また、企業の場合は、知らない間に有効期限が切れてしまうと、その隙がハッカーに狙われるリスクがあります。ウイルス対策ソフトの稼働状況や有効期限を一元管理して、計画的に更新、買い替えができるようにしておきましょう。

|

【パソコンだけでなくスマートフォンにもウイルス対策ソフトを導入する】 昨今は、スマートフォン経由でのウイルス感染や情報漏えい被害が増えています。 |

1-5.USBなどの外部記憶装置の取り扱いに注意する

5つ目は、USBなどの外部記憶装置の取り扱いに注意することです。USBや外付けハードディスクは、ウイルス拡大の媒介手段となるケースがあります。

実際にウイルスに感染したUSBを業務で使用して、感染が拡大した事例があります。

|

【USBが原因でウイルス感染が拡大した事例】 ある病院では業務用パソコンに接続したUSBが原因で、大規模なシステム障害が発生しました。 |

事例のように、USBなどの外部記憶装置がトラブルを引き起こす可能性があるので、慎重な取り扱いが求められます。個人と企業では、下記のような点に注意して使用時にルールを設けるといいでしょう。

| 外部記憶装置の使用ルールの例 | |

| 個人 | ・外部記憶装置を複数の端末で共有使用しない ・紛失の危険があるので極力外部に持ち出ししない ・第三者と外部記憶装置を共有しない ・私物の外部記憶装置を業務で使用しない |

| 企業 | ・使用可能な外部記憶装置を限定する(企業側で用意したものなど) ・外部記憶装置使用は申請制にする ・セキュリティ機能付きの外部記憶装置を使用する ・外部記憶装置内にデータを残さない ・外部記憶装置を外部に持ち出す時は申請制にする ・デバイス制御ソフトウェア(パソコンでのUSBや外付けハードディスクなどの使用を制限する)を導入する |

特に、企業での使用は外部記憶装置の使用を従業員に委ねるのではなく、企業側でルール化して慎重に運用できるようにしましょう。

例えば、企業側で安全性が確認できるUSBしか使用しない、リスクのある外部記憶装置が使用できないように制御するなどの方法を検討できます。

▼企業の情報漏えい対策については、下記の記事でも詳しく解説しています

|

【企業でのUSBのセキュリティ対策例】 業務効率化に関する様々なソリューションを提供しているB社では、原則USBの使用を禁止して、必要な場合にのみ社内管理のセキュリティUSBを貸し出しする運用をしていました。 |

1-6.SNSやWebサイトなどに個人を特定する情報を書き込まない

6つ目は、SNSやWebサイトなどに個人を特定する情報を書き込まないことです。何気なく掲載した情報が個人情報、機密情報の漏えいにつながり、悪意のある第三者に悪用されるリスクがあるからです。

実際に企業では、下記のようなトラブルが発生しています。

|

【SNSやWebサイトでの情報漏えい事例】 ・PDF資料を個人が特定できる形でWeb上に公開した |

一度SNSやWebサイトに公開してしまうと、個人や企業側が削除をしても、コピーなどして保存されてしまう可能性があります。大きなトラブルを起こさないためにも、下記のようにルールを設けて運用しましょう。

| SNSやWebサイトに投稿する時のルール | |

| 個人 | ・自分だけではなく第三者の個人情報特定になる情報を含んでいないか確認する ・住所や氏名、電話番号などは公開しない ・SNSの情報公開範囲を限定する |

| 企業 | ・SNSやWebサイトに公開する前にダブルチェックをする ・従業員のリテラシーを向上させる ・SNSやWebサイトの投稿担当者を限定する ・ソーシャルリスニング(SNS上の投稿を収集、分析する)を導入する |

例えば、個人でSNSを使用する時に、どうしても住居地周辺の情報や家族の情報をアップしたい場合は、公開範囲を友人までに絞り込むなど情報を拡散しない工夫をしましょう。

また、企業の場合は、担当者1人で運用するのではなく、必ずダブルチェックをしてリスクのある情報を含んでいないか確認することがおすすめです。

ソーシャルリスニングなどを活用して、自社の発言が炎上をしていないかなども把握できると安心でしょう。

このように、個人や企業の情報発信も、ハッカーの重要な情報収集源となっています。セキュリティ被害につながらないように、情報発信の内容に、細心の注意を払うようにしましょう。

2.企業が一丸となって実施するべきセキュリティ対策7つ

ここまでは、個人が実施するセキュリティ対策を解説しました。ここからは、企業が一丸となって実施するべきセキュリティ対策をご紹介します。

企業を取り巻く脅威は年々複雑化しており、強固なセキュリティ対策が求められています。下記の1つでも不足していると、その隙を狙い標的になる可能性があるでしょう。

| 基本的なセキュリティ対策 | 概要 |

| 【大前提】セキュリティポリシーを策定する | ・自社のセキュリティ対策の方針やルール、手順を明確にする |

| セキュリティに関する教育を実施する | ・従業員に対してセキュリティ意識を向上させる教育を実施する |

| 情報の共有設定を厳格化する | ・顧客や取引先と情報共有する時のルールを明確にする |

| 入口・内部・出口対策ができるセキュリティツールを導入する | ・一部分に偏ったセキュリティ対策ではなく、包括的に対策をする |

| データのバックアップを取る | ・データの消失、破損リスクを抑えるために常にバックアップを取る体制を整える |

| インシデント発生時の対応を決めておく | ・ウイルス感染や情報漏えいが起きた時の対処法を事前に決めておく |

| サプライチェーン全体のセキュリティ対策を向上させる | ・自社だけでなくサプライチェーン全体のセキュリティ対策を向上させて、「横のつながり」による感染を防ぐ |

企業が一度でもウイルス感染、情報漏えいなどの被害に遭ってしまうと、イメージダウンや多額の損失などを抱えることになります。発生してから後悔しないためにも、ぜひ参考にしてみてください。

2-1.【大前提】セキュリティポリシーを策定する

1つ目は、自社のセキュリティポリシーを策定することです。セキュリティポリシーとは、企業のセキュリティ対策の方針や行動をまとめたものです。

セキュリティポリシーが曖昧だと従業員の足並みが揃わず「これはセキュリティ上問題ないだろう」と自己判断するケースが増えます。

だからこそ、具体的なセキュリティ対策を考える前に、まずは大前提として自社はどのような対象をどのように守るのかルール化する必要があるのです。

セキュリティポリシーは、下記の3つの要素で成り立っています。必要な内容は業務内容や企業規模などにより異なるため、自社ではどのようなルールが必要なのか検討してみましょう。

| セキュリティポリシーの3つの要素 | |

| 基本方針 | セキュリティポリシーの基本的な運用方針を決める <例> ・セキュリティポリシーの適用範囲、対象者 ・セキュリティポリシー違反の対応 |

| 対策基準 | 組織の情報資産を守るための具体的な方法、方針を決める <例> ・導入するソリューションの選定 ・従業員に対するセキュリティ教育の実施 ・自社のセキュリティ対策の方針の決定 |

| 実施手順・運用規定 | 具体的な方法、方針を実施するための手順やルールを決める <例> ・メールの取り扱い ・ログインなどの認証方法 ・指定のWi-Fiの使用方法 |

参考:総務省「情報セキュリティポリシーの順守」

また、自社にはどのようなルールが必要なのか分からない場合は、知識のある外部業者と連携しながらセキュリティ対策につなげられるようにしましょう。

次の章からは、セキュリティポリシーに盛り込んだほうがいい具体的なセキュリティ対策をご紹介します。

|

【セキュリティポリシー見直しの事例】 製造業C社は、関連会社から共有されているセキュリティポリシーに沿ってセキュリティ対策をしています。近年の取り組みの中では「性善説」に基づいていたポリシーから、徐々に事故や情報流出は身近に起こり得るということを前提とした内容へと見直しをしているそうです。 |

2-2.セキュリティに関する教育を実施する

2つ目は、セキュリティに関する教育を実施することです。

企業のセキュリティ対策は、ツールを導入すれば実現できるわけではありません。ソリューションなどの「技術」と適切な対策ができる「人」、そして足並みを揃える「プロセス」の3つが揃って初めて機能します。

だからこそ、セキュリティに関するソリューションの導入で満足しないで、従業員のセキュリティ意識を高めることが重要です。

具体的には、下記のようにセキュリティ対策の強化につながる内容を実施するといいでしょう。

|

【セキュリティに関する教育内容の例】 ・セキュリティ対策事例を共有する |

例えば、従業員のウイルス対策に懸念がある場合は、昨今のウイルスの脅威や具体的な対策方法などを共有して知識を深めることが検討できます。

また、新しくセキュリティガイドラインを策定した場合は、社内に浸透するように内容を確認することも効果的です。

セキュリティに関する意識は従業員ごとに差が出やすい部分です。1人の気のゆるみが大きなトラブルを招くこともあるので、企業側でリテラシーの向上を目指すようにしましょう。

|

【企業のセキュリティ教育の事例】 小売業をしているD社では、1年に6回情報セキュリティのコンプライアンステストを実施しています。テストはA~Dで評価して、D判定の場合には補講を義務付けているそうです。 |

2-3.情報の共有設定を厳格化する

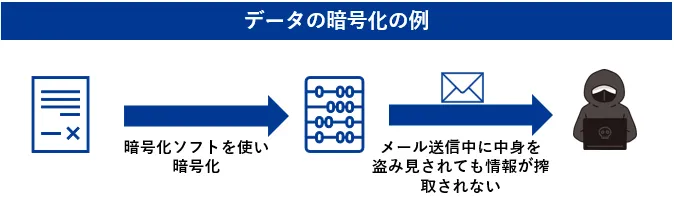

3つ目は、情報の共有設定を厳格化することです。企業では顧客、外部企業間で、機密情報や個人情報などのやり取りをすることがあります。この情報共有時を狙い、重要な情報が漏えいする、盗まれるなどの被害が発生しているのです。

ハッカーなどに機密情報や個人情報が渡ると、サイバー攻撃の足掛かりにされるリスクがあります。情報を慎重に扱うためにも、下記のように厳格なルールを設けましょう。

| 情報共有の設定項目 | 概要 |

| 共有できる情報の制限 | ・外部に共有できる情報のルールを設ける |

| 共有方法の制限 | ・暗号化した情報(外部からは読めない状態にする)しか共有しない ・特定のツールでしか共有しない(持ち出しやメール添付は禁止するなど) |

例えば、機密情報をそのままメールに添付すると、通信時に添付ファイルを盗み見されるリスクがあります。暗号化ソフトなどを使い、添付ファイルの内容が読めない状態にして添付をすれば、情報を搾取される可能性が低くなるでしょう。

また、従業員が手軽に情報共有できる状態では、本来外部に出してはいけない情報が流出するリスクが高まります。「誰が」「どの情報を」「どこまで共有していいのか」明確な基準を設けて、不要な共有を避けることも重要です。

情報共有の方法を誤り個人情報や企業情報が大量に流出してしまうと、企業のイメージダウンにつながります。情報の取り扱いに厳しくなった時代だからこそ、慎重に扱える体制を整えましょう。

|

【情報共有のセキュリティ対策事例】 情報通信業を営んでいるE社は顧客情報を中心に、慎重な取り扱いが必要だと感じていました。情報漏えい対策としては、USBでの持ち出し管理や、制御機器などがある区域への立ち入り制限をしているそうです。 それだけでなく、情報区分に応じてパスワードの設定、ファイルへのアクセス制限などを実施して、ファイル共有時のセキュリティを強化しています。 |

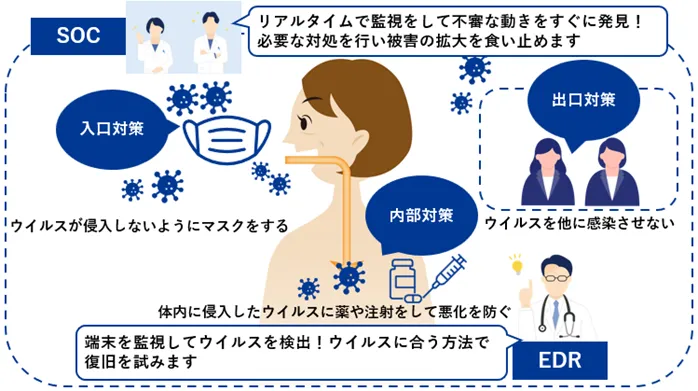

2-4.入口・内部・出口対策ができるセキュリティツールを導入する

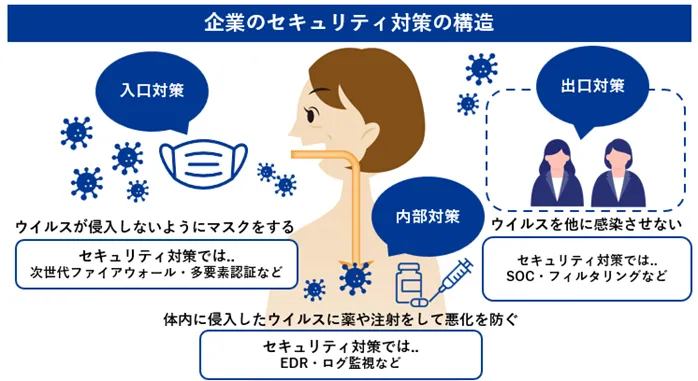

4つ目は、入口・内部・出口対策ができるセキュリティツールを導入することです。企業がセキュリティを強化するには、目的や課題に応じたツールの活用が欠かせません。

入口・内部・出口は、風邪を予防する時の流れを思い出すとイメージしやすいです。

まずは、風邪を予防する時には、マスクや手洗い、うがいをします。

セキュリティ対策も同じで、ウイルスが内部に侵入しないように、次世代ファイアウォールやウイルス対策ソフトなどを活用します。

次に、いくら風邪の予防をしていても、ウイルスが体内に侵入してしまう時があります。この時には、どのようなウイルスが侵入したのか見極めて、いち早く薬を飲むなどの対処をします。

セキュリティ対策も同じように、パソコンやサーバーに侵入したウイルスをいち早く検知をして、適切な対処をします。

そして、風邪をひいた時には、周囲に映さないように感染拡大を防ぎます。セキュリティ対策でも同じように、これ以上ウイルス感染が拡大しないように、外部にウイルスを拡散しないように対処します。

| セキュリティ対策をする部分 | 導入ツール例 |

| 入口対策 組織へのウイルスの侵入を防ぐ |

・次世代ファイアウォール(主に通信の安全性を確認するセキュリティツール) ・多要素認証 ・ウイルス対策ソフト |

| 内部対策 端末やサーバーなどに侵入したウイルスをいち早く検知して抑え込む |

・EDR(侵入したウイルスをいち早く検知して封じ込むツール) ・ログ監視(ウイルスの侵入を監視、検知するツール) |

| 出口対策 外部に感染が拡大しないように封じ込む |

・フィルタリング(通信やアクセスを許可・遮断・制限する仕組み) ・DLP(機密情報の外部送信を検知・遮断するツール) ・SOC(企業や組織のシステムやネットワークを24時間365日監視し、サイバーセキュリティ脅威に対して迅速に対応する専門組織) |

どこから対策をするべきか悩む場合は、まずはEDRとSOCを検討しましょう。EDRはパソコンやサーバーなどの端末に侵入したウイルスをいち早く検知して、抑え込むツールです。

SOCは、企業や組織のシステムやネットワークを24時間365日監視し、サイバーセキュリティ脅威に対して迅速に対応する専門組織のことです。専門的な知識、技術のある人による迅速な対応で、ウイルスの感染拡大を防ぎます。

このように、企業のセキュリティ対策は特定のツールを導入して終わりではなく、ウイルスの侵入の流れに沿った包括的な対策が基本です。

入口と内部、出口にそれぞれ必要なツールを導入して、セキュリティを強化できているか確認しましょう。

▼EDRやSOCの必要性や運用方法は、下記の記事で詳しく解説しています

2-5.データのバックアップを取る

5つ目は、データのバックアップを取ることです。ウイルス感染などの被害に遭うと、事業活動で使用するデータを元に戻せなくなるケースがあります。

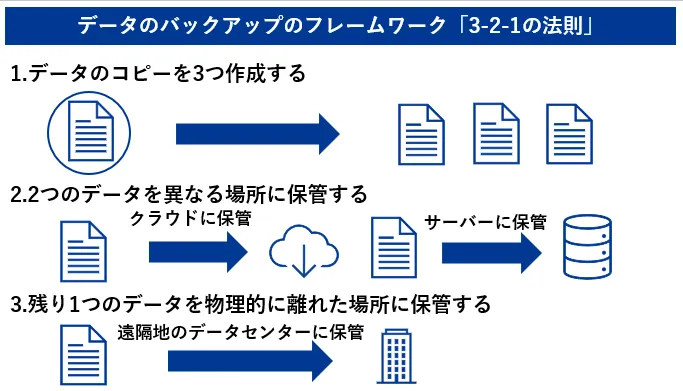

情報資産の消失や破損を避けるためにも、データバックアップのフレームワークである「3-2-1の法則」に沿って体制を整えるといいでしょう。

「3-2-1の法則」は、バックアップを行う際の基本的な考え方です。1つのデータにつきバックアップデータを3つ作成し、2つのバックアップデータは自社のサーバーとクラウドなど、それぞれ別の場所に保管します。そして、残りの1つは自社から物理的に離れた場所にあるデータセンターなどで保管します。

このように、バックアップデータをそれぞれ別の場所に保管することで、データが完全に消失するリスクを抑えられるのです。

このように、常にバックアップデータを取得して適切に保管するには、バックアップを自動化するなどの体制構築が欠かせません。

自社では、どのようにデータのバックアップを取得、保管するのか、具体的な流れを決めておきましょう。

2-6.インシデント発生時の対応を決めておく

6つ目は、インシデント発生時の対応を決めておくことです。企業の場合は、ウイルス感染や情報漏えいなどのインシデントが発生すると、被害が急拡大する傾向があります。

インシデントが発生した時に迅速な対応ができるように、下記の3つのステップを整理しておきましょう。

| インシデント発生時の対応手順 | 対策例 |

| ステップ1 初動対応 |

・情報漏えい、ウイルス感染などが発覚した時にまず何をするべきか決めておく(ネットワークの遮断など) ・企業内で誰を中心に情報を連携していくのかインシデント対応体制を整えておく |

| ステップ2 報告・公表 |

・インシデントにより個人情報漏えいや出荷停止など何らかのトラブルが発生した場合は問い合わせを設置して対応する必要がある ・問い合わせ窓口の設置方法や外部への説明方法なども具体的に決めておく |

| ステップ3 復旧・再発防止 |

・復旧や再発防止に向けてどのように動くのか決めておく ・特に復旧は専門的な技術が必要なので協力できる外部業者を見つけておくことがおすすめ |

参考:独立行政法人情報処理推進機構「中小企業のためのセキュリティインシデント対応の手引き」

特に重要なのは、インシデントが発生した時の初動対応を決めておくことです。対象の機器を隔離する、ネットワークを遮断するなど、具体的な行動を決めておくことで、焦らずに対処できます。

また、定期的にインシデントが発生した時の訓練をしておくと、事前に決めた対応が実践しやすくなるでしょう。

このように、いざという時の対処法を事前に決めておくことで、ウイルス感染や情報漏えいが起きたとしても、被害を最小限に食い止められます。

|

【標的型攻撃メール訓練の例】 多くの企業で取り組んでいる訓練に、標的型攻撃に対するメール訓練があります。本物の不審メールを模したメールを実際に送付して、誤って開封しないか、開封した際の対応は適切かなどを訓練します。 |

2-7.サプライチェーン全体のセキュリティ対策を向上させる

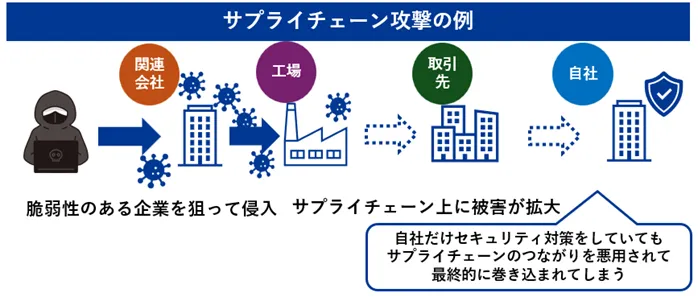

7つ目は、サプライチェーン全体のセキュリティを向上させることです。多くの企業は関連会社や工場、運送会社などを含むサプライチェーンを構築しています。

サプライチェーンはビジネス上のつながりが明確で芋づる式に大手企業までサイバー攻撃に巻き込めるため、昨今はハッカーの標的になる傾向があります。

また、標的となった企業からサプライチェーン上の企業へと被害が拡大し、気が付くと自社が巻き込まれてしまうケースも少なくありません。

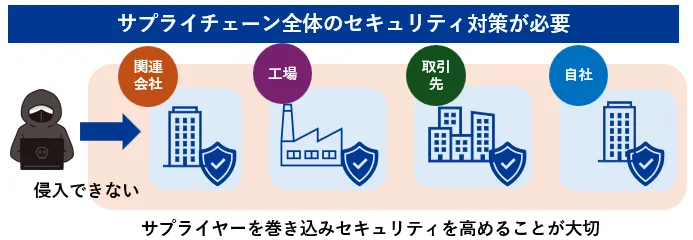

そのため、自社のセキュリティだけを強化すればいいと考えるのではなく、サプライチェーン全体のセキュリティ向上を目指しましょう。

サプライチェーンのセキュリティ対策でも、基本的には企業がするべき対策を各社がしっかりと実施していくしかありません。

ただし、セキュリティ対策に関する知識や意識が異なるので、下記のような取り組みをして足並みをそろえるといいでしょう。

|

【サプライチェーン全体のセキュリティ対策を向上させる取り組み例】 ・サプライチェーン上の企業でセキュリティをチェックし合う |

例えば、セキュリティ意識の低い関連企業がいる場合は、訪問をしてセキュリティ対策の大切さや検討できるツールをアドバイスするのも1つの方法です。

また、サプライチェーン全体で研修やセミナーを実施して「セキュリティインシデントを起こさない」という共通認識を持つことも大切でしょう。

独立行政法人情報処理推進機構が実施した「情報セキュリティ10大脅威 2025」では、社会的な影響が大きかったと考えられる脅威としてサプライチェーンを狙った攻撃が2位にランクインしています。

昨今の脅威は、自社だけの対策では防ぎきれなくなってきています。だからこそ、サプライチェーンを巻き込む視点を持ち、サプライチェーン全体でセキュリティ意識を高めていきましょう。

▼サプライチェーン攻撃の手口に関しては、下記の記事で詳しく解説しています

▼サプライチェーンのセキュリティ対策については、下記の記事を参考にしてみてください

|

【政府はセキュリティ対策評価制度構築に向けて動いている】 経済産業省ではサプライチェーンに関わる企業がセキュリティリスクを適切に管理、強化するための評価制度の構築を進めています。 |

3.セキュリティ対策はルールやツールの導入だけでなく運用と監視体制の構築からスタートする

ここまで、まず検討したい基本的なセキュリティ対策をまとめて解説しました。企業を取り巻く脅威は年々複雑化しており、ちょっとした隙やセキュリティ不足が大きなトラブルを招いています。

その中でも特に多いのは、セキュリティツールやルール策定だけを実施して、セキュリティを強化した体制を維持できていないケースです。

ツールやルールはあくまでも手段で、それを使いセキュリティを強化する運用、監視体制がなければ機能しません。「セキュリティツールを導入していたのにウイルスに感染した」「ルールがあってもトラブルが起こる」というのは、運用体制に課題があるのです。

そこでまずは、ウイルスを監視して、万が一感染した場合にはいち早く対応ができるような運用と監視体制の構築から始めましょう。具体的には、EDRとSOCの導入をするのがおすすめです。

EDRは端末にウイルスが侵入した時に、いち早く検知して抑え込みをします。SOCでは24時間監視を行い、ウイルスが侵入した時には適切な対処を行います。

この2つを組み合わせることで、強固なセキュリティ対策ができる運用と体制構築が実現できます。私たちクエストはセキュリティ対策のスペシャリストとして、お客様のEDRやSOCの導入支援をしています。

単にツールを導入するのではなく、現状を把握したうえで設計から実行、運用までをまとめてサポートさせていただきます。

「セキュリティ対策が必要なのは分かるけれど、リソース不足で導入が進まない」「EDRやSOCの導入、運用に不安がある」という場合、ぜひ無料相談をご利用ください。お客様に本当に必要なセキュリティ対策を提案させていただきます。

4.まとめ

本記事では、個人と企業が取り組むべき基本的なセキュリティ対策を紹介しました。最後に、この記事の内容を簡単に振り返ってみましょう。

○絶対に押さえておきたい基本的なセキュリティ対策は下記の通り

・OSやソフトウェアを常にアップデートする

・IDとパスワードを適切に管理する

・不要なメール・Webサイトを開かない

・使用期限内の最新のウイルス対策ソフトを適用する

・USBなどの外部記憶装置の取り扱いに注意する

・SNSやWebサイトなどに個人を特定する情報を書きこまない

○企業が一丸となって取り組むべきセキュリティ対策は下記の通り

・【大前提】セキュリティポリシーを策定する

・セキュリティに関する教育を実施する

・情報の共有設定を厳格化する

・入口・内部・出口対策ができるセキュリティツールを導入する

・データのバックアップを取る

・インシデント発生時の対応を決めておく

・サプライチェーン全体のセキュリティ対策を向上させる

セキュリティ対策はツールやルールを導入するだけでなく、継続して質を担保できる体制づくりが重要です。

企業のセキュリティ対策で「何から始めればいいのか」「自社の課題は何か」などお困りごとがありましたら、クエストにお気軽にご相談ください。

サイバー攻撃は「起きないようにする」だけでなく「起きたときに、いかに早く・正しく動けるか」 が被害の大きさを左右します。「自社に対応できる体制があるのか分からない」「インシデント発生時、誰が何を判断するのか不安」そうしたお悩みについて、まずは無料でご相談をお受けしています。現状を整理するだけでも構いません。お気軽にお問い合わせください。