目次

進化するサイバー攻撃

テクノロジーの進化に伴い、サイバー攻撃の手法も多様化し凶悪さを増しています。アンチウイルスに代表される従来型のEPP(Endpoint Protection Platform)だけでは、進化する攻撃に対抗することが難しくなってきています。ずるがしこく狡猾な攻撃者はテクノロジーの進化を逆手にとり、それを悪用しています。なぜなら、テクノロジーをサイバー攻撃に転用することは、彼らの生産性を大きく高めることにつながるからです。具体的には下記のような技術が挙げられます。

AIファジング

ファジングとは、本来はソフトウェアの脆弱性(セキュリティ的な弱点)を見つけるためのテストを指します。ソフトウェアの挙動を細かくチェックする必要があるため、これまでは技術力のある専門家のリソースを必要としました。こうした専門家に代わり、AIがファジングをおこなうことをAIファジングといいます。攻撃者はAIファジングを悪用し、未知の脆弱性の発見を狙います。

機械学習ポイズニング

ポイズニングとは毒殺を意味します。最近では機械学習を取り入れたセキュリティ製品も増えてきました。ディープラーニングをはじめとした機械学習では、大量のデータを学ばせることで検知の精度を高めます。この仕組みを逆手にとり、攻撃者にとって都合のよい誤ったデータを与えて学習させることで、判断を誤らせるように仕向けます。

ディープフェイク

ディープフェイクとはAIの技術を使って精巧な偽物を作りだし、それによってなりすましなどの犯罪行為をおこなうことを指します。テクノロジーを悪用すれば、画像や音声、動画などを合成して、特定の人にそっくりなプログラムを作りだすことも可能となり、偽のチャットツールやSNSのなりすましによるフィッシング攻撃、あるいは合成した音声による電話での指示なども事例として報告されています。

近年、このような進化するサイバー攻撃の数々は、セキュリティベンダーや企業が向き合うべき新たな重要テーマとして、強く認識され始めています。

高まるゼロデイ攻撃のリスク

現在の企業活動においてITの活用は必須となっています。ソフトウェアの進化は目覚ましく、日々新しいツールが登場し、新機能が追加されています。しかしながら、ソフトウェアにはその特性上、常に脆弱性という問題がつきまといます。悪意のある攻撃者は、攻撃の糸口となる脆弱性をさまざまな手段を使って探し出そうとします。その中でも、彼らが特に狙うのは「ゼロデイ脆弱性」と呼ばれるものです。

ゼロデイ脆弱性とは、未発見の脆弱性や修正アップデートがベンダーから提供される前に公表されてしまった脆弱性です。こうした脆弱性が攻撃者によって発見され悪用された場合、その攻撃を防ぐことは極めて難しくなります。多くの人が使うプラットフォームで、ゼロデイ脆弱性が発見されたという事例も実際に報告されています。

2019年5月に報告されたmacOSのゼロデイ脆弱性

2019年5月にセキュリティ研究者によって、macOSにおけるゼロデイ脆弱性が報告されました。macOSでソフトウェアの起動許可を担う「Gatekeeper」という機能を回避できてしまうという脆弱性です。この脆弱性は最新版では修正されています。

2019年11月に報告されたGoogle Chromeのゼロデイ脆弱性

GoogleのウェブブラウザーであるChromeでもゼロデイ脆弱性が発見されています。「Use After Free」というタイプの脆弱性で、多くの人が閲覧するウェブサイトで「水飲み場型攻撃」に悪用されていました。最新版では修正されています。

2020年1月に報告されたInternet Explorerのゼロデイ脆弱性

2020年1月にはInternet Explorer(IE)のゼロデイ脆弱性が報告されました。IEのスクリプトエンジンでメモリ破壊が起きてしまうという脆弱性で、実際にこの脆弱性を悪用した攻撃が検知されています。この脆弱性は2月のアップデートで修正されました。

攻撃者はこうしたゼロデイ脆弱性をAIファジングなどの技術を悪用して、驚くべきスピードで探し、見つけ出しています。それだけでなく、新たな攻撃手法も次々と生み出されています。

マルウェア自体の難読化、暗号化

難読化はプログラムを複雑にして解読しづらくすることで、暗号化はそもそも読めなくしてしまうことです。こうしたマルウェア自体の難読化や暗号化により、従来までのパターンマッチによる検知が機能しにくくなっています。また、常時SSLの普及によって、暗号化された通信の中にマルウェアを潜ませるという手口も増えています。

ドライブ・バイ・ダウンロード攻撃

ドライブ・バイ・ダウンロード攻撃とは、ウェブサイトを閲覧しただけで、マルウェアに感染させる攻撃手法です。改ざんしたウェブサイトに利用者を誘導し、パソコンなどの端末の脆弱性を悪用することで、マルウェアをダウンロードさせます。

ファイル・レス攻撃

プログラムとしての実体を持たないタイプの攻撃がファイル・レス攻撃です。「.link」などのショートカットファイルに偽装し、WindowsのPowerShellなど、アプリケーションの標準機能を悪用し攻撃をおこないます。メモリ上で動作し、ファイルとして残らないため検知が難しいとされています。

こうした攻撃手法と、ゼロデイ脆弱性を組み合わせておこなう「ゼロデイ攻撃」のセキュリティリスクには、計り知れないものがあるといえます。

新たな対抗策、NGEPP

従来までのEPP製品は、あらかじめ登録されたパターンに該当するかで攻撃を検知するパターンマッチング(シグネチャ)方式が主流でした。この方式では既知の脅威に対しては効果がありますが、未知の脅威に対応しづらいというデメリットがあります。例えば、前述のファイル・レス攻撃の場合は、メモリ上で動作し、OSやアプリケーションに搭載された正規の機能を使うため、パターンマッチングだけでは検出が困難となります。そこで、新たな脅威に対抗するための仕組みとして考案されたのがNGEPP(Next Generation Endpoint Protection Platform)です。NGEPPには下記のような機能を持つものがあります。

プロセスの保護

NGEPPでは、プログラムの実行単位であるプロセスを保護するものもあります。例えば、バッファオーバーフロー攻撃は、プロセスが一時的に利用するメモリ領域に対しておこなわれます。このメモリ領域を保護することで、攻撃を防御します。

ふるまい検知

プログラムの挙動(ふるまい)を監視し、マルウェア特有のふるまいをしていると疑われるプログラムを遮断します。例えば、異なるアプリケーションを起動しようとしたり、ネットワーク上の別の端末にアクセスしたりするといったマルウェア特有の挙動を検知します。ふるまい検知によって、未知の脅威に対するリスクを低減することが可能です。

機械学習

AIの機械学習を利用し、既知のパターンをベースに未知のパターン や亜種を事前に予測します。これにより、従来型のパターンマッチングでは対処しきれなかった高度なマルウェアにも対抗できるようになります。

セキュリティインテリジェンス

セキュリティインテリジェンスは、クラウドに置かれた膨大な脅威情報データベースです。セキュリティに関するあらゆる情報(脆弱性や攻撃手法、亜種など)がビッグデータとして保存され、AIによって分析されています。セキュリティインテリジェンスには、単独ベンダーが提供するだけでなく、複数ベンダーが連携して提供するものもあります。

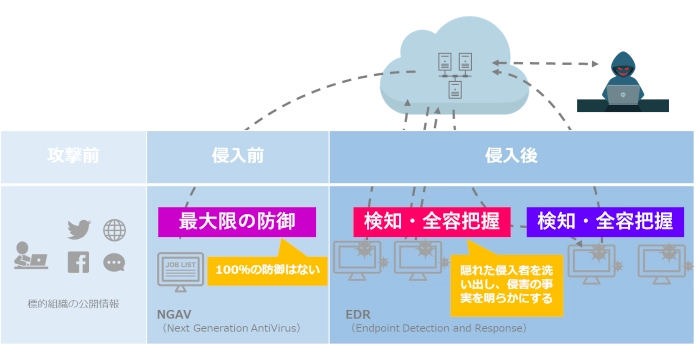

NGEPPは、機械学習によってゼロデイ攻撃などの未知の脅威を予測し、ふるまい検知でプログラムの挙動を監視することで、端末を強固に防御します。しかしながら、NGEPPといえどすべての脅威を完全に防ぐことはできません。その他の方法と組み合わせ、総合的なセキュリティ対策が必要とされています。

EDRなど他サービスとの併用が重要

インシデントの発生を完全に防ぐことはできないという考えに立脚し、被害を最小限に抑えつつ、速やかな復旧を目指す取り組みや概念のことを「インシデント・レスポンス」といいます。ゼロデイ攻撃が増加したことで、こうした考え方は広く普及しています。そのためのツールのひとつがEDR(Endpoint Detection and Response)です。

EDRは感染したマルウェアの検知とその対応に特化したツールで、活動を開始したマルウェアを捕捉し、隔離、そのログを残すことが主な機能となります。例えば、デコイと呼ばれる仮想端末にマルウェアを誘導して挙動を監視し、C&Cサーバーとの通信(攻撃)を検知すると同時に、ファイアウォール等で通信を遮断、捕獲したマルウェアをサンドボックスに隔離するといった一連の対応をおこないます。その際、感染端末などへの対処やレポーティングなどは、CSIRT等のセキュリティチームが担うことになります。

EDRの設定やその後の運用には高度な専門知識が必要となるため、自社にリソースがない、あるいはすぐには用意できない場合は、SOC(Security Operation Center)のアウトソースを前提に設置を進めるという選択もあります。

さいごに

働き方改革によるリモートワークの普及など、企業におけるITツールの活用は、もはやスタンダードな取り組みになりつつあります。また、情報資産の価値が高まり続ける現代において、パソコンやサーバーなどの端末を保護するエンドポイントセキュリティ対策は、さらに重要な課題となります。今後、ゼロデイ攻撃のような未知なる脆弱性を狙った攻撃は、加速度的に増加していくことが予想されます。

NGEPPをはじめとした次世代型と呼ばれる新たなセキュリティツールの導入は、こうしたリスクに対し効果が期待できるといえます。しかしながら、これらの製品は高機能な一方で、高度な専門知識も必要となり、自社に合ったツールの選定や継続的な運用は容易ではありません。SOCの立ち上げも含め、自社に最適なセキュリティ体制を構築するために、専門家の知恵を借りることも検討してみてください。