目次

国内企業をターゲットにした標的型攻撃が増加中

日本年金機構への標的型攻撃で大きく話題になって以降、多くの企業で対策が実施されていますが、その被害がなくなることはありません。最近でも、日本の大手電機メーカーを狙った標的型攻撃が大きな話題になっています。

このように、対策を十分に実施しているにも関わらず被害が発生する理由としては、攻撃の手法が年々高度化していることや、標的型攻撃特有の対策の難しさなどが挙げられます。ウイルス対策ソフトのアップデートが間に合わなく、知らぬ間にウイルスに感染していたり攻撃を受けたりしていることにさえ、利用者が気づけない時代がやってきているのです。

つまり、実際には攻撃を受けているのに、利用者がそれに気づいていない状況が発生しています。大企業であれば、専任の監視担当者が配置されている場合もありますが、中小企業の多くでは監視すらしていないのが現状です。そのうえ、ターゲット企業を直接狙うのではなく、他の企業や他の拠点を「踏み台」にして攻撃するケースも発生しています。「踏み台」にされた企業や拠点は攻撃に参加していることに気づくことなく、「加害者」になっていることもあるのです。

事例から考える標的型攻撃の手法と被害

標的型攻撃には、大きく分けて「ウイルスに感染させる手法」と「脆弱性を狙った手法」の2つが考えられます。

1つ目の「ウイルスに感染させる手法」では、取引先を装ったメールなどを送信し、誤って開封させる、リンクをクリックさせる、などの方法が使われます。このとき、既存のウイルスではなく新種のウイルスを使用するため、ウイルス対策ソフトを導入していても検出できません。

2つ目の「脆弱性を狙った手法」では、その組織が使用しているソフトウェアに存在する脆弱性がターゲットになります。既知の脆弱性であれば、更新プログラムを適用しておけば対策できるのですが、未知の脆弱性を狙ったゼロデイ攻撃の場合、更新プログラムも存在しないため改善する手段がありません。

いずれの方法でも、攻撃者が管理者権限を乗っ取ることで、社内にある機密情報や個人情報などが外部に送信され、情報漏洩などの被害が発生します。ウイルス対策ソフトそのものに脆弱性が存在し、それを狙った攻撃まで発生しているのです。

もし標的型攻撃にあってしまったら?

標的型攻撃の対策が難しいのは、攻撃を受けていることに気づかないことです。ウイルス対策ソフトでは検出できないため、何も警告を出してくれませんし、脆弱性が存在しても通常の使用には問題ないため利用者は気づきません。また、知らないうちに情報が漏洩していて、外部からの指摘で発覚することもあります。

企業としての管理体制が問われることも多く、多額の損害賠償が発生するだけでなく、信用の失墜、訴訟などにもつながります。また、公表が遅れると「情報を隠していた」と判断され、非難の対象になってしまうこともあります。

標的型攻撃にあってしまったらすぐに情報を公開しなくてはいけませんが、未知の脆弱性による攻撃を受けた場合、その手法を公開することで、その公表内容を真似て攻撃を仕掛ける事象が発生してしまう恐れがあります。つまり、自社の被害を最小限に抑えられても、他の会社に迷惑をかけてしまうことになりかねません。

IPAおよびJPCERT/CC(一般社団法人JPCERTコーディネーションセンター)によって公開されている「情報セキュリティ早期警戒パートナーシップガイドライン」では、発見者はIPAに脆弱性関連情報を届け出ることが推奨されています。その後、IPAおよびJPCERT/CCが開発者と調整の後、公表日が決定されます。

公表が遅れると非難される可能性がありますし、早く公表すると他社に被害が発生する恐れがある、という難しい判断を迫られるのです。

標的型攻撃に対応するために必要なこと

高度化する標的型攻撃を完全に防ぐことは難しいため、リスクと脅威、対策にかかるコストを考慮したうえで対応することが求められています。よく挙げられる例として、以下のような対策を組み合わせた「多層防御」の考え方があります。

入口対策

ウイルス対策ソフト、ファイアウォール、IPS(Intrusion Prevention System:侵入防止システム)やIDS(Intrusion Detection System:侵入検知システム)の設置など

拡散防止

ウイルス対策ソフト、更新プログラムの適用、ネットワークの分割など

出口対策

URLフィルタリング、クライアントレピュテーションなど

最近ではUTM(Unified Threat Management:統合脅威管理)を使用して一元管理している企業もありますが、いずれの対策を実施していても、巧妙な標的型攻撃に対しては無力です。そこで求められるのが「ログの確認」です。事後の対策にはなってしまいますが、早期に攻撃を検知することで影響範囲を特定し、被害を最小限に抑えることができるのです。

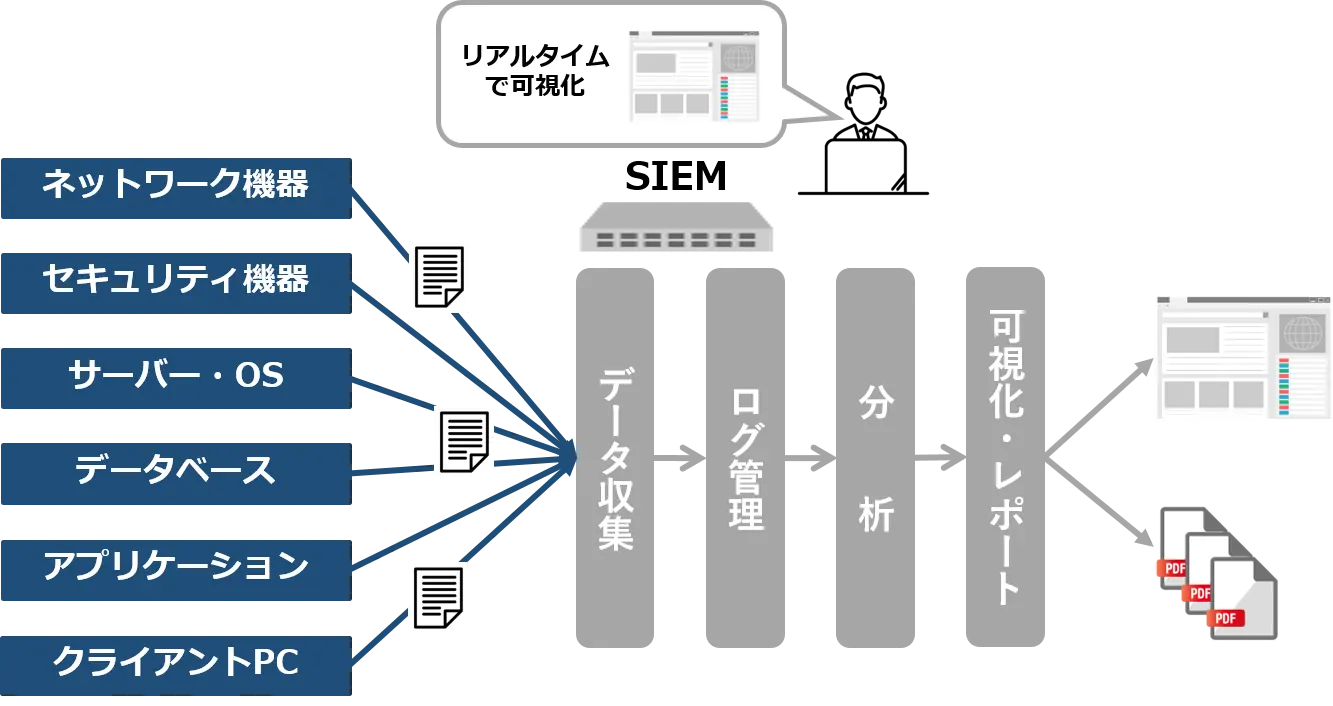

このためには普段からログを監視し、通常時の状況を把握する必要があります。ログを監視する部署を設置し、SIEM(Security Information and Event Management:セキュリティ情報の収集・分析とイベント管理)などを活用することで攻撃の予兆に気づく、そして攻撃を受けたときには速やかに対応することが求められています。

しかし、現実的にはこのような対応ができない状況も発生しています。そもそも重要な情報が社内にあるとは限らないのが現実です。最近ではクラウド上にデータを保管している企業も多く、クラウド事業者がログを監視していないと、情報漏洩に気づく術がありません。

リモートワークが求められる背景もあり、外部から社内の情報にアクセスする必要性が高まっていますが、従業員が社外からアクセスできる、ということは攻撃者にとってもアクセスできる可能性があることを意味します。暗号化や認証の対応は取られていますが、未知の脆弱性については無力です。 また、そもそもログを改ざんされてしまう攻撃が増えています。つまり、ログを監視していても、ログを書き換えられてしまうと問題があったことにすら気づけません。攻撃を受けたことには気づいても、攻撃者を特定できないことは珍しくありません。

このように、サイバー攻撃はいつ誰が仕掛けてくるかわかりません。 昔は機密情報のやり取りをする際には、ローカル保存して情報資産を守る代わりに、特定の取引先にのみ専用線などの高価な回線を敷設して機密情報のやり取りを行ったり、外部媒体に保存して信頼できる郵送機関を利用したりしてやり取りを行っていました。

どの情報を守るのか、情報の機密性について意識し、重要な情報についてはネットワーク上からアクセスできない環境に保存する、という昔ながらの対策に取り組む必要性も出てきていると言えるでしょう。