目次

多様化するサイバー攻撃で中小企業がターゲットに

サイバー攻撃は巧妙化の一途をたどり、その対応はますます困難になっています。標的型攻撃による情報流出、ランサムウェア、DDoS攻撃、ゼロデイ攻撃、ブルートフォースアタック、パスワードリスト攻撃など、さまざまなセキュリティ上の脅威と隣り合わせの状態。悪意のある攻撃者は最先端のセキュリティ対策さえも攻略し、金銭の要求やデータの窃取・改ざんなどの目的を達成します。

セキュリティ対策の難易度が上がっているのは、企業で用いる情報システム体系が複雑化していることも関係しています。パソコンだけでなく、スマートフォンやタブレットといった情報端末が普及し、さらに、私物の端末を業務利用するBYOD(Bring Your Own Device)を採用する企業も増えています。サーバー管理を考えても、オンプレミス環境とクラウド環境を組み合わせているところもあります。セキュリティ対策は、これらすべての技術要素を網羅しなければ、攻撃者からの侵入を許してしまいます。

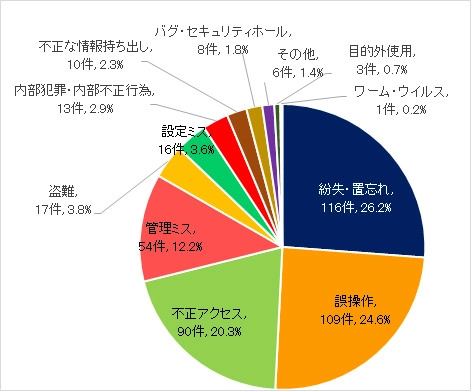

2018年には、主な個人情報漏えい事件・事故として合計443件が報じられました(JNSA調べ)。発生件数が多い順に漏えい原因を見ていくと、紛失や誤操作に続き、不正アクセスが続きます。1件あたり賠償額は6億3000万円を超えるもので、これは中小企業の存続を脅かすほどの金額だと言えるでしょう。

大企業で発生したセキュリティ被害は、社会への影響度も大きく、大々的に報道される場合がありますが、中小企業で起きた被害はほとんど報道されません。しかし、実際のところ、セキュリティ対策の甘い中小企業は標的となりやすく、セキュリティ被害も相次いでいます。悪意のある攻撃者にとっては、企業の規模は関係なく、対策が講じられていない、あらゆる端末がターゲットとして狙われるものです。取り引き関係のある企業群の関係性を利用する「サプライチェーン攻撃」のように、中小企業を踏み台として、大手企業へ被害が及ぶケースも発生しています。

セキュリティ被害に関する多くの報道や啓蒙活動が功を奏し、情報セキュリティに関する問題意識は向上しつつあります。しかし、予算や人員が限られた中小企業では特に、どういった対策を進めるべきか悩みながらも、最初の一歩を踏み出せない企業も少なくないかと思われます。多様化・巧妙化するサイバー攻撃に備え、一つのソリューションで網羅的にセキュリティ対策を施せる仕組みが求められています。

サイバー攻撃の現状を踏まえた多層防御のあり方とは

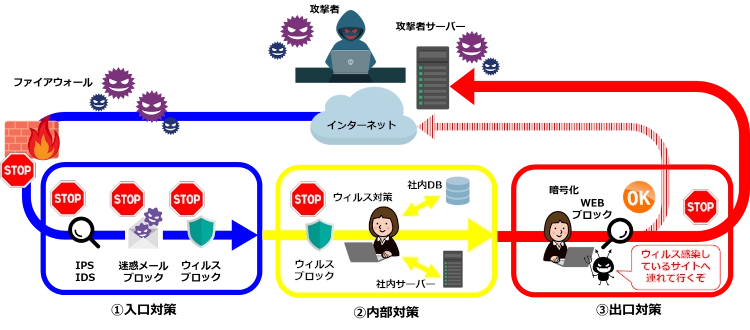

多様化・巧妙化するサイバー攻撃に対抗するために考え出されたのが「多層防御」という概念です。多層防御とは「複数のセキュリティ防御壁を設置して被害を最小限にするアプローチ」と言われます。どのようなセキュリティ対策ツールであっても、あらゆる攻撃から完全な防御は不可能という前提に立ち、視点の異なる防御策を何重にも組み合わせて、侵入や漏えいのリスクを低減します。また、多層防御によって、不正アクセスをより早く検知し、サイバー攻撃に気づく効果も期待されています。多層防御は基本的に、企業ネットワークの入口・内部・出口の3段階に分けられます。

①入口対策

不正なアクセスを最初に防ぐ場所として、ファイアウォールやスパムフィルターが導入されます。さらに、ファイアウォールでは感知できない攻撃をIDS/IPS(不正侵入検知・防御)を利用することで精度を上げます。一般的に「ゲートウェイセキュリティ」と呼ばれます。

②内部対策

ネットワーク内部で起きている事象を監視し、迅速に対策をとれるようにします。入口対策だけで防ぎきれず侵入を許した際に、被害を最小化させる対策です。ネットワーク内に接続された情報端末へのウイルス対策ソフトのインストール、やりとりするファイルの暗号化などが対策に該当します。また、社内ネットワークのログを管理し、サイバー攻撃を検知したときには速やかに重要サーバーを隔離できる仕組みを設けます。エンドポイントセキュリティとも呼ばれます。

③出口対策

社内からのデータ持ち出しを防ぐためにおこなう対策です。機密データが外部に流出しないよう、監視をおこなうとともに、データを暗号化し、盗聴を防ぎます。「社内から出ていく」通信に絞り込んで監視する、ファイアウォールで制御をおこなうといった対策もあります。

このように、3層のセキュリティ対策が相互に補完し合い、リスクを低減します。たとえ侵入されても、最終的に攻撃者の目標を達成させないことを目的とした多層防御は、巧妙化するサイバー攻撃の実状に合わせて登場してきた概念といえます。多層防御の体制を構築していくためには、攻撃に対する網羅性だけでなく、業務遂行やコスト面などにおける効率性を両立させて進めることが求められます。

UTM(統合脅威管理)による多層防御の実現

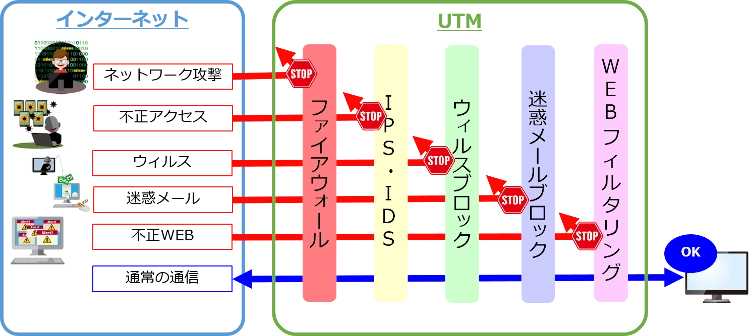

多層防御の実装には、複数のセキュリティ機能を統合したUTM(Unified Threat Management:統合脅威管理)が有効です。一般的には、ファイアウォール、不正侵入検知・防止(IDS/IPS)、マルウェア検知・駆除、ウェブフィルタリング、アクセス制御(デバイス・アプリケーション)等のセキュリティ機能が含まれます。製品によって、一部の機能に違いがあります。

入口から出口までの対策がパッケージ化されており、多層防御の考えをもとに生み出されたのがUTMと言っても過言ではありません。複数のツールを個別に管理するよりもUTMを導入した方が、管理が容易になるため、コスト・運用負荷の軽減に寄与すると考えられます。

企業で多く採用されているファイアウォールは、UTMを構成する要素の一つであることが分かります。ファイアウォールの場合、あらかじめ設定された通信や接続の可否ルールをもとに、不正アクセスやDoS攻撃などから、社内にある端末を守るものがほとんどです。UTMはファイアウォールで検知できなかったウイルスや迷惑メールを、レイヤーに防御壁を設け、その名の通り、統合的な対策を提供するものです。

中小企業におけるUTM運用の問題点

コストや運用負荷が軽減されるUTMですが、それでも正しく運用するには、十分な計画と人的リソースが必要になります。多機能であるがゆえに、UTMの運用は煩雑で難易度の高いオペレーションが求められる場合があるからです。個々のセキュリティ機能の特徴を適切に理解していなければ、結果としてUTMのパフォーマンスが低下する場合もあります。さらには、サポート切れや更新忘れ等で、UTMが十分に機能しなくなる、なんて初歩的なことすら生じかねません。

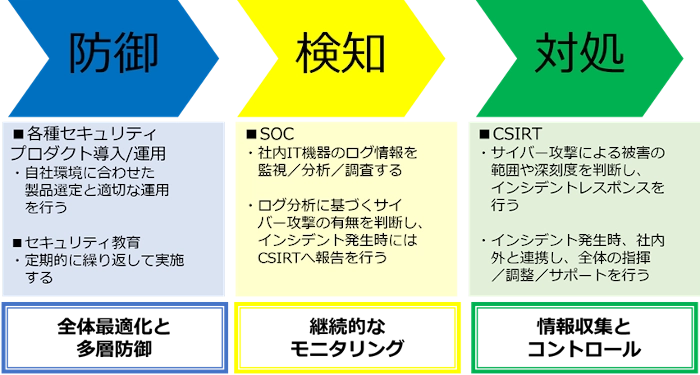

UTMの導入で万事解決ではなく、正しい運用(検知と対処ができる体制と実行)が求められます。下記の図は一例ですがご紹介します。

不正なアクセスを検知してUTMがアラートを通知したとしても、結局のところ、専門的な知識がなければ、そのアラートに対応する方法を講じることができないというケースも想定されます。これではUTMの導入自体が無意味だったと言わざるを得ません。中小企業では情報システム担当者が少なく、UTMに割ける人員が少ないのが現状です。その担当者が異動した際に、運用方法が引き継げなくなるといった人材面に起因するリスクも考えられます。

中小企業で推奨したい、セキュリティのプロが運用するSOCサービス

多様化・巧妙化するサイバー攻撃に対し、運用負荷が低減できるものの、セキュリティの専門家がいないと適切な対応が難しいとされるUTM。企業によってはUTMを導入した後、簡単な保守作業をおこなうのみで、実質的に機能していないというケースも散見されます。いまやセキュリティ人材は国内的にも不足していると言われており、大企業ですら悩みの種となってきています。

経済産業省が発行する「サイバーセキュリティ経営ガイドライン」において、自社にセキュリティ・スキルを持った人材がいない中小企業は、外部の監視サービスの活用が推奨されています。

例えば、SOC(セキュリティオペレーションセンター)というサービスがあります。

SOCは一般的に、セキュリティ監視・分析、死活監視、レポート通知、問い合わせ対応、月次報告等が含まれます。あらかじめエスカレーション・フロー、通知フローを定義しておき、問題が発生した場合にのみ顧客に連絡します。顧客企業は対処後の復旧対応、事後対応に専念できるのがメリットです。このようなサービスを活用し、人員が不足する中小企業でも、被害が発生する前にセキュリティに対する備えを施しておく必要があります。

さいごに

サイバー攻撃は多様化・巧妙化を極め、ファイアウォール・セキュリティ対策ソフトをただ導入するだけといった単一の対策では対応しきれなくなっています。セキュリティ対策が不足している中小企業では特に、悪意のある攻撃者から標的とされるリスクが存在します。

視点の異なるセキュリティ対策を幾重にも組み合わせてリスクを低減する多層防御の考え方が提案され、その実装方法としてUTM(統合脅威管理)が注目を集めるようになりました。今回見てきたように、一つのソリューションで複数の対策を一括で導入できるのがUTMのメリットです。一方で、UTMの活用においてはコスト・人的リソースが一定のレベルで必要となるというデメリットがあることも事実です。今回ご紹介した、SOCのアウトソーシングサービスではそうしたデメリットを解消できますが、シェアード化やマネージド化というサービス範囲によっても提供されるサービス内容と対応範囲は大きく変わる点には注意が必要です。

クエストが提供するSOCソリューションでは、お客さまが導入しているUTMと事業環境に合わせて最適なサービスを提案、実行することで、その柔軟な対応が評価されてきました。サイバー攻撃の対策としてUTMを導入したものの、運用体制が確立されていない。あるいは活用の範囲が限定されてしまっているということであれば、以下のページにある導入事例やサービスが役に立つかもしれません。

カスタマイズできるアウトソーシング“クエストマネージドセキュリティサービス(Q-MSS)

データが石油以上の価値があると言われるこの時代、もはや企業経営においてサイバー攻撃にコストをかけることは必要経費とみなす時代に変わりつつあります。せっかくコストをかけるなら、その費用対効果を最大化することを考えたいものです。そのような観点からも、UTMという武器をフル活用するためにアウトソーシングなどのサービスを導入するということも検討してみる価値があるのではないでしょうか。