目次

中小企業が標的になるサプライチェーン攻撃

デジタル化社会の到来により、企業が競争優位を築くために、情報資産の活用が必要不可欠な要素となりました。特許取得した設計データや、21世紀の石油と形容されるまでになったビッグデータなど、大企業を中心に情報資産の量も価値も指数関数的に増大しています。また、いつでもどこでも仕事ができるテレワークの進展は、デジタル化の流れにますます拍車をかけることになるでしょう。

質・量ともに増加する情報資産ですが、それだけにセキュリティの脅威も高まります。一度、情報漏えいが起こってしまえば、企業の存続すら脅かされかねません。このため、企業はデジタル化へのIT投資と合わせて、セキュリティ投資も積極的に進め、安全性を高めてきました。従って、攻撃側は直接的に攻撃を加えて情報資産を搾取することが難しくなってきています。そこで、正面突破ではなく「裏口から侵入する」という考え方の攻撃手法をとるようになってきました。

「大企業や公的機関への直接攻撃が難しいのであれば、ガードが低い取引先や関連企業を経由して攻撃を仕掛ければよい。」

このような考え方のもと、取引先にて製品の原材料、部品の調達、製造、在庫管理、配送、販売までの全体の一連の流れ(サプライチェーン)にて構成する組織を攻撃のターゲットとし、これを踏み台にして本来の狙い先である大企業や公的機関が有する情報資産にアクセスする攻撃が増えてきました。このようなサイバー攻撃の手法は、サプライチェーン攻撃と呼ばれます。

莫大なIT予算を投じる大企業では、セキュリティ対策も強固なものとなってきました。その一方で、セキュリティ対策どころか、IT投資に十分な予算を割けていない中小企業も少なくありません。こうした「セキュリティレベルの格差」に目をつけ、ガードが低い中小企業が攻撃対象になるという事態が現実化しています。

サプライチェーン攻撃の種類

ターゲットとする企業への攻撃を成功させるために、取引先や調達先企業が狙われるという背景には、高度に張り巡らされたネットワークインフラがあります。企業間の結びつきが強くなればなるほど、EDI(Electronic Data Interchange)により受発注が自動化されたり、在庫データを共有したりするなど、企業間のネットワークも強化されます。こうした背景から、間接的な攻撃手法であるサプライチェーン攻撃が注目を浴びているのです。

取引先や調達先が標的になるサプライチェーン攻撃ですが、以下のように2つの攻撃手法に大別されることは押さえておいたほうがよいでしょう。

取引先やグループ会社などの関係組織をターゲットとした攻撃

取引先やその関係機関などのサプライチェーンネットワークを経由し、本来のターゲットに侵入する典型的な手法です。近年、大企業ではBCP対策のために、サプライチェーン構成企業は増加傾向にあります。加えて、東日本大震災以降、リスクヘッジのために調達先を増やしている企業もあるはずです。思わぬ企業がサプライチェーンの構成員になっていることも少なくないでしょう。このような複雑性や多様性を逆手にとって、場合によっては複数拠点を経由するなどして本命の大企業を狙います。

ファームウェアや組み込みソフトウェアなどのソフトウェアを経由した攻撃

標的とする企業が購入するハードウェアやソフトウェアに着目し、その調達ルートで不正なプログラムを潜ませるサプライチェーン攻撃もあります。ファームウェアや組み込みソフトウェアを開発する場合、その外注先として中小企業を利用するケースも少なくないはずです。そうしたガードが低い企業のコンピューターに侵入し、マルウェアやバックドアを仕込んでおくのです。

企業側からすると、いくらセキュリティ強度を高めていても、いつの間にか内部に不正なプログラムの侵入を許すことになってしまいます。従って、企業には購入するハードウェアやソフトウェアの調達先選別の厳格化や、品質管理体制の強化も求められているといえるでしょう。

中小企業が標的になる理由

サプライチェーン攻撃においては、相対的に規模が小さい企業はセキュリティレベルが低いため、中小企業こそがターゲットになってしまいます。多くの中小企業が十分にセキュリティレベルの強化ができない要因として、主に以下の3点が挙げられます。

情報セキュリティに対する関心の低さ

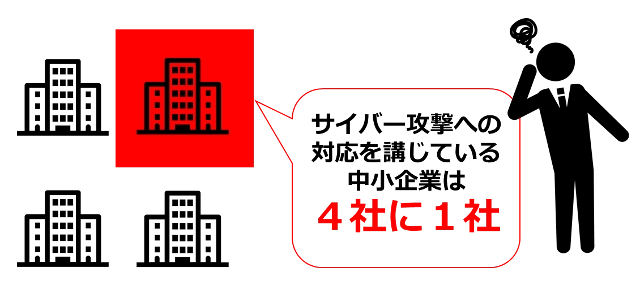

大企業と比較し、中小企業の経営者は、自社には攻撃に値する価値のある情報資産が多くはないと考えていることが少なくありません。実際に、日本損害保険協会が実施した調査では、サイバー攻撃への対策を講じている中小企業は4社に1社にとどまり、サイバー攻撃を経営課題と認識している経営者は、わずか1.6%にすぎません。サプライチェーン攻撃を仕掛ける攻撃者からしてみると、セキュリティ対策が甘い中小企業、すなわち攻撃対象が溢れているというのが現実なのです。

参考:一般社団法人 日本損害保険協会 【数字でみるサイバーリスクと保険】より

情報セキュリティ人材の不足

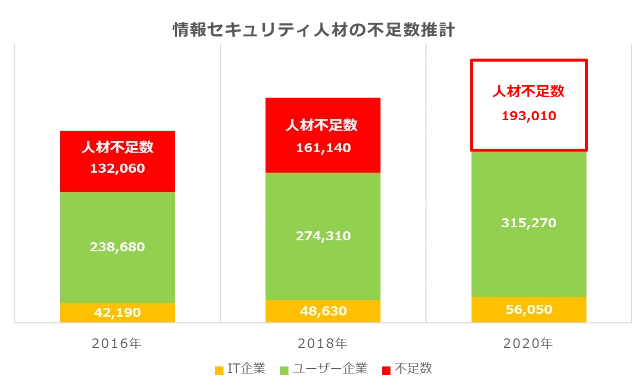

中小企業が、情報セキュリティ人材を確保しようにも確保できないという事情もあります。自社の実情を加味して適切にセキュリティ対策を施すためには、高度な知識を有するセキュリティ人材が欠かせません。しかし、総務省が発表した「我が国のサイバーセキュリティ人材の現状について」では、2020年にはセキュリティ人材の不足数が19.5万人に達すると見込まれています。大企業でも不足するセキュリティ人材は、中小企業ではより一層確保することが難しいといえそうです。

参考 総務省【我が国のサイバーセキュリティ人材の現状について】より

IT活用が進んでいない

徹底した効率化で生産性を高めてきた大企業に対し、中小企業は人的資源への依存度が高く、非効率な状況が放置されやすい傾向にあります。十分な資金余力もないため、新しい投資に対して及び腰になる企業も少なくありません。従って、セキュリティ対策にも十分な予算が投じられない状況に陥ります。

こうした実情に加え、働き方改革の機運も相まって、国は中小企業のIT投資を促すために「IT導入補助金」でIT化を後押ししています。中小企業が補助金も有効活用しながらIT投資を積極的におこなうことで、生産性が向上し、同時にセキュリティ対策も進んでいくことが期待されています。

サプライチェーン攻撃への対応策

サプライチェーン攻撃により、中小企業がターゲットとなるケースが現実化していることで、大企業側も取引先の選定時に審査を厳しくする傾向にあります。セキュリティ対策への取り組みレベルを問われるケースも増えており、今後は十分な対策を施していない中小企業では、大企業との取引が承認されない可能性も否定できません。それでは、中小企業はどのようなセキュリティ対策が求められているのでしょうか。

情報セキュリティに対する経営者の意識改革

もはやセキュリティ対策は経営と無関係ではありません。そのため、経営者の情報セキュリティに対する意識改革が取り組みの第一歩となります。IPAが公表している「中小企業の情報セキュリティ対策ガイドライン」には、経営者が認識し自らの責任で検討するべき事項について取りまとめられており、参考にするとよいでしょう。

参考: IPA【中小企業の情報セキュリティ対策ガイドライン】

自社の現状を正確に把握する

取り組みを始めるにあたっては、自社のセキュリティ状況を冷静に見つめ直すことが求められます。まずは、IPAが公開している「5分でできる!情報セキュリティ自社診断」で、自社の情報セキュリティレベルを客観的に把握しておくことが有益です。診断の結果を受け入れ、十分ではないとされたセキュリティ対策に対し、必要な予算をつけて対策を施すことを検討してください。

参考:IPA【5分でできる!情報セキュリティ自社診断】

認証制度を活用し、対外的にアピールする

十分なセキュリティ対策を講じていても、目に見えないセキュリティ対策を取引先に認めてもらうことは容易ではありません。ISMSなどの客観的な認証制度を活用すれば、セキュリティ対策の見える化につながります。場合によっては、大企業との取引の際に、ISMSなどの認証制度が義務化されていることもあり、その重要性は増しているといえるでしょう。

SOCのアウトソーシングを活用する

SOCとは、ネットワーク機器やサーバーのログを監視・分析し、攻撃の兆候を早期に察知するための組織のことです。自社内にSOCを設置することでセキュリティレベルは向上しますが、セキュリティ人材の不足などを理由に、設置のハードルは高まっています。そのような場合、SOCのアウトソーシングを選択するケースも増えてきています。

さいごに

多くの中小企業では、セキュリティインシデントを他人事と捉えている向きもあります。その結果、十分にセキュリティ対策を行う事が出来ず、実際に被害を受けた際に「想定外」としてしまうのです。しかし、サプライチェーン攻撃という手法が広がることで、中小企業でも「想定外」と済ますことは許されません。ずさんなセキュリティ対策により、取引先に多大な損害を与えてしまう可能性もあるのです。

もはやサイバー攻撃は企業の規模に関係なく、ターゲットとなりうる時代です。ビジネスにおけるサプライチェーンを構成する一員として、取引先に迷惑をかけることは許されません。自社の状況に応じた適切なセキュリティ対策を講じておくことが必須の時代との認識を持つべきではないでしょうか。